Un groupe de scientifiques indiens a

publié une revue des méthodes modernes de blocage d'Internet introduites par les agences gouvernementales, en utilisant l'exemple de leur propre pays. Ils ont étudié les mécanismes utilisés par les fournisseurs d'accès Internet pour restreindre l'accès aux informations interdites, évalué leur exactitude et leur capacité à contourner ces blocages. Nous présentons à votre attention les principaux points de ce travail.

Entrer les données

Ces dernières années, des chercheurs de différents pays ont effectué de nombreuses recherches sur les méthodes de blocage utilisées dans des pays considérés comme «non libres» - par exemple, en Chine ou en Iran. Cependant, même des démocraties comme l'Inde ont développé ces dernières années une infrastructure massive pour censurer Internet.

Au cours de l'étude, les scientifiques ont compilé une liste de 1 200 sites potentiellement bloqués dans le pays. Les données ont été collectées à partir de sources ouvertes comme Citizen Lab ou Herdict. Ensuite, l'accès à Internet a été organisé en utilisant les neuf fournisseurs de services Internet les plus populaires.

Pour déterminer le fait de la censure et du blocage du site, l'outil OONI a été initialement utilisé.

OONI vs propre script pour rechercher des verrous

Les chercheurs avaient initialement l'intention d'utiliser un outil de détection de censure populaire appelé OONI. Cependant, déjà au cours de l'expérience, il s'est avéré que cela donne beaucoup de faux positifs - une vérification manuelle des résultats a révélé beaucoup d'inexactitudes.

Une mauvaise définition de la censure peut être due à des mécanismes OONI obsolètes. Ainsi, lorsque le filtrage DNS est détecté, l'outil compare l'adresse IP de l'hôte donné renvoyé par Google DNS (il est considéré comme non censuré) avec l'adresse IP attribuée au site par le fournisseur Internet.

Si les adresses ne correspondent pas, OONI signale la présence d'un verrou. Cependant, dans les réalités de l'Internet moderne, différentes adresses IP ne disent rien et, par exemple, peuvent être la preuve de l'utilisation des réseaux CDN.

Ainsi, les chercheurs ont dû écrire leurs propres scripts pour détecter les verrous. Vous trouverez ci-dessous un aperçu des moyens populaires de bloquer le contenu sur Internet et une analyse de leur efficacité dans les conditions modernes.

Comment fonctionnent les verrous ou que sont les boîtiers intermédiaires

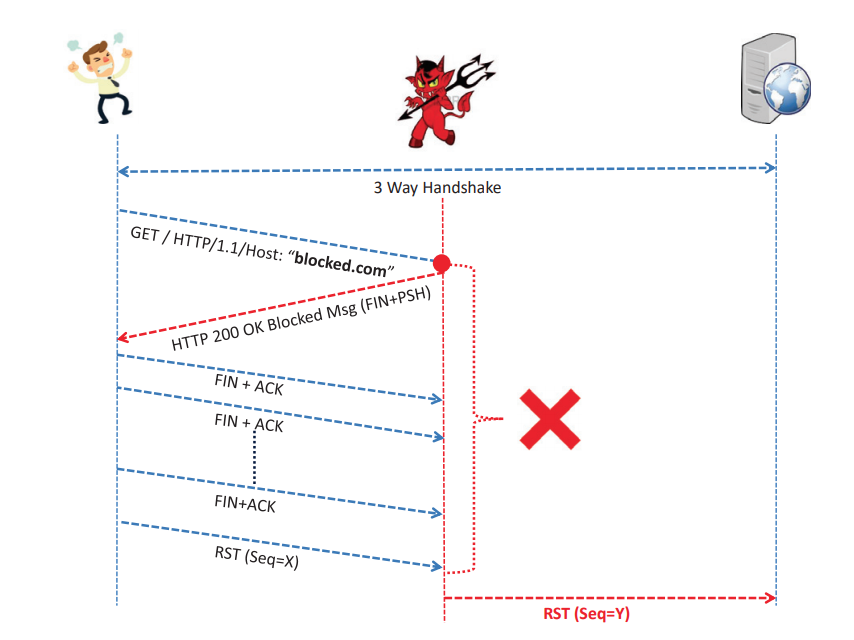

L'analyse a montré que dans tous les cas de différents types de verrous, ils sont mis en œuvre à l'aide d'éléments de réseau intégrés. Les chercheurs les ont appelés boîtiers intermédiaires - ils interceptent le trafic des utilisateurs, l'analysent et s'ils trouvent une tentative de connexion à un site interdit, incorporent des paquets spéciaux dans le trafic.

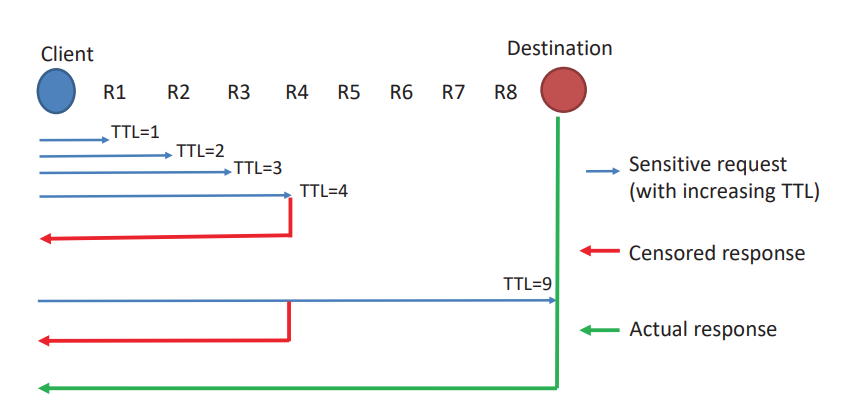

Pour détecter les boîtiers intermédiaires, les chercheurs ont développé leur propre méthode de traçage de réseau itératif (INT), qui utilise les principes de l'utilitaire traceroute. Son essence se résume à l'envoi de requêtes Web à un site bloqué avec une augmentation des valeurs TTL dans les en-têtes IP.

Mécanisme d'interception Middlebox

Verrous DNS

Le processus de résolution DNS est une étape majeure vers l'accès à n'importe quel site Web. L'URL entrée par l'utilisateur est d'abord résolue en l'adresse IP associée. Lors de l'utilisation du blocage DNS, les censeurs interviennent toujours précisément à cette étape - le résolveur résolu renvoie à l'utilisateur une adresse IP invalide, par conséquent, le site ne s'ouvre tout simplement pas (empoisonnement DNS).

Une autre méthode de blocage consiste à utiliser des injections DNS. Dans ce cas, le boîtier de médiation entre le client et le résolveur intercepte la requête DNS et envoie sa propre réponse contenant l'adresse IP incorrecte.

Pour identifier le blocage DNS par les fournisseurs Internet, les chercheurs ont utilisé TOR avec des nœuds de sortie dans des pays sans censure - s'il ouvre un site et utilise une simple connexion via un fournisseur - non, alors il y a un fait de blocage.

Après avoir identifié les sites bloqués par DNS, les chercheurs ont déterminé la méthode de blocage.

Méthode de traçage réseau itératif: le client envoie des requêtes spéciales (DNS / HTTP GET) contenant un site bloqué et un TTL toujours croissant

Méthode de traçage réseau itératif: le client envoie des requêtes spéciales (DNS / HTTP GET) contenant un site bloqué et un TTL toujours croissantFiltrage de paquets TCP / IP

Les verrous par filtrage par en-tête de paquet sont considérés comme un moyen populaire de censure en ligne. Sur Internet, vous pouvez trouver de nombreuses recherches, dont les auteurs tentent d'identifier exactement cette façon de bloquer les sites.

En réalité, le problème est qu'une telle méthode peut être facilement confondue avec des pannes de système conventionnelles, entraînant des difficultés dans le réseau et réduisant sa bande passante. Contrairement au blocage HTTP, lors du filtrage TCP / IP, l'utilisateur ne reçoit aucune notification indiquant que le site dont il a besoin est bloqué - il ne s'ouvre tout simplement pas. Il est très difficile de valider et de séparer les cas de blocage des défaillances et erreurs habituelles du réseau.

Cependant, les chercheurs ont essayé de le faire. Pour cela, la procédure de prise de contact a été utilisée. paquets de prise de contact tunnelés via Tor avec des nœuds de sortie dans les pays non censurés. Dans le cas des sites qui ont pu établir une connexion à l'aide de Tor, la procédure de prise de contact a été effectuée cinq fois de plus avec un retard d'environ deux secondes. Si chacune des tentatives a échoué, avec un degré élevé de probabilité, il s'agissait d'un filtrage intentionnel.

Par conséquent, une telle méthode de blocage n'a pas été trouvée pour tous les fournisseurs Internet testés.

Filtrage HTTP

Mais dans le cas de cinq fournisseurs sur neuf, le filtrage HTTP a été détecté. Cette méthode implique l'analyse du contenu des paquets HTTP. Vous pouvez l'implémenter en utilisant ces éléments de réseau très intermédiaires (boîtiers intermédiaires).

Pour identifier le filtrage HTTP, les chercheurs ont créé des boucles Tor se terminant dans des pays sans censure Internet. Ensuite, ils ont comparé le contenu reçu en réponse aux demandes de sites bloqués faites au niveau national et utilisant Tor.

L'une des premières tâches a été d'identifier le moment où le verrouillage se produit. Par exemple, dans le cas de certains fournisseurs, après l'envoi d'une demande HTTP GET, la réponse est venue avec une réponse HTTP 200 OK avec le bit TCP FIN défini et une notification de blocage - c'est lui qui a déconnecté le navigateur du client du site cible. Cependant, après cela, un package du site est également venu. Dans de tels cas, il n'était pas clair ce qui est devenu le déclencheur de blocage - la demande du client ou la réponse du site.

Il a été possible de le découvrir avec une manipulation simple: dans l'en-tête du paquet HTTP dans la requête GET, le champ Host a été remplacé par HOST. Cela s'est avéré suffisant pour que le site bloqué s'ouvre. Cela prouve que les censeurs vérifient uniquement les demandes des clients, pas les réponses du serveur.

Conclusion: tous les fournisseurs bloquent-ils

Souvent, des fournisseurs Internet spécifiques ne bloquent pas eux-mêmes les sites, mais s'appuient à cet égard sur des fournisseurs qui gèrent des réseaux "voisins". Dans l'expérience à l'étude, plusieurs fournisseurs de services Internet n'ont jamais été vus utiliser leurs propres verrous, mais en même temps, les sites bloqués dans le pays par leurs utilisateurs ne pouvaient tout simplement pas s'ouvrir.

Autres articles sur l'utilisation des procurations des résidents pour les entreprises: