Récemment, sur Internet, vous pouvez trouver un grand nombre de documents sur le thème

de l'analyse du trafic sur le périmètre du réseau . Dans le même temps, pour une raison quelconque, tout le monde a complètement oublié l'

analyse du trafic local , qui n'est pas moins importante. Cet article vient d'être visité sur ce sujet. En utilisant

Flowmon Networks comme exemple, nous rappellerons le bon vieux Netflow (et ses alternatives), considérons des cas intéressants, des anomalies possibles dans le réseau et découvrons les avantages de la solution lorsque l'

ensemble du réseau fonctionne comme un seul capteur . Et le plus important - une analyse similaire du trafic local peut être effectuée entièrement gratuitement, sous une licence d'essai (

45 jours ). Si vous êtes intéressé par le sujet, bienvenue chez cat. Si vous lisez la paresse, alors, pour l'avenir, vous pouvez vous inscrire au

prochain webinaire , où nous vous montrerons et vous dirons tout (au même endroit, vous pouvez en apprendre davantage sur la formation à venir sur les produits).

Que sont les réseaux Flowmon?

Tout d'abord, Flowmon est un fournisseur informatique européen. La société tchèque, dont le siège est à Brno (la question des sanctions n'est même pas soulevée). Dans sa forme actuelle, l'entreprise est sur le marché depuis 2007. Avant cela, il était connu sous la marque Invea-Tech. Au total, près de 20 ans ont donc été consacrés au développement de produits et de solutions.

Flowmon se positionne comme une marque de classe A. Développe des solutions premium pour les entreprises et est marquée dans les carrés de Gartner en direction de Network Performance Monitoring and Diagnostics (NPMD). Et, fait intéressant, parmi toutes les sociétés du rapport, Flowmon est le seul fournisseur noté par Gartner comme un fabricant de solutions pour la surveillance du réseau et la protection des informations (Network Behavior Analysis). Il ne prend pas encore la première place, mais pour cette raison, il ne ressemble pas à une aile d'un Boeing.

Quelles tâches le produit résout-il?

Globalement, nous pouvons distinguer le pool de tâches suivantes résolu par les produits de l'entreprise:

- améliorer la stabilité du réseau, ainsi que les ressources du réseau en minimisant leur temps d'arrêt et leur inaccessibilité;

- Amélioration des performances globales du réseau

- l'amélioration de l'efficacité du personnel administratif grâce à:

- utilisation d'outils de surveillance de réseau innovants et modernes basés sur des informations sur les flux IP;

- fournir des analyses détaillées sur le fonctionnement et l'état du réseau - utilisateurs et applications fonctionnant sur le réseau, données transmises, ressources en interaction, services et nœuds;

- réponse aux incidents avant qu'ils ne surviennent, et non après la perte de service par les utilisateurs et les clients;

- réduire le temps et les ressources nécessaires pour administrer le réseau et l'infrastructure informatique;

- simplifier les tâches de dépannage.

- accroître le niveau de sécurité du réseau et des ressources d'information de l'entreprise, grâce à l'utilisation de technologies autres que les signatures pour détecter les activités réseau anormales et malveillantes, ainsi que les «attaques zero-day»;

- fournir le niveau requis d'applications de réseau SLA et de bases de données.

Gamme de produits Flowmon Networks

Jetons maintenant un coup d'œil direct au portefeuille de produits Flowmon Networks et découvrons ce que l'entreprise fait spécifiquement. Comme beaucoup l'ont déjà deviné par le nom, la principale spécialisation est dans les solutions de surveillance de flux en continu du trafic, ainsi qu'un certain nombre de modules supplémentaires qui étendent les fonctionnalités de base.

En fait, Flowmon peut être appelé l'entreprise d'un produit, ou plutôt d'une solution. Voyons si c'est bon ou mauvais.

Le noyau du système est le collecteur, qui est chargé de collecter les données sur différents protocoles de flux comme

NetFlow v5 / v9, jFlow, sFlow, NetStream, IPFIX ... Il est tout à fait logique que pour une entreprise qui n'est affiliée à aucun des fabricants d'équipements réseau, il est important d'offrir au marché un produit universel, pas lié à une norme ou à un protocole.

Collecteur Flowmon

Collecteur FlowmonLe collecteur est disponible à la fois en tant que serveur matériel et en tant que machine virtuelle (VMware, Hyper-V, KVM). Soit dit en passant, la plate-forme matérielle est mise en œuvre sur des serveurs DELL personnalisés, ce qui supprime automatiquement la plupart des problèmes de garantie et de RMA. Seules les cartes de capture de trafic FPGA développées par une filiale de Flowmon, qui permettent une surveillance à des vitesses allant jusqu'à 100 Gbps, sont leur seul composant matériel.

Mais que faire s'il n'y a aucun moyen de générer un flux de haute qualité sur les équipements réseau existants? Ou la charge de l'équipement est-elle trop élevée? Pas de problème:

Flowmon prob

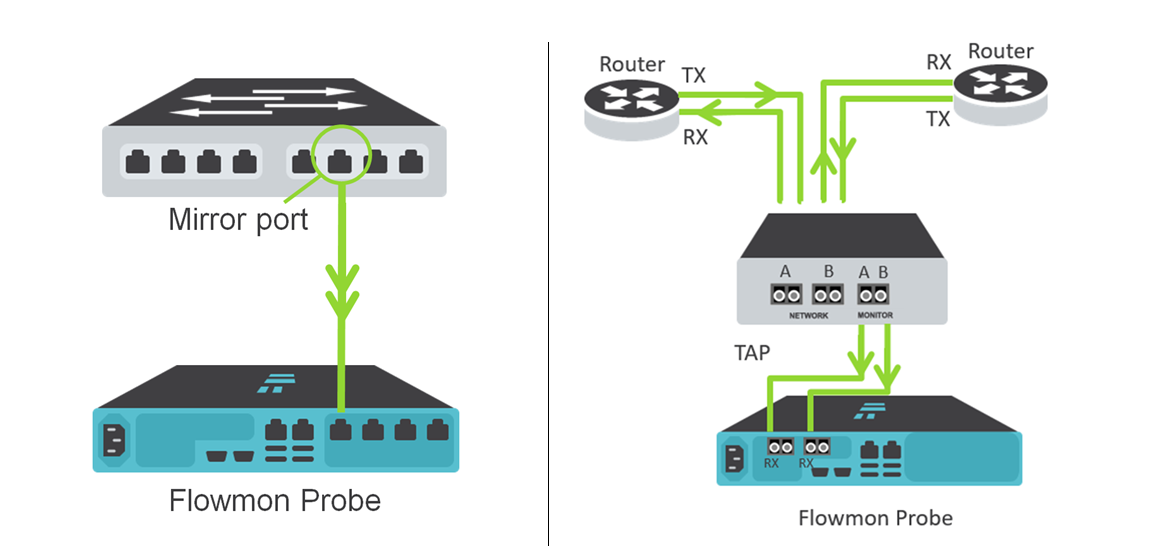

Flowmon probDans ce cas, Flowmon Networks suggère d'utiliser ses propres sondes (Flowmon Probe), qui sont connectées au réseau via le port SPAN du commutateur ou à l'aide de séparateurs TAP passifs.

Options d'implémentation SPAN (port miroir) et TAP

Options d'implémentation SPAN (port miroir) et TAPDans ce cas, le trafic brut provenant de Flowmon Probe est converti en IPFIX avancé, qui contient plus de

240 mesures avec des informations . Alors que le protocole NetFlow standard généré par l'équipement réseau ne contient pas plus de 80 mesures. Cela permet la visibilité des protocoles non seulement aux niveaux 3 et 4, mais aussi au niveau 7 selon le modèle ISO OSI. En conséquence, les administrateurs réseau peuvent surveiller le fonctionnement de ces applications et protocoles tels que le courrier électronique, HTTP, DNS, SMB ...

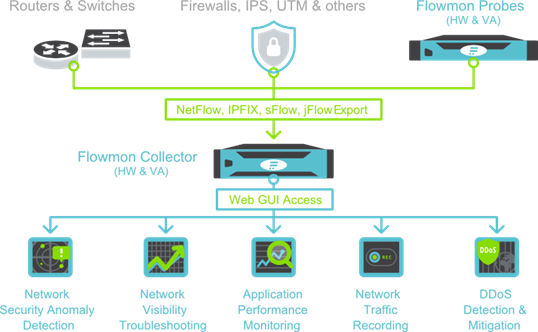

Conceptuellement, l'architecture logique du système est la suivante:

La partie centrale de tout l'écosystème de Flowmon Networks est le collecteur, qui reçoit le trafic des équipements réseau existants ou de ses propres sondes (Probe). Mais pour Enterprise, fournir des solutions exclusivement pour surveiller le trafic réseau serait trop simple. Les solutions Open Source peuvent le faire, mais pas avec de telles performances. La valeur de Flowmon sont des modules supplémentaires qui étendent les fonctionnalités de base:

- Module de sécurité de détection d'anomalies - détection d'une activité réseau anormale, y compris des attaques zero-day, basée sur une analyse heuristique du trafic et un profil réseau typique;

- Module de surveillance des performances des applications - surveillance des performances des applications réseau sans installer d’agents et sans affecter les systèmes cibles;

- Module enregistreur de trafic - enregistrement de fragments de trafic réseau par un ensemble de règles prédéfinies ou par un déclencheur du module ADS, pour un dépannage et / ou une enquête plus poussés sur les incidents de sécurité des informations;

- Module de protection DDoS - protection du périmètre du réseau contre les attaques volumétriques par déni de service DoS / DDoS, y compris les attaques sur les applications (OSI L3 / L4 / L7).

Dans cet article, nous verrons comment tout fonctionne en direct en utilisant l'exemple de 2 modules -

Surveillance et diagnostic des performances du réseau et

Sécurité de la détection des anomalies .

Données sources:

- Serveur Lenovo RS 140 avec VMware 6.0;

- image de la machine virtuelle Flowmon Collector, qui peut être téléchargée ici ;

- Une paire de commutateurs prenant en charge les protocoles de flux.

Étape 1. Installation de Flowmon Collector

Le déploiement d'une machine virtuelle sur VMware s'effectue de manière complètement standard à partir du modèle OVF. En conséquence, nous obtenons une machine virtuelle exécutant CentOS et avec un logiciel prêt à l'emploi. Besoins en ressources - sans cruauté:

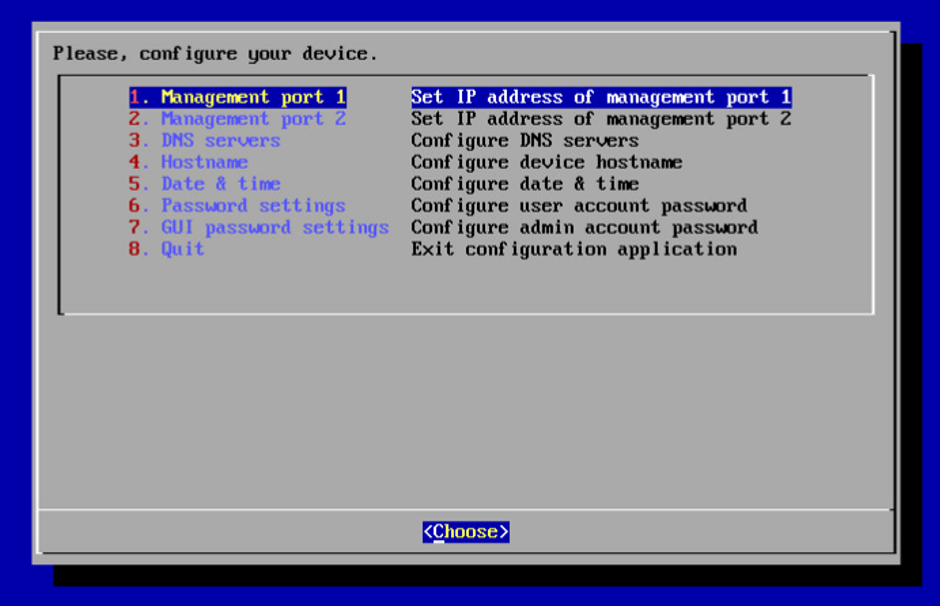

Il ne reste plus qu'à effectuer l'initialisation de base avec la commande

sysconfig :

Nous configurons l'IP sur le port de gestion, le DNS, l'heure, le nom d'hôte et pouvons nous connecter à l'interface WEB.

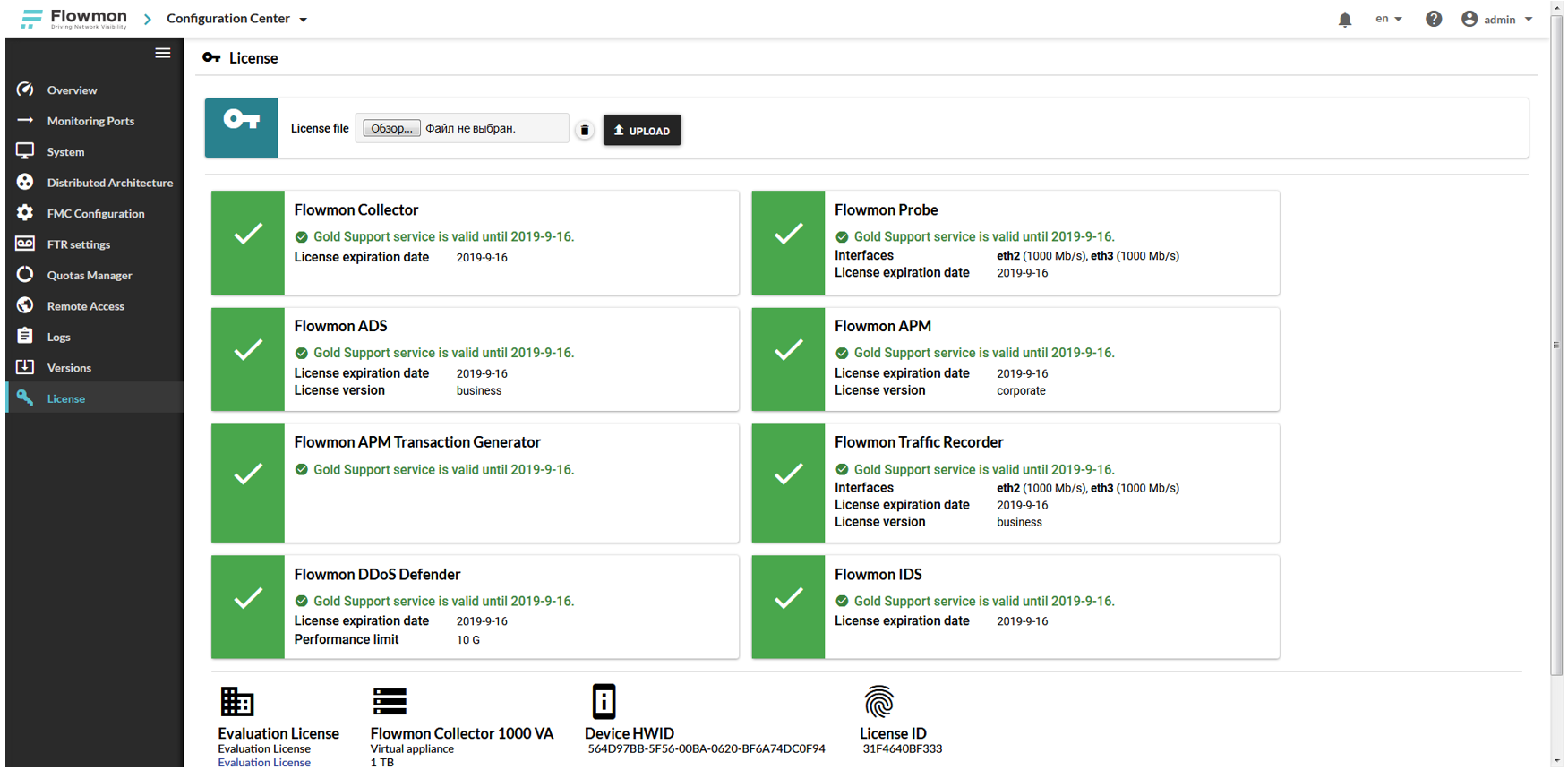

Étape 2. Installation de la licence

Une licence d'essai d'un mois et demi est générée et téléchargée avec l'image de la machine virtuelle. Chargé via

Configuration Center -> Licence . En conséquence, nous voyons:

Tout est prêt. Vous pouvez vous mettre au travail.

Étape 3. Configuration du récepteur sur le collecteur

À ce stade, vous devez décider comment les données des sources entreront dans le système. Comme nous l'avons dit précédemment, il peut s'agir de l'un des protocoles de flux ou du port SPAN du commutateur.

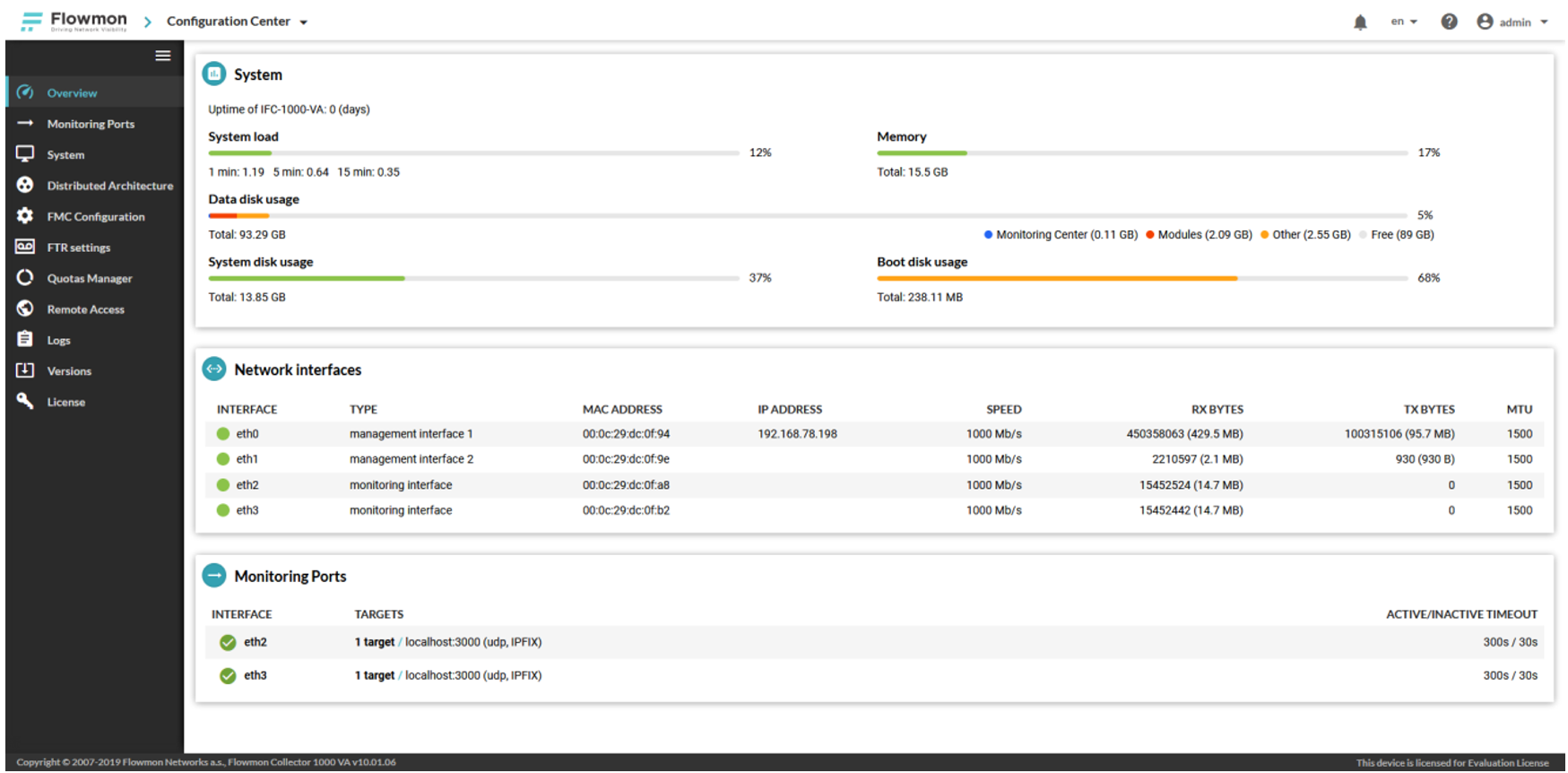

Dans notre exemple, nous utiliserons la réception de données en utilisant les protocoles

NetFlow v9 et IPFIX . Dans ce cas, en tant que cible, nous spécifions l'adresse IP de l'interface de gestion -

192.168.78.198 . Les interfaces eth2 et eth3 (avec le type d'interface Monitoring) sont utilisées pour recevoir une copie du trafic brut du port SPAN du commutateur. Nous les ignorons, pas notre cas.

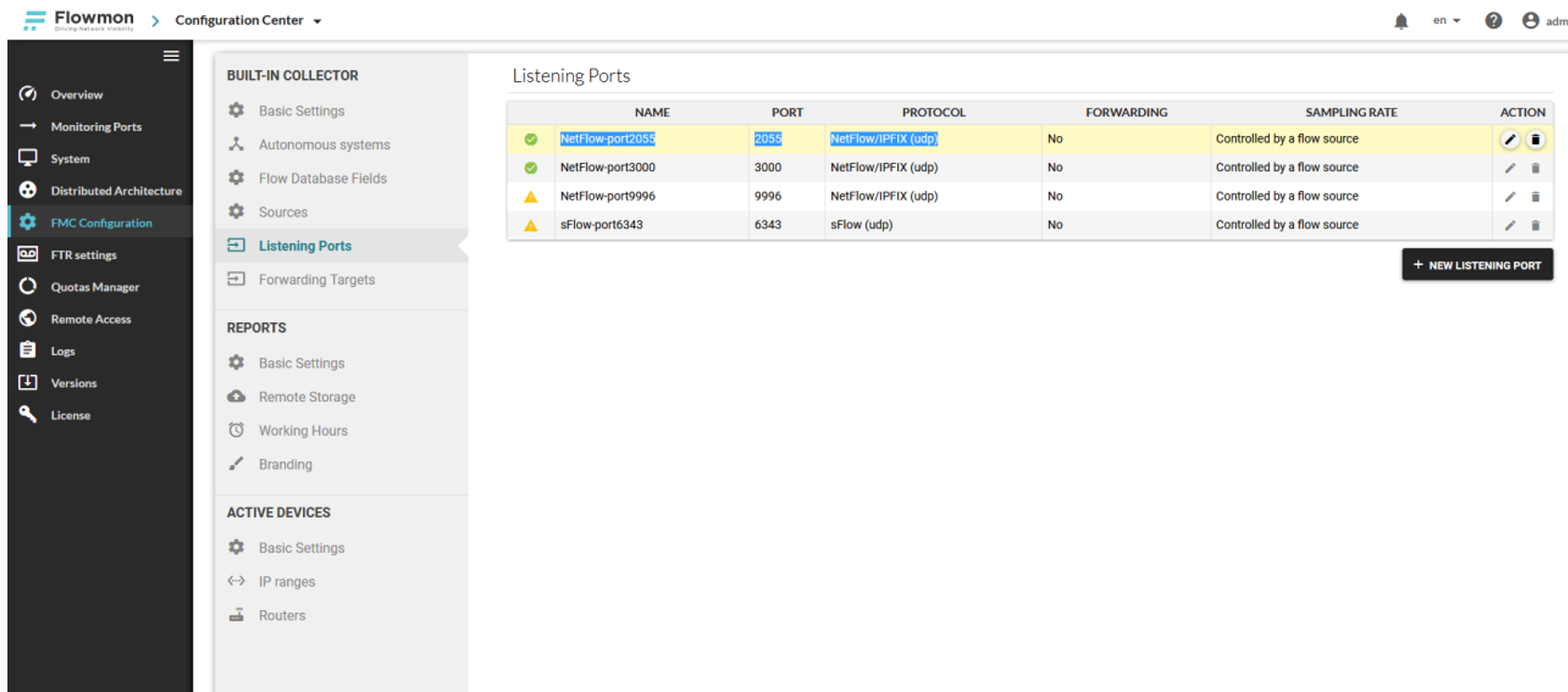

Ensuite, vérifiez le port collecteur où le trafic doit circuler.

Dans notre cas, le collecteur attend du trafic sur le port UDP / 2055.

Étape 4. Configuration de l'équipement réseau pour l'exportation de flux

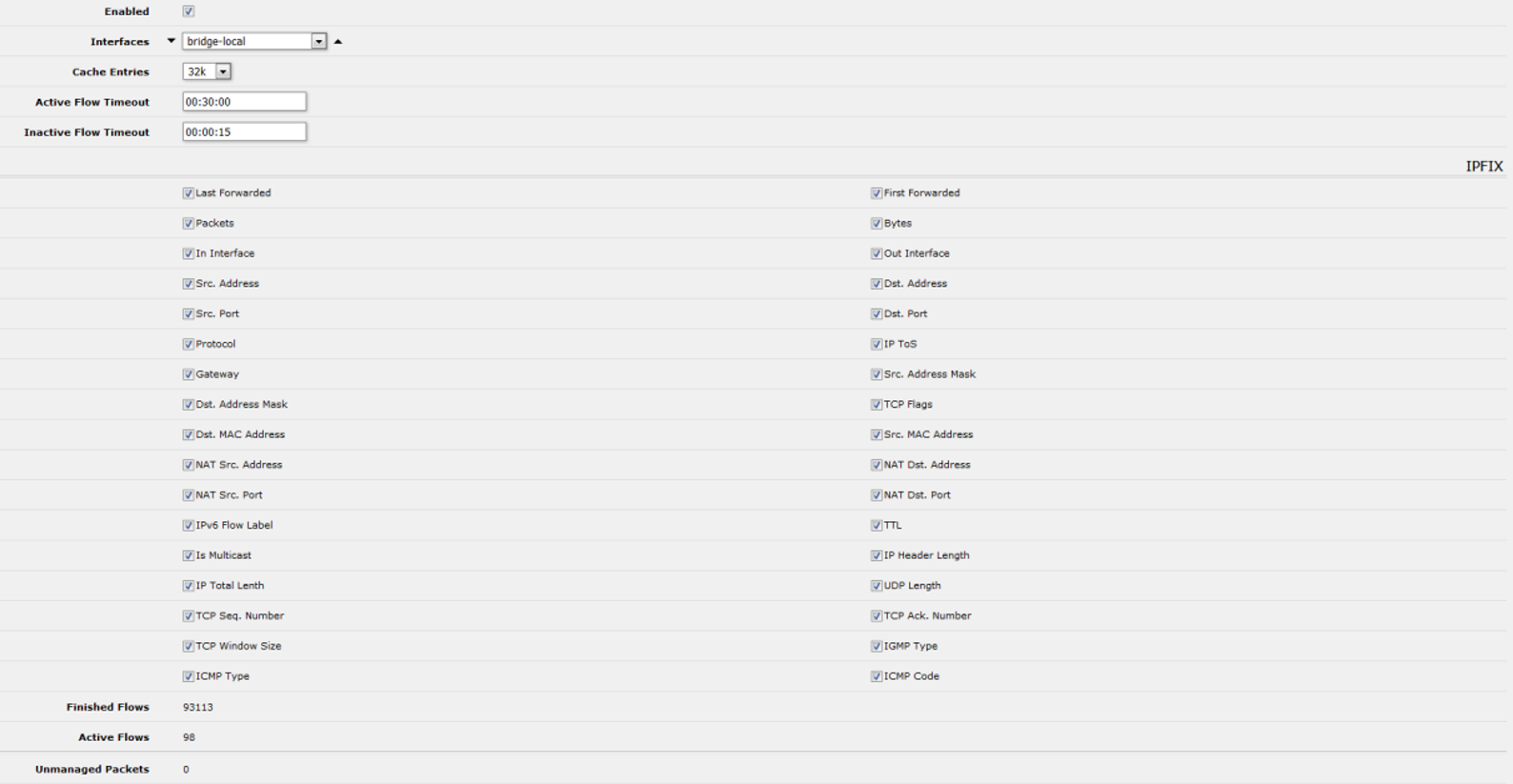

La configuration de NetFlow sur un équipement Cisco Systems peut probablement être qualifiée de chose tout à fait normale pour tout administrateur réseau. Pour notre exemple, nous prendrons quelque chose de plus inhabituel. Par exemple, le routeur MikroTik RB2011UiAS-2HnD. Oui, curieusement, une telle solution économique pour les petits et les bureaux à domicile prend également en charge les protocoles NetFlow v5 / v9 et IPFIX. Dans les paramètres, nous définissons la cible (adresse collecteur 192.168.78.198 et port 2055):

Et ajoutez toutes les métriques disponibles pour l'exportation:

On peut dire que la configuration de base est terminée. Vérifiez si du trafic pénètre dans le système.

Étape 5. Testez et utilisez le module Network Performance Monitoring and Diagnostics

Vous pouvez vérifier le trafic de la source dans le

Flowmon Monitoring Center -> section

Sources :

Nous voyons que les données entrent dans le système. Quelque temps après que le collecteur ait accumulé du trafic, les widgets commenceront à afficher des informations:

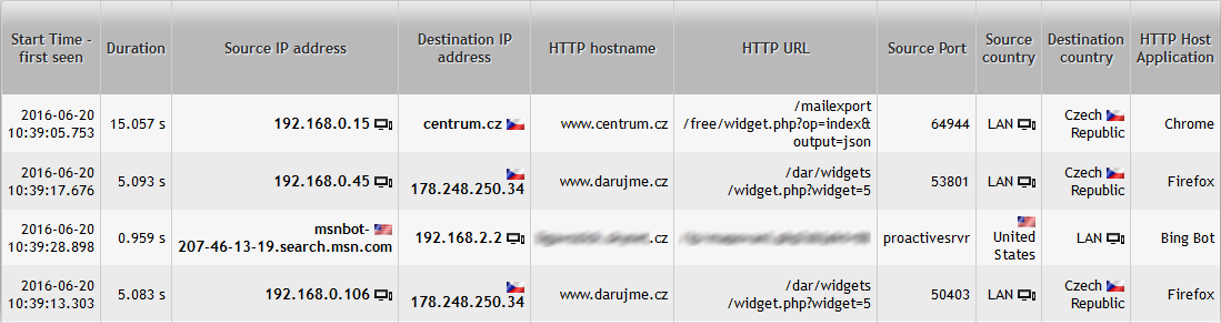

Le système est construit sur le principe du drill down. C'est-à-dire que l'utilisateur, en choisissant le fragment qui l'intéresse sur le graphique ou le graphique, «tombe» au niveau de profondeur de données dont il a besoin:

Jusqu'à l'information sur chaque connexion réseau et connexion:

Étape 6. Module de sécurité de détection d'anomalies

Ce module peut être appelé peut-être l'un des plus intéressants, grâce à l'utilisation de méthodes sans signature pour détecter les anomalies dans le trafic réseau et l'activité malveillante du réseau. Mais ce n'est pas un analogue des systèmes IDS / IPS. Le travail avec le module commence par sa «formation». Pour ce faire, un assistant spécial indique tous les composants et services clés du réseau, notamment:

- Adresses de passerelle, DNS, DHCP et NTP

- Adressage dans les segments utilisateur et serveur.

Après cela, le système passe en mode de formation, qui dure en moyenne de 2 semaines à 1 mois. Pendant ce temps, le système génère un trafic de base spécifique à notre réseau. Autrement dit, le système étudie:

- Quel comportement est typique pour les hôtes?

- Quelles quantités de données sont généralement transmises et sont normales pour le réseau?

- Quel est le temps d'utilisation typique?

- Quelles applications sont en ligne?

- et bien plus ..

En conséquence, nous obtenons un outil qui identifie toutes les anomalies dans notre réseau et les écarts par rapport au comportement caractéristique. Voici quelques exemples que le système peut détecter:

- distribution de nouveaux logiciels malveillants sur le réseau non détectés par des signatures antivirus;

- construction de DNS, ICMP ou d'autres tunnels et transmission de données en contournant le pare-feu;

- l'apparition sur le réseau d'un nouvel ordinateur se faisant passer pour un serveur DHCP et / ou DNS.

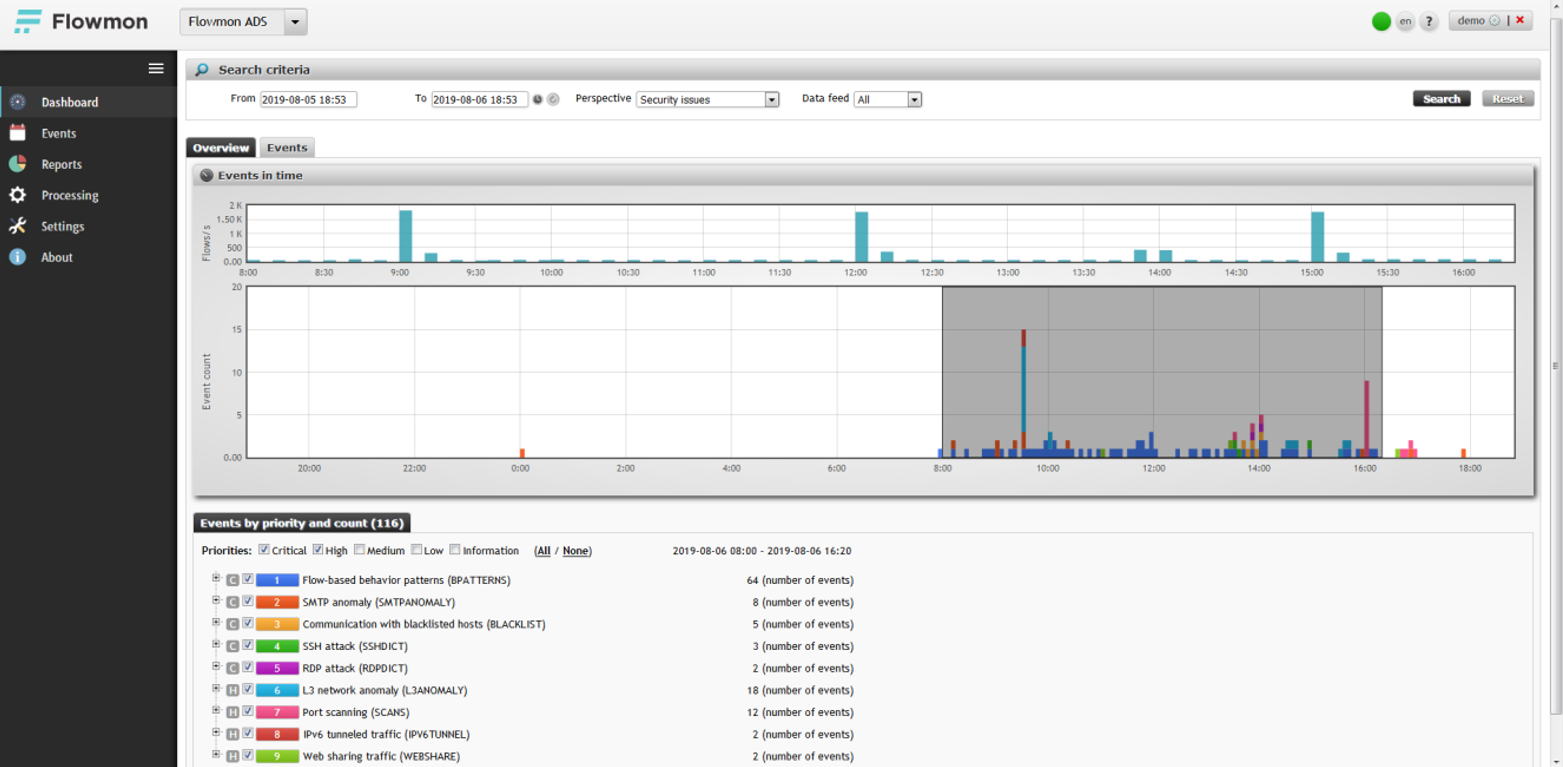

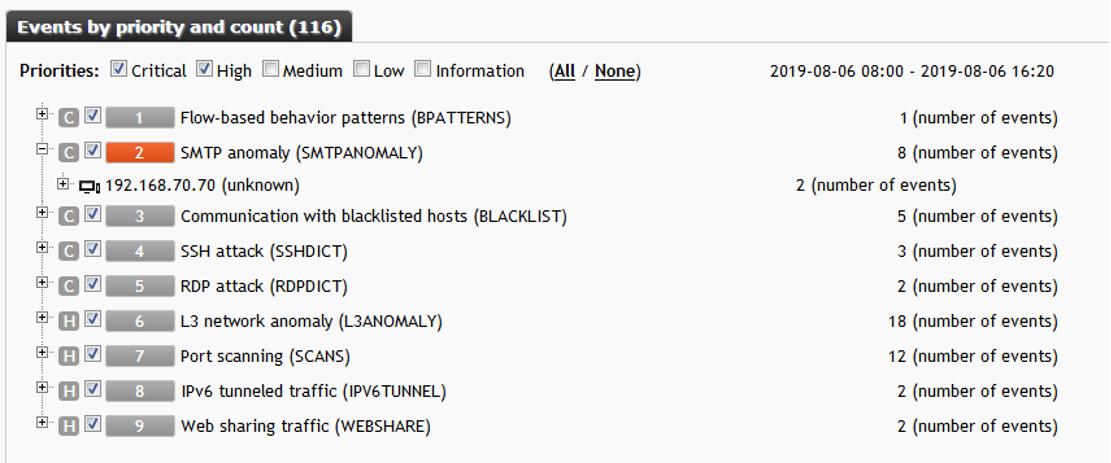

Voyons à quoi ça ressemble en direct. Une fois que votre système a été formé et créé un trafic réseau de base, il commence à détecter les incidents:

La page principale du module est une chronologie avec un affichage des incidents identifiés. Dans notre exemple, nous voyons une nette augmentation, environ entre 9 et 16 heures. Nous le sélectionnons et regardons plus en détail.

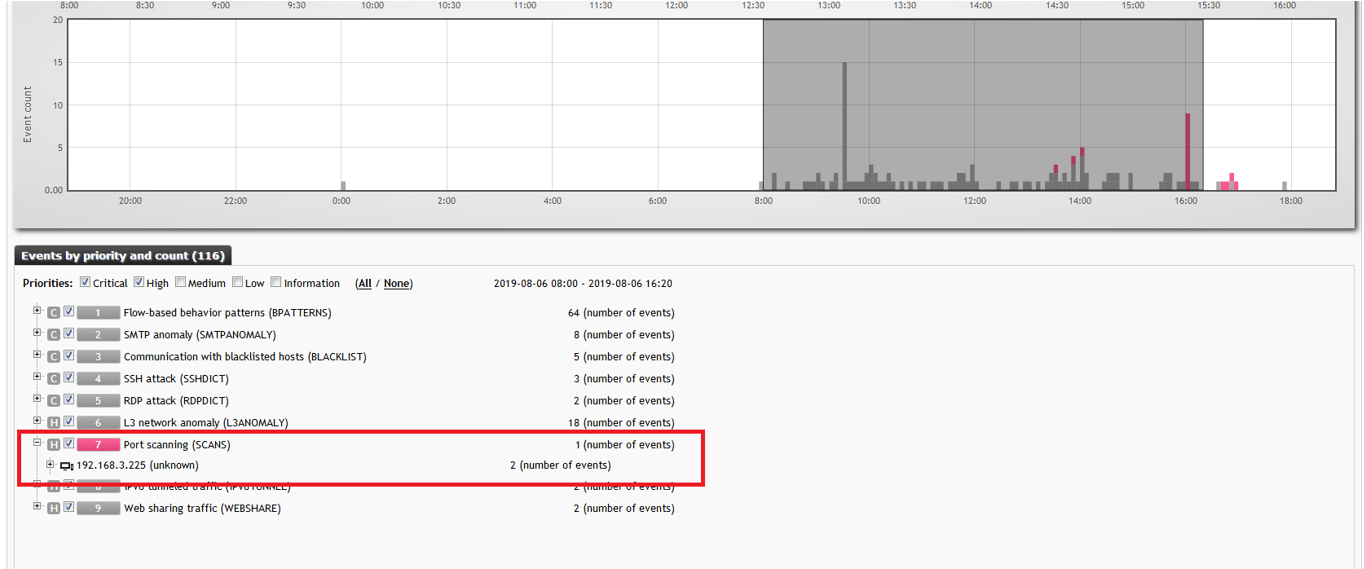

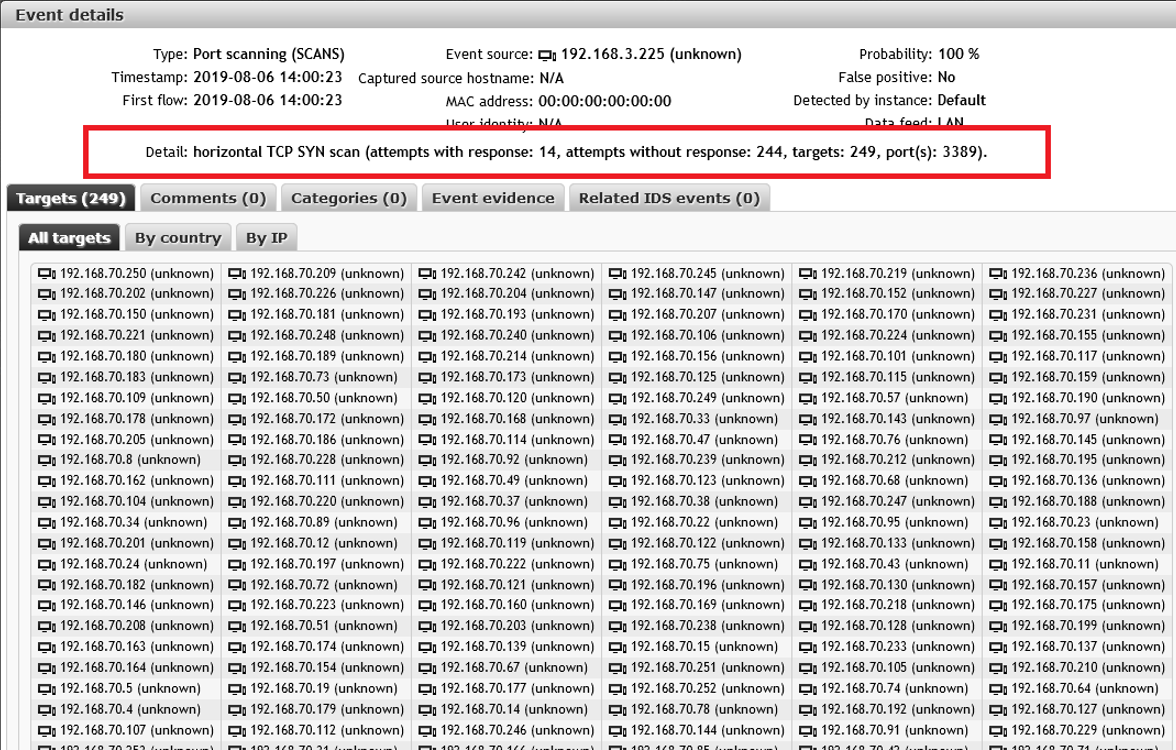

Le comportement anormal d'un attaquant sur le réseau est clairement identifié. Tout commence par le fait que l'hôte avec l'adresse 192.168.3.225 a lancé une analyse de réseau horizontale sur le port 3389 (service Microsoft RDP) et trouve 14 "victimes" potentielles:

et

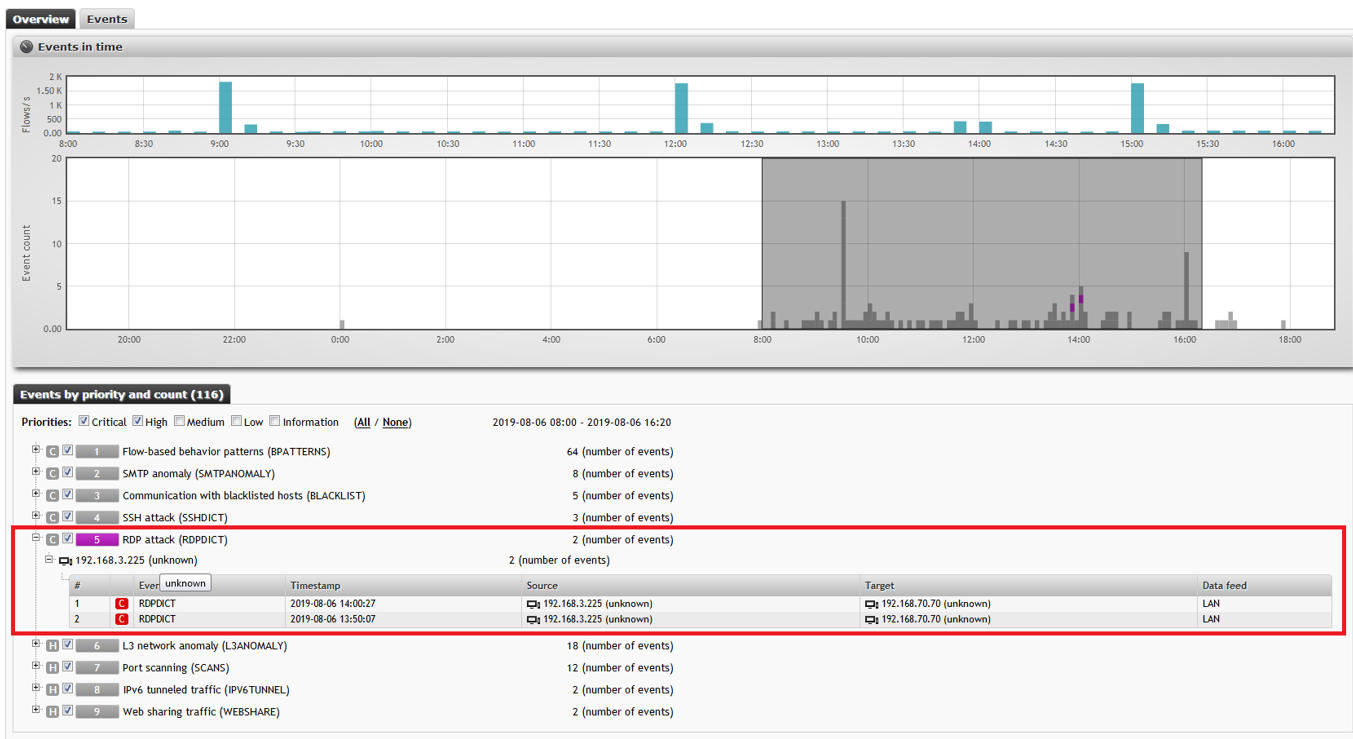

L'incident enregistré suivant - l'hôte 192.168.3.225 lance une attaque par force brute pour énumérer les mots de passe du service RDP (port 3389) aux adresses précédemment identifiées:

À la suite d'une attaque sur l'un des hôtes piratés, une anomalie SMTP est enregistrée. En d'autres termes, le spam a commencé:

Cet exemple est une démonstration claire des capacités du système et du module de sécurité de détection d'anomalies en particulier. Jugez vous-même de l'efficacité. Ceci conclut la revue fonctionnelle de la solution.

Conclusion

Nous résumons les conclusions que nous pouvons tirer de Flowmon en conclusion:

- Flowmon - solution de niveau premium pour les entreprises clientes;

- en raison de sa polyvalence et de sa compatibilité, la collecte de données est disponible à partir de n'importe quelle source: équipement réseau (Cisco, Juniper, HPE, Huawei ...) ou sondes propriétaires (Flowmon Probe);

- l'évolutivité de la solution vous permet d'augmenter les fonctionnalités du système en ajoutant de nouveaux modules, ainsi que d'augmenter la productivité grâce à une approche flexible des licences;

- grâce à l'utilisation de technologies d'analyse sans signature, le système permet de détecter même des attaques zero-day inconnues des antivirus et des systèmes IDS / IPS;

- en raison d'une «transparence» complète en termes d'installation et de la présence du système sur le réseau - la solution n'affecte pas le fonctionnement des autres nœuds et composants de votre infrastructure informatique;

- Flowmon - la seule solution sur le marché qui prend en charge la surveillance du trafic à des vitesses allant jusqu'à 100 Gb / s;

- Flowmon - une solution pour les réseaux de toutes tailles;

- le meilleur rapport prix / fonctionnalité parmi des solutions similaires.

Dans cette revue, nous avons examiné moins de 10% de la fonctionnalité totale de la solution. Dans le prochain article, nous parlerons du reste des modules Flowmon Networks. En utilisant le module Application Performance Monitoring comme exemple, nous montrerons comment les administrateurs d'applications métier peuvent garantir la disponibilité à un niveau SLA donné et diagnostiquer les problèmes le plus rapidement possible.

Nous voulons également vous inviter à notre webinaire (09/10/2019), dédié aux solutions du fournisseur Flowmon Networks. Pour la pré-inscription, veuillez vous

inscrire ici .

C'est tout pour l'instant, merci de votre intérêt!