MISE À JOUR : dans la version actuelle de Firefox 68, la vulnérabilité a déjà été corrigée (grâce à Dukat ).

Trishita Tiwari et Ari Trachtenberg de l'Université de Boston ont publié un article montrant une nouvelle méthode d'attaque pour scanner des ports sur des hôtes sur le réseau interne d'un utilisateur ou sur un hôte local ( CVE-2019-11728 ). L'attaque est réalisée à l'aide de l'en-tête HTTP Alt-Svc, introduit dans RFC-7838 HTTP Alternate Services (approuvé en 2016).

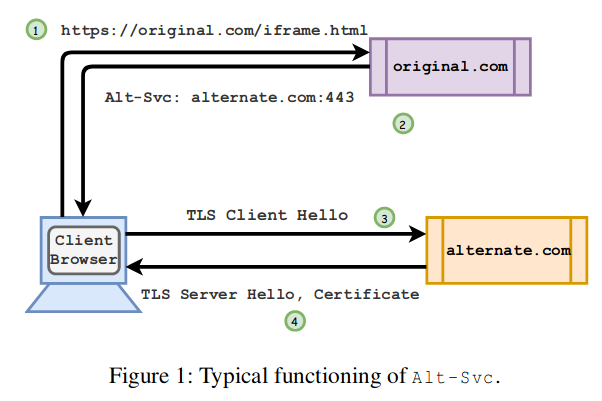

L'en-tête HTTP Alt-Svc vous permet de rediriger une demande vers un nouvel hôte et un nouveau port. Ceci est utilisé pour équilibrer la charge. Par exemple:

Alt-Svc: http/1.1="other.example.com:443";ma=200;persist=1

indique au navigateur de se connecter à l'hôte other.example.org sur le port 443 pour recevoir la page demandée en utilisant HTTP / 1.1. Le paramètre "ma" définit la durée maximale de la redirection. En plus de HTTP / 1.1, les protocoles HTTP / 2 sur TLS (h2), HTTP / 2 sur texte brut (h2c), SPDY (spdy) et QUIC (quic) utilisant UDP sont pris en charge.

L'hôte attaquant peut séquentiellement itérer sur les adresses réseau internes et les ports réseau, en utilisant le délai entre les demandes répétées comme signe: lorsque la ressource redirigée n'est pas disponible, le navigateur reçoit instantanément le paquet RST en réponse et marque immédiatement le service alternatif indisponible et réinitialise la durée de vie de redirection spécifiée dans la demande. Si le port réseau est ouvert, la connexion prend plus de temps (une tentative sera établie pour établir une connexion avec l'échange de paquets approprié) et le navigateur ne répondra pas instantanément.

Cela vous permet également de contourner les restrictions sur les connexions aux ports que les navigateurs considèrent comme non sécuritaires pour les connexions ( Firefox , Chrome ), par exemple, les ports de messagerie et les services DNS.

Méthodes d'attaque possibles autres que l'analyse des ports:

- Attaques DDoS avec amplification. Par exemple, la négociation TLS pour les services non HTTP oblige le serveur à transmettre des informations de certificat au client, forçant le serveur à répondre 60 fois avec plus de données que ce qui était demandé.

- Contournez les logiciels malveillants et la protection contre le phishing avec la navigation sécurisée Google. La redirection vers un hôte malveillant utilisant Alt-Svc ne génère pas d'avertissement.

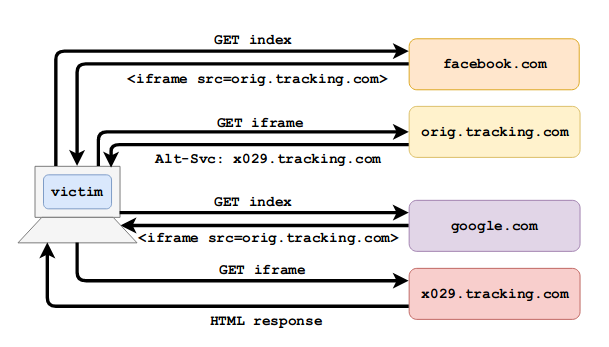

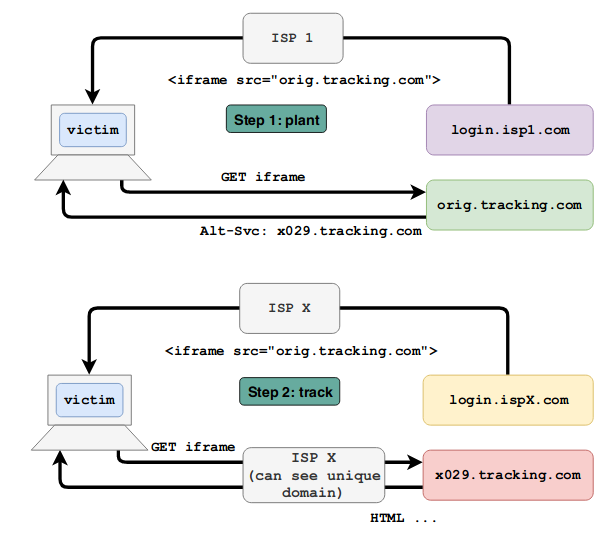

- Suivi de l'utilisateur en contournant les moyens de protection contre les trackers. Il utilise un iframe qui appelle Alt-Svc à un gestionnaire de suivi de mouvement externe. Il peut également être utilisé pour suivre les utilisateurs par les fournisseurs qui ont une page Web pour se connecter, par exemple, le portail captif WiFi. Le navigateur de l'utilisateur se souvient de l'Alt-Svc unique pour l'iframe du domaine de suivi. La prochaine fois que vous visiterez cette page, vous pourrez voir au niveau du réseau où ira le navigateur du client.

- Si un site utilise la redirection Alt-Svc, le FAI (ou tout autre homme du milieu), lorsqu'un utilisateur accède à une page spécifique, peut établir le fait d'une visite précédente sur ce site.

- Colmatage du journal IDS avec des faux positifs

Pour Firefox, le traitement Alt-Svc peut être désactivé comme suit: about: config -> network.http.altsvc.enabled: false (merci pour le conseil à Anonymous avec opennet).