De nos jours, aucun appareil avec une connexion réseau n'est protégé contre le piratage potentiel. Même la caméra.

Lors de la conférence des hackers DEF CON 2019, Eyal Itkin de Check Point Software Technologies a

révélé le premier exploit en direct

au monde pour le protocole

PTP (Picture Transfer Protocol). De nombreux reflex numériques modernes prennent en charge le transfert de fichiers via WiFi. Dans ce cas, un point d'accès WiFi malveillant est décrit, auquel les caméras environnantes sont automatiquement connectées.

L'exploit fonctionne également lorsque l'appareil photo est physiquement connecté à l'ordinateur via PTP / USB. Dans les deux cas, un attaquant peut établir une connexion avec la caméra et y charger du code exécutable. Par exemple, pour crypter toutes les images d'une carte.

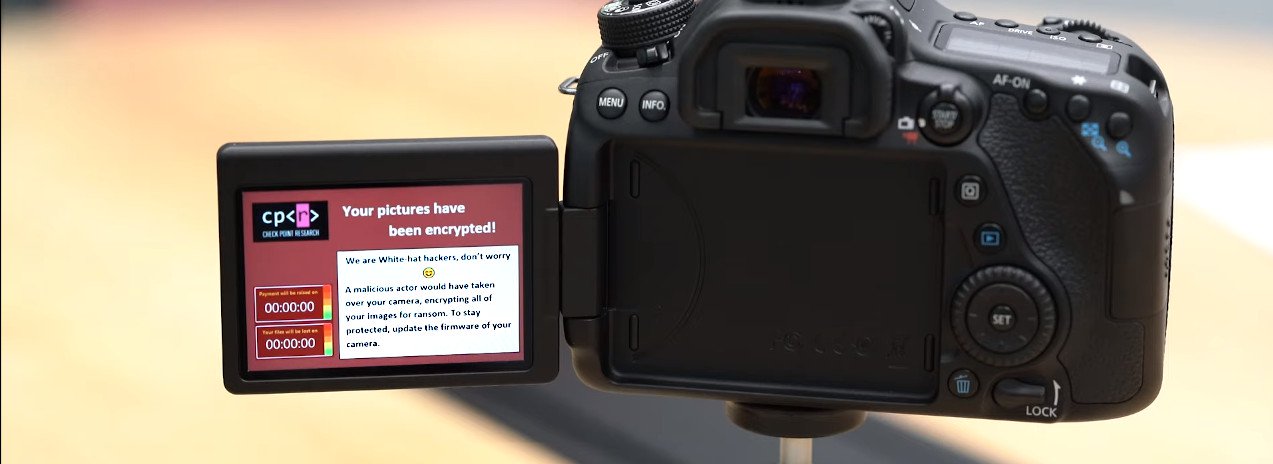

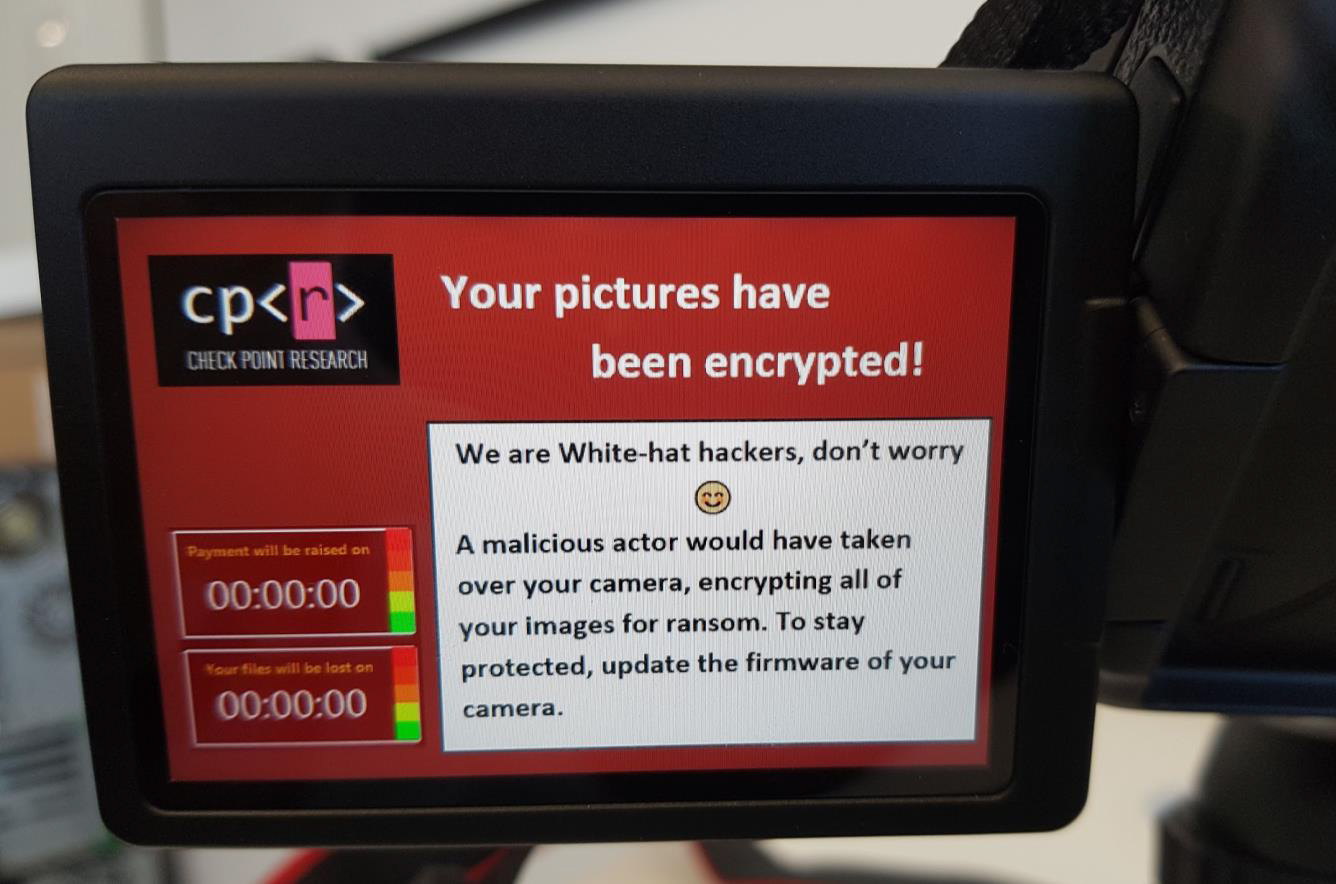

Par exemple, Check Point Eyal Itkin a téléchargé une version de démonstration d'un logiciel malveillant rançongiciel sur un appareil photo Canon EOS 80D qui crypte les fichiers sur une carte flash. Itkin suggère qu'il s'agit d'un modèle de monétisation très réel: souvent des photos d'événements importants de la vie y sont stockés, donc les gens voudront payer pour les récupérer.

En plus du ransomware, d'autres méthodes d'exploitation d'exploit sont théoriquement possibles:

- Incapacité complète

- Utilisation de l'appareil photo pour l'espionnage (elle prend déjà des photos)

Ils ont choisi le modèle Canon car ce fabricant contrôle plus de 50% du marché mondial des appareils photo numériques. De plus, un vaste mouvement de modding s'est développé autour des appareils photo Canon. Les activistes inversent le firmware et le matériel pour libérer le firmware gratuit avec des fonctionnalités améliorées: voir

Magic Lattern et

Canon Hack Development Kit (CHDK).

Mais des méthodes similaires s'appliquent à d'autres caméras, car elles prennent toutes en charge PTP de manière standard. Et ce protocole a des propriétés importantes qui favorisent le piratage:

- pas d'authentification et de cryptage (le protocole a été initialement créé sous USB, alors l'existence de PTP / IP n'a pas été supposée);

- prise en charge de dizaines d'équipes complexes avec de riches fonctionnalités;

- Prise en charge WiFi.

Dans le cadre du piratage, Canon a émis un correctif et

un avertissement de sécurité , dans lequel il recommande aux utilisateurs de prendre des précautions, de ne pas se connecter à un réseau Wi-Fi suspect et de désactiver les fonctions réseau si elles ne sont pas utilisées.

Démo vidéo

Détails techniques de l'attaque

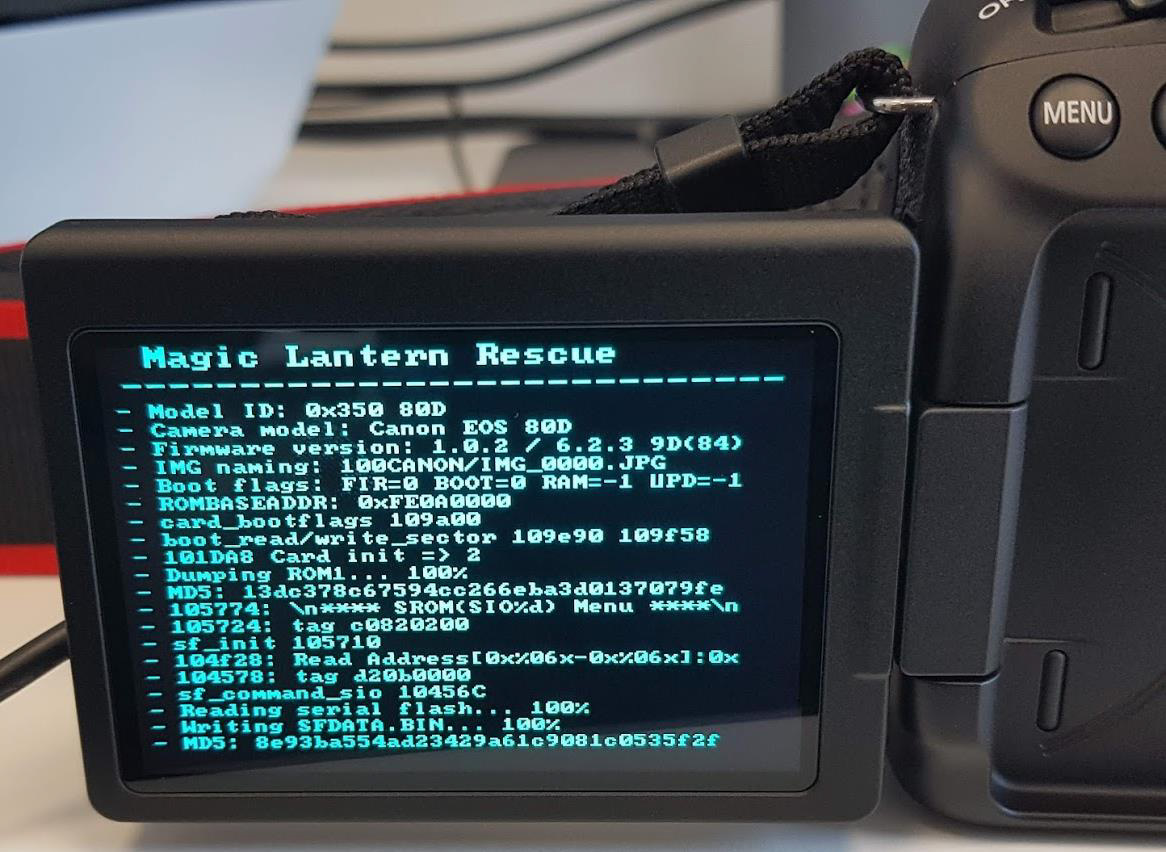

La première chose que le pirate a fait a été de faire de l'ingénierie inverse et d'analyser le firmware de la caméra. Il s'est avéré qu'il est crypté par AES, mais il n'y a pas de clé. Mais la communauté Magic Lattern a déjà résolu ce problème. Ils ont utilisé ROM Dumper et ont obtenu les clés.

Le vidage est chargé dans l'IDA, et Magic Lattern a une bonne base de données avec des adresses documentées d'où telle ou telle fonction est appelée. Les caméras Canon utilisent le système d'exploitation en temps réel propriétaire de DryOS. Grâce à elle, l'appareil peut redémarrer en seulement trois secondes.

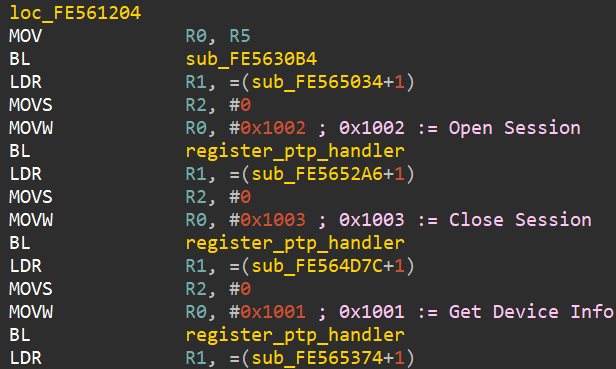

Voici une

liste de commandes PTP avec des opcodes dans DryOS. Pour trouver le code nécessaire dans le firmware, il suffit de lancer la recherche de la constante correspondante indiquée dans la liste de chaque commande.

Une analyse superficielle de certaines fonctions qui fonctionnent avec des commandes PTP a montré qu'elles sont assez difficiles à implémenter (148 gestionnaires uniques dans une fonction) et il existe des vulnérabilités évidentes dans les dépassements de tampon.

Itkin a trouvé quatre vulnérabilités de dépassement de tampon lors de l'appel de quatre commandes PTP (SendObjectInfo, NotifyBtStatus, BLERequest, SendHostInfo): numéros de vulnérabilité CVE-2019-5994, CVE-2019-5998, CVE-2019-5999, CVE-2019-6000). Fait intéressant, deux vulnérabilités sont liées au traitement Bluetooth, bien que ce modèle d'appareil photo ne prenne pas en charge Bluetooth.

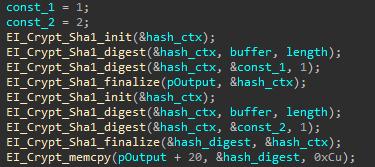

Restait maintenant à collecter un exploit approprié, ce qui fut fait. Mais l'auteur ne s'est pas arrêté là et, pour une démonstration plus visuelle, a décidé d'écrire un programme de rançongiciel qui cryptera les fichiers sur une carte flash. Et l'idée n'était pas d'implémenter votre propre cryptographie, mais d'

utiliser les fonctions de cryptage AES intégrées au firmware Canon lui-même ! À la recherche de fonctions cryptographiques, Iskin a même trouvé les clés de cryptage elles-mêmes.

En raison de l'implémentation propriétaire, il était difficile de comprendre comment la clé est générée dans le firmware. Mais cette compréhension n'est pas nécessaire pour utiliser des fonctions cryptographiques, a déclaré Itkin. À la demande du logiciel malveillant, ils ont réussi à chiffrer les photos sur la carte et à calculer la signature correcte.

Itkin a également développé un moyen d'installer une mise à jour malveillante du micrologiciel sur la caméra sans intervention de l'utilisateur (CVE-2019-5995).

Dans une présentation sur DEF CON, l'auteur

dit que c'est le premier exploit pour le protocole PTP et «un moyen fiable de capturer la plupart des reflex numériques sans exploiter aucune vulnérabilité».