Bon après-midi Vous vous inquiétez de la comptabilité de Valentina Ostroukhova. Sergey Sergeyevich part en vacances pendant deux semaines et je vais le remplacer. Pourriez-vous me donner accès à ses dossiers dans le répertoire // fs-buh / black_cashier / corruption pour cette fois? Merci d'avance!

Valentina Ostroukhova, comptable associée

Salut Voici Kolya du support technique. Nous avons créé un nouveau groupe dans AD spécialement pour le nouveau chef du département de sécurité. Il y a accès à des serveurs spécifiques. Pouvez-vous m'y ajouter temporairement pour que je puisse vérifier l'exactitude de l'accès? Je vous remercie

Nikolay Zubatov, ingénieur support technique

Que se passe-t-il si l'entreprise ne respecte pas les termes des droits accordés et que Valentina et Nikolai ont toujours accès à des ressources inutiles pour leur travail? Plus il y a d'utilisateurs dans l'organisation, plus ces menaces potentielles sont nombreuses. Dans l'article, nous vous expliquerons en quoi consiste le cycle de vie des utilisateurs et à propos d'un outil pour le contrôler.

Le cycle de vie d'un utilisateur est l'approvisionnement, la gestion et le déclassement de l'utilisateur. À chacune de ces étapes, des attributs spécifiques sont attribués ou désactivés à l'utilisateur: appartenance au groupe, boîte aux lettres, accès au stockage de fichiers, etc. Si vous souhaitez en savoir plus sur le processus, nous vous recommandons

ce document . Et nous considérerons le contrôle des attributs des utilisateurs et la formation de rapports détaillés.

La première étape fonctionne mieux dans les organisations: créer des utilisateurs et leur accorder des droits. La gestion et la désactivation des utilisateurs sont parfois laissées de côté et un désordre commence. Deux histoires au début de l'article sont une illustration graphique.

Ces histoires sont des cas réels de deux de nos clients. Chez le troisième client, nous avons trouvé des utilisateurs qui n'ont pas changé de mot de passe pendant 2 ans ou plus (non, la politique pour la période de validité y était configurée, mais pas pour tout le monde). Il s'est avéré que maintenant personne ne sait pourquoi ces utilisateurs ont besoin de tels privilèges. Dans l'une des banques, il y avait un cas de comptes d'utilisateurs non bloqués et non personnalisés d'utilisateurs distants qui se trouvaient autrefois dans des concessionnaires automobiles et ont émis des prêts. La banque a fermé cette zone dès deux ans, mais des comptes actifs sont restés. Dans une autre entreprise, tous les utilisateurs avaient accès à une imprimante laser couleur, où les employés étaient heureux d'imprimer des documents personnels, des photographies et d'autres choses sans rapport avec le travail. Il y avait aussi un cas avec des groupes AD imbriqués, dans lequel les utilisateurs avec des droits administratifs dans le domaine n'avaient pas été identifiés depuis des années.

Dites-nous dans les commentaires sur des situations similaires et comment elles ont été identifiées. Le sentiment que vous pouvez vous attendre à des histoires très étonnantes.

Les scripts auto-écrits et les capacités internes d'AD (et d'autres produits Microsoft) ne permettent pas toujours d'examiner en détail l'étendue réelle de l'écart avec les exigences élémentaires de sécurité. De plus, le soutien à de telles décisions est généralement effectué par une personne spécifique, sans qui on ne sait pas comment cela fonctionne sous le capot. L'utilisation d'une solution commerciale pour signaler les droits des utilisateurs consiste à identifier les menaces cachées et à réduire la dépendance à l'égard de personnes spécifiques.

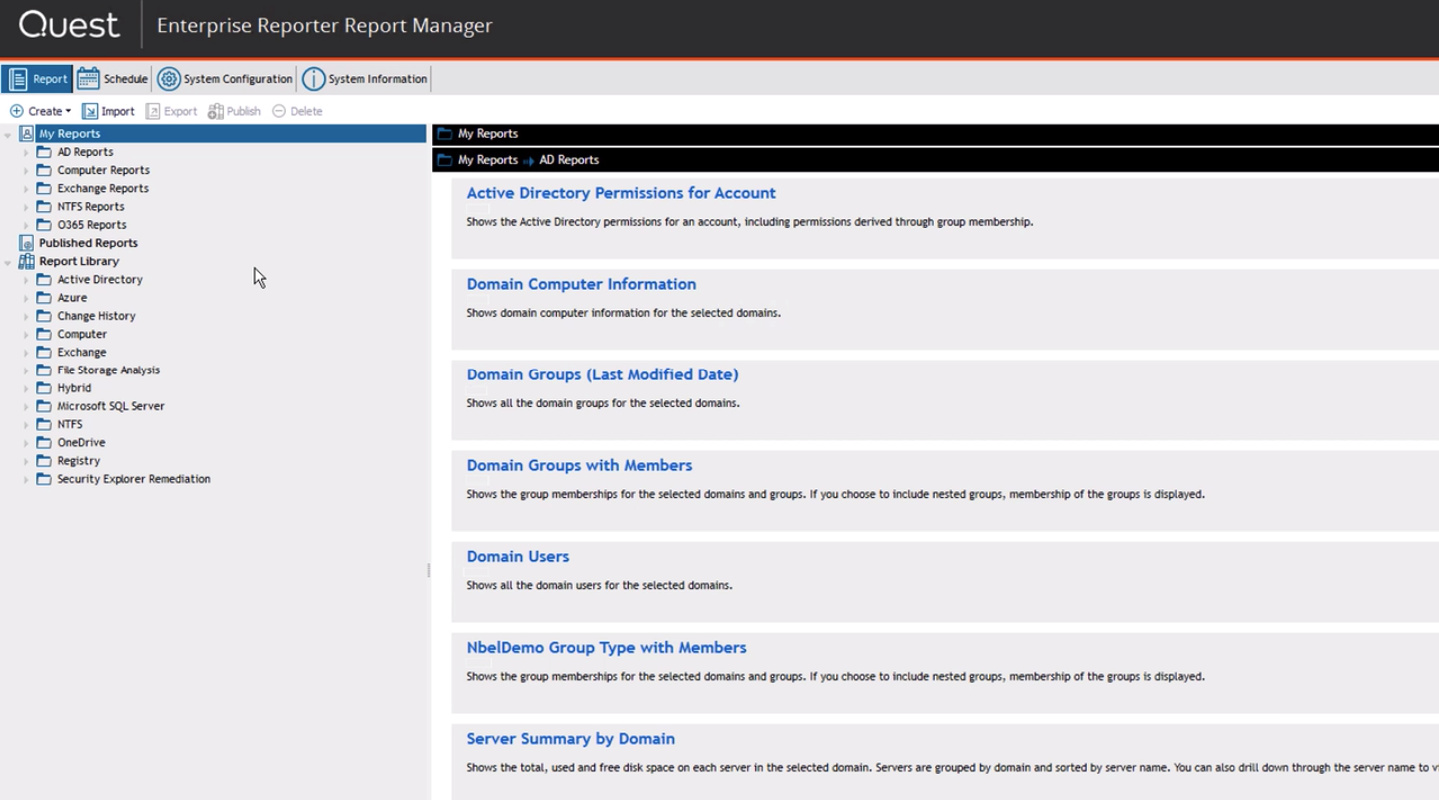

Quest Enterprise Reporter est un outil de contrôle d'accès et de génération de rapports de sécurité pour les environnements Microsoft: Active Directory / Azure AD, Exchange / Exchange Online, Office 365, serveurs Windows, OneDrive Entreprise, SQL Server, infrastructure Azure (machines virtuelles, disques, groupes de sécurité réseau et le reste).

Plusieurs centaines de rapports préinstallés pour l'infrastructure répertoriée, la possibilité d'effectuer des actions de contrôle sur les droits d'accès (ajouter un utilisateur à un groupe, annuler l'accès à un répertoire, etc.) en naviguant directement à partir d'un rapport et en générant ses propres rapports en fonction des données disponibles dans l'infrastructure.

Chaque rapport peut être généré selon un calendrier et vérifié, par exemple, si les objets sont au bon niveau si vous utilisez l'

approche «Red forest» ou ESAE .

Nous avons mis en évidence les rapports Quest Enterprise Reporter les plus révélateurs:

- Utilisateurs administratifs qui ne se sont pas connectés au cours des 30 derniers jours. Dans le même rapport, vous pouvez voir les utilisateurs des groupes imbriqués.

- Utilisateurs avec un mot de passe infini.

- Les services ne sont pas lancés à partir du compte système. L'un des types d'attaques est la connexion au serveur via un service (connexion en tant que service), lancé à partir d'un compte spécifique.

- Groupes dans AD avec un seul utilisateur.

- Correctifs installés sur l'ordinateur.

- Logiciel installé sur les contrôleurs de domaine (ou tout autre ordinateur).

- Accès aux dossiers partagés pour un compte ou accès à un dossier de différents comptes. Ces deux rapports connexes nous permettront d'identifier les situations de l'histoire au début de cet article.

- Fichiers antérieurs à N jours, fichiers créés au cours des 30 derniers jours, fichiers ouverts au cours des 30 derniers jours.

- Boîtes aux lettres déléguées et leurs propriétés.

- Droits d'accès des comptes au schéma dans la base de données MSSQL.

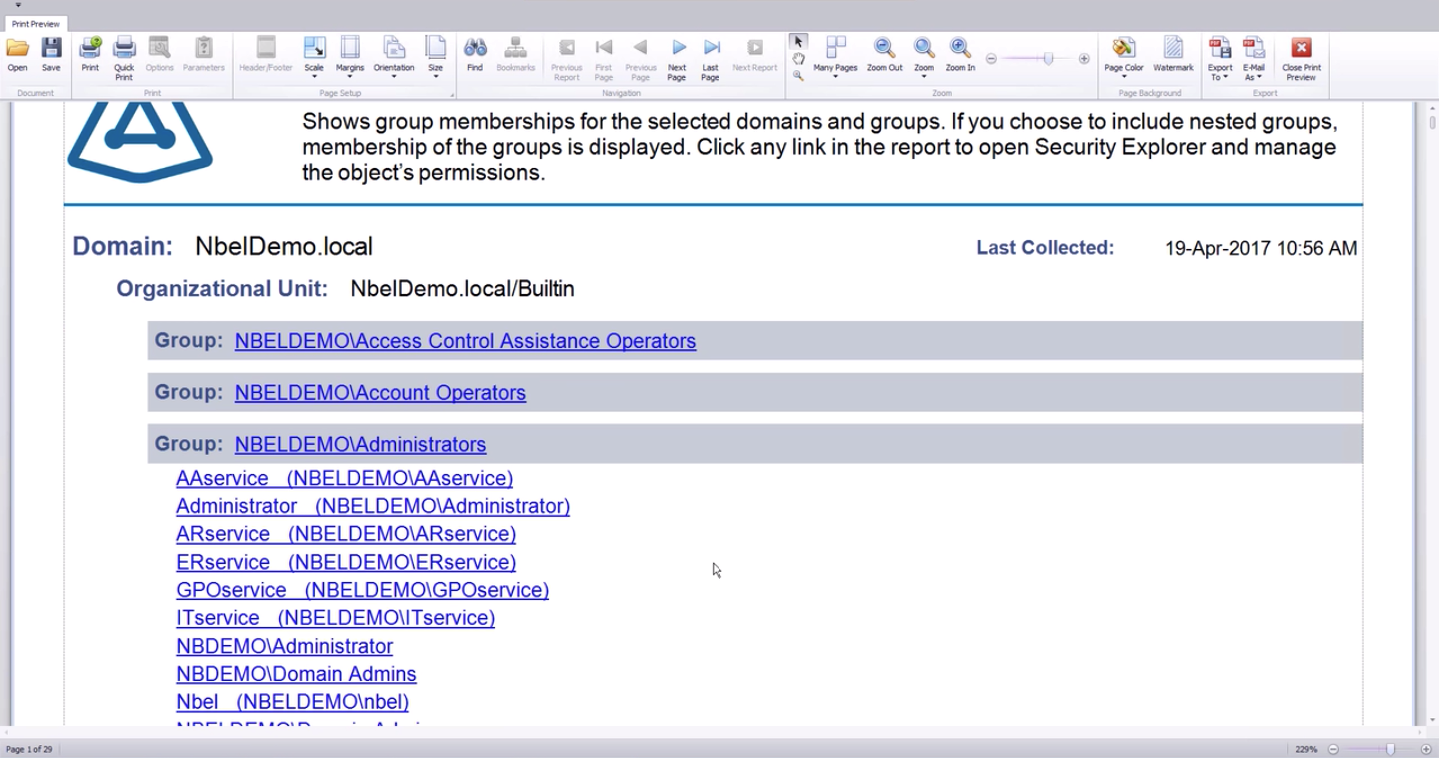

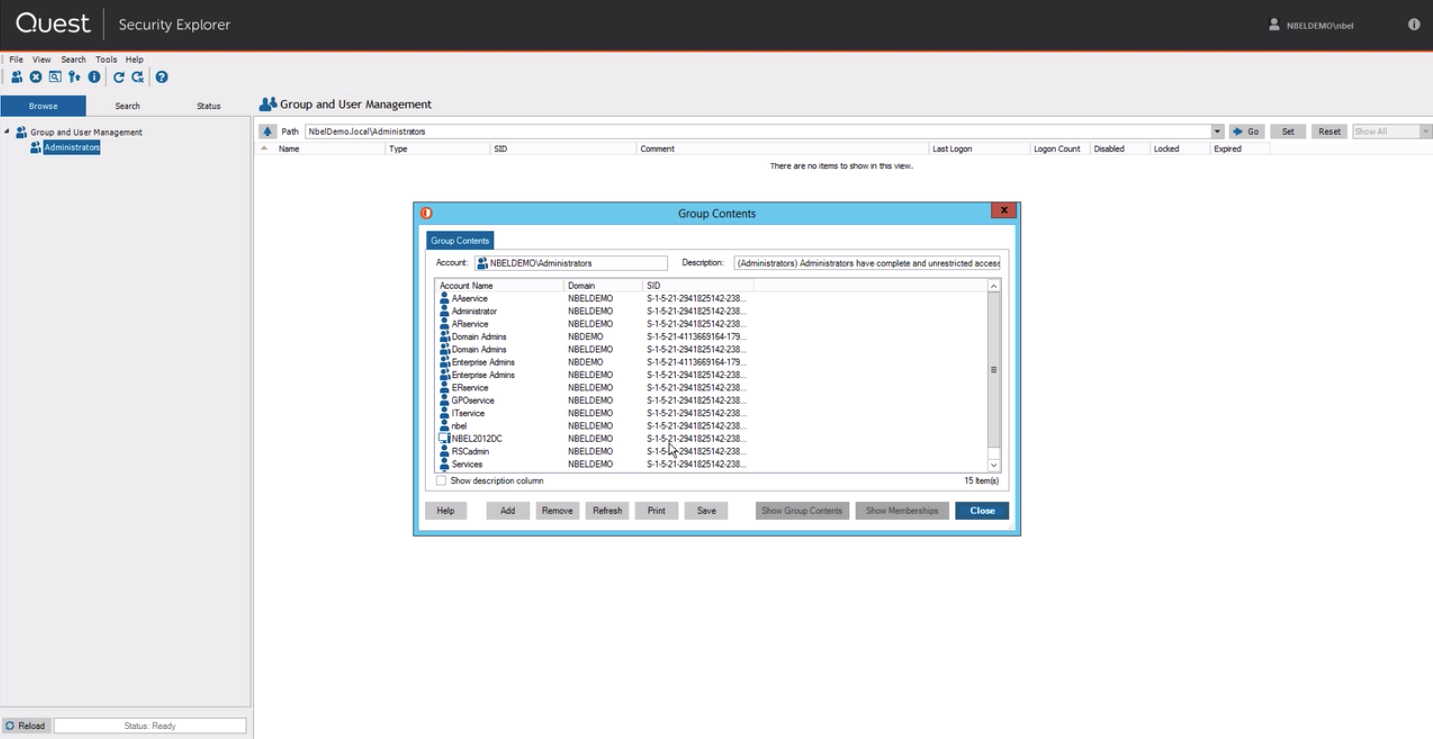

Directement à partir du rapport de lien, vous pouvez accéder à Security Explorer, à travers lequel les actions typiques sont effectuées: ajout au groupe AD, attribution de droits d'accès au dossier, etc. Voici à quoi ressemble un rapport spécialisé.

Module Security Explorer pour déterminer à quels fichiers un utilisateur a accès.

À partir de la même interface, vous pouvez attribuer des droits précis au fichier.

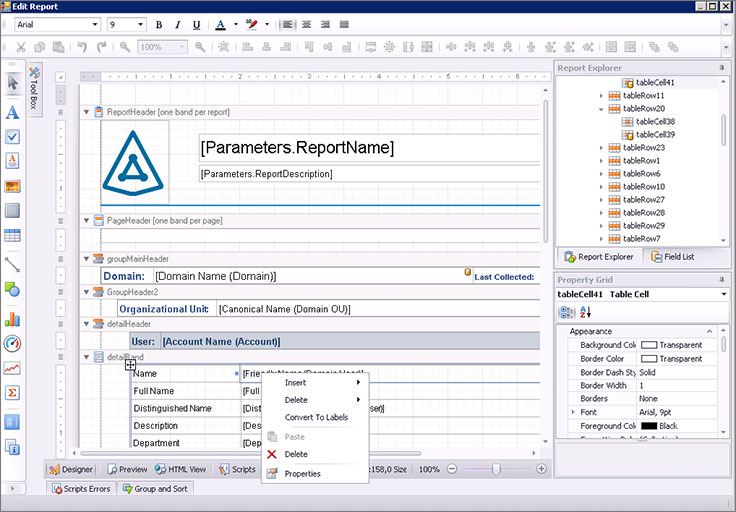

Si votre entreprise a des exigences particulières concernant le format des rapports, vous pouvez facilement insérer un logo et le créer au besoin.

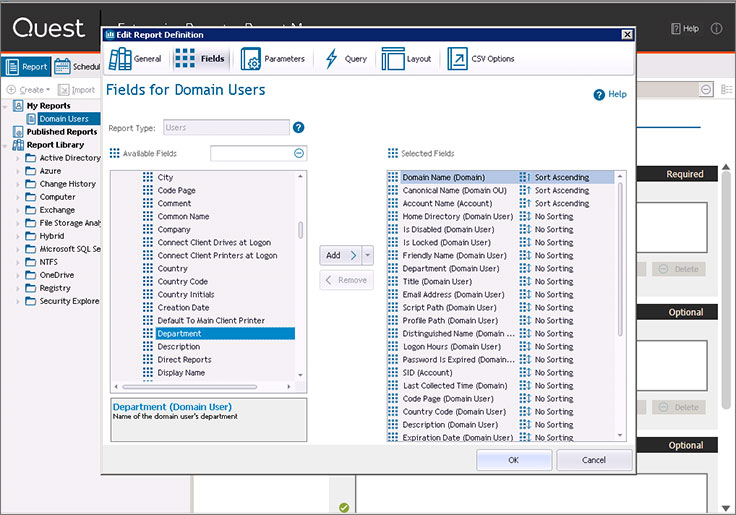

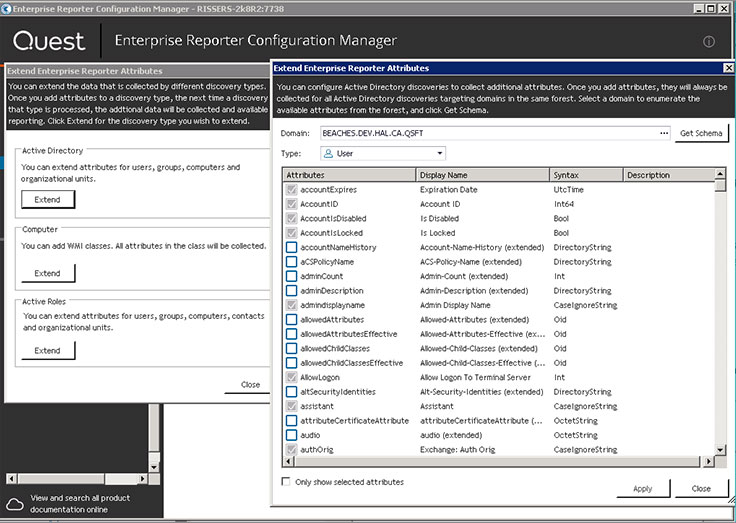

Les champs du rapport peuvent également être arbitraires (à partir de disponibles).

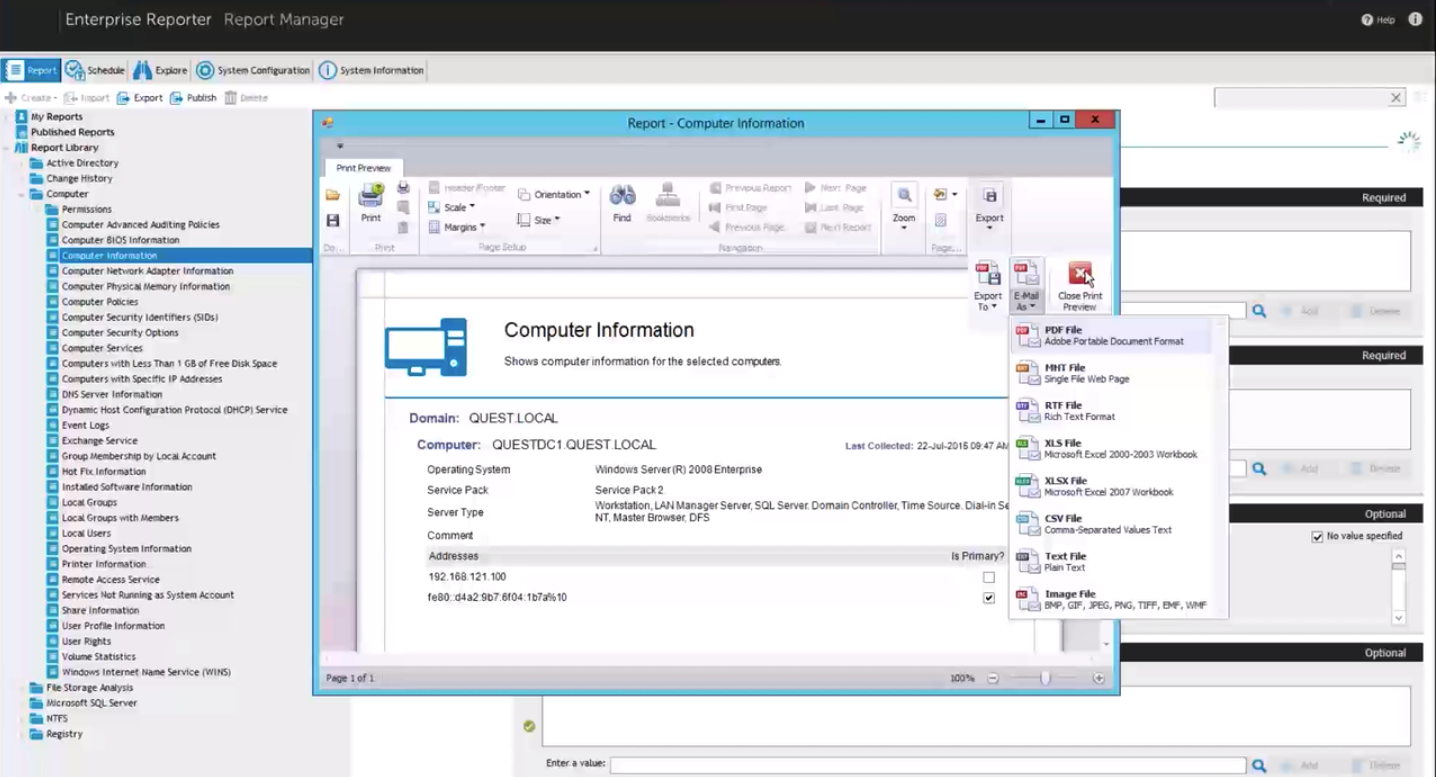

Le déchargement des rapports dans différents formats est disponible depuis l'interface.

Quest Enterprise Reporter est une solution simple mais fonctionnelle qui est installée et qui fonctionne. Ce produit fait partie du groupe de solutions Quest pour la gestion de l'infrastructure Microsoft. Nous avons écrit à ce sujet en détail dans l'

article sur l'automatisation de l'audit de la sécurité de l'information . Si vous souhaitez tester le produit sur votre infrastructure ou souhaitez en savoir plus sur le produit - laissez des contacts et écrivez brièvement sur l'infrastructure Microsoft existante dans le

formulaire de commentaires sur notre site Web .