Le 13 août, Microsoft a publié la prochaine mise à jour de sécurité (revue de

presse ) pour les systèmes d'exploitation Windows et les programmes bureautiques, et cette fois, le correctif s'est avéré vraiment gigantesque: quelqu'un n'a évidemment pas pu partir en vacances cet été. Au total, 93 vulnérabilités ont été corrigées, dont 23 ont été classées comme critiques. De graves

bogues ont été corrigés dans Remote Desktop Services, dans le client

DHCP , dans

le gestionnaire de fichiers .LNK,

deux vulnérabilités dans Hyper-V avec un échappement de sandbox.

Le travail monumental sur les bogues est donc une très bonne nouvelle. Entre autres choses, plusieurs vulnérabilités sont intéressantes en elles-mêmes, et une autre a une histoire de détection intéressante. En plus des problèmes déjà mentionnés dans les services Bureau à distance, nous allons aujourd'hui examiner de plus près la vulnérabilité du service MSCTF. Le chercheur de Google Project Zero, Tavis Ormandy, qui a découvert ce dernier, affirme que le problème existe depuis 20 ans. Eh bien, en même temps, nous évaluerons la vulnérabilité de Bluetooth, qui affecte non seulement Windows.

WTF est CTF?

Une vulnérabilité dans le service MSCTF a été découverte par Tavis Ormandi presque par accident (

actualité , blog de Tavis). Tout a commencé par une étude des mécanismes Windows permettant à différents programmes d'interagir entre eux. Cette interaction est limitée au système d'isolement des privilèges de l'interface utilisateur, qui empêche, par exemple, les processus utilisateur d'interférer avec les processus système. En étudiant des cas étranges où, malgré les restrictions, les messages étaient toujours passés, Tavis est tombé sur le module MSCTF.

Ce module appartient à Text Services Framework, qui à son tour contrôle les dispositions de clavier et similaires. Toutes les applications en cours d'exécution y sont connectées. Pourquoi? Eh bien, par exemple, pour faciliter le processus de saisie de texte en chinois ou en japonais.

Pour ces langues, un programme distinct traite l'entrée dans la fenêtre d'application et change l'entrée en hiéroglyphes. Essentiellement, MSCTF est un canal de communication séparé entre les applications, qui, comme il s'est avéré, n'est pas suffisamment protégé. La première version de MSCTF que Tavis a pu trouver fait partie de la suite bureautique Microsoft Office XP, qui est également compatible avec Windows 98. À partir de Windows XP, MSCTF fait partie du système d'exploitation. Les possibilités d'interagir avec d'autres applications via MSCTF sont très larges et, surtout, il n'y a pas d'autorisation. En conséquence, Tavis a écrit un

utilitaire pour travailler avec CTF et a commencé à rechercher des vulnérabilités:

Des vulnérabilités, bien que pas immédiatement, ont été trouvées. Dans le "meilleur" cas, sur un système avec l'une des langues qui nécessitent des outils de saisie avancés (japonais, chinois, coréen et quelques autres), vous pouvez remplacer le texte dans l'application, envoyer des commandes à la console avec des droits d'administrateur, sans être un utilisateur privilégié, ou voler les mots de passe des utilisateurs. Dans le pire des cas (bien que ce qui précède soit déjà assez mauvais), vous pouvez obtenir des droits système, c'est-à-dire augmenter vos privilèges au maximum. Une telle preuve de concept est montrée dans la vidéo:

La vulnérabilité est d'une utilité limitée et, très probablement, la plupart des scénarios ne sont disponibles qu'avec un accès au système. Néanmoins, il existe des cas potentiellement possibles lorsqu'un utilisateur sans privilèges obtient, par exemple, les droits d'un administrateur de domaine dans une entreprise. La vulnérabilité est corrigée

par la mise à jour d'août pour tous les systèmes d'exploitation commençant par Windows 7.

Bluekeep ou pas Bluekeep

Les problèmes des services Bureau à distance (

actualités ,

newsletter sur le site Web de Microsoft) sont en partie similaires à la vulnérabilité découverte en mai de cette année par

Bluekeep . Des trous dans le service d'accès à distance (mais pas dans le protocole RDP lui-même) permettent théoriquement de distribuer l'attaque à tous les ordinateurs du réseau sans participation des utilisateurs: il y a un certain risque de répétition de la situation avec le

crypteur cryptographique

WannaCry en 2017, lorsque le problème de mise en œuvre du protocole SMB a été exploité à grande échelle.

Cependant, il existe des différences avec BlueKeep. Un problème antérieur ne s'appliquait pas aux dernières versions du système d'exploitation, mais maintenant, au contraire, il affecte tous les systèmes d'exploitation de Windows 7 à Windows 10 (mais pas Windows XP, Server 2003 et 2008). Des bugs ont été identifiés lors de l'audit interne de Microsoft, de réelles attaques n'ont pas encore été constatées. Bluekeep et quatre nouveaux problèmes sont neutralisés par l'inclusion de l'autorisation au niveau du réseau. Mais NLA sur un système non corrigé ne vous sauve pas complètement d'un certain nombre de scripts pour exécuter du code sur une machine distante. Dans le pire des cas (pas de NLA, patch d'août non installé, accès à distance activé), il devient possible de contourner l'autorisation et de prendre le contrôle du système en envoyant une requête préparée.

Vulnérabilité Bluetooth

Le problème, connu sous le nom de KNOB Attack (Key Negotiation of Bluetooth), a été découvert par des chercheurs de Singapour, d'Allemagne et du Royaume-Uni (

actualités ,

site de recherche,

travaux scientifiques). Contrairement aux autres vulnérabilités de l'ensemble de correctifs Microsoft, cela s'applique non seulement à Windows, mais est généralement pertinent presque partout où Bluetooth est utilisé. Une grande liste de mises à jour des fabricants de smartphones, ordinateurs portables, téléphones IP qui ont répondu au problème est

ici .

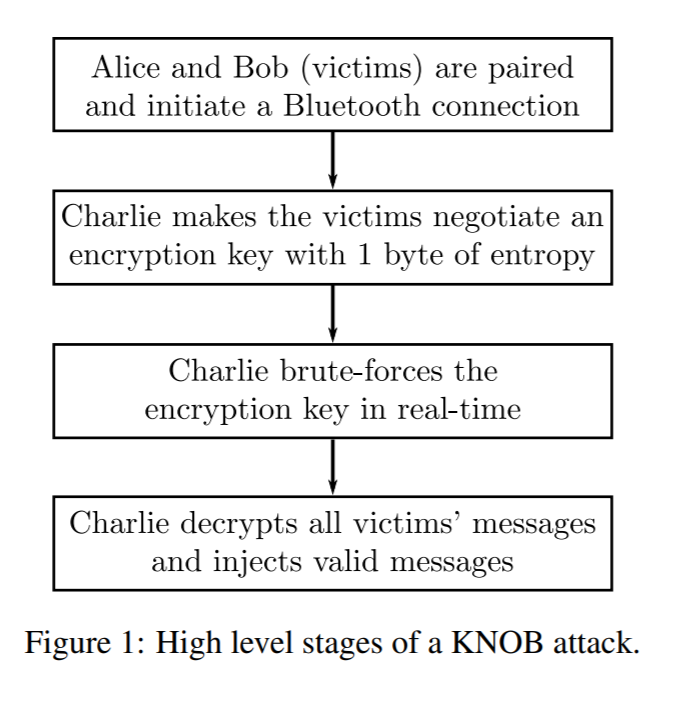

Dans les spécifications Bluetooth, deux appareils qui établissent une connexion sécurisée entre eux peuvent sélectionner une longueur de clé comprise entre 1 et 16 octets. Dans le cas d'une clé «huit bits», elle peut être craquée assez rapidement par simple énumération: si une telle connexion «légèrement sécurisée» est établie pour une raison quelconque, l'attaquant peut décrypter l'échange de données. Par exemple, entre un clavier et un ordinateur de bureau. La question est de savoir comment mettre en œuvre une telle attaque, et les travaux de recherche prouvent qu'il existe au moins deux options modérément réalistes.

Dans le premier cas, un attaquant situé à proximité de deux victimes peut les obliger à utiliser le chiffrement avec une longueur de clé de 1 octet. Le fait est que pendant le processus d'établissement d'une connexion, il n'y a pas de cryptage ni même de contrôle d'intégrité des données. Dans le second cas, le scénario d'une attaque sur la chaîne d'approvisionnement a été étudié: le remplacement du firmware de l'appareil fournit un cryptage faible dans tous les cas. La deuxième attaque a été effectuée sur un téléphone Nexus 5: on change quelques octets dans le firmware, limite la longueur de la clé, se connecte à un autre smartphone qui doit accepter les conditions pour établir une connexion.

Il s'agit d'une vulnérabilité sérieuse qui existe en raison des spécifications initialement faibles de la norme Bluetooth. En outre, de nombreux appareils continueront d'être soumis à une attaque KNOB, car ils ne publieront tout simplement pas de mise à jour. En revanche, la mise en œuvre d'un tel scénario dans la pratique est assez compliquée: dans le premier cas, il faut être proche de la victime au bon moment, dans le second - intervenir dans la chaîne d'approvisionnement puis, encore une fois, être à côté de l'appareil attaqué lorsque des données confidentielles lui sont transmises. Dans tous les cas, le patch définit la longueur de clé minimale afin que l'attaque devienne pratiquement inapplicable.

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.