J'ai pensé que ce serait formidable de couvrir les événements des conférences internationales. Et pas seulement dans la revue générale, mais pour parler des rapports les plus intéressants. J'attire votre attention sur le premier dix chaud.

- En attente d'un tandem amical d'attaques IoT et de ranzomvari

- «Ouvrez la bouche, dites 0x41414141»: attaque contre une cyber-infrastructure médicale

- Exploit à pleines dents au bord des brochettes publicitaires contextuelles

- Comment les vrais hackers esquivent la publicité ciblée

- 20 ans de piratage de MMORPG: des graphismes plus cool, les exploits sont les mêmes

- Piratez les robots jusqu'à l'arrivée de Skynet

- La militarisation du machine learning

- Tout rappeler: implanter des mots de passe dans la mémoire cognitive

- Et a demandé au bébé: "Pensez-vous vraiment que seuls les pirates du gouvernement peuvent effectuer des cyberattaques sur le réseau électrique?"

- Internet sait déjà que je suis enceinte

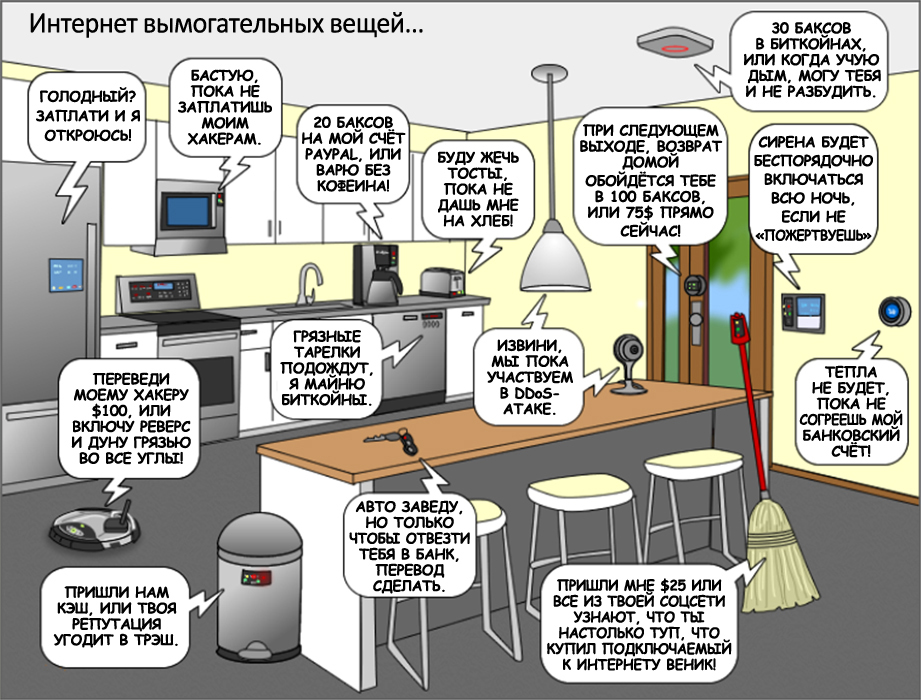

1. En attente d'un tandem amical d'attaques IoT et de ranzomvari

En 2016, nous avons constaté une augmentation rapide des attaques de ranzomvari. Nous ne nous sommes pas encore remis de ces attaques, car une nouvelle vague d'attaques DDoS utilisant l'IoT nous a couverts. Dans ce rapport, l'auteur fournit une description progressive de la façon dont l'attaque de ranzomvar se produit. Comment fonctionne le ranzomvar et ce que le chercheur doit faire à chaque étape pour contrer le ranzvomar.

Dans le même temps, il s'appuie sur des techniques éprouvées. Ensuite, le conférencier met en lumière la façon dont les IoT sont impliqués dans les attaques DDoS: indique le rôle joué par le malware auxiliaire dans la mise en œuvre de ces attaques (pour une assistance ultérieure de sa part, dans la conduite d'une attaque DDoS par l'armée IoT). Il explique également comment un tandem d'attaques ranzomvari et IoT peut devenir une grande menace dans les années à venir. L'orateur est l'auteur des livres «Malware, Rootkits & Botnets: a Beginner's Guide», «Advanced Malware Analysis», «Hacking Exposed: Malware & Rootkits Secrets & Solutions» - il est donc rapporté avec connaissance.

2. «Ouvrez la bouche, dites 0x41414141»: attaque contre une cyber-infrastructure médicale

L'équipement médical connecté à Internet est une réalité clinique omniprésente. Un tel équipement est d'une grande utilité pour le personnel médical, car une partie importante de la routine est automatisée. Cependant, cet équipement contient de nombreuses vulnérabilités (à la fois logicielles et matérielles) qui ouvrent un large champ d'activité pour un attaquant potentiel. Dans le rapport, le conférencier partage son expérience personnelle dans la réalisation de pentests pour la cyberinfrastructure médicale; et explique également comment les attaquants compromettent l'équipement médical.

L'orateur décrit: 1) comment les attaquants exploitent les protocoles de communication propriétaires, 2) comment ils recherchent les vulnérabilités dans les services réseau, 3) comment ils compromettent les systèmes de survie, 4) comment ils exploitent les interfaces de débogage matériel et un bus de données système; 5) comment ils attaquent les principales interfaces sans fil et les technologies sans fil propriétaires spécifiques; 6) comment ils pénètrent dans les systèmes d’information médicale, puis lisent et modifient: les informations personnelles sur la santé du patient; dossiers médicaux officiels dont le contenu est normal même du patient; 7) comment ils violent le système de communication, que l'équipement médical utilise pour échanger des informations et des équipes de service; 8) comment le personnel médical restreint-il l'accès à l'équipement; ou même le bloquer.

Pendant son pentest, l'orateur a trouvé beaucoup de problèmes avec l'équipement médical. Parmi eux: 1) une cryptographie faible, 2) la capacité de manipuler des données; 3) la possibilité de remplacer à distance l'équipement, 3) les vulnérabilités des protocoles propriétaires, 4) la possibilité d'accès non autorisé aux bases de données, 5) les noms d'utilisateur / mots de passe codés en dur. Et aussi d'autres informations sensibles stockées soit dans le firmware de l'équipement, soit dans les binaires du système; 6) la sensibilité des équipements médicaux aux attaques DoS à distance.

Après avoir pris connaissance du rapport, il devient évident que la cybersécurité du secteur médical est aujourd'hui un cas clinique et nécessite des soins intensifs.

3. Exploit à pleines dents au bord des brochettes publicitaires contextuelles

Chaque jour, des millions de personnes se rendent sur les réseaux sociaux: pour le travail, pour le divertissement ou tout simplement comme ça. Sous le capot des réseaux sociaux se trouvent les plates-formes publicitaires invisibles pour le visiteur moyen, qui sont chargées de fournir une publicité contextuelle pertinente aux visiteurs des réseaux sociaux. Les plateformes publicitaires sont faciles à utiliser et très efficaces. Par conséquent, en demande parmi les annonceurs.

En plus de la possibilité d'atteindre un large public, ce qui est très bénéfique pour les entreprises, les plates-formes publicitaires vous permettent également de restreindre la portée du ciblage - à une seule personne en particulier. De plus, la fonctionnalité des plates-formes publicitaires modernes vous permet même de choisir sur lequel des nombreux gadgets de cette personne particulière afficher des annonces.

T.O. Les plates-formes publicitaires modernes permettent à l'annonceur de toucher n'importe qui, n'importe où dans le monde. Mais cette opportunité peut également être utilisée par les attaquants, comme une porte d'entrée vers le réseau dans lequel travaille leur victime présumée. L'orateur montre comment un annonceur malveillant peut utiliser la plateforme Ads pour cibler avec précision sa campagne de phishing, déployée pour livrer un exploit personnalisé à une personne spécifique.

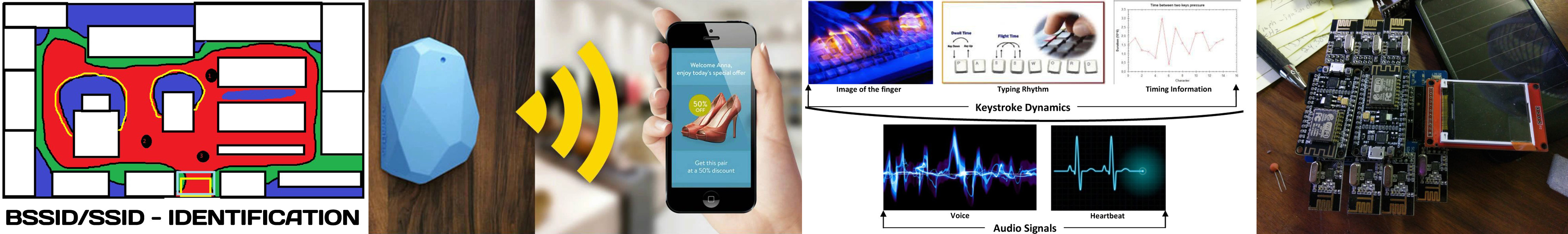

4. Comment les vrais hackers esquivent la publicité ciblée

Nous utilisons de nombreux services informatiques différents dans notre vie quotidienne. Et il nous est difficile de les refuser, même lorsque nous découvrons soudain qu’ils exercent une surveillance totale sur nous. Si totales qu'elles suivent chacun de nos mouvements et chacun de nos doigts.

L'orateur explique avec lucidité comment les spécialistes du marketing modernes utilisent une grande variété de méthodes de ciblage ésotérique. Nous avons récemment écrit sur la paranoïa mobile, sur la surveillance totale. Et de nombreux lecteurs ont pris ce qui était écrit avec une blague inoffensive, mais le rapport présenté montre que les spécialistes du marketing modernes utilisent déjà pleinement des technologies similaires pour nous suivre.

Eh bien, que pouvez-vous faire, l'industrie de la publicité contextuelle, qui alimente cette surveillance totale, fait des pas de géant. Dans la mesure où les plates-formes publicitaires modernes peuvent suivre non seulement l'activité réseau d'une personne (frappes, déplacement du pointeur de la souris, etc.), mais aussi ses caractéristiques physiologiques (comment nous appuyons sur les touches et déplaçons la souris). T.O. des moyens modernes de suivre les plates-formes publicitaires intégrées aux services sans lesquels nous ne pouvons pas imaginer la vie, non seulement sous nos sous-vêtements, mais aussi sous notre peau. Si nous n'avons pas la possibilité d'abandonner ces services d'observation excessifs, alors pourquoi ne pas essayer au moins de les bombarder d'informations inutiles?

Le rapport a démontré le dispositif de l'auteur (bot matériel et logiciel), qui vous permet de: 1) injecter des balises Bluetooth; 2) données bruyantes collectées à partir des capteurs embarqués du véhicule; 3) falsifier les paramètres d'identification du téléphone mobile; 4) faire du bruit à la manière du doigté (sur le clavier, la souris et le capteur). Toutes ces informations sont connues pour être utilisées pour cibler les annonces sur les gadgets mobiles.

La démonstration montre qu'après le lancement de l'appareil de l'auteur, le système de suivi devient fou; que les informations qu'elle recueille deviennent si bruyantes et inexactes que nos observateurs n'en bénéficieront plus. En guise de plaisanterie, le conférencier montre comment, grâce à l'appareil présenté, le «système de suivi» commence à percevoir un pirate informatique de 32 ans - pour une fille de 12 ans qui aime follement les chevaux.

5. 20 ans de piratage MMORPG: des graphismes plus cool, les exploits sont les mêmes

Le thème du piratage de MMORPG est discuté au DEF CON depuis 20 ans. Rendant hommage à l'anniversaire, le présentateur décrit les moments les plus emblématiques de ces discussions. De plus, il raconte ses aventures dans le domaine du braconnage dans les jouets en ligne. À partir d'Ultima Online (en 1997). Et les années suivantes: Dark Age of Camelot, Anarchy Online, Asherons Call 2, ShadowBane, Lineage II, Final Fantasy XI / XIV, World of Warcraft. Y compris plusieurs nouveaux représentants: Guild Wars 2 et Elder Scrolls Online. Et c'est loin de tout l'historique de l'enceinte!

Le rapport fournit des détails techniques sur la création d'exploits pour les MMORPG qui aident l'argent virtuel à se procurer et qui sont pertinents pour presque tous les MMORPG. L'orateur évoque brièvement l'éternelle confrontation entre les braconniers (fabricants d'exploits) et la "surveillance des poissons"; et l'état technique actuel de cette course aux armements.

Explique la technique d'analyse détaillée des packages et comment configurer les exploits afin que le fait de braconnage ne soit pas détecté côté serveur. Y compris présente le dernier exploit, qui au moment du rapport - avait un avantage sur la "surveillance des poissons" dans la course aux armements.

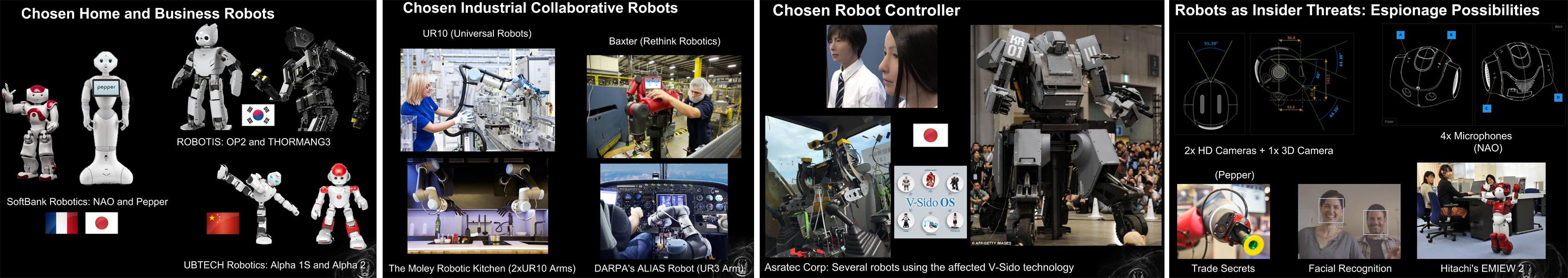

6. Pirater des robots jusqu'à l'arrivée de Skynet

Les robots sont maintenant entendus. Dans un futur proche, ils seront partout: en mission militaire, en chirurgie, en construction de gratte-ciel; Vendeurs en magasin préposés aux hôpitaux; assistants commerciaux, partenaires sexuels; cuisiniers à domicile et membres à part entière de la famille.

À mesure que l'écosystème des robots se développe et que l'influence des robots dans notre société et notre économie croît rapidement, ils commencent à représenter une menace importante pour les personnes, les animaux et les entreprises. À sa base, les robots sont des ordinateurs avec des bras, des jambes et des roues. Et avec les réalités actuelles de la cybersécurité, ce sont des ordinateurs vulnérables avec des bras, des jambes et des roues.

Les vulnérabilités logicielles et matérielles des robots modernes permettent à un attaquant d'utiliser les capacités physiques du robot, - pour causer des dommages matériels ou financiers; ou même par accident ou créer intentionnellement une menace pour la vie humaine. Les menaces potentielles à tout ce qui se trouve à proximité des robots augmentent de façon exponentielle au fil du temps. De plus, ils se développent dans des contextes que l'industrie de la sécurité informatique n'avait jamais vu auparavant.

Dans ses études récentes, le conférencier a trouvé de nombreuses vulnérabilités critiques dans les robots domestiques, d'entreprise et industriels, de fabricants bien connus. Dans le rapport, il révèle les détails techniques des menaces actuelles et explique comment les attaquants peuvent compromettre divers composants de l'écosystème robotique. Avec une démonstration des exploits existants.

Parmi les problèmes identifiés par l'orateur dans l'écosystème des robots: 1) les communications dangereuses; 2) la possibilité de corruption de mémoire; 3) des vulnérabilités qui permettent l'exécution de code à distance (RCE); 4) la possibilité de violer l'intégrité du système de fichiers; 5) problèmes d'autorisation; et dans certains cas, un manque général de celui-ci; 6) cryptographie faible; 7) problèmes de mise à jour du firmware; 8) problèmes de confidentialité; 8) fonctionnalités non documentées (également vulnérables au RCE, etc.); 9) configuration par défaut faible; 10) "frameworks Open Source vulnérables pour contrôler les robots" et bibliothèques de logiciels.

L'orateur fait des démonstrations en direct de divers scénarios de piratage liés au cyberespionnage, aux menaces internes, aux dommages matériels, etc. Décrivant des scénarios réalistes qui peuvent être observés dans la nature, le conférencier explique comment l'insécurité de la technologie robotique moderne peut conduire au piratage. Explique pourquoi les robots piratés sont encore plus dangereux que toute autre technologie compromise.

L'orateur attire également l'attention sur le fait que les projets de recherche brute entrent en production avant que les problèmes de sécurité ne soient résolus. Le marketing gagne toujours. Il est urgent de corriger cet état de fait malsain. Jusqu'à ce que Skynet vienne. Bien que ... Le prochain rapport suggère que Skynet est déjà arrivé.

7. La militarisation de l'apprentissage automatique

Au risque d'être connu comme un scientifique extravagant, le conférencier est toujours touché par sa «toute nouvelle création du diable», présentant fièrement DeepHack: un hacker IA open source. Ce bot est un cracker d'application web auto-apprenant. Il est basé sur un réseau de neurones formé par essais et erreurs. Dans le même temps, aux conséquences possibles pour une personne de ces essais et erreurs, DeepHack traite avec une négligence terrifiante.

En utilisant un seul algorithme universel, il apprend à exploiter différents types de vulnérabilités. DeepHack ouvre la porte au domaine de l'IA pirate, dont beaucoup peuvent déjà être attendus dans un avenir proche. À cet égard, l'orateur décrit fièrement son bot comme «le début de la fin».

L'orateur estime que les outils de piratage basés sur l'IA, qui apparaîtront bientôt après DeepHack, sont une technologie fondamentalement nouvelle que les cyber-défenseurs et les cyber-attaquants n'ont pas encore adoptée. L'orateur garantit que l'année prochaine chacun de nous écrira des outils de piratage avec l'apprentissage automatique lui-même, ou il essaiera désespérément de se défendre contre eux. Il n'y en a pas de troisième.

Aussi, en plaisantant ou sérieusement, l'orateur déclare: «L'inévitable anti-utopie de l'IA, qui n'est plus l'apanage des génies diaboliques, est déjà accessible à tous aujourd'hui. Par conséquent, rejoignez-nous et nous montrerons comment vous pouvez participer à la destruction de l'humanité en créant votre propre système d'apprentissage machine militarisé. Bien sûr, si les invités du futur ne nous en empêchent pas. »

8. Rappelez tout: implanter des mots de passe dans la mémoire cognitive

Qu'est-ce que la mémoire cognitive? Comment peut-on y «implanter» un mot de passe? Et est-ce généralement sûr? Et pourquoi faire de telles astuces? L'idée est qu'en utilisant l'approche décrite, vous ne pourrez pas discuter de vos mots de passe, même sous la contrainte; tout en conservant la possibilité d'autorisation dans le système.

Le rapport commence par une explication de ce qu'est la mémoire cognitive. Il explique ensuite en quoi la mémoire explicite et implicite diffère. Ensuite, les concepts du conscient et de l'inconscient sont analysés. Et cela explique également de quel type d'essence il s'agit - la conscience. Il décrit comment notre mémoire encode, stocke et récupère les informations. Les limites de la mémoire humaine sont décrites. Et aussi comment notre mémoire est entraînée. Et le rapport se termine par une histoire sur la recherche moderne sur la mémoire cognitive humaine, dans le contexte de la façon d'y implémenter des mots de passe.

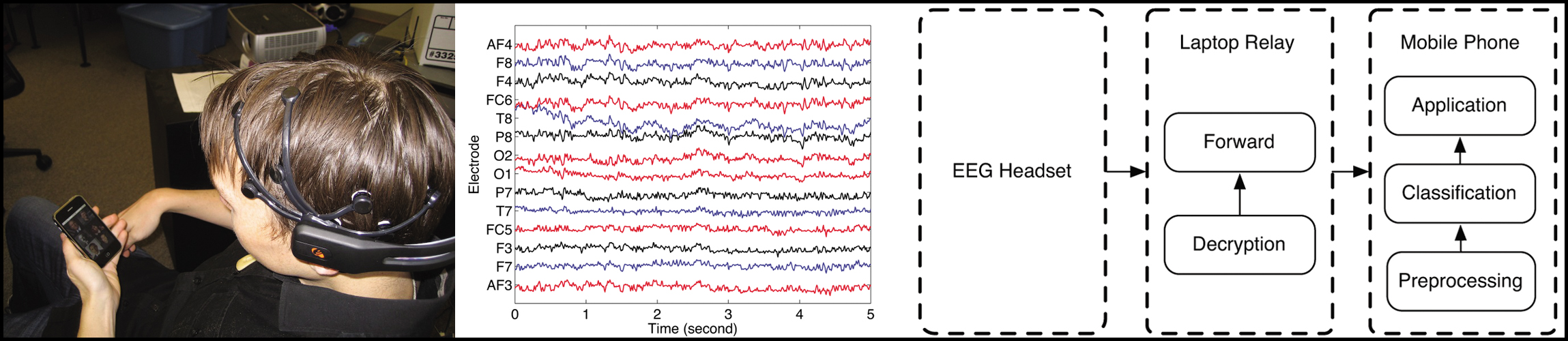

L'orateur, bien sûr, n'a pas apporté la déclaration ambitieuse faite dans le titre de sa présentation à une solution complète, mais en même temps il a apporté quelques études intéressantes qui sont sur les approches pour résoudre le problème. En particulier, la recherche à l'Université de Stanford, dont le sujet est le même thème. Et un projet pour développer une interface homme-machine pour les personnes malvoyantes - avec une connexion directe au cerveau. L'orateur fait également référence à une étude de scientifiques allemands qui ont réussi à établir une connexion algorithmique entre les signaux électriques du cerveau et les phrases verbales; l'appareil qu'ils ont développé vous permet de taper du texte simplement en y réfléchissant. Une autre étude intéressante à laquelle fait référence le conférencier est un neurotéléphone, une interface entre le cerveau et un téléphone portable, utilisant un casque EEG sans fil (Dartmouth College, USA).

Comme nous l'avons déjà noté, la déclaration ambitieuse faite dans le titre de sa présentation, l'orateur n'est pas parvenu à une décision complète. Cependant, l'orateur note que malgré le fait qu'il n'y ait pas encore de technologie pour implanter un mot de passe dans la mémoire cognitive, le malware qui essaie de l'extraire de là est déjà là.

9. Et la miette a demandé: "Pensez-vous vraiment que seuls les pirates du gouvernement peuvent effectuer des cyberattaques sur le réseau électrique?"

Le fonctionnement ininterrompu de l'électricité est d'une importance capitale dans notre vie quotidienne. Notre dépendance à l'électricité devient particulièrement apparente lorsqu'elle est coupée, même pour une courte période. Aujourd'hui, on pense que les cyber-réseaux sur la grille sont extrêmement complexes et ne sont disponibles que pour les pirates gouvernementaux.

L'orateur conteste cette opinion établie et présente une description détaillée de l'attaque du réseau électrique, dont les coûts sont acceptables même pour les pirates non gouvernementaux. Il présente des informations collectées sur Internet qui seront utiles pour modéliser et analyser la grille cible. Il explique également comment ces informations peuvent être utilisées pour modéliser les attaques contre les réseaux électriques du monde entier.

Le rapport démontre également la vulnérabilité critique découverte par l'orateur dans les produits de General Electric Multilin, qui sont largement utilisés dans le secteur de l'énergie. L'orateur décrit comment il a complètement compromis l'algorithme de chiffrement utilisé dans ces systèmes. Cet algorithme est utilisé dans les produits General Electric Multilin pour la communication sécurisée des sous-systèmes internes et pour la gestion de ces sous-systèmes. .

( ), , ; . , , .

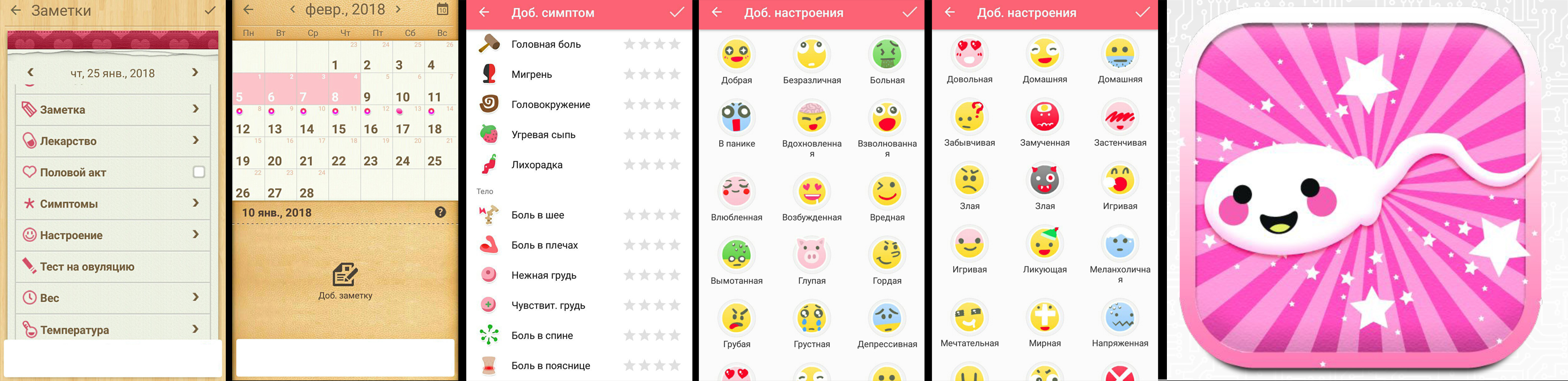

10. ,

– . Android-, , , . , , , , , , .

, ? , , - ; ( ..) /.

L'orateur présente les résultats de son analyse de cybersécurité de plus d'une douzaine d'applications qui prédisent la probabilité de conception et suivent l'évolution de la grossesse. Il a constaté que dans la plupart de ces applications, la cybersécurité en général et la vie privée en particulier posent de sérieux problèmes.