En effet, les experts en cybersécurité protègent l'argent, les données et la réputation des entreprises, de leurs employés et des utilisateurs. Il y a de quoi être fier. Néanmoins, on ne sait pas tant sur ceux qui protègent notre sécurité dans l'espace Internet que sur les développeurs dont ils parlent et écrivent. Quelqu'un a écrit une application ou un jeu qui a apporté la popularité et l'argent au créateur, quelqu'un d'autre a développé une plateforme de crypto-monnaie sur laquelle les échanges de crypto-monnaie ont attiré l'attention. Le travail de «sécurité de l'information» reste caché aux regards indiscrets.

Néanmoins, il n'est pas moins important que le travail des programmeurs, car leurs produits gagnent en popularité dans une certaine mesure grâce au travail coordonné d'experts en cybersécurité. Cet article explique ce qu'est la profession elle-même et sur quoi vous pouvez compter lorsque vous commencez votre voyage en tant que sécurité de l'information. Victor Chaplygin, chargé

de cours

à la faculté de sécurité de l'information (IS) de

GeekBrains , a aidé à comprendre ce sujet difficile.

Qui peut s'appeler un spécialiste de la sécurité de l'information?

Comme dans de nombreuses autres spécialités techniques, chez le spécialiste de la sécurité de l'information - celui qui a une formation technique importante. Une telle personne devrait avoir une solide expérience dans le travail pratique avec différentes technologies (lesquelles - nous parlerons ci-dessous), mais la formation théorique devrait également être au top. De plus, et c'est quelque chose qui ne se trouve pas dans la plupart des autres spécialités - il devrait être bien versé dans la conformité, c'est-à-dire connaître les normes et exigences juridiques du domaine de la protection et de la sécurité de l'information en général.

Un bon expert en cybersécurité est un praticien qui sait à peu près ce que pense un attaquant et quels outils un cybercriminel peut utiliser. De toutes les techniques et vecteurs d'attaque, environ 80% sont connus des spécialistes, ce qui permet de les maîtriser avec succès en utilisant les défenses existantes. 20% sont des vulnérabilités zero-day, des méthodes de piratage nouvellement inventées, etc. Un professionnel doit toujours être en alerte pour réagir à temps.

Les spécialités les plus importantes de la sécurité de l'information

Il existe de nombreuses réponses possibles, car les spécialités peuvent être divisées en différents types et variétés. De plus, on peut argumenter longtemps sur les domaines de la sécurité de l'information qui sont les plus importants pour tout le monde. Par conséquent, nous faisons une répartition subjective de trois domaines de travail importants:

Pentester. Nous vivons dans un monde d'applications, elles sont partout - dans un smartphone, un ordinateur portable, un hôpital et même au réfrigérateur. Malheureusement, tous les développeurs de logiciels n'ont pas des compétences plus ou moins avancées en matière de sécurité de l'information. Et si c'est le cas, alors la vulnérabilité peut survenir dans l'interaction, par exemple, le frontend de l'application avec le backend. Les erreurs peuvent être dans le code écrit. Un expert qui peut vous dire comment protéger une application ou un service contre le piratage est un spécialiste très précieux.

Le testeur de pénétration est essentiellement un hacker blanc. Sa tâche est d'étudier la sécurité des sites Web, des applications mobiles, des plateformes logicielles, etc. Contrairement aux attaquants qui sont punis pour leurs activités, les pentesters reçoivent des bonus pour détecter les vulnérabilités. Il existe des pigistes parmi les pentesters - ce sont souvent des chasseurs de Bug Bounty, les récompenses offertes par une entreprise pour détecter des vulnérabilités dans son service ou son application. Soit dit en passant, la Faculté de sécurité de l'information de GeekBrains se prépare, y compris les Pentesters. Nous prévoyons de publier un article séparé sur les succès de certains étudiants.

Spécialiste du développement d'applications sécurisées. Un tel expert n'est plus seulement à la recherche de vulnérabilités potentielles en utilisant des outils standard ou des outils de sa propre conception. Il est capable de comprendre le code des projets écrits dans différents langages de programmation, d'identifier les erreurs de code typiques et d'indiquer aux développeurs leur présence. Dans son travail, le spécialiste utilise divers outils, utilise l'analyse de code statique et dynamique, connaît différents outils et peut agir en tant qu'expert pour l'équipe de développement. Il peut signaler aux développeurs les parties de code potentiellement vulnérables qui doivent être réécrites.

Spécialiste de la sécurité de l'information. Nous parlons ici de professionnels qui peuvent être des experts dans 2-3 domaines de la sécurité de l'information et qui connaissent bien 4-5 domaines connexes. Ces professionnels peuvent plonger dans l'expertise et agir en tant que consultants ou architectes de projets complexes à forte charge.

Eh bien, combien de temps faut-il pour devenir un bon spécialiste?

Il existe deux options pour le développement d'événements. Si, par exemple, un journaliste qui a précédemment écrit sur les voyages en est venu à la sécurité de l'information, alors il lui faut passer environ un an et demi pour atteindre le niveau junior. Il est prévu que si vous vous engagez 5 à 7 heures par semaine, étudiez délibérément certains sujets.

Mais si, par exemple, un administrateur système décide de faire une infobase, il aura besoin de beaucoup moins de temps. Il sait déjà quoi et comment il travaille, reste sur une base solide (sa solidité dépend de l'expérience et du temps de travail) pour appliquer de nouvelles connaissances et pratiques. Dans des conditions de formation similaires mentionnées ci-dessus - 5-7 heures par semaine, un spécialiste technique aura environ six mois pour atteindre le niveau junior en sécurité de l'information ou même un niveau supérieur.

Dans tous les cas, il est recommandé d'étudier les pratiques internationales, par exemple, avec ISO / IEC 27000 - une série de normes internationales qui incluent des normes de sécurité de l'information publiées conjointement par l'Organisation internationale de normalisation (ISO) et la Commission électrotechnique internationale (CEI). En outre, les meilleures pratiques en matière de sécurité de l'information peuvent être trouvées dans les normes de diverses institutions. Par exemple, l'organisation à but non lucratif MITRE ATT & CK fournit des informations détaillées sur les méthodes de travail des cybercriminels - par exemple, comment ils commencent la reconnaissance, puis s'introduisent dans l'un des éléments de sécurité, pénètrent et se fixent dans le système. Le cadre MITRE ATT & CK décrit en détail comment les attaquants peuvent effectuer leur tâche, décrire les contre-mesures ou indiquer des moyens efficaces de minimiser les dommages en cas de piratage.

Comme toujours, il y a un «mais». Dans le cas où la formation est dispensée de manière formelle, par exemple à des fins d'évaluation, rien de bon n'en sortira. Et la connaissance sans pratique ne fera pas d'un spécialiste un novice.

Bien sûr, au cours de l'auto-apprentissage, les étudiants ne peuvent pas tester tous les outils, mais ceux qui ne peuvent pas être évités dans les travaux ultérieurs sont maîtrisés. Cette base est tout à fait suffisante pour le junior.

Et quels outils sont utilisés par la "sécurité"?

Tout dépend de la direction dans laquelle le spécialiste est engagé, ainsi que du lieu de son travail - qu'il s'agisse d'une organisation commerciale ou étatique. En parlant de Russie, les spécialistes de la sécurité de l'information doivent souvent travailler avec des outils certifiés par le FSTEC FSB - simplement parce que les organisations gouvernementales sont tenues d'utiliser uniquement des logiciels et du matériel certifiés. Il peut s'agir d'antivirus domestiques, de pare-feu, de toutes sortes de matériel.

C'est plus facile pour les employés d'organisations commerciales - ici, vous pouvez travailler avec des outils de Cisco, Palo Alto, d'autres sociétés internationales ou nationales.

Un nouveau venu dans la sécurité de l'information devrait commencer par une étude indépendante des outils open source avant de passer aux outils payants. Une large gamme de produits logiciels nécessaires au travail quotidien se trouve dans Kali Linux, Parrot OS. Vous devez maîtriser Wireshark, SqlMap, Nmap, John the Ripper et bien d'autres choses.

Quant aux compétences, les plus nécessaires pour un spécialiste débutant peuvent être appelées:

- recherche de vulnérabilités côté client des applications web, exploitation des vulnérabilités client, méthodes de protection;

- Compétences en recherche de vulnérabilités côté serveur, compréhension des fonctionnalités de Bug Bounty;

- Piratage des compétences des réseaux sans fil, des réseaux d'appareils et des moyens d'assurer leur sécurité;

- La compétence d'application inverse, de recherche et d'exploitation de vulnérabilités binaires. Bases des protocoles cryptographiques.

Soit dit en passant, en 2016 sur "Habr" la

liste moyenne des droits et exigences des pentesters a été publiée .

Responsabilités:- Test d'environnements d'information et de produits logiciels de l'entreprise;

- Tester les systèmes d'information pour la tolérance aux pannes;

- Analyse instrumentale des systèmes d'information;

- Identification des menaces actuelles selon la classification OWASP TOP 10, élaboration de mesures compensatoires;

- Test de pénétration;

- Analyse de sécurité des codes sources des logiciels.

Prérequis:- Expérience dans l'identification des vulnérabilités du système;

- Expérience avec Burp Suite, Hydra;

- Expérience SQLMap, OpenVAS, Metasploit Framework, Fortify, AppScan;

- Expérience Acunetix, w3af, X-Spider, Max-Patrol, Nmap;

- Connaissance des principes de construction et de fonctionnement des applications Web;

- Connaissance des menaces et vulnérabilités typiques des applications Web répertoriées dans le Top 10 OWASP;

- Compétences en tests manuels et automatisés de la sécurité des applications Web;

- Expérience de test de pénétration

- Expérience en audit de systèmes informatiques et de sécurité de l'information.

Comme vous pouvez le voir, la liste est assez longue et peut être beaucoup plus longue. Mais il ne faut pas avoir peur - en règle générale, l'employeur potentiel s'efforce de couvrir le «volume» maximum du marché du travail, il n'a pas pour tâche de «renvoyer» tous les candidats potentiels même au stade de la familiarisation avec le poste vacant. Vous pouvez avoir une idée de ce dont l'employeur a besoin en lisant 3 à 5 vraies offres d'emploi.

Voici quelques exemples - de vrais emplois

sur le service My Circle .

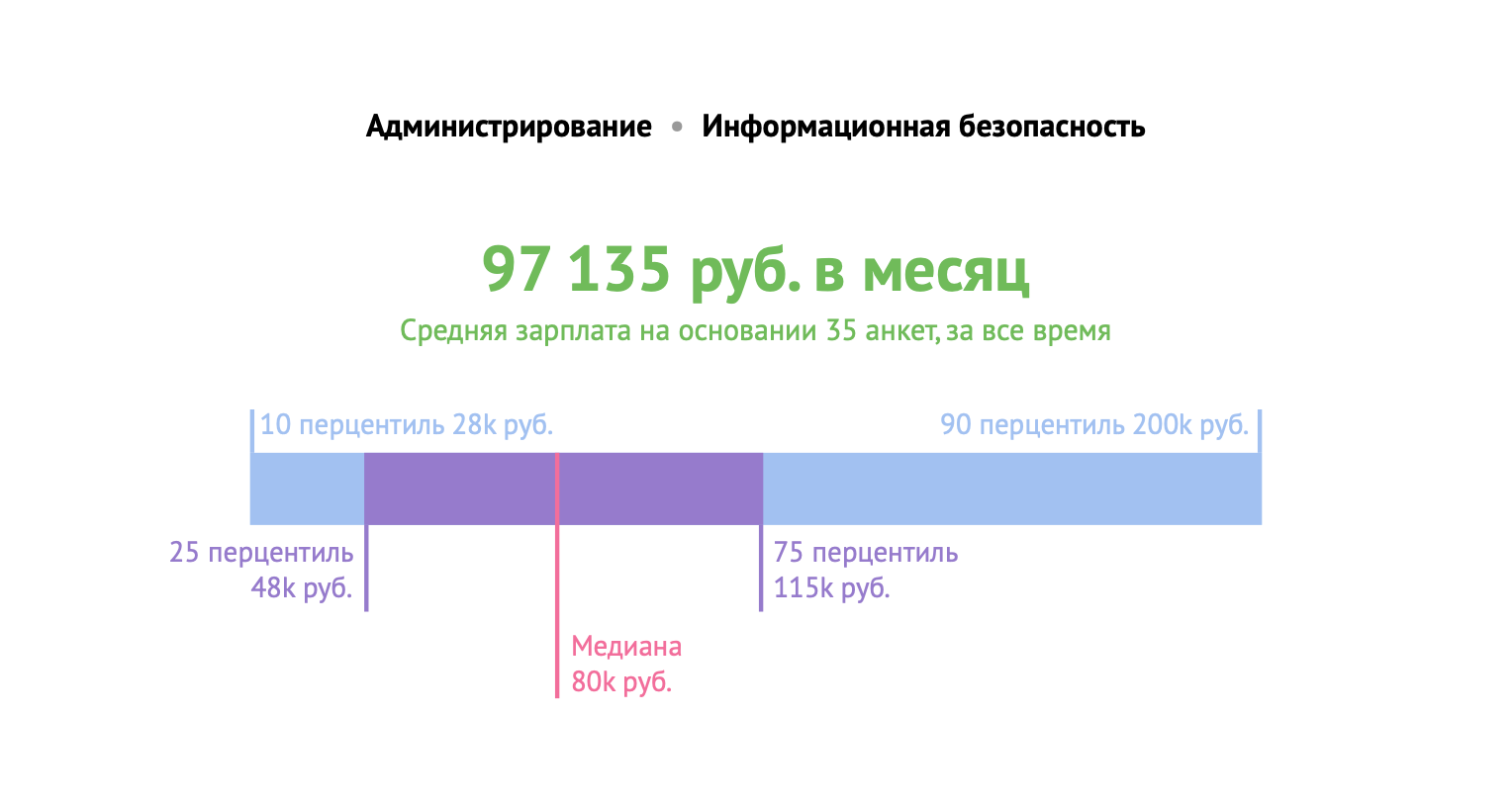

Combien gagne l'expert en sécurité?

La répartition des salaires est assez importante, comme d'habitude, tout dépend de la région et de la spécialité. Mais le salaire d'un spécialiste de la sécurité de l'information est désormais décent et sa taille augmente progressivement. Une grande partie de la croissance est due à la «faim» du personnel dans le domaine de la sécurité de l'information.

Pour comprendre le niveau de salaire des spécialistes, vous devez vous familiariser avec les données du calculateur de salaire «My Circle».

Les stagiaires juniors

Les stagiaires juniors peuvent espérer une fourchette de 35 mille roubles. jusqu'à 60-70 mille.

Le niveau moyen pour le milieu est de 60 à 70 000 à 80 000 roubles. Soit dit en passant, un pentester peut compter sur un salaire de 100 000, s'il y a au moins un peu d'expérience dans le travail réel et une bonne préparation.

Viennent ensuite les

«soldats universels» qui connaissent les langages de programmation, peuvent écrire des scripts et ont des connaissances dans des domaines connexes. Leur salaire commence à 100 000 et peut atteindre jusqu'à 300 à 500 000 roubles. Mais il n'y a pas beaucoup d'offres de ce type sur le marché, et pour atteindre un niveau de salaire similaire, vous devez être un très, très bon spécialiste. De nombreuses entreprises sont prêtes à payer pour l'expertise.

En général, dans des villes comme Moscou, Saint-Pétersbourg et Novossibirsk, vous pouvez compter sur 60 à 120 000 roubles.

Pour conclure l'article, il convient de dire que la protection des informations est un domaine prioritaire du marché informatique. Malgré les progrès évidents des outils d'automatisation, des technologies d'intelligence artificielle, une personne est toujours à la pointe de la protection des informations. Il y a toujours une demande de bons spécialistes, et à mesure que les pénuries de personnel dans le domaine de la sécurité de l'information augmentent, les propositions deviennent de plus en plus intéressantes.