Aujourd'hui, nous vous donnerons un aperçu des tâches quotidiennes d'un analyste en sécurité de l'information. Son travail est, par essence, une analyse constante des données brutes de

sources hétérogènes de sécurité des événements (information et réseau) pour maintenir (et de préférence) augmenter le niveau de sécurité de l'organisation. Ce ne sont pas toujours des actions pratiques spécifiques, mais, en règle générale, elles incluent l'agrégation de données provenant de nombreuses sources possibles: journaux des événements des systèmes d'exploitation, pare-feu, routeurs, scanners antivirus, et bien plus encore. Ensuite, il doit combiner

ou les faire correspondre pour obtenir un ensemble de données qui peut être traité à l'aide d'algorithmes appropriés.

Table des matières

- Analyse de la sécurité en détail

- Analyse SIEM vs IB

- Exemples pratiques

- Avantages d'IB Analytics

- UBA ou analyse du comportement des utilisateurs

- Comment visualiser les analyses de sécurité: tableaux de bord et modèles de menace

Analyse de la sécurité en détail

La partie difficile de la profession d'analyse IB est de trouver les menaces actives actuelles dans la fameuse botte de foin. Et en plus, allez au-delà de la menace actuelle pour voir et analyser la situation dans son ensemble. En conséquence, bloquez toutes les menaces similaires ou trouvez une réponse unique mais efficace.

Pour ce faire correctement, il est important de déterminer immédiatement le type d'analyse requis, ainsi que de mettre en évidence les événements spécifiques sur lesquels vous vous concentrerez dans cette enquête.

Il s'agit d'une vue d'ensemble des analyses de sécurité de l'information.

Parlons maintenant de la gestion des informations et des événements de sécurité, ou SIEM. En fait, cela est identique à celui que j'ai décrit ci-dessus - traitement des journaux d'événements, principalement à partir des journaux des systèmes d'exploitation, des périphériques réseau et d'autres outils de sécurité, et de leur analyse combinée ultérieure. Une fois l'analyse terminée, des statistiques mathématiques classiques sont utilisées afin que les données initiales puissent être interprétées de manière fiable par les personnes.

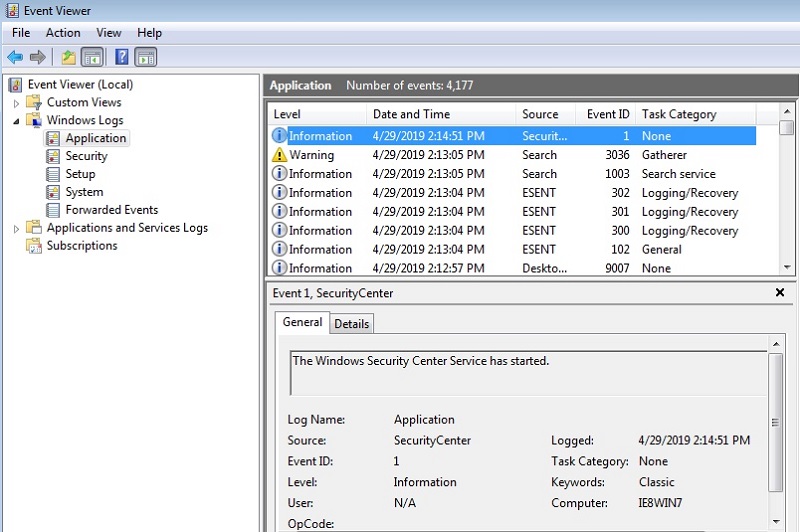

Pour avoir une idée de l'apparence du travail avec les journaux d'événements, vous pouvez consulter les événements du système d'exploitation Windows en ouvrant l'Observateur d'événements sur vos ordinateurs portables:

Ici, c'est une routine d'événements Windows de bas niveau - tout n'est pas si magique!

Ici, vous pouvez faire défiler des milliers, voire des dizaines de milliers d'événements système et de sécurité: démarrage et arrêt de processus, blocage de comptes, exécution de commandes PowerShell, etc. Imaginez maintenant ce que SIEM devrait faire: combiner puis trouver des corrélations entre ces événements de système d'exploitation et les événements capturés à partir de périphériques réseau et d'autres systèmes de sécurité, et enfin nous montrer un peu de sens sur la base de cela!

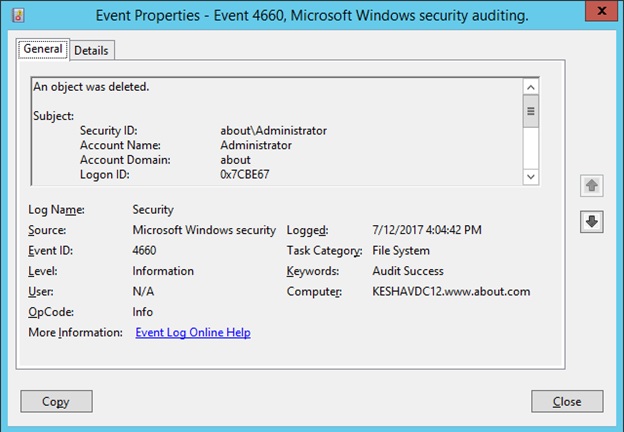

À titre d'exemple, disons que vous souhaitez suivre la

suppression d' un fichier important. Il est également possible que cette suppression, corrélée à d'autres événements, indique une véritable attaque. Pour un informaticien qui ne connaît pas SIEM, cela peut sembler une tâche très simple: il suffit de trouver

dans le journal des événements Windows, l'événement de suppression associé à ce fichier:

Oh non! L'événement Windows Uninstall (numéro d'événement 4660) ne contient pas de nom de fichier!

Malheureusement, si vous regardez l'événement de suppression de fichier Windows, il manque une information importante: le

nom et le chemin d'accès au fichier. Comment pouvons-nous alors déterminer le nom du fichier associé à l'événement de suppression dans le journal Windows?

Analyse SIEM vs IB

Ce n'est pas facile car ces informations sont

réparties sur plusieurs écritures de journal. Vous devrez mapper l'événement de suppression 4660 à un autre événement d'accès à l'objet 4663. Dans la pratique, vous êtes susceptible de rechercher ces deux événements, 4660

et 4663, puis de combiner leurs informations pour obtenir une image claire. Et, au fait, si vous n'êtes pas au courant, l'activation de l'audit des actions sur les fichiers sous Windows (pour recevoir des événements sur des fichiers similaires à ceux montrés ci-dessus) est une tâche plutôt exigeante - et, selon diverses estimations, cela vous coûtera jusqu'à 30%. perte de puissance d'un serveur de fichiers. C'est pourquoi il existe

des solutions spécialisées pour cela.

Même dans cet exemple très simple, vous pouvez voir que SIEM est un processus intensif et complexe avec une consommation de ressources puissante. Soit dit en passant, c'est pourquoi, comme le notent les analystes en sécurité, certaines

restrictions fondamentales sont imposées au SIEM, au moins pour les premières générations de ces produits.

Spoilercela ne fonctionne pas aussi rapidement et exactement comme nous le souhaitons tous

Exemples pratiques

Parmi les cas d'utilisation les plus courants de l'analyse de la sécurité des informations figurent:

- Analyse du comportement des utilisateurs UBA (voir ci-dessous)

- Détection et classification des menaces

- Assurer la sécurité informatique en fournissant des informations complètes et précises à l'entreprise pour réduire le risque global

Avantages d'IB Analytics

La recherche d'incidents de sécurité dans les journaux d'événements non traités est intrinsèquement complexe et SIEM a tendance à avoir trop de résultats inexacts et de faux positifs.

C'est ici que l'analyste de l'IB a les principaux avantages par rapport à SIEM: il est beaucoup plus expérimenté et perspicace dans la façon de regarder les données brutes des événements, et aussi sur la façon d'afficher ensuite les analyses résultantes pour prendre de meilleures décisions dans la gestion informatique.

UBA, ou analyse du comportement des utilisateurs

L'analyse du comportement des utilisateurs, ou UBA, peut être considérée comme une version plus informée de SIEM. Oui, comme SIEM, il s'appuie également sur les journaux d'événements. Cependant, UBA se concentre sur ce que l'

utilisateur fait : exécuter des applications, l'activité réseau et les fichiers les plus critiques ouverts par lui (quand le fichier ou la lettre a été ouvert, qui les a ouverts, ce qu'il en a fait et à quelle fréquence).

Le stockage et la collecte d'événements basés sur les actions des utilisateurs ont leurs avantages significatifs par rapport aux journaux standard dans SIEM. Les utilisateurs ont leurs propres

modèles de comportement uniques: par exemple, un accès régulier à certains fichiers et répertoires. Pour trouver des incidents de sécurité potentiels, UBA examine les journaux d'événements actuels associés à chaque utilisateur, puis les compare avec une image

typique de ce que l'utilisateur fait habituellement.

Ainsi, UBA est intrinsèquement SIEM, mais un plus

avec l'histoire et le contexte . Par conséquent, il peut identifier les attaques potentielles, déterminer si une activité suspecte provient d'un pirate informatique, d'un initié, d'un logiciel malveillant ou d'autres processus et services.

Si vous venez de penser à ce que les méthodes d'apprentissage automatique et d'analyse / de prévision de la théorie des mégadonnées sont probablement utilisées ici, alors vous avez absolument raison! Ces méthodes d'analyse aident à établir une certaine ligne de base sur la base de laquelle vous pouvez alors prédire ce qui est normal et ce qui ne l'est pas.

Pour résumer, bien sûr, SIEM est une approche intelligente pour détecter les attaques. Mais sans contexte supplémentaire, les conclusions et les actions basées uniquement sur les statistiques SIEM deviennent moins fiables. Il s'agira en fait de «faux positifs» lorsque le système SIEM nous indiquera la menace au moment où elle n'existe pas. À un moment donné, vous découvrez soudainement que près de 100% du temps vous analysez les fausses menaces seules. Mais à la fin, vous commencez généralement à les ignorer, et même avec ceux qui méritent certainement votre attention.

UBA

apporte du contexte , ce qui réduit les faux positifs. Les systèmes UBA traitent le même flux d'événements, mais regardez-le sous l'angle de l'activité quotidienne des personnes dans les systèmes informatiques, puis comparez-le avec la base normalisée accumulée. Et pour cette raison, en utilisant nos propres algorithmes et règles, identifiez plus précisément les activités non standard.

Comment visualiser les analyses de sécurité: tableaux de bord et modèles de menace

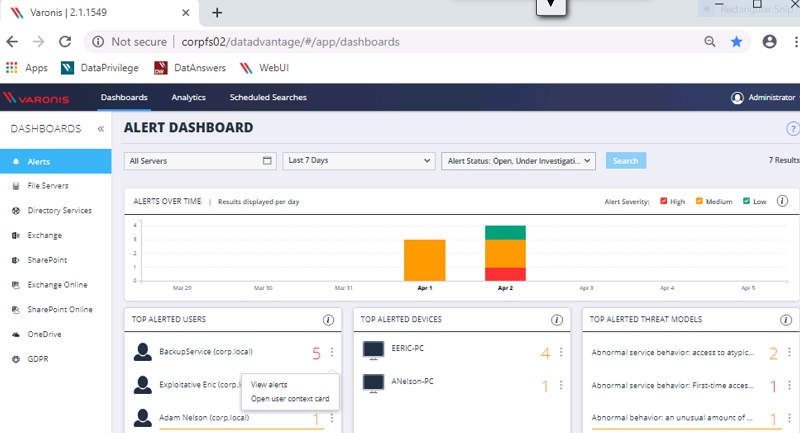

Les systèmes UBA, comme nous l'avons vu, nous fournissent des données plus propres, sur la base desquelles les responsables de la sécurité informatique devraient pouvoir prendre des décisions plus éclairées. Pour rendre toutes les données utilisables par les personnes, une visualisation est nécessaire qui permet de distinguer en un coup d'œil quels utilisateurs ont été vus en comportement anormal.

Tableau de bord de sécurité unique. Ici, vous pouvez explorer pour obtenir des informations plus détaillées sur les utilisateurs concernés et les menaces qui les menacent.

Les tableaux de bord d'analyse de sécurité sont des interfaces GUI à plusieurs niveaux qui nous permettent d'explorer et de voir plus d'informations, par exemple, afficher les détails d'un utilisateur affecté en cliquant sur la carte de contexte de l'utilisateur. Par exemple, dans notre

tableau de bord Varonis (voir l'image ci-dessus), vous pouvez facilement voir quels utilisateurs sont attaqués, les appareils qui leur sont associés et les modèles de menace dans lesquels ils sont impliqués.

Eh bien et, en fin de compte, tout cela devrait nous conduire à une discussion sur les modèles de menace, qui sont en fait un moyen formel d'identifier et d'évaluer les menaces et les vulnérabilités potentielles. Par exemple, Mitre, le célèbre laboratoire de recherche du MIT, possède une excellente

base de connaissances sur les modèles de menaces actuels qui méritent votre attention.

Le tableau de bord de l’état de sécurité d’une organisation est situé en haut de la chaîne alimentaire des événements. Il s'agit du résultat visuel d'une chaîne de traitement qui commence par les méthodes UBA appliquées aux événements bruts non traités et se termine par des algorithmes spéciaux, souvent basés sur l'apprentissage automatique, pour rechercher et classer les données dans divers modèles de menace. Par exemple, un accès inhabituel à des données confidentielles, une activité de cryptographie détectée, des modifications inhabituelles des privilèges d'un utilisateur ou d'un groupe, une suppression en masse, et bien plus encore.

J'espère qu'il est également assez évident pour vous maintenant que le panneau de surveillance basé sur UBA pour les menaces actuelles est beaucoup plus efficace que de travailler avec des journaux d'événements bruts. Par exemple, notre solution DatAlert couvre une très large gamme

de modèles de menaces . Et si vous souhaitez en savoir plus sur la façon dont nos capacités d'analyse de données peuvent vous aider à éviter d'afficher les journaux bruts, alors inscrivez-vous pour une

démonstration ou un test pilote.