Le 4 juillet, nous avons organisé un grand

séminaire sur la gestion des vulnérabilités . Aujourd'hui, nous publions la transcription d'un discours d'Andrei Novikov de Qualys. Il vous indiquera les étapes à suivre pour créer un flux de travail de gestion des vulnérabilités. Spoiler: avant le scan, nous ne sommes qu'à mi-chemin.

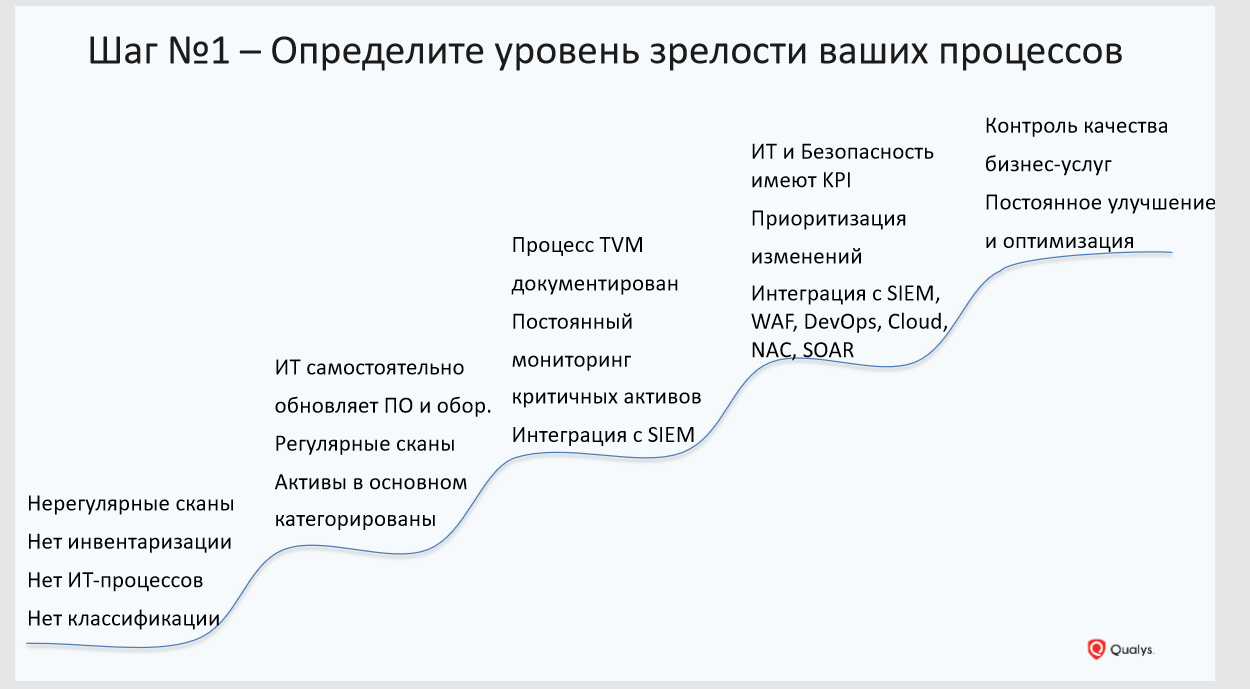

Étape # 1: Déterminer le niveau de maturité des processus de gestion de la vulnérabilité

Au tout début, vous devez comprendre à quel niveau se situe votre organisation en termes de maturité des processus de gestion des vulnérabilités. Ce n'est qu'après cela que vous pourrez comprendre où vous déplacer et quelles mesures vous devez prendre. Avant d'entreprendre des analyses et d'autres activités, les organisations doivent effectuer un travail interne et comprendre comment vos processus actuels fonctionnent en termes de sécurité informatique et d'information.

Essayez de répondre aux questions de base:

- Avez-vous des processus d'inventaire et de classement des actifs?

- la fréquence à laquelle l'infrastructure informatique est analysée et si l'ensemble de l'infrastructure est couverte, si vous voyez l'image dans son ensemble;

- Vos ressources informatiques sont-elles surveillées?

- Des KPI sont-ils mis en œuvre dans vos processus et comment comprenez-vous qu'ils sont mis en œuvre?

- Tous ces processus sont-ils documentés?

Étape # 2: Fournir une couverture complète de l'infrastructure

Vous ne pouvez pas protéger ce que vous ne savez pas. À moins d'avoir une image complète de la composition de votre infrastructure informatique, vous ne pouvez pas la protéger. L'infrastructure moderne est complexe et évolue constamment sur le plan quantitatif et qualitatif.

Aujourd'hui, l'infrastructure informatique repose non seulement sur une pile de technologies classiques (postes de travail, serveurs, machines virtuelles), mais également sur des technologies relativement nouvelles - conteneurs, microservices. Le service de sécurité de l'information échappe de toutes les manières possibles à ces derniers, car il leur est très difficile de travailler avec eux en utilisant les boîtes à outils existantes, qui sont principalement constituées de scanners. Le problème est qu'aucun scanner ne peut couvrir toute l'infrastructure. Pour qu'un scanner atteigne n'importe quel nœud de l'infrastructure, plusieurs facteurs doivent coïncider simultanément. L'actif doit se trouver à l'intérieur du périmètre de l'organisation au moment de la numérisation. Le scanner doit avoir un accès réseau aux actifs, à leurs comptes, afin de collecter des informations complètes.

Selon nos statistiques, lorsqu'il s'agit de moyennes ou grandes organisations, environ 15 à 20% de l'infrastructure n'est pas capturée par le scanner pour une raison ou une autre: l'actif a quitté le périmètre ou n'apparaît jamais dans le bureau. Par exemple, l'ordinateur portable d'un employé qui travaille à distance, mais qui a en même temps accès au réseau d'entreprise, ou l'actif est situé dans des services cloud externes tels qu'Amazon. Et le scanner, très probablement, ne saura rien de ces actifs, car ils sont hors de sa visibilité.

Pour couvrir l'ensemble de l'infrastructure, vous devez utiliser non seulement des scanners, mais un ensemble complet de capteurs, y compris une technologie d'écoute passive pour détecter de nouveaux appareils dans votre infrastructure, une méthode basée sur un agent de collecte de données pour recevoir des informations - vous permet de recevoir des données en ligne, sans avoir besoin de numériser, sans mettre en évidence pouvoirs.

Étape # 3: catégoriser les actifs

Tous les actifs ne sont pas également utiles. Déterminer quels actifs sont importants et lesquels ne le sont pas est votre tâche. Pas un seul outil, le même scanner, ne le fera pour vous. Idéalement, la sécurité de l'information, l'informatique et l'entreprise analysent l'infrastructure ensemble pour mettre en évidence les systèmes critiques de l'entreprise. Pour eux, ils définissent des mesures acceptables pour la disponibilité, l'intégrité, la confidentialité, le RTO / RPO, etc.

Cela aidera à hiérarchiser la gestion des vulnérabilités. Lorsque vos spécialistes reçoivent des données de vulnérabilité, il ne s'agira pas d'une feuille avec des milliers de vulnérabilités à travers l'infrastructure, mais des informations granulaires, prenant en compte la criticité des systèmes.

Étape # 4: évaluer l'infrastructure

Et ce n'est qu'à la quatrième étape que nous arrivons à évaluer l'infrastructure en termes de vulnérabilités. Nous vous recommandons à ce stade de prêter attention non seulement aux vulnérabilités logicielles, mais également aux erreurs de configuration, qui peuvent également être une vulnérabilité. Ici, nous recommandons la méthode de collecte d'informations par l'agent. Les scanners peuvent et doivent être utilisés pour évaluer la sécurité du périmètre. Si vous utilisez les ressources des fournisseurs de cloud, vous devez également collecter des informations sur les actifs et les configurations. Portez une attention particulière à l'analyse des vulnérabilités des infrastructures à l'aide de conteneurs Docker.

Étape # 5: Configurer les rapports

C'est l'un des éléments importants du processus de gestion des vulnérabilités.

Premier point: personne ne travaillera avec des rapports de plusieurs pages avec une liste aléatoire de vulnérabilités et une description de la façon de les corriger. Tout d'abord, il est nécessaire de communiquer avec des collègues et de savoir ce qui devrait figurer dans le rapport et comment il est plus pratique pour eux de recevoir des données. Par exemple, certains administrateurs n'ont pas besoin d'une description détaillée de la vulnérabilité et ont uniquement besoin d'informations sur le correctif et d'un lien vers celui-ci. Pour un autre spécialiste, seules les vulnérabilités trouvées dans l'infrastructure réseau sont importantes.

Deuxième point: par rapport, je veux dire non seulement les rapports papier. Il s'agit d'un format obsolète pour obtenir des informations et un historique statique. Une personne reçoit un rapport et ne peut pas influencer la façon dont les données seront présentées dans ce rapport. Pour obtenir le rapport sous la bonne forme, l'informaticien doit contacter le spécialiste de la sécurité de l'information et lui demander de recréer le rapport. Le temps passe, de nouvelles vulnérabilités apparaissent. Au lieu de transférer les rapports d'un département à l'autre, les spécialistes des deux domaines devraient pouvoir observer les données en ligne et voir la même image. Par conséquent, dans notre plateforme, nous utilisons des rapports dynamiques sous forme de tableaux de bord personnalisés.

Étape 6: Prioriser

Ici, vous pouvez effectuer les opérations suivantes:

1. Création d'un référentiel avec des images d'or des systèmes. Travaillez avec des images dorées, vérifiez les vulnérabilités et corrigez les configurations de façon continue. Cela peut être fait à l'aide d'agents qui signaleront automatiquement l'apparition d'un nouvel actif et fourniront des informations sur ses vulnérabilités.

2. Concentrez-vous sur les actifs qui sont essentiels à l'entreprise. Aucune organisation au monde ne peut remédier aux vulnérabilités en une seule fois. Le processus de correction des vulnérabilités est long et même morne.

3. Rétrécir la surface des attaques. Nettoyez votre infrastructure des logiciels et services inutiles, fermez les ports inutiles. Nous avons récemment eu un cas avec une entreprise dans laquelle environ 40 000 vulnérabilités ont été trouvées sur 40 000 appareils liés à l'ancienne version du navigateur Mozilla. Comme il s'est avéré plus tard, Mozilla a été introduit dans l'image dorée il y a de nombreuses années, personne ne l'utilise, mais il est à l'origine d'un grand nombre de vulnérabilités. Lorsque le navigateur a été supprimé des ordinateurs (il se trouvait même sur certains serveurs), ces dizaines de milliers de vulnérabilités ont disparu.

4. Classez les vulnérabilités dans une base de données de renseignements sur les menaces. Tenez compte non seulement de la criticité de la vulnérabilité, mais également de la présence d'un exploit public, d'un malware, d'un correctif, d'un accès externe au système avec la vulnérabilité. Évaluez l'impact de cette vulnérabilité sur les systèmes commerciaux critiques: peut-elle entraîner une perte de données, un déni de service, etc.

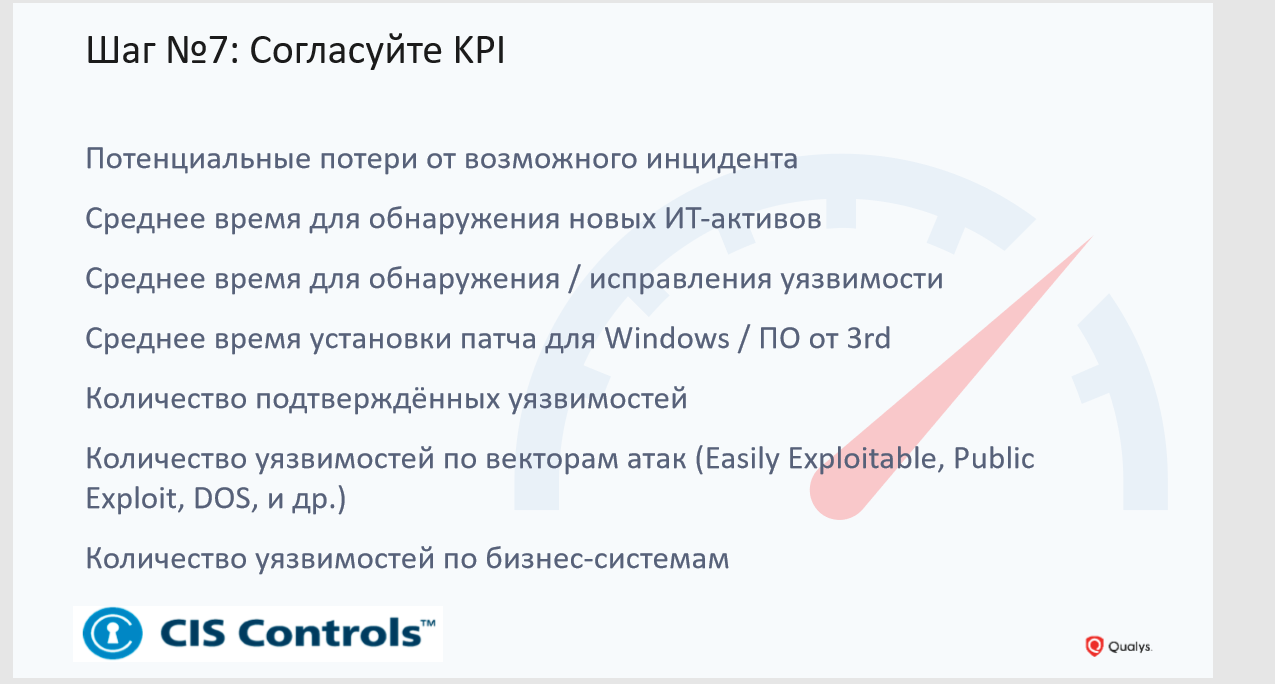

Étape # 7: Convenir d'un KPI

Ne numérisez pas pour numériser. Si rien ne se passe avec les vulnérabilités trouvées, cette analyse se transforme en une opération inutile. Pour éviter que les vulnérabilités ne deviennent une formalité, réfléchissez à la manière dont vous évaluerez ses résultats. Le SI et l'informatique doivent s'entendre sur la façon dont le travail d'élimination des vulnérabilités sera construit, à quelle fréquence les analyses seront effectuées, les correctifs seront installés, etc.

Sur la diapositive, vous voyez des exemples de KPI possibles. Il existe également une liste étendue que nous recommandons à nos clients. Si c'est intéressant, veuillez contacter, je partagerai ces informations avec vous.

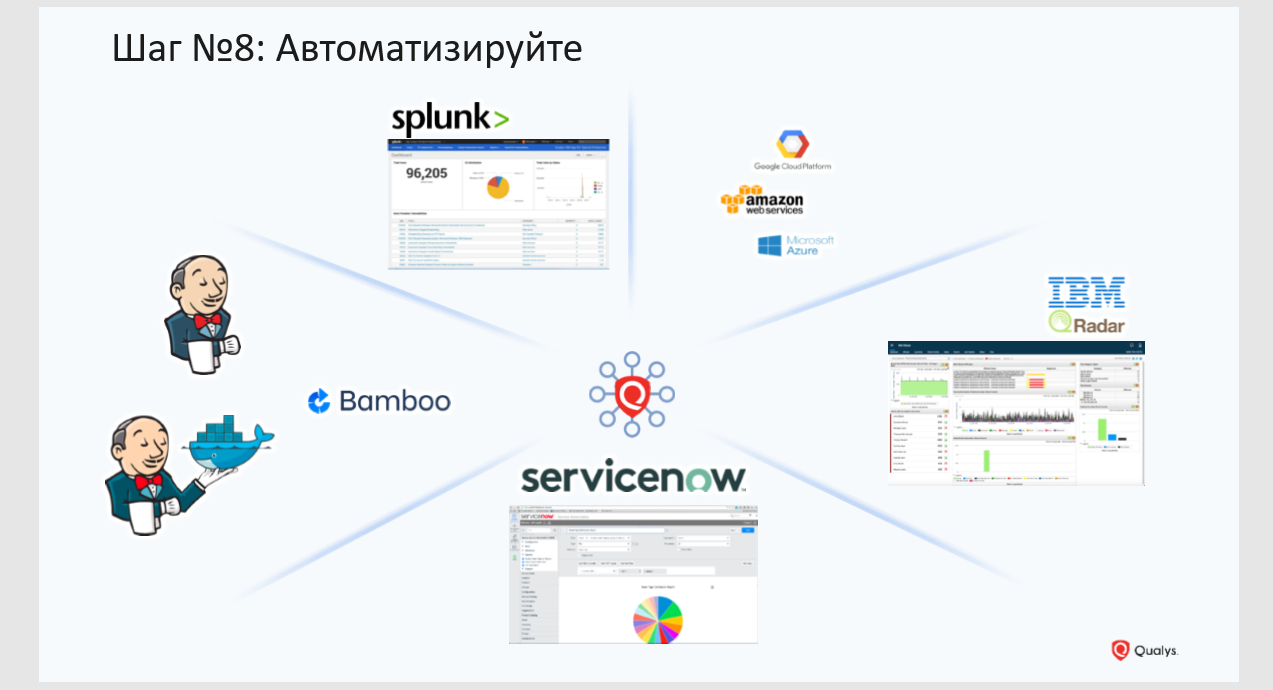

Étape 8: automatiser

Retour à la numérisation à nouveau. Chez Qualys, nous pensons que l'analyse n'est pas la chose la plus importante qui puisse se produire aujourd'hui dans le processus de gestion des vulnérabilités, et que vous devez d'abord l'automatiser autant que possible afin qu'elle puisse être effectuée sans la participation d'un spécialiste de la sécurité de l'information. Aujourd'hui, il existe de nombreux outils qui vous permettent de le faire. Il suffit qu'ils disposent d'une API ouverte et du nombre de connecteurs requis.

Un exemple que j'aime donner est DevOps. Si vous y implémentez un scanner de vulnérabilité, vous pouvez simplement oublier DevOps. Avec les anciennes technologies, qui sont un scanner classique, vous ne serez tout simplement pas autorisé à participer à ces processus. Les développeurs n'attendront pas que vous numérisiez et leur remettent un rapport gênant sur plusieurs pages. Les développeurs s'attendent à ce que les informations de vulnérabilité prennent la forme d'informations sur les bogues dans leur système de construction de code. La sécurité doit être intégrée de manière transparente à ces processus, et il ne doit s'agir que d'une fonction automatiquement appelée par le système utilisé par vos développeurs.

Étape # 9: Concentrez-vous sur l'essentiel

Concentrez-vous sur ce qui profite vraiment à votre entreprise. Les analyses peuvent être automatiques, les rapports peuvent également être envoyés automatiquement.

Concentrez-vous sur l'amélioration des processus afin qu'ils soient plus flexibles et pratiques pour toutes les personnes impliquées. Veillez à ce que la sécurité soit intégrée dans tous les contrats avec vos contreparties, qui, par exemple, développent des applications Web pour vous.

Si vous avez besoin d'informations plus détaillées sur la manière de créer un processus de gestion des vulnérabilités dans une entreprise, contactez-moi et mes collègues. Je serai ravi de vous aider.