Les virus de rançongiciels, comme d'autres types de logiciels malveillants, évoluent et changent au fil des ans - de simples casiers qui empêchaient l'utilisateur d'entrer dans le système, et des rançongiciels de «police», qui nous effrayaient de poursuites judiciaires pour des violations fictives de la loi, nous sommes arrivés à des programmes de cryptage. Ces logiciels malveillants chiffrent les fichiers sur des disques durs (ou des disques entiers) et nécessitent une rançon non pas pour retourner l'accès au système, mais pour que les informations utilisateur ne soient pas supprimées, vendues sur un darknet ou affichées publiquement sur le réseau. De plus, le paiement de la rançon ne garantit pas la réception d'une clé de décryptage des fichiers. Et non, ce n'est pas «il y a cent ans déjà», mais toujours une menace actuelle.

Compte tenu du succès des hackers et de la rentabilité de ce type d'attaque, les experts estiment qu'à l'avenir leur fréquence et leur ingéniosité ne feront que croître. Selon Cybersecurity Ventures, en 2016, les virus rançongiciels ont attaqué les entreprises environ une fois toutes les 40 secondes, en 2019, cela se produit toutes les 14 secondes et en 2021, la fréquence passera à une attaque en 11 secondes. Il convient de noter que la rançon requise (en particulier lors d'attaques ciblées contre de grandes entreprises ou des infrastructures urbaines) s'avère généralement beaucoup plus faible que les dommages causés par l'attaque. Ainsi, l'attaque de mai contre les structures gouvernementales de Baltimore, Maryland, aux États-Unis, a causé des dommages de plus de

18 millions de dollars , les pirates informatiques réclamant une rançon de 76000 dollars en équivalent bitcoin. Et l'

attaque contre l'administration d'Atlanta , en Géorgie, en août 2018 a coûté à la ville 17 millions de dollars avec la rançon requise de 52 mille dollars.

Les spécialistes de Trend Micro ont analysé les attaques de ransomwares au cours des premiers mois de 2019, et dans cet article, nous parlerons des principales tendances qui attendent le monde dans sa seconde moitié.

Virus ransomware: un bref dossier

La signification du virus rançongiciel ressort clairement de son nom même: menaçant de détruire (ou, au contraire, de publier) des informations confidentielles ou précieuses pour l'utilisateur, les pirates informatiques avec leur aide demandent une rançon pour y retourner. Pour les utilisateurs ordinaires, une telle attaque est désagréable, mais pas critique: la menace de perdre la collection de musique ou les photos de vacances au cours des dix dernières années ne garantit pas le paiement d'une rançon.

La situation des organisations est complètement différente. Chaque minute d'indisponibilité de l'entreprise coûte de l'argent, donc la perte d'accès au système, aux applications ou aux données pour une entreprise moderne équivaut à des pertes. C'est pourquoi les virus rançongiciels se sont progressivement concentrés ces dernières années du bombardement par des virus vers une activité plus faible et la transition vers des raids ciblés sur des organisations dans des zones où les chances d'obtenir une rançon et sa taille sont les plus grandes. À leur tour, les organisations s'efforcent de se défendre contre les menaces dans deux domaines principaux: en développant des moyens de restaurer efficacement l'infrastructure et les bases de données après les attaques, ainsi qu'en adoptant des systèmes de cyberdéfense plus avancés qui détectent et détruisent les logiciels malveillants en temps opportun.

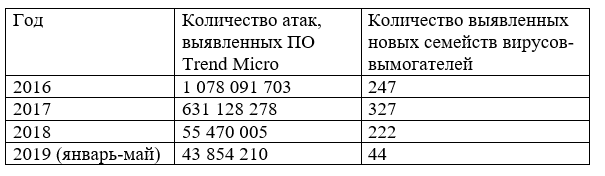

Afin de rester à jour et de développer de nouvelles solutions et technologies pour lutter contre les malwares, Trend Micro analyse en permanence les résultats obtenus de ses systèmes de cybersécurité. Selon Trend Micro

Smart Protection Network , la situation des virus rançongiciels au cours des dernières années ressemble à ceci:

Sélection des victimes en 2019

Cette année, les cybercriminels ont clairement commencé à adopter une approche plus prudente dans le choix des victimes: leur objectif est des organisations qui sont moins bien protégées et sont prêtes à payer une somme importante pour la restauration rapide des activités normales. C'est pourquoi depuis le début de l'année, plusieurs attaques ont été enregistrées contre des structures gouvernementales et l'administration de grandes villes, notamment Lake City (rançon - 530 000 dollars américains) et Riviera Beach (rançon - 600 000 dollars américains)

dans l'État de Floride, aux États-Unis .

Par industrie, les principaux vecteurs d'attaque ressemblent à ceci:

- 27% - agences gouvernementales;

- 20% - production;

- 14% - soins de santé;

- 6% - commerce de détail;

- 5% - éducation.

Souvent, les cybercriminels utilisent la méthode OSINT (recherche et collecte d'informations à partir de sources publiques) pour se préparer à une attaque et évaluer sa rentabilité. En collectant des informations, ils comprennent mieux le modèle commercial de l’organisation et les risques de réputation qu’elle pourrait subir en cas d’attaque. Les pirates recherchent également les systèmes et sous-systèmes les plus importants qui peuvent être complètement isolés ou désactivés à l'aide de virus rançongiciels - cela augmente les chances d'une rançon. Enfin et surtout, l'état des systèmes de cybersécurité est évalué: cela n'a aucun sens de lancer une attaque contre une entreprise dont les informaticiens sont très susceptibles de la repousser.

Au second semestre 2019, cette tendance restera d'actualité. Les pirates trouveront de nouveaux domaines d'activité dans lesquels la perturbation des processus commerciaux entraîne des pertes maximales (par exemple, les transports, les infrastructures importantes, l'énergie).

Méthodes de pénétration et d'infection

Des changements sont également en cours dans ce domaine. Les outils les plus populaires sont le phishing, les publicités malveillantes sur les sites Web et les pages Web infectées, ainsi que les exploits. Dans le même temps, le principal «complice» des attaques est toujours l'utilisateur-employé qui ouvre ces sites et télécharge des fichiers via des liens ou par e-mail, ce qui provoque une nouvelle infection de l'ensemble du réseau de l'organisation.

Cependant, au second semestre 2019, ces outils seront ajoutés:

- utilisation plus active des attaques utilisant l'ingénierie sociale (une attaque dans laquelle la victime effectue volontairement les actions nécessaires au pirate ou fournit des informations, en considérant, par exemple, qu'elle communique avec un représentant de la direction ou du client de l'organisation), ce qui simplifie la collecte d'informations sur les employés à partir de sources publiques;

- l'utilisation d'informations d'identification volées, par exemple, des identifiants et des mots de passe provenant de systèmes d'administration à distance, qui peuvent être achetés sur le darknet;

- piratage et pénétration physiques, qui permettront aux pirates de localiser les systèmes critiques sur place et de neutraliser le système de sécurité.

Techniques de dissimulation d'attaque

Grâce au développement de systèmes de cybersécurité, auxquels Trend Micro contribue également, la découverte des familles de virus rançongiciels classiques est récemment devenue beaucoup plus facile. Les technologies d'apprentissage automatique et d'analyse comportementale aident à détecter les logiciels malveillants avant même qu'ils n'entrent dans le système.Les pirates doivent donc trouver des méthodes alternatives pour masquer les attaques.

Déjà connus des experts en sécurité informatique et des nouvelles technologies des cybercriminels, ils visent à neutraliser les bacs à sable pour analyser les fichiers suspects et les systèmes d'apprentissage automatique, à développer des logiciels malveillants sans fichier et à utiliser des logiciels sous licence infectés, y compris des logiciels de fournisseurs de cybersécurité et divers services à distance avec l'accès au réseau de l'organisation.

Conclusions et recommandations

De manière générale, on peut dire qu'au cours du second semestre 2019, il y a une forte probabilité d'attaques ciblées contre de grandes organisations capables de payer une rançon importante aux cybercriminels. Dans le même temps, les pirates informatiques ne développent pas toujours seuls des solutions de piratage et des logiciels malveillants. Certains d'entre eux, par exemple, la tristement célèbre équipe GandCrab, qui a déjà

cessé ses activités , ayant gagné environ 150 millions de dollars, continuent de travailler sous le régime RaaS (ransomware-as-a-service ou ransomware-as-a-service), similaire à antivirus et systèmes de cyber protection). Autrement dit, non seulement leurs créateurs, mais aussi les «locataires» sont engagés dans la distribution de ransomwares et de crypto-casiers à succès cette année.

Dans de telles circonstances, les organisations doivent constamment mettre à jour leurs systèmes de cybersécurité et leurs plans de récupération de données en cas d'attaque, car le seul moyen efficace de lutter contre les virus de rançongiciels est de ne pas payer de rançon et de priver leurs auteurs d'une source de profit.