Lors de la conférence Chaos Constructions 2019, Leonid

darkk Evdokimov a montré un curieux rapport sur les panneaux de contrôle SORM découverts accidentellement dans le domaine public. Le rapport peut être consulté ici:

darkk.net.ru/2019/cc En bref: le panneau avec les statistiques du fonctionnement des logiciels et des systèmes matériels SORM de MFI Soft est resté sur Internet et tout le monde s'en fichait.

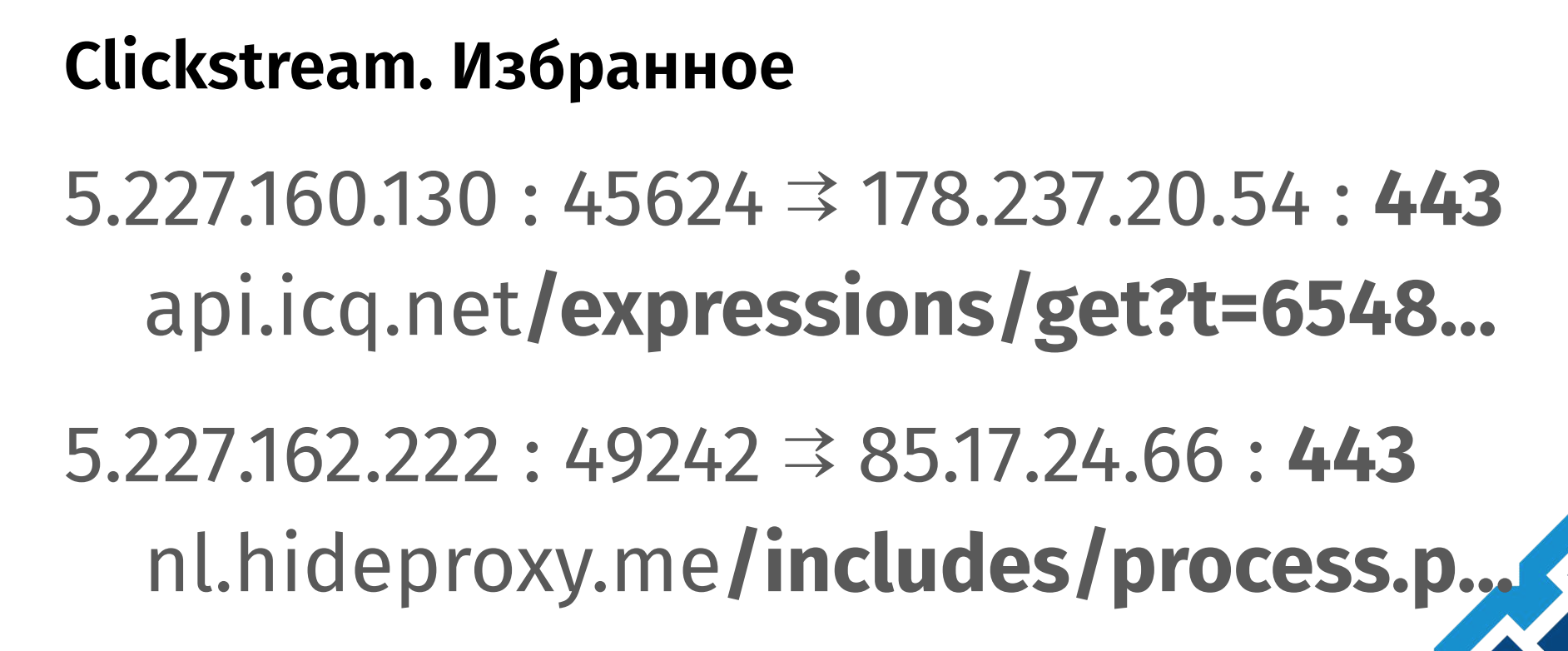

À un moment donné, des décharges brutes de trafic intercepté se sont bloquées, que le moteur de recherche shodan.io a réussi à indexer. Voici l'un de ces vidages:

archive.li/RG9LjIl existe des adresses MAC, des téléphones IMEI et diverses autres informations personnelles. Mais la chose la plus intéressante dans ces vidages est qu'il y a en quelque sorte du trafic vers

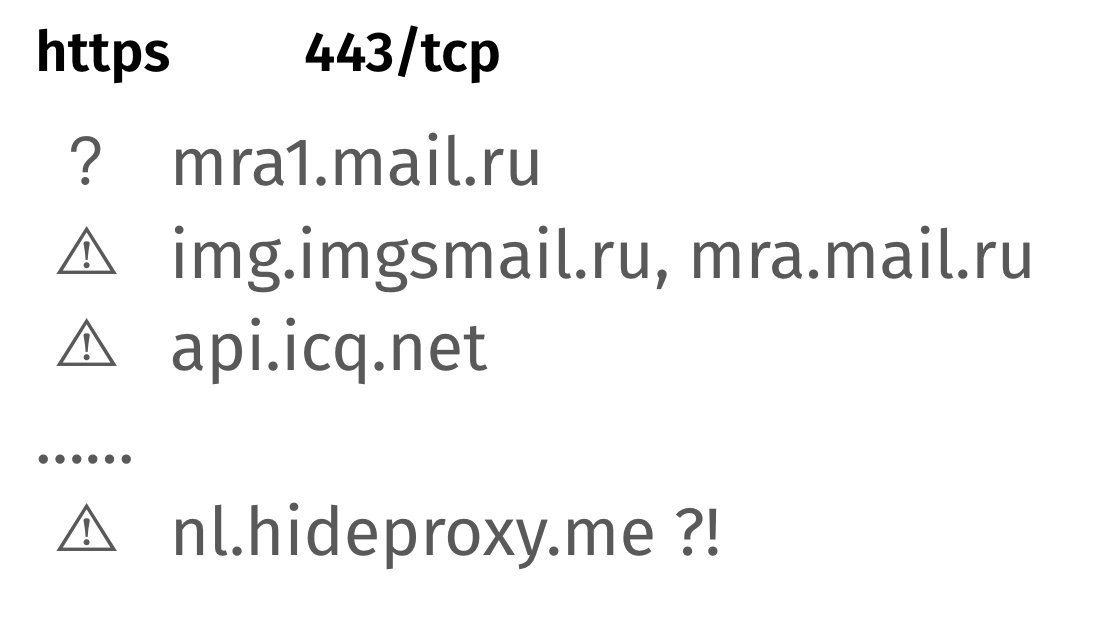

certains hôtes sur le port 443 (HTTPS) en clair! En d'autres termes, les requêtes GET sont entièrement visibles, ce qui

peut signifier que SORM peut décrypter HTTPS. Essayons de penser comment cela est possible.

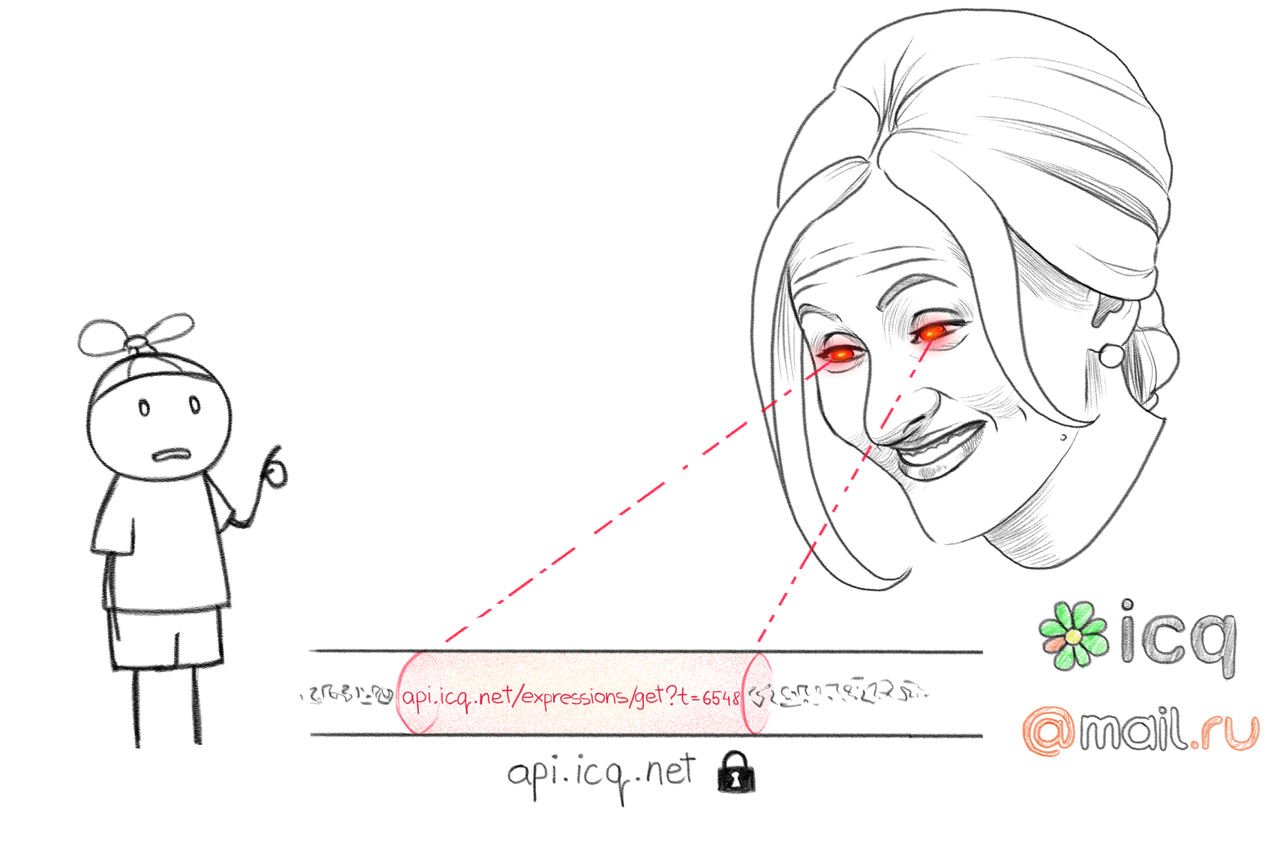

Voici à quoi ressemblent les morceaux de trafic interceptés. On peut voir que la connexion a lieu sur le port 443, mais la requête GET est visible dans son intégralité:

Il est clair que le système accède en quelque sorte au trafic qui doit être chiffré. Comment exactement cela se produit n'est pas connu exactement et il n'y a aucun moyen de le vérifier. Il ne reste donc qu'à construire des hypothèses.

Option 1: trafic HTTP sur le port 443

Habituellement, lors de l'envoi de trafic HTTP vers le port HTTPS (443), le serveur Web renvoie une erreur:

Erreur lors de la demande du port HTTP 443

Erreur lors de la demande du port HTTP 443L'auteur du rapport suggère que certains hôtes pourraient accepter du trafic HTTP non chiffré sur le port 443. En effet, de tels hôtes ont été trouvés, par exemple,

mra1.mail.ru.Cela peut être vérifié comme suit:

curl -v http://mra1.mail.ru:443

, . .

HTTP- HTTPS-

HTTP- HTTPS-, . ICQ HTTPS HTTP. , . , , .

2:

TLS , (

Perfect Forward Secrecy).

:

. , ., , .

, . , , , , ..

UPD

, - . , . HTTPS .

Mail.ru Group

ICQ HTTP- 443 . - , .. 443 .

ICQ - .