La semaine dernière a été marquée par au moins deux événements marquants dans le domaine de la sécurité de l'information. Pour la première fois depuis longtemps, le jailbreak est disponible pour les modèles d'iPhone d'Apple actuels avec le dernier firmware iOS 12.4 (

actualités ,

publication sur le hub). Jailbreak exploite une vulnérabilité qui a été fermée dans iOS 12.3, mais apparemment, par erreur, «rouverte» dans la dernière version 12.4.

Une version du lecteur vidéo VLC 3.0.8 a été publiée, dans laquelle plusieurs vulnérabilités graves sont fermées (

actualités ), y compris celles qui assurent l'exécution de code arbitraire lors de l'ouverture d'un fichier .MKV préparé. Il est à noter que fin juillet, de graves vulnérabilités ont également été

signalées , également liées au traitement MKV, mais ces problèmes se sont finalement révélés être le fruit de l'imagination du chercheur et de la configuration étrange de son ordinateur. Mais de nouvelles vulnérabilités sont réelles.

Mais aujourd'hui, nous ne parlerons pas de cela, mais des mots de passe. Google a résumé les premiers résultats de l'utilisation de l'extension Password Checkup pour le navigateur Chrome et partagé (

nouvelles ,

article de blog original) des statistiques intéressantes: seul un quart des mots de passe sont remplacés par de nouveaux, même si l'utilisateur est informé d'une fuite. Et dans le même temps, nous envisagerons de nouvelles tentatives de spammeurs pour pénétrer l'utilisateur, cette fois via Google Drive.

L'

extension Password Checkup pour le navigateur Chrome a été publiée par Google en février de cette année. La semaine dernière, les experts de Google ont partagé les premiers résultats de ses travaux. L'extension vérifie tous les mots de passe saisis par l'utilisateur par rapport à la base de données des fuites. Vous pouvez vérifier votre e-mail (et plus récemment, votre mot de passe) manuellement, par exemple, sur l'une des ressources les plus connues

qui fuient -

HaveIBeenPwned Troy Hunt. L'extension automatise ce processus et vous informe d'un mot de passe ou d'une paire login-mot de passe, qui est déjà dans la base de données.

Comment nos mots de passe sont-ils rendus publics? Il existe deux options: le phishing ou les logiciels malveillants, lorsque le mot de passe vous est personnellement volé, ou le piratage du site ou du service que vous utilisez. Les mots de passe volés tombent sur le marché noir des informations personnelles sur les utilisateurs et se retrouvent tôt ou tard en accès ouvert ou conditionnellement ouvert. Google rampe avec une énorme base de données de fuites de 4 milliards d'enregistrements. Troy Hunt a enregistré 8,4 milliards d'enregistrements au moment de la publication. Il existe de nombreux doublons et erreurs dans ces fuites, mais étant donné les hacks massifs de services populaires (de LinkedIn à Yahoo, de Dropbox à des milliers de forums), nous pouvons supposer avec confiance que tous nos mots de passe il y a cinq ans sont depuis longtemps dans le domaine public.

Lors de la détermination de la connexion avec un mot de passe divulgué, l'extension Chrome affiche un avertissement, signale l'URL du site sur lequel le mot de passe non sécurisé a été utilisé et recommande de le modifier. Comment les mots de passe sont-ils sécurisés dans l'extension elle-même? Il n'est pas très clair qu'il n'existe pas de politique de confidentialité distincte pour la vérification des mots de passe, mais il est souligné que les statistiques sur le fonctionnement de l'extension ne sont collectées que de manière anonyme. Troy Hunt a un mode «paranoïaque» - dans le service Web, seul un hachage est envoyé sur le site pour vérifier le mot de passe de la base de données des fuites, mais vous pouvez également télécharger la base de données de mots de passe hachés et la vérifier hors ligne.

Et voici quelles statistiques anonymes recueillies auprès de Google. En seulement six mois, 650 000 utilisateurs ont profité de l'extension. Une bonne sélection, mais vous devez comprendre que parmi les dizaines de millions d'utilisateurs du navigateur Google Chrome, c'est une goutte dans le seau. Par conséquent, dans les statistiques, il peut y avoir une «erreur de survivant» - seuls ceux qui se soucient déjà de leur sécurité mettent une prolongation, donc il peut y avoir moins de «positifs». Au total, 21 millions de combinaisons uniques de mot de passe de connexion pour 746 000 sites ont été vérifiées. De ce nombre, 316 000 ont été identifiés comme dangereux, soit un pour cent et demi du total.

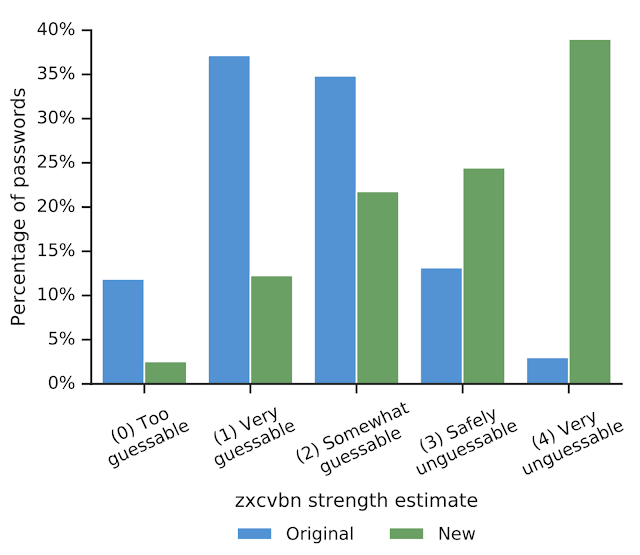

Ce n'est que dans 26% des cas de ces 300+ milliers d'opérations, que les utilisateurs ont décidé de changer le mot de passe. 60% des mots de passe ont été remplacés par des mots suffisamment forts - ceux qui sont difficiles à sélectionner par la force brute ou les dictionnaires. Il y a une tendance à améliorer la qualité des mots de passe. Le graphique ci-dessus montre que les anciens mots de passe (qui doivent être remplacés) étaient beaucoup plus souvent simples. Les nouveaux (qui ont remplacé) dans la plupart des cas étaient plus difficiles. Les résultats complets de l'étude sont publiés

ici . L'anonymat relatif du service y est également confirmé: du côté de Google, le travail n'a été fait qu'avec des mots de passe hachés, et le nom de domaine a été coupé des connexions en cas d'utilisation d'une adresse e-mail.

L'extension Password Checkup vous permet d'évaluer la fuite de vos propres mots de passe. Mais ce n'est pas une solution pour se protéger contre de futures fuites, car le problème de la réutilisation des mots de passe demeure. Une solution vraiment fonctionnelle est un gestionnaire de mots de passe qui génère des mots de passe aléatoires et complexes pour chaque site individuellement. Certains gestionnaires de mots de passe commencent également à utiliser des bases de données de fuite: dans ce cas, vous découvrirez rapidement qu'un des mots de passe à usage unique a été volé et vous pouvez facilement le remplacer uniquement, et pas tous les mots de passe sur tous les serveurs à la fois.

Spam Google DriveLes spammeurs continuent de rechercher de nouvelles façons de pénétrer vos téléphones et boîtes aux lettres, tout en utilisant activement les services réseau courants. Nous avons récemment

écrit sur une méthode de distribution de spam en créant un événement sur le calendrier Google. Dans ce cas, le message d'origine peut être filtré par le filtre anti-spam GMail, mais avec les paramètres de calendrier par défaut, vous recevrez toujours une notification par téléphone (parfois à trois heures du matin). Aujourd'hui, nous parlerons du spam via le partage de fichiers.

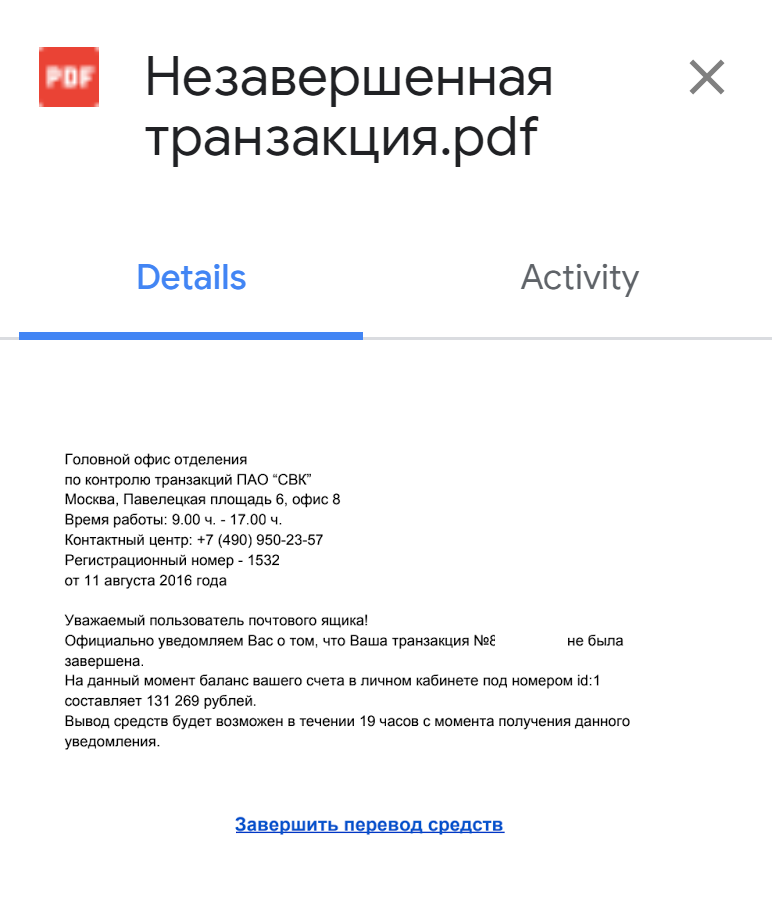

Google Drive et des services similaires pour les attaques malveillantes sont utilisés depuis longtemps, la tactique initiale était de créer des pages avec des mots-clés populaires, qui, en raison de la grande confiance dans Google Drive des moteurs de recherche, tombaient dans les premières lignes des résultats de recherche. Mais il existe une autre solution: partager un document avec un grand nombre d'utilisateurs des services Google (en prenant des e-mails à partir de bases de données de spam), et déjà dans le document lui-même insérer un lien vers un site malveillant, de phishing ou frauduleux. Cela ressemble à ceci:

Le document n'apparaît pas seulement dans la liste des partagés pour votre compte. Si l'application Google Drive est installée sur le téléphone (et elle y est généralement installée), la notification sera également envoyée au smartphone. Il semble que le seul moyen de se débarrasser des notifications soit de les désactiver pour l'application Google Drive sur votre téléphone. Dans l'interface Google Drive, vous pouvez uniquement désactiver la duplication des notifications dans le courrier, mais cela peut interrompre le flux de travail avec des contacts légitimes. Et GMail lui-même bloque avec succès les notifications de spam.

Vous pouvez survivre au spam, le problème est que la même méthode est utilisée pour les attaques ciblées. Un article sur le site Web de Bleeping Computer (

actualités ,

source ) fournit des exemples d'attaques malveillantes qui utilisent à la fois Google Drive et, par exemple, le service de partage de fichiers WeTransfer. Tout est simple: nous créons un document (supposément un modèle pour une lettre de travail importante), l'envoyons au nom d'un grand patron de l'entreprise à ses subordonnés. Il existe un lien dans le document (déguisé en «apporter des modifications» ou «mettre à jour le document»), qui mène soit à un site de phishing, soit à une page avec un contenu malveillant.

Une campagne étroitement ciblée est plus susceptible de percer le filtre anti-spam de l'organisation, et les employés habitués à travailler avec des services cloud peuvent ne pas remarquer le problème. Et un tel scénario ne peut tout simplement pas être bloqué, une combinaison de mesures est requise: un filtre anti-spam finement réglé, une formation des employés et une protection contre les logiciels malveillants. Et en passant, des spams massifs via Google Docs peuvent être envoyés (et ont une chance de percer les filtres) non seulement à partir de comptes d'un jour, mais aussi d'utilisateurs qui ont l'air bien réels. Si le mot de passe de votre compte Google (Microsoft, Zoho, etc.) est divulgué conformément au script décrit au début de l'article, alors, en plus de tous les autres problèmes, votre compte peut être utilisé pour de telles choses sombres.

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.