Je vais commencer par quelques chiffres:

- 80% des attaques réussies commencent par le phishing (et quelqu'un pense que 95% sont complètement)

- 10% des alarmes dans la plupart des SOC sont liées à des attaques de phishing

- Taux de réussite des liens de phishing - 21%

- Taux de téléchargement / lancement des pièces jointes malveillantes - 11%

Tout cela suggère que le phishing reste l'une des principales causes de nombreux incidents et une source de problèmes pour de nombreux spécialistes de la sécurité de l'information. Dans le même temps, le phishing est souvent sous-estimé et la lutte contre ce phénomène est assez fragmentée. Par conséquent, nous avons décidé d'établir une liste de contrôle qui décrit un ensemble de mesures organisationnelles et techniques pour lutter contre cette cyber-menace.

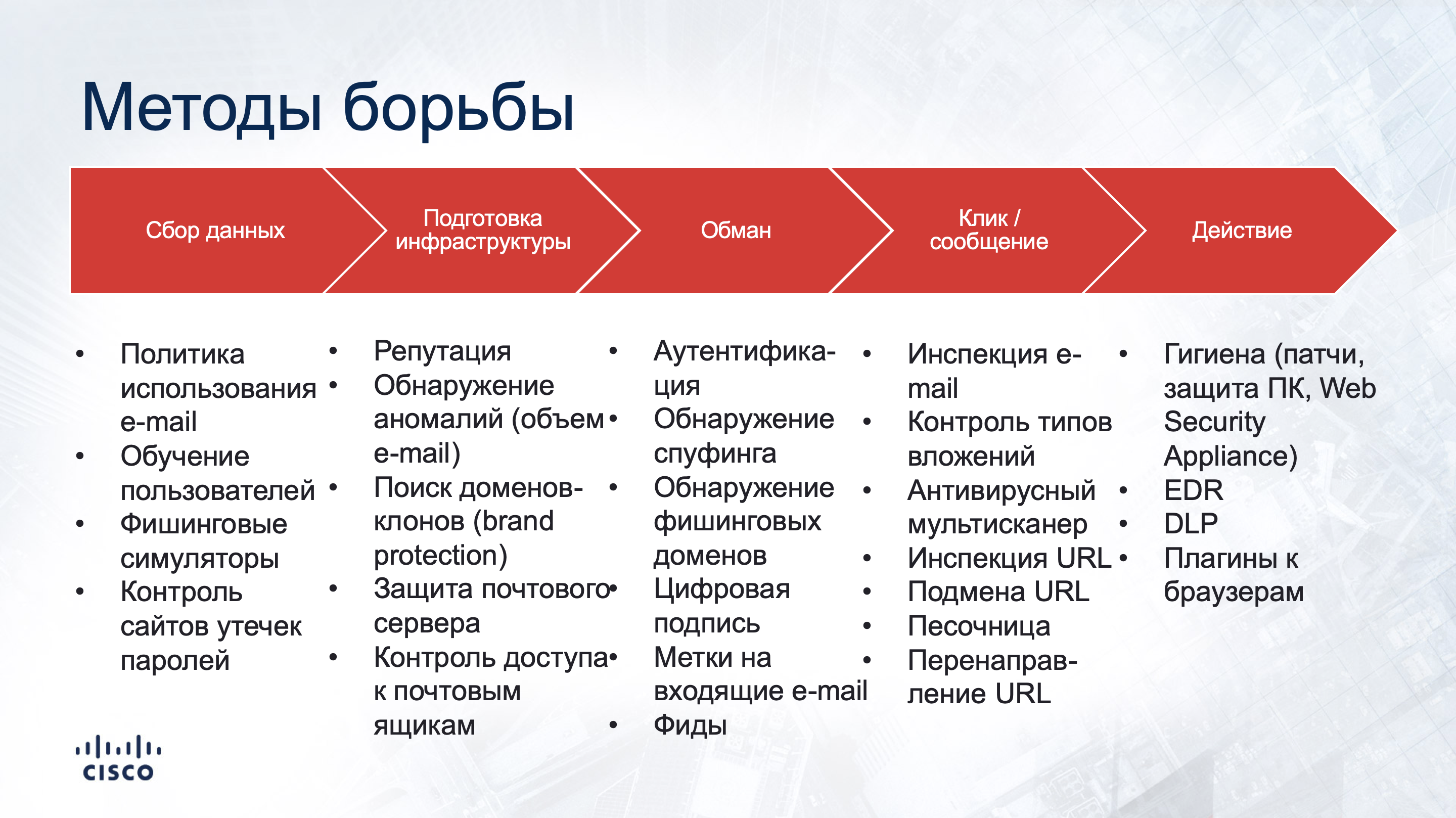

Je voudrais distinguer 5 ensembles de mesures de protection contre les attaques de phishing qui doivent être mises en œuvre dans chaque entreprise:

- L'étude de l'information. Lequel de vos utilisateurs a indiqué ses coordonnées sur les réseaux sociaux ou dans d'autres sources? C'est avec la collecte de ces données qu'une attaque de phishing commence. Par conséquent, n'attendez pas que les attaquants le fassent; découvrez à quoi ressemble votre entreprise du point de vue des attaquants.

- Formation et sensibilisation du personnel. Étant donné que le phishing est destiné aux utilisateurs non qualifiés en sécurité de l'information, nous devons commencer la lutte contre le phishing avec eux. Et bien que cela ne garantisse pas une protection complète, il les protégera contre de simples erreurs, avec lesquelles des incidents graves commencent.

- Mesures de protection de base. Avant d'acheter et de mettre en œuvre des moyens de protection contre les attaques de phishing, vous devez commencer par inclure des mécanismes de sécurité de base, dont beaucoup sont intégrés aux serveurs et services de messagerie, aux clients de messagerie et aux navigateurs.

- Mesures de protection avancées. Étant donné que le phishing peut être assez compliqué et que les mesures de base ne sont pas toujours enregistrées, vous pouvez avoir besoin de mesures de protection avancées qui détectent et neutralisent une attaque de phishing à différents stades - de l'accès à une boîte aux lettres ou en cliquant sur un lien de phishing pour tenter d'infecter un poste de travail ou de communiquer avec serveurs d'équipe.

- L'alignement du processus. Enfin, pour passer des actions de protection épisodiques à une stratégie de défense holistique, il est nécessaire de construire des processus adaptés.

Analysez les informations vous concernant

- Consultez les réseaux sociaux et les pages de vos employés qui peuvent indiquer leurs coordonnées qui seront utilisées par les cybercriminels. Si cela n'est pas requis par les fonctions officielles, il est préférable de ne pas publier ces informations.

- Utilisez des outils spécialisés (par exemple, TheHarvester ou l'utilitaire de recon-ng inclus avec Kali Linux) afin de «voir à travers les yeux d'un pirate» dont les coordonnées peuvent être obtenues sur Internet.

- Vérifiez les domaines de typosquattage à l'aide d'utilitaires spéciaux (par exemple URLcrazy ) ou de services cloud (par exemple Cisco Umbrella Investigate ).

Formation et sensibilisation

- Former des employés non UIB sur le phishing et les questions d'ingénierie sociale et leur apprendre à prêter attention aux signes de messages et de sites de phishing (par exemple, vous pouvez utiliser le test d'attention simple sur le site Web de Cisco Umbrella ).

- Fournir une formation au personnel du SI sur les méthodes utilisées pour organiser les sociétés de phishing (par exemple, voir l'entrée Cisco Phishing Defense Virtual Summit ).

- Apprenez aux utilisateurs ordinaires à rediriger vers le service SI tous les messages suspects ou explicitement malveillants manqués par le système de sécurité.

- Mettre en place un système de formation informatique pour les employés.

- Effectuez régulièrement des simulations de phishing en utilisant un logiciel acheté ou gratuit (tel que Gophish ) ou en externalisant ce service.

- Inclure le thème de la protection contre le phishing dans un programme de sensibilisation des employés (par exemple, par le biais d'affiches, d'économiseurs d'écran, de gamification, de papeterie, etc.).

- Si nécessaire, informez les clients et partenaires des attaques de phishing et des principaux moyens de les combattre (en particulier si la législation vous y oblige, comme cela est nécessaire pour les institutions financières en Russie).

Mesures techniques: de base

- Configurez les capacités anti-hameçonnage des serveurs de messagerie, y compris les services de messagerie basés sur le cloud (par exemple, Office 365) et les clients.

- Mettez régulièrement à jour le système et les logiciels d'application, y compris les plug-ins de navigateur, et les systèmes d'exploitation pour éliminer les vulnérabilités qui pourraient être exploitées dans les attaques de phishing.

- Configurez les navigateurs pour vous protéger contre les visites des domaines de phishing (en raison des fonctionnalités intégrées ou des plug-ins supplémentaires).

- Activez sur votre passerelle de messagerie SPF (Sender Policy Framework), qui vous permet de vérifier l'adresse IP de l'expéditeur externe (en vérifiant uniquement l'hôte de l'expéditeur, pas le message lui-même) pour les messages entrants.

- Activez DKIM (Domain Keys Identified Mail) sur votre passerelle de messagerie, qui fournit une identification interne de l'expéditeur (pour les messages sortants).

- Activez sur votre passerelle de messagerie DMARC (Domain-based Message Authentication, Reporting and Conformance), qui empêche les messages qui semblent être envoyés par des expéditeurs légitimes.

- Activez DANE (DNS-based Authentication of Named Entities) sur votre passerelle de messagerie, ce qui vous permet de faire face aux attaques «man in the middle» au sein du protocole TLS.

Mesures techniques: avancées

- Mettre en œuvre un moyen de protection contre les attaques de phishing dans les e-mails (par exemple, Cisco E-mail Security ), qui comprend diverses mesures de protection (analyse de réputation, scanner antivirus, contrôle des types de pièces jointes, détection d'anomalies, détection d'usurpation, inspection d'URL dans les liens, sandbox, etc. p.).

- Installez des fonctionnalités de sécurité sur un PC (par exemple, Cisco AMP pour Endpoint ) ou des appareils mobiles (par exemple, Cisco Security Connector ) pour vous protéger contre le code malveillant installé sur le terminal à la suite d'une attaque de phishing réussie.

- Abonnez-vous aux flux Threat Intelligence pour obtenir des informations à jour sur le domaine de l'hameçonnage (telles que Cisco Threat Grid ou SpamCop ).

- Utilisez l'API pour vérifier les domaines / expéditeurs dans divers services Threat Intelligence (par exemple, Cisco Threat Grid , Cisco Umbrella , etc.).

- Filtrer la communication avec C2 par divers protocoles - DNS (par exemple, en utilisant Cisco Umbrella ), HTTP / HTTPS (par exemple, en utilisant Cisco Firepower NGFW ou Cisco Web Security ) ou d'autres protocoles (par exemple, en utilisant Cisco Stealthwatch ).

- Suivez les interactions avec le Web pour contrôler les clics sur les liens dans les messages, les téléchargements de logiciels malveillants lors du lancement de pièces jointes ou pour bloquer le phishing via les réseaux sociaux.

- Utilisez des plug-ins pour les clients de messagerie pour automatiser les interactions avec un service de sécurité ou un fabricant en cas de détection de messages d'hameçonnage manqués par un système de sécurité (par exemple, le plug-in de sécurité Cisco E-mail pour Outlook ).

- Intégrez un système d'analyse de fichiers dynamique (sandbox) à un système de protection des e-mails pour contrôler les pièces jointes aux e-mails (comme Cisco Threat Grid ).

- Intégrez votre Security Monitoring Center (SOC) ou système d'enquête sur les incidents (tel que Cisco Threat Response ) à un système de protection des e-mails pour répondre rapidement aux attaques de phishing.

Les processus

- Développer une procédure pour travailler avec des clients ou d'autres personnes qui revendiquent la découverte de domaines taipskotting ou de domaines clones.

- Développer un playbook pour surveiller les domaines de typosquattage ou les domaines de clonage, y compris pour y répondre.

- Développer un playbook pour surveiller les attaques de phishing, y compris pour y répondre.

- Développer des réglementations et des modèles de notification pour FinCERT (pour les institutions financières) et State SOPKA (pour les sujets KII) sur les attaques de phishing.

- Examinez les domaines de phishing (par exemple, en utilisant Cisco Umbrella Investigate) pour découvrir les nouveaux domaines de phishing qui pourraient être utilisés à l'avenir.

- Développer des règles d'interaction avec les organisations autorisées (par exemple, FinCERT ou NCCSC) pour la séparation des domaines de phishing.

- Développer un système d'indicateurs pour évaluer l'efficacité de la protection contre le phishing.

- Développer un système de rapport de protection anti-phishing et suivre sa dynamique.

- Organisez régulièrement des cyber-commandes de protection anti-phishing pour vos employés.

- Développez une politique de messagerie pour votre organisation.

Plus cette liste de contrôle sera pleinement mise en œuvre, plus votre protection contre le phishing sera efficace.