Remarque perev. : Si vous vous interrogez sur la sécurité dans une infrastructure basée sur Kubernetes, cette excellente revue Sysdig sera un excellent point de départ pour un aperçu rapide des solutions mises à jour d'aujourd'hui. Il comprend des systèmes intégrés d'acteurs de marché bien connus et des utilitaires beaucoup plus modestes qui ferment tel ou tel problème. Et dans les commentaires, comme toujours, nous serons heureux de connaître votre expérience dans l'utilisation de ces outils et de voir des liens vers d'autres projets.Les logiciels de sécurité Kubernetes ... il y en a tellement, et chacun a ses propres objectifs, sa portée et ses licences.

C'est pourquoi nous avons décidé de créer cette liste et d'y inclure à la fois des projets ouverts et des plateformes commerciales de différents fournisseurs. Nous espérons que cela vous aidera à choisir ceux qui vous intéressent le plus et seront envoyés dans la bonne direction, en fonction des besoins de sécurité spécifiques de Kubernetes.

Les catégories

Pour simplifier la navigation dans la liste, les outils sont divisés en fonctions principales et domaines d'application. Les sections suivantes se sont révélées:

- Numérisation d'images et analyse statique Kubernetes;

- Runtime de sécurité;

- Kubernetes Network Security;

- Diffusion d'images et gestion des secrets;

- Audit de sécurité Kubernetes;

- Produits commerciaux complets.

Passons aux choses sérieuses:

Numérisation d'images Kubernetes

Anchore

- Site Web: anchore.com

- Licence: gratuite (Apache) et offre commerciale

Le package Anchore analyse les images des conteneurs et vous permet d'effectuer des contrôles de sécurité en fonction des politiques définies par l'utilisateur.

En plus de l'analyse habituelle des images de conteneur pour les vulnérabilités connues de la base de données CVE, Anchore effectue de nombreuses vérifications supplémentaires dans le cadre de la politique d'analyse: il vérifie Dockerfile, la fuite d'informations d'identification, les packages de langages de programmation utilisés (npm, maven, etc.), les licences logicielles et bien plus encore .

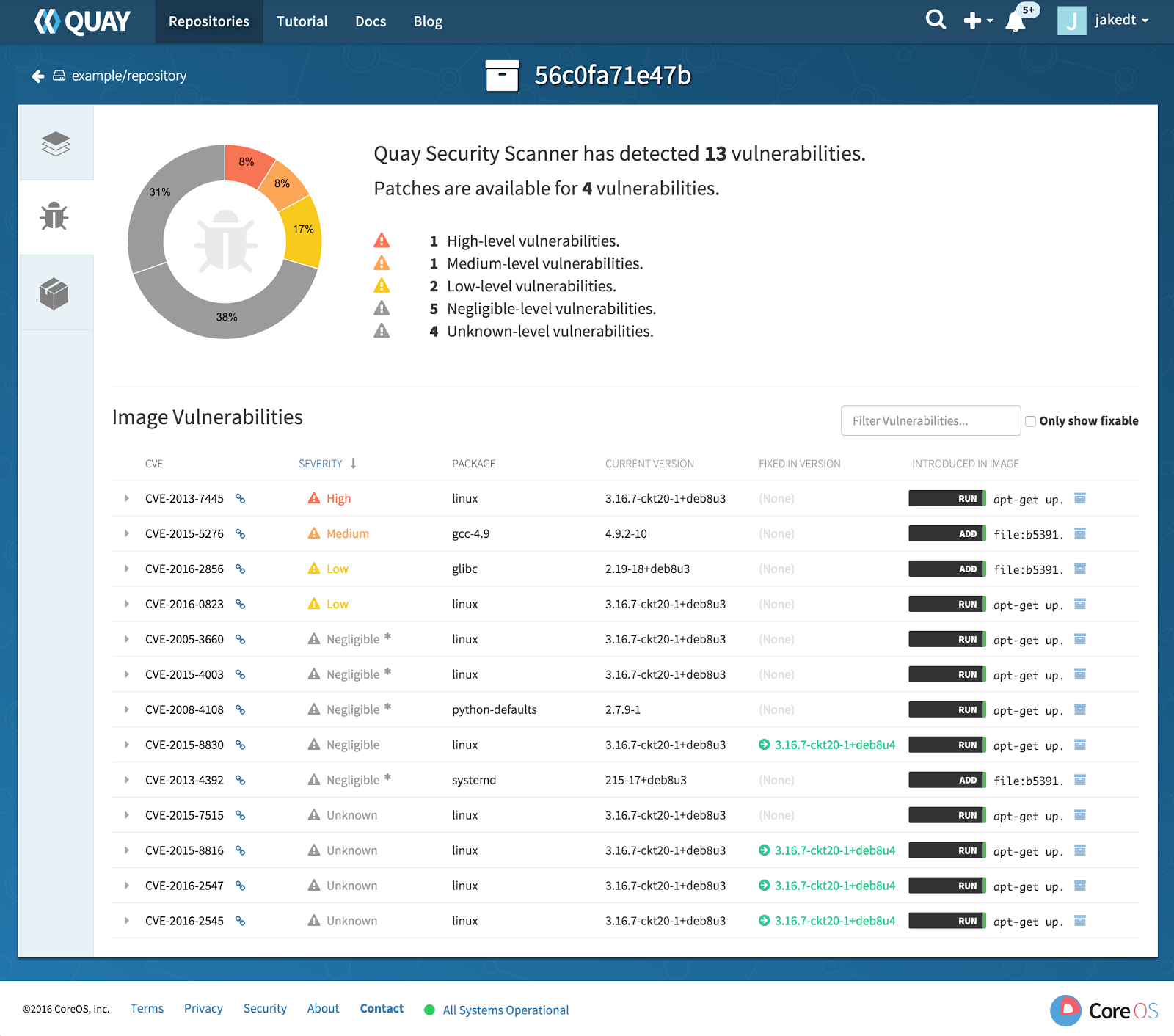

Clair

- Site Web: coreos.com/clair (maintenant sous la garde de Red Hat)

- Licence: gratuite (Apache)

Clair a été l'un des premiers projets Open Source à numériser des images. Il est largement connu comme le scanner de sécurité sous-jacent au registre d'images Quay

(également de CoreOS - environ Transl. ) . Clair peut collecter des informations CVE à partir d'un large éventail de sources, y compris des listes de vulnérabilités spécifiques à Linux qui sont maintenues par les équipes de sécurité Debian, Red Hat ou Ubuntu.

Contrairement à Anchore, Clair traite principalement de la recherche de vulnérabilités et du mappage des données vers CVE. Cependant, le produit offre aux utilisateurs des options d'extension des fonctions à l'aide de pilotes de plug-in.

Dagda

Dagda effectue une analyse statique des images de conteneurs pour les vulnérabilités connues, les chevaux de Troie, les virus, les logiciels malveillants et autres menaces.

Parmi les autres outils similaires, le package Dagda se distingue par deux fonctionnalités remarquables:

- Il s'intègre parfaitement à ClamAV , agissant non seulement comme un outil de numérisation d'images de conteneurs, mais également comme un antivirus.

- Il fournit également une protection à l'exécution en recevant des événements en temps réel du démon Docker et en s'intégrant à Falco (voir ci-dessous) pour collecter les événements de sécurité pendant que le conteneur est en cours d'exécution.

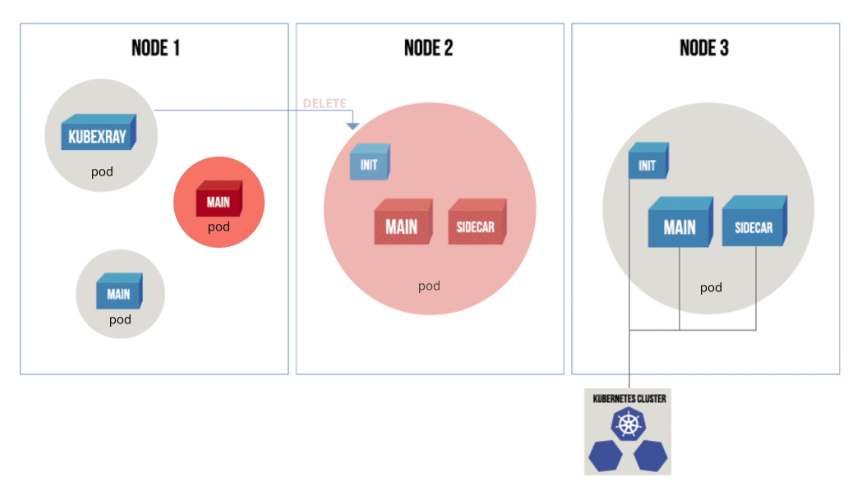

Kubexray

KubeXray «écoute» les événements du serveur d'API Kubernetes et utilise les métadonnées de JFrog Xray pour garantir que seuls les pods correspondant à la politique actuelle sont lancés.

KubeXray audite non seulement les conteneurs nouveaux ou mis à jour en cours de déploiement (similaire au contrôleur d'admission dans Kubernetes), mais vérifie également de manière dynamique la conformité des conteneurs de travail avec les nouvelles politiques de sécurité, en supprimant les ressources qui référencent les images vulnérables.

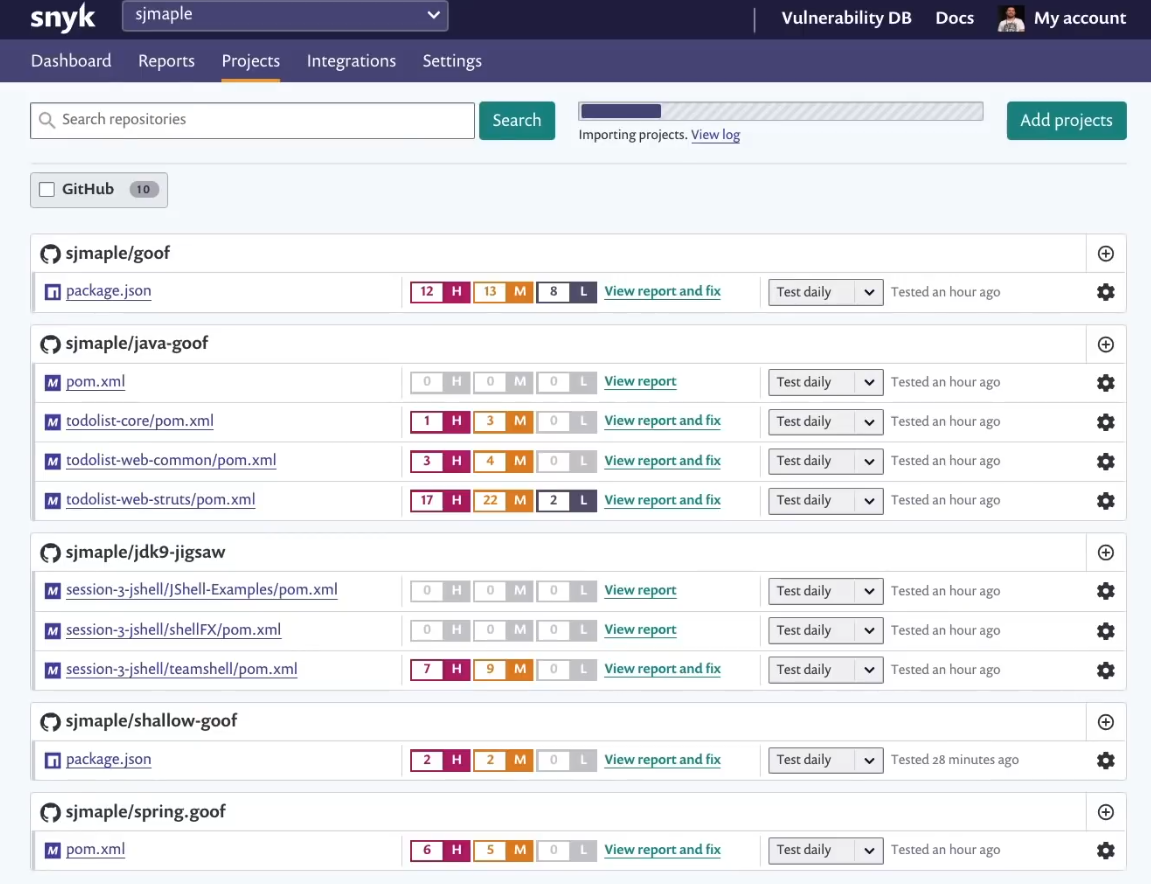

Snyk

- Site Web: snyk.io

- Licence: versions gratuite (Apache) et commerciale

Snyk est un scanner de vulnérabilité inhabituel dans le sens où il cible spécifiquement le processus de développement et est promu comme une «solution indispensable» pour les développeurs.

Snyk se connecte directement aux référentiels de code, analyse le manifeste du projet et analyse le code importé ainsi que les dépendances directes et indirectes. Snyk prend en charge de nombreux langages de programmation populaires et peut détecter les risques de licence cachés.

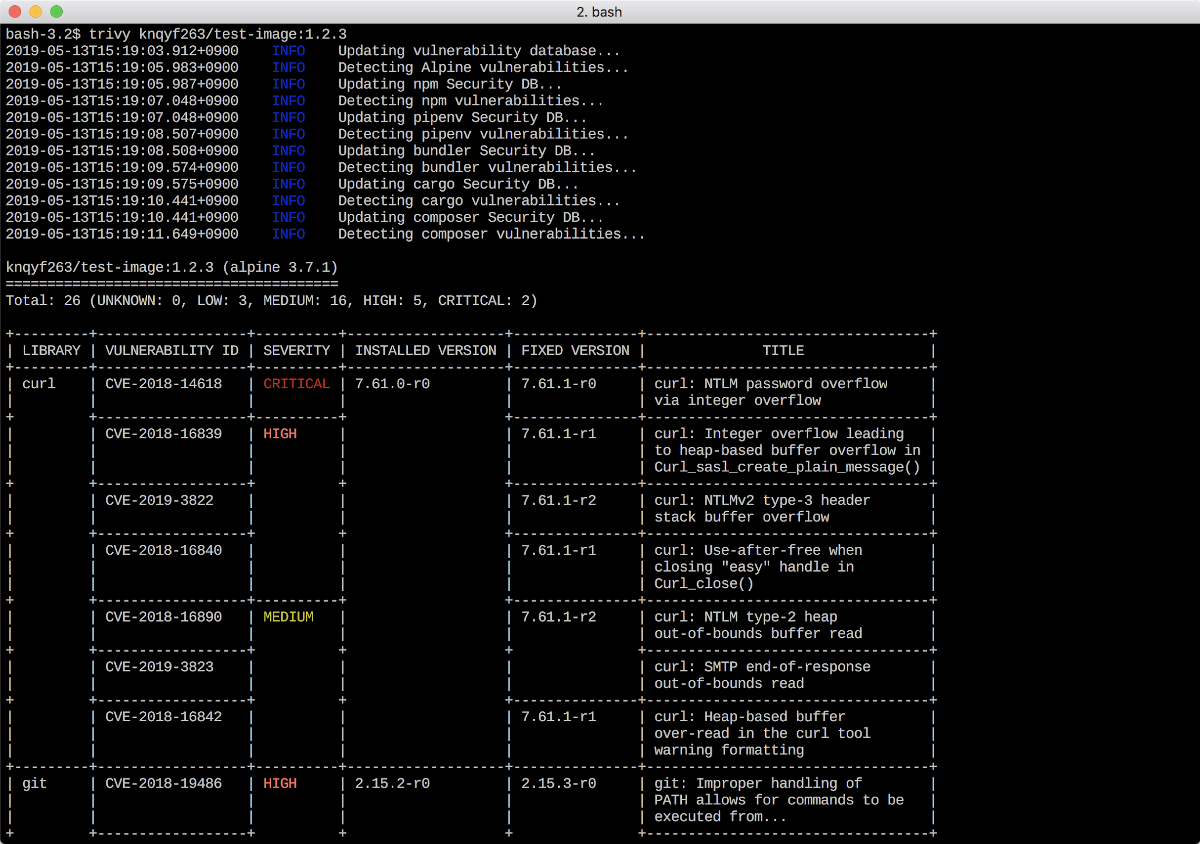

Trivy

Trivy est un scanner de vulnérabilité de conteneur simple mais puissant qui peut être facilement intégré dans un pipeline CI / CD. Sa caractéristique remarquable est la facilité d'installation et de fonctionnement: l'application se compose d'un seul binaire et ne nécessite pas l'installation d'une base de données ou de bibliothèques supplémentaires.

L'inconvénient de la simplicité de Trivy est que vous devez comprendre comment analyser et envoyer les résultats au format JSON afin que d'autres outils de sécurité Kubernetes puissent les utiliser.

Sécurité d'exécution de Kubernetes

Falco

- Site Web: falco.org

- Licence: gratuite (Apache)

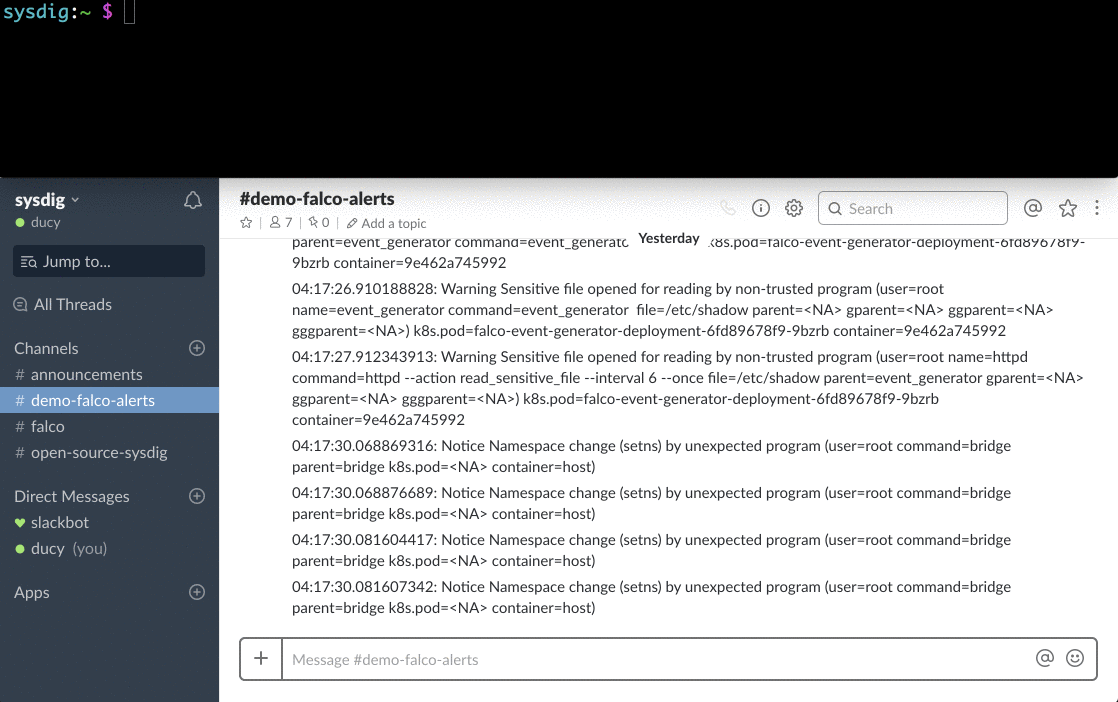

Falco est une suite d'outils de sécurité cloud pour l'exécution. Il fait partie de la

famille de projets

CNCF .

En utilisant les outils Sysdig pour travailler au niveau du noyau Linux et profiler les appels système, Falco vous permet de vous immerger profondément dans le comportement du système. Son moteur de règles d'exécution est capable de détecter les activités suspectes dans les applications, les conteneurs, l'hôte de base et l'orchestre de Kubernetes.

Falco offre une transparence totale dans le travail d'exécution et la détection des menaces en installant des agents spéciaux sur les sites Kubernetes à ces fins. Par conséquent, il n'est pas nécessaire de modifier les conteneurs en y incorporant du code tiers ou en suspendant les conteneurs side-car.

Cadres de sécurité Linux pour l'exécution

Ces frameworks natifs du noyau Linux ne sont pas des «outils de sécurité Kubernetes» au sens habituel, mais méritent d'être mentionnés car ils sont un élément important dans le contexte de sécurité lors de l'exécution, qui est inclus dans la politique de sécurité Kubernetes Pod (PSP).

AppArmor connecte le profil de sécurité aux processus en cours d'exécution dans le conteneur, définissant les privilèges du système de fichiers, les règles d'accès au réseau, la connexion des bibliothèques, etc. Il s'agit d'un système basé sur le contrôle d'accès obligatoire (MAC). En d'autres termes, il empêche l'exécution d'actions interdites.

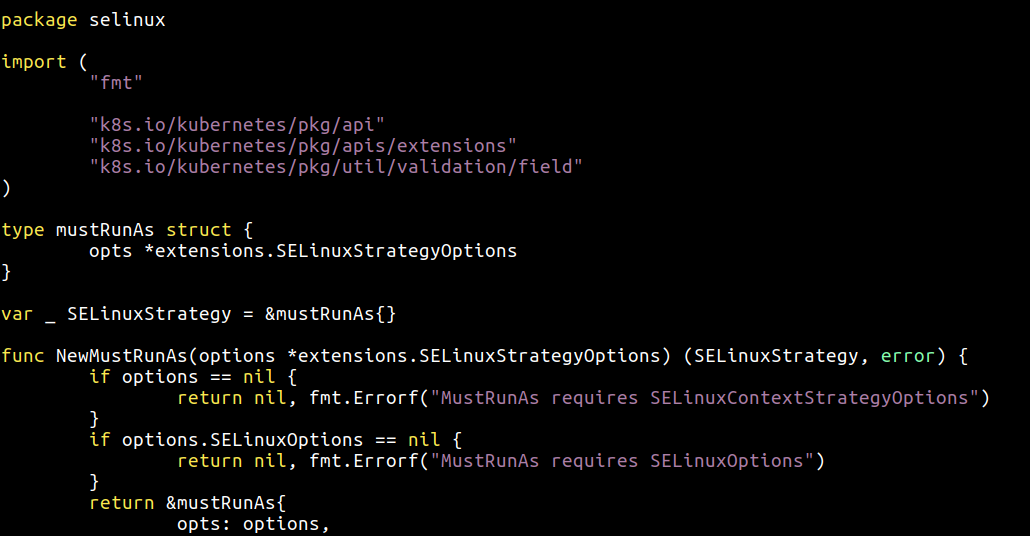

Security-Enhanced Linux (

SELinux ) est un module de sécurité avancé dans le noyau Linux, à certains égards similaire à AppArmor et souvent comparé à celui-ci. SELinux est supérieur à AppArmor dans les paramètres de puissance, de flexibilité et de subtilité. Ses inconvénients sont un long développement et une complexité accrue.

Seccomp et seccomp-bpf vous permettent de filtrer les appels système, de bloquer l'exécution de ceux qui sont potentiellement dangereux pour le système d'exploitation sous-jacent et ne sont pas nécessaires pour le fonctionnement normal des applications utilisateur. Seccomp à certains points est similaire à Falco, bien qu'il ne connaisse pas les spécificités des conteneurs.

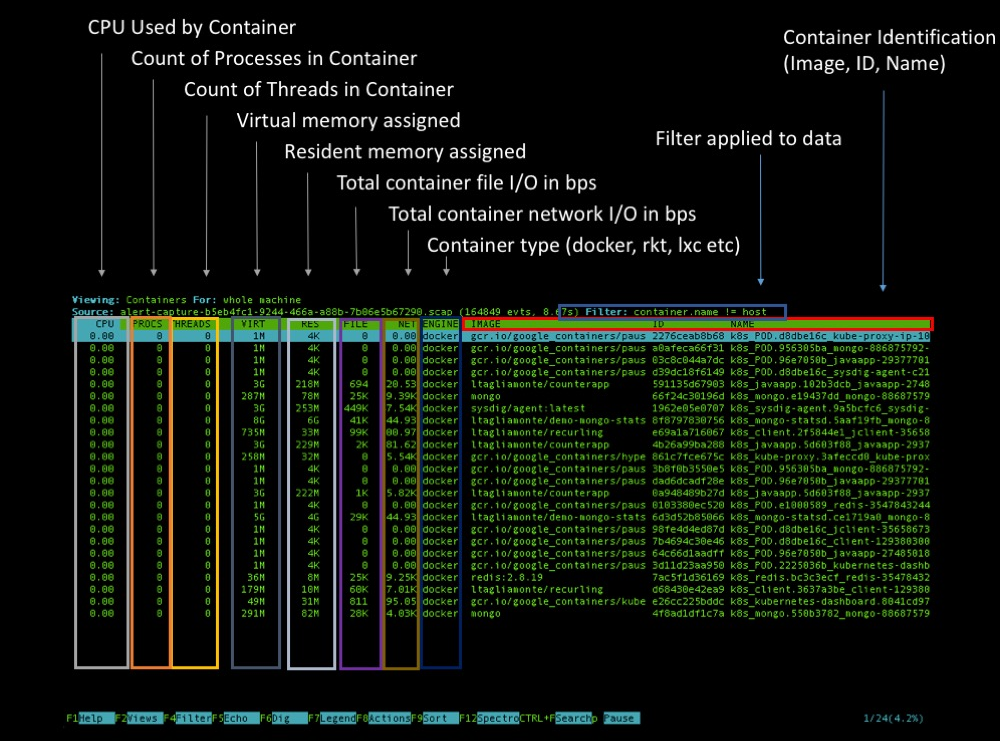

Sysdig open source

Sysdig est un outil complet pour analyser, diagnostiquer et déboguer les systèmes Linux (fonctionne également sur Windows et macOS, mais avec des fonctionnalités limitées). Il peut être utilisé pour collecter des informations détaillées, vérifier et criminalistique

du système de base et des conteneurs qui y fonctionnent.

Sysdig prend également en charge nativement les temps d'exécution des conteneurs et les métadonnées Kubernetes, ajoutant des dimensions et des étiquettes supplémentaires à toutes les informations recueillies sur le comportement du système. Il existe plusieurs façons d'analyser le cluster Kubernetes à l'aide de Sysdig: vous pouvez capturer à un moment précis grâce à la

capture kubectl, ou vous pouvez exécuter une interface interactive basée sur ncurses à l'aide du

plug- in

kubectl dig .

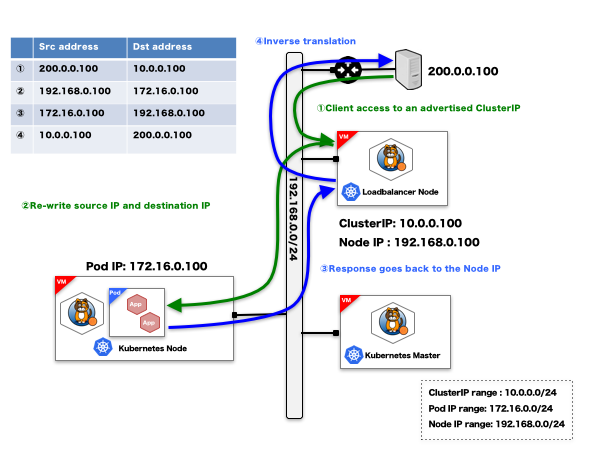

Sécurité du réseau Kubernetes

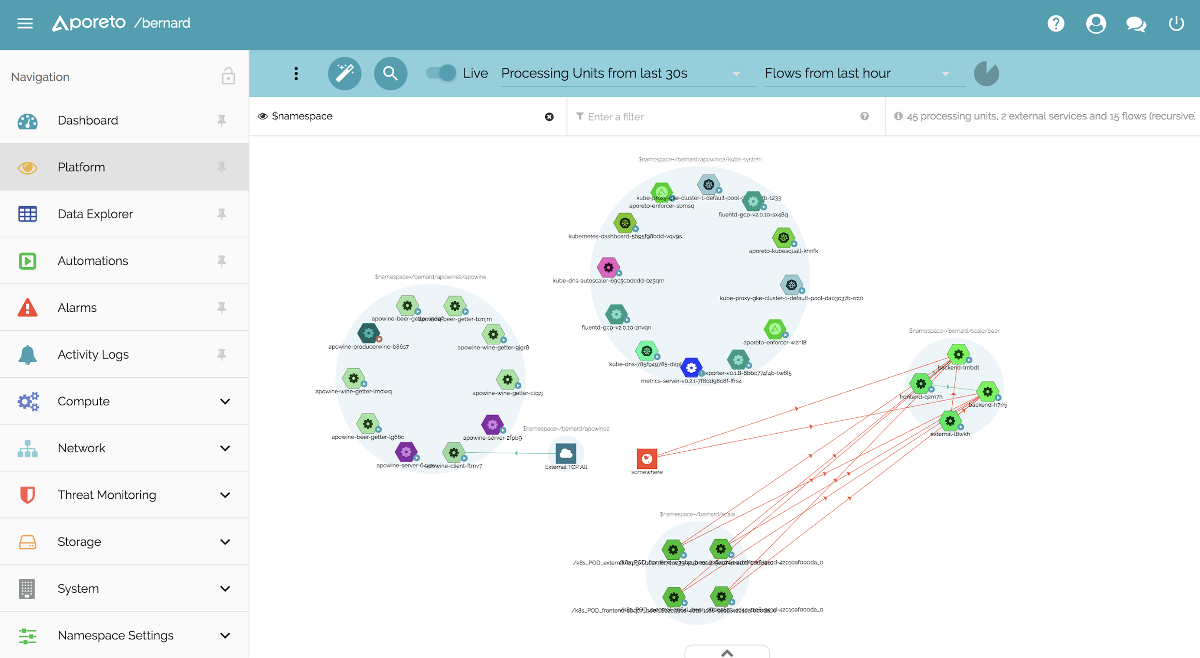

Aporeto

Aporeto offre «une sécurité séparée du réseau et de l'infrastructure». Cela signifie que les services Kubernetes reçoivent non seulement un ID local (c'est-à-dire ServiceAccount dans Kubernetes), mais également un identifiant / empreinte digitale universel qui peut être utilisé pour vérifier en toute sécurité et mutuellement l'interaction avec tout autre service, par exemple, dans un cluster OpenShift.

Aporeto est capable de générer un identifiant unique non seulement pour Kubernetes / conteneurs, mais aussi pour les hôtes, les fonctions cloud et les utilisateurs. En fonction de ces identifiants et de l'ensemble de règles de sécurité réseau définies par l'administrateur, les communications seront autorisées ou bloquées.

Calico

Calico est généralement déployé lors de l'installation de l'orchestrateur de conteneurs, ce qui vous permet de créer un réseau virtuel connectant des conteneurs. En plus de cette fonctionnalité réseau de base, le projet Calico fonctionne avec les stratégies de réseau Kubernetes et son propre ensemble de profils de sécurité réseau, prend en charge les listes de contrôle d'accès des terminaux (listes de contrôle d'accès) et les règles de sécurité réseau basées sur des annotations pour le trafic entrant et sortant.

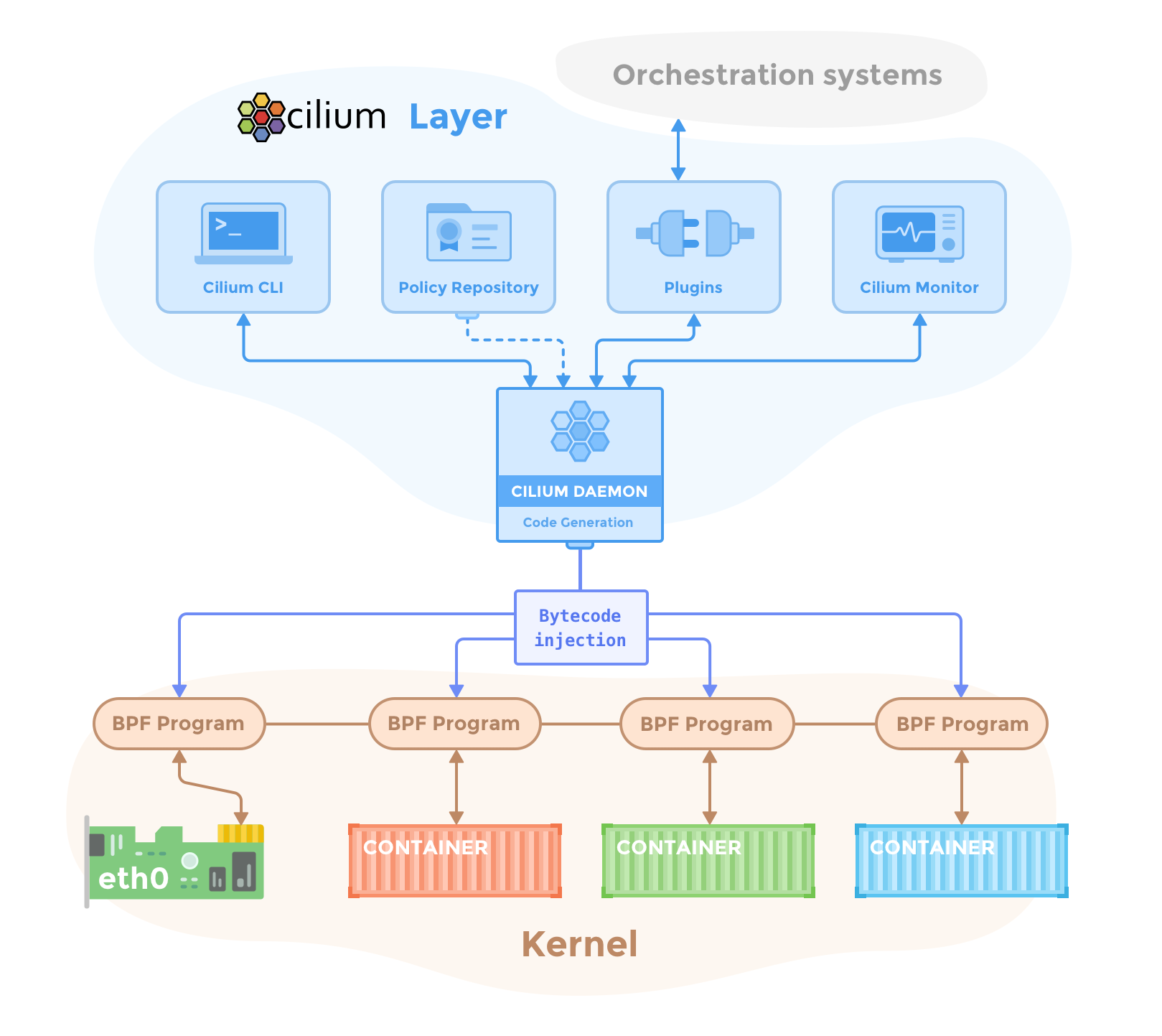

Cilium

Cilium agit comme un pare-feu pour conteneurs et fournit des fonctionnalités de sécurité réseau adaptées à l'origine aux charges de travail de Kubernetes et de microservices. Cilium utilise une nouvelle technologie de noyau Linux appelée BPF (Berkeley Packet Filter) pour filtrer, surveiller, rediriger et ajuster les données.

Cilium est en mesure de déployer des stratégies d'accès réseau basées sur des conteneurs à l'aide de balises et métadonnées Docker ou Kubernetes. Cilium comprend et filtre également divers protocoles de couche 7, tels que HTTP ou gRPC, vous permettant de définir un ensemble d'appels REST qui, par exemple, sera autorisé entre deux déploiements Kubernetes.

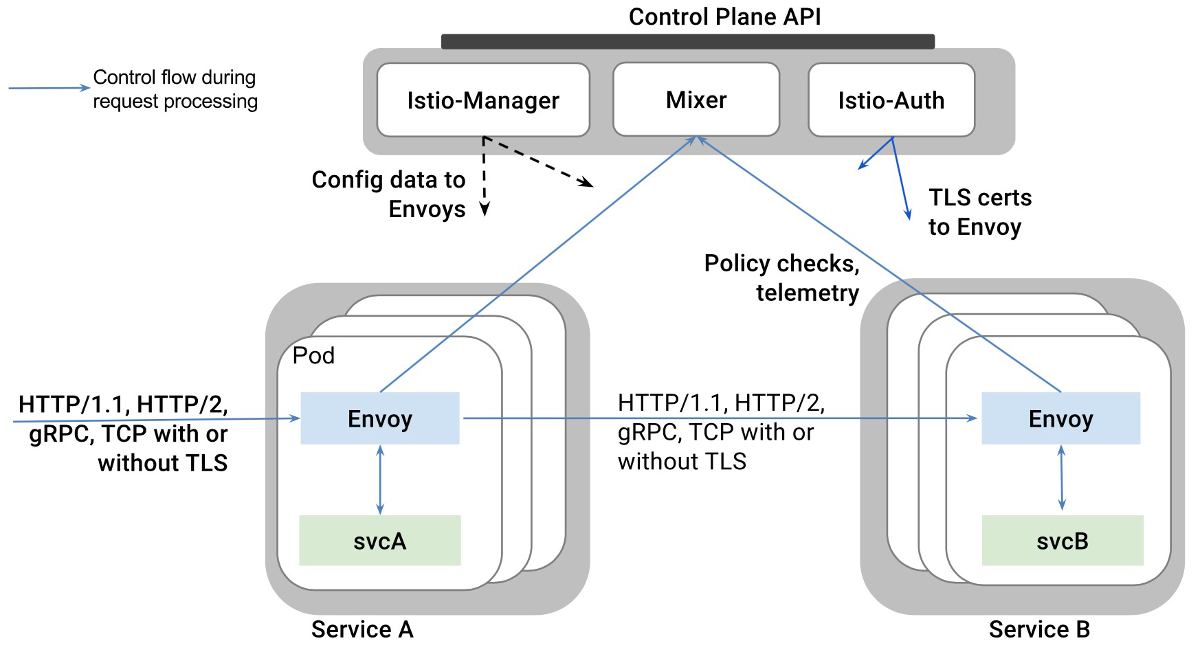

Isstio

- Site Web: istio.io

- Licence: gratuite (Apache)

Istio est largement connu comme l'implémentation du paradigme du maillage de service en déployant un plan de contrôle indépendant de la plate-forme et en redirigeant tout le trafic de service géré via des proxys Envoy configurés dynamiquement. Istio profite de cette vue avancée de tous les microservices et conteneurs pour mettre en œuvre diverses stratégies de sécurité réseau.

Les capacités de sécurité réseau d'Istio incluent un cryptage TLS transparent pour mettre automatiquement à niveau le protocole de communication entre les microservices vers HTTPS et son propre système RBAC pour l'identification et l'autorisation afin d'activer / désactiver l'échange de données entre les différentes charges de travail du cluster.

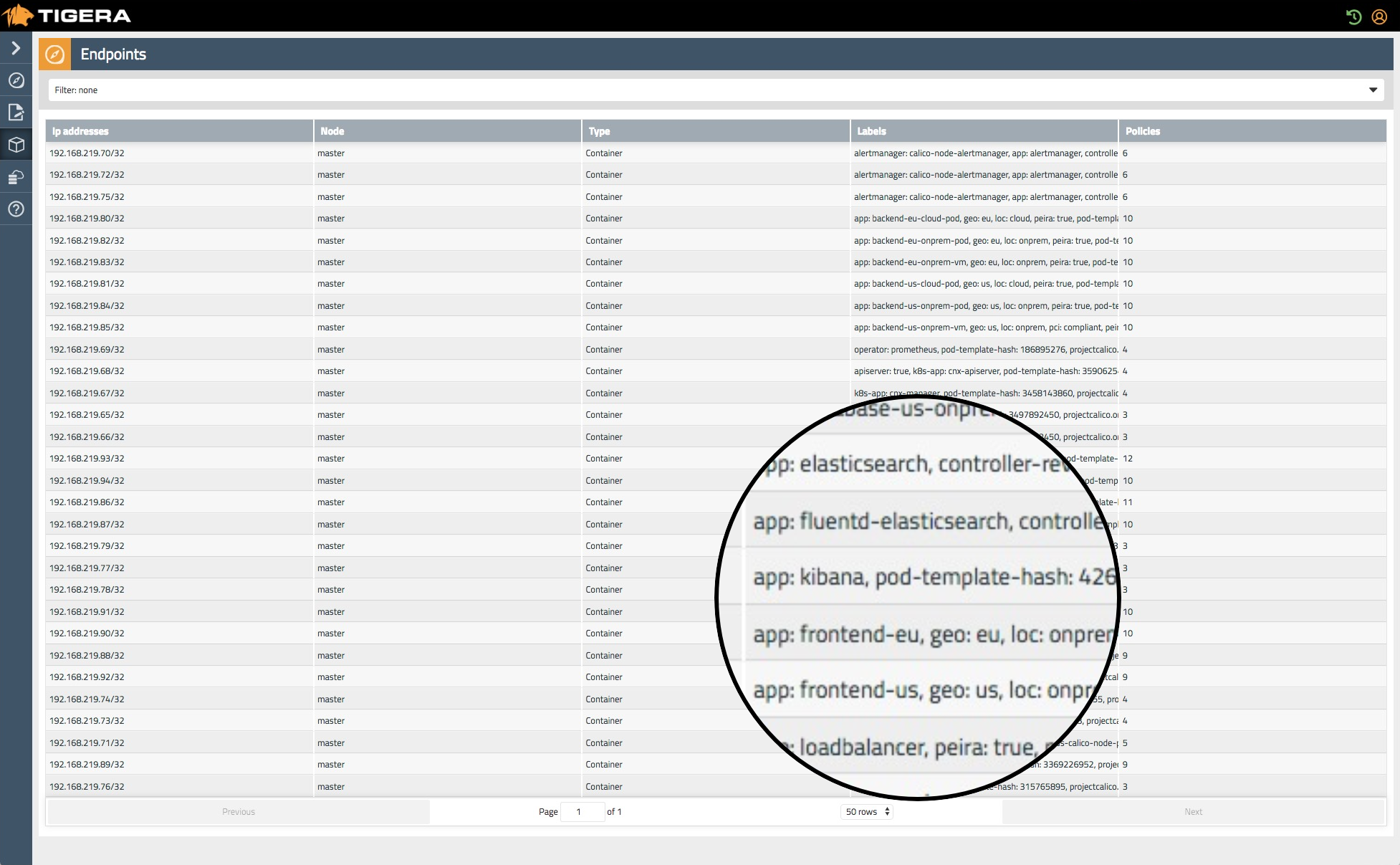

Remarque perev. : En savoir plus sur les fonctionnalités d'Istio axées sur la sécurité dans cet article .Tigera

Cette solution, appelée le pare-feu Kubernetes, se concentre sur une approche de sécurité réseau à confiance zéro.

Semblable à d'autres solutions de mise en réseau natives de Kubernetes, Tigera s'appuie sur des métadonnées pour identifier divers services et objets dans le cluster et fournit une détection des problèmes d'exécution, une conformité continue du réseau et une surveillance de la transparence pour les infrastructures multi-cloud ou hybrides monolithiques conteneurisées.

Trireme

Trireme-Kubernetes est une implémentation simple et directe de la spécification Kubernetes Network Policies. La caractéristique la plus remarquable est que, contrairement aux produits de sécurité réseau Kubernetes similaires, il ne nécessite pas de plan de contrôle central pour coordonner le maillage. Cela rend la solution extrêmement évolutive. Dans Trireme, ceci est réalisé en installant un agent sur chaque nœud qui se connecte directement à la pile TCP / IP de l'hôte.

Diffusion d'images et gestion des secrets

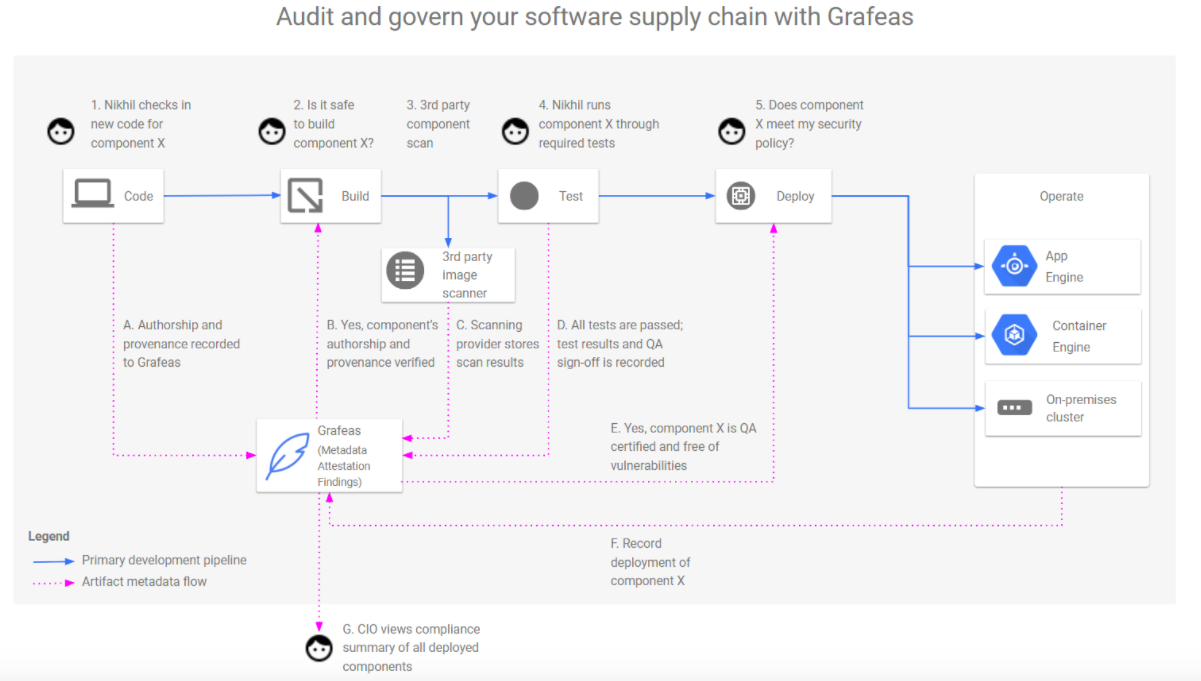

Grafeas

Grafeas est une API open source pour l'audit et la gestion de la chaîne d'approvisionnement. À un niveau de base, Grafeas est un outil de collecte de métadonnées et de résultats d'audit. Il peut être utilisé pour suivre la conformité aux meilleures pratiques de sécurité dans l'organisation.

Cette source de vérité centralisée aide à répondre à des questions telles que:

- Qui a assemblé et signé le conteneur spécifique?

- A-t-il réussi tous les scanners de sécurité et vérifications des politiques de sécurité? Quand? Quels ont été les résultats?

- Qui l'a déployé en production? Quels paramètres ont été utilisés lors du déploiement?

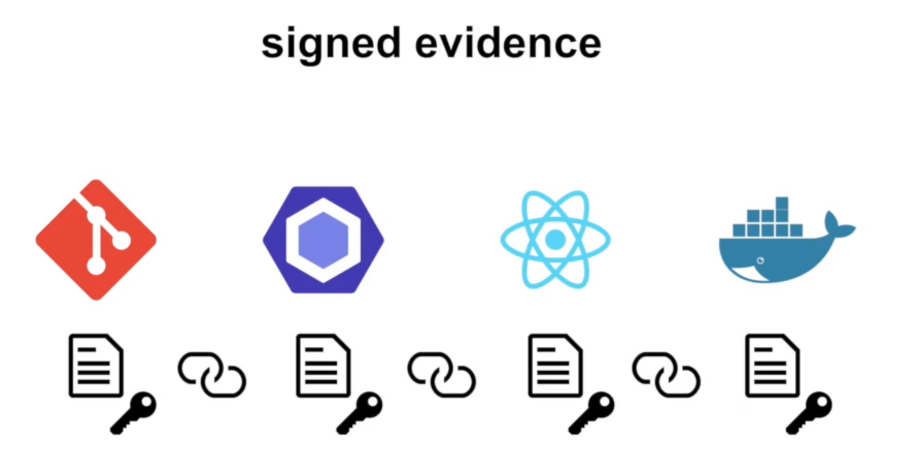

In-toto

In-toto est un cadre conçu pour assurer l'intégrité, l'authentification et l'audit de l'ensemble de la chaîne d'approvisionnement des logiciels. Lors du déploiement d'In-toto sur l'infrastructure, un plan est d'abord défini qui décrit les différentes étapes du pipeline (référentiel, outils CI / CD, outils QA, collecteurs d'artefacts, etc.) et les utilisateurs (personnes responsables) qui sont autorisés à les initier.

In-toto surveille la mise en œuvre du plan, vérifiant que chaque tâche de la chaîne est correctement exécutée exclusivement par du personnel autorisé et qu'aucune manipulation non autorisée n'a été effectuée avec le produit.

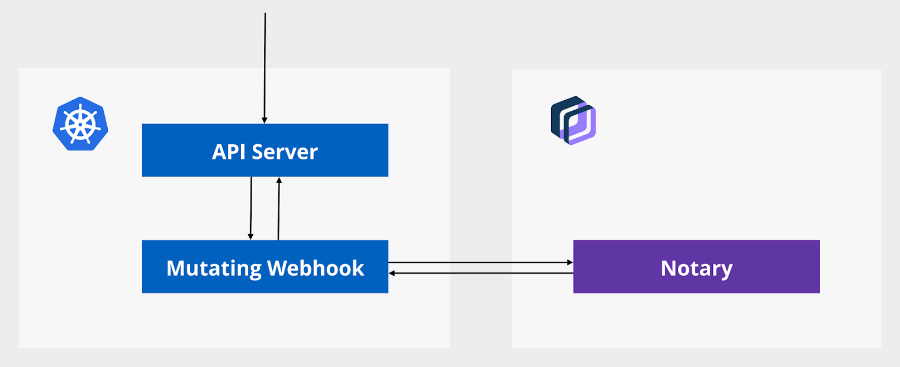

Portieris

Portieris est un contrôleur d'admission pour Kubernetes; Il est utilisé pour les vérifications forcées de la confiance dans le contenu. Portieris utilise le serveur Notary

(nous l'avons écrit à la fin de cet article - environ la traduction ) comme source de vérité pour confirmer les artefacts approuvés et signés (c'est-à-dire les images de conteneurs approuvées).

Lors de la création ou de la modification d'une charge de travail dans Kubernetes, Portieris télécharge les informations de signature et la stratégie d'approbation de contenu pour les images de conteneur demandées et, si nécessaire, apporte des modifications à l'objet API JSON à la volée pour lancer des versions signées de ces images.

Vault

Vault est une solution sécurisée pour stocker des informations sensibles: mots de passe, jetons OAuth, certificats PKI, comptes d'accès, secrets Kubernetes, etc. Vault prend en charge de nombreuses fonctionnalités avancées, telles que la location de jetons de sécurité éphémères ou l'organisation de la rotation des clés.

À l'aide du Helm Chart, Vault peut être déployé en tant que nouveau déploiement dans un cluster Kubernetes avec Consul en tant que référentiel principal. Il prend en charge les ressources natives de Kubernetes comme les jetons ServiceAccount et peut même servir de magasin secret par défaut de Kubernetes.

Remarque perev. : Soit dit en passant, hier encore, la société HashiCorp développant Vault a annoncé quelques améliorations pour l'utilisation de Vault dans Kubernetes, et en particulier elles se rapportent au graphique Helm. Lisez le blog des développeurs pour plus de détails.Audit de sécurité Kubernetes

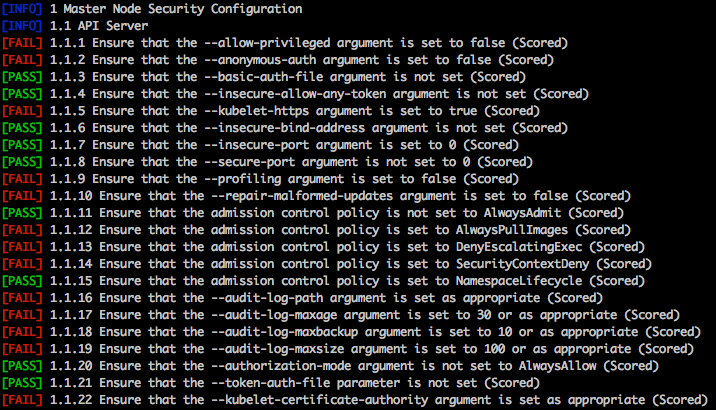

Banc Kube

Kube-bench est une application Go qui vérifie si Kubernetes est déployé en toute sécurité en exécutant des tests à partir de la liste

CIS Kubernetes Benchmark .

Kube-bench recherche les paramètres de configuration non sécurisés parmi les composants du cluster (etcd, API, gestionnaire de contrôleur, etc.), les autorisations de fichiers douteuses, les comptes non sécurisés ou les ports ouverts, les quotas de ressources, les paramètres pour limiter le nombre d'appels d'API pour se protéger contre Attaques DoS, etc.

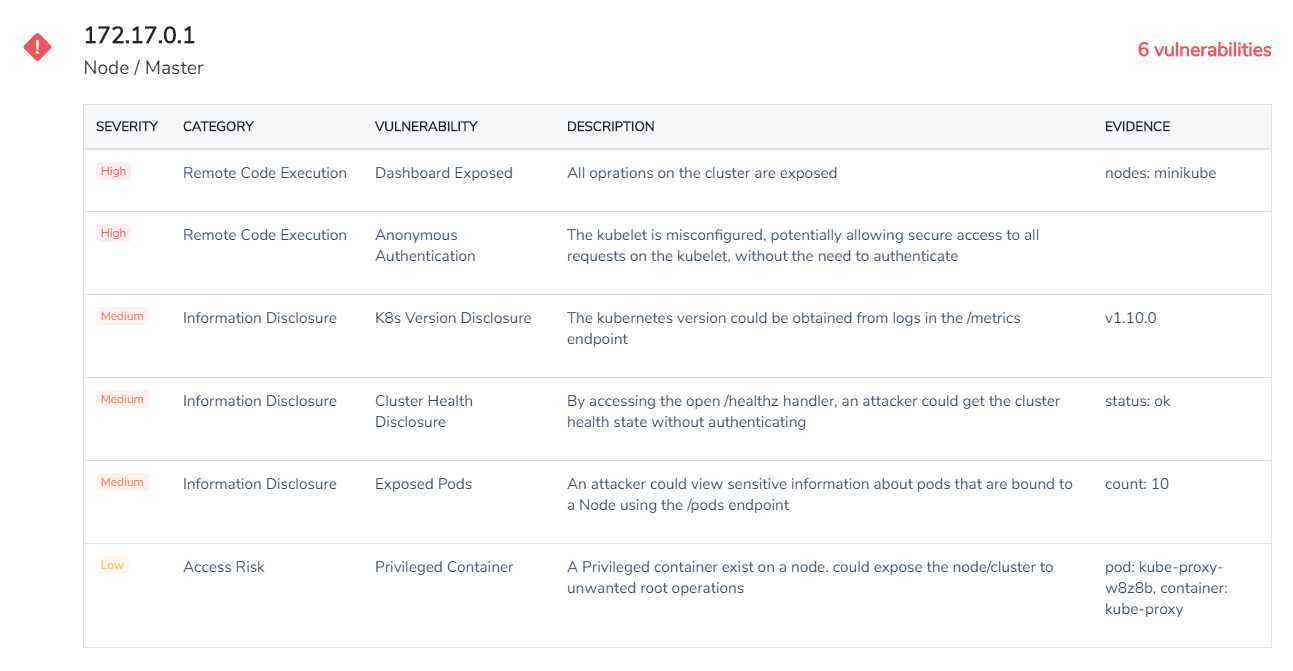

Chasseur de Kube

Kube-hunter «chasse» les vulnérabilités potentielles (telles que l'exécution de code à distance ou la divulgation de données) dans les clusters Kubernetes. Kube-hunter peut être exécuté comme un scanner distant - dans ce cas, il évaluera le cluster du point de vue d'un attaquant tiers - ou comme un pod à l'intérieur du cluster.

Une caractéristique distinctive de Kube-hunter est le mode «chasse active», au cours duquel il signale non seulement des problèmes, mais essaie également de tirer parti des vulnérabilités trouvées dans le cluster cible qui pourraient potentiellement nuire à son travail. Utilisez donc avec prudence!

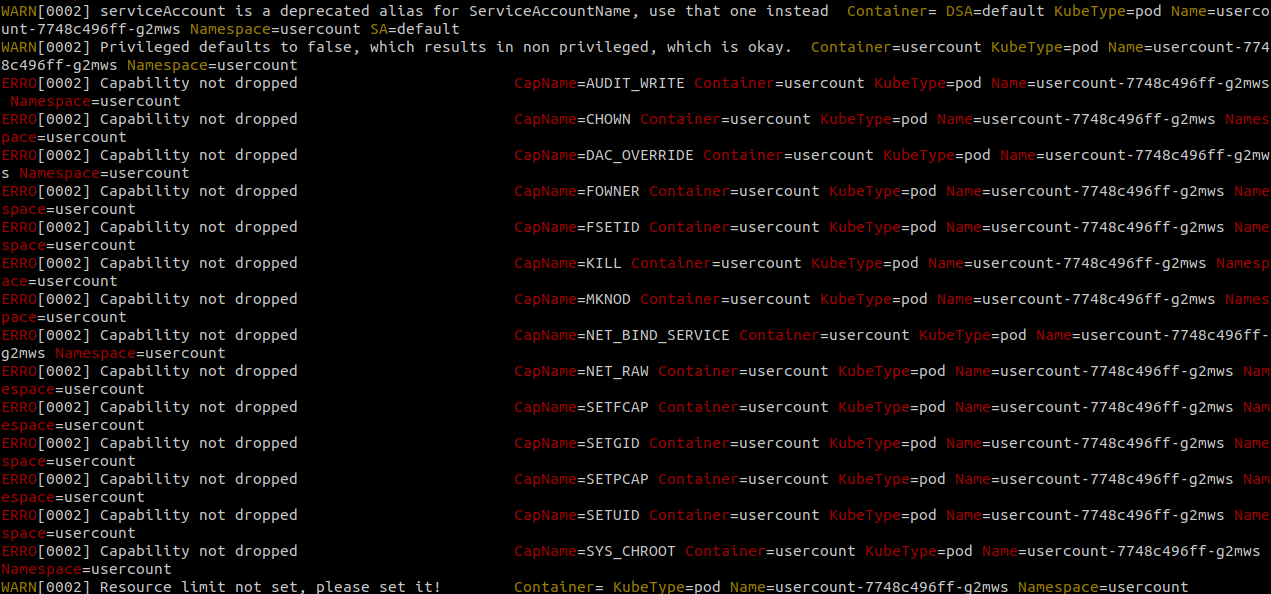

Kubeaudit

Kubeaudit est un outil de console initialement développé par Shopify pour auditer les configurations de Kubernetes pour divers problèmes de sécurité. Par exemple, il aide à identifier les conteneurs qui fonctionnent sans restrictions, avec des privilèges de superutilisateur, des privilèges d'abus ou utilisent ServiceAccount par défaut.

Kubeaudit a d'autres fonctionnalités intéressantes. Par exemple, il peut analyser les fichiers YAML locaux, identifier les failles de configuration pouvant entraîner des problèmes de sécurité et les corriger automatiquement.

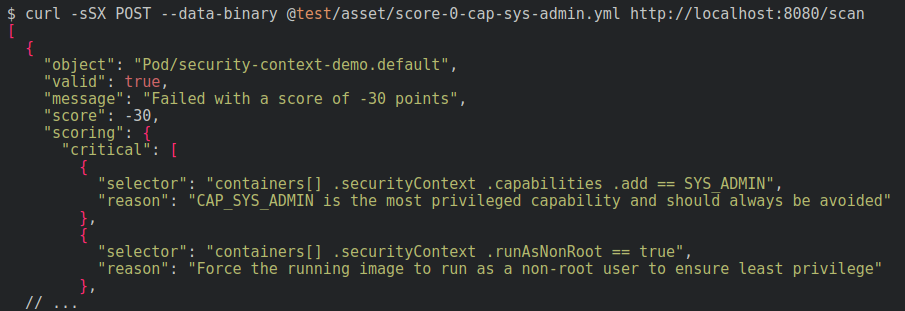

Kubesec

Kubesec est un outil spécial dans le sens où il analyse directement les fichiers YAML décrivant les ressources Kubernetes à la recherche de paramètres faibles pouvant affecter la sécurité.

Par exemple, il peut détecter les privilèges et autorisations excessifs accordés au pod, lancer un conteneur avec root en tant qu'utilisateur par défaut, se connecter à l'espace de noms du réseau hôte ou aux montages dangereux comme

/proc host ou socket Docker. Une autre fonctionnalité intéressante de Kubesec est son service de démonstration en ligne, où vous pouvez télécharger YAML et l'analyser immédiatement.

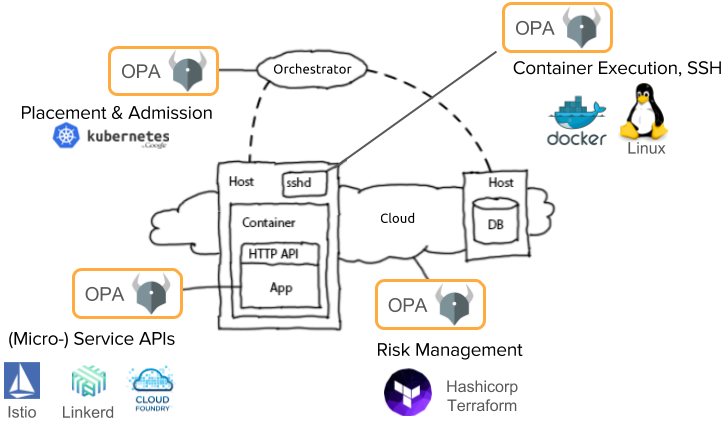

Agent de stratégie ouvert

Le concept de l'OPA (Open Policy Agent) consiste à séparer les politiques de sécurité et les meilleures pratiques dans le domaine de la sécurité d'une plate-forme d'exécution spécifique: Docker, Kubernetes, Mesosphere, OpenShift ou toute combinaison de celles-ci.

Par exemple, vous pouvez déployer OPA en tant que backend pour le contrôleur d'admission Kubernetes, en lui déléguant des solutions de sécurité. De cette façon, l'agent OPA pourra vérifier, rejeter et même modifier les demandes à la volée, garantissant ainsi la conformité avec les paramètres de sécurité spécifiés. Les politiques de sécurité d'OPA sont écrites dans son propre langage DSL, Rego.

Remarque perev. : Nous avons écrit plus sur OPA (et SPIFFE) dans cet article .Outils d'analyse de sécurité Kubernetes complets

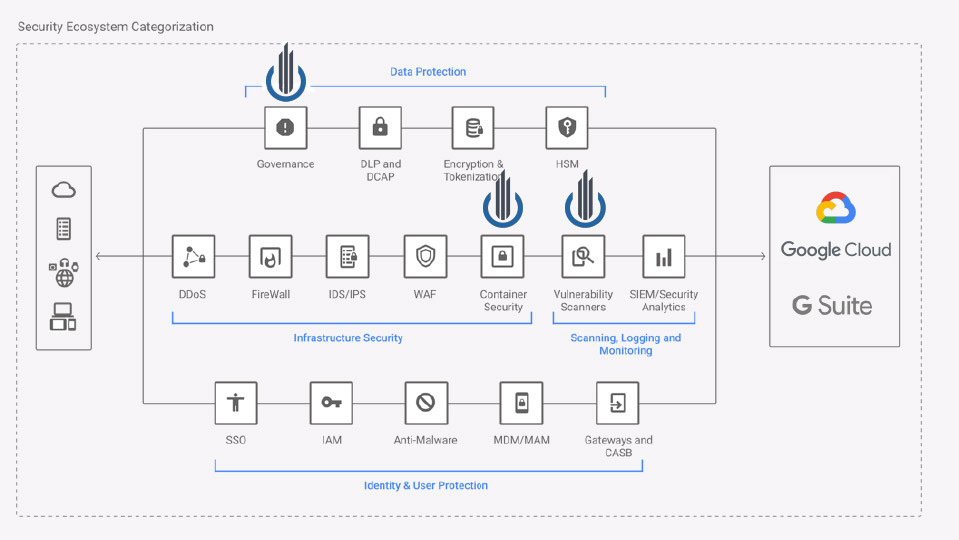

Nous avons décidé de créer une catégorie distincte pour les plates-formes commerciales, car elles couvrent généralement plusieurs domaines de sécurité à la fois. Une idée générale de leurs capacités peut être obtenue à partir du tableau:

* Examen avancé et analyse post mortem avec capture complète des appels système .

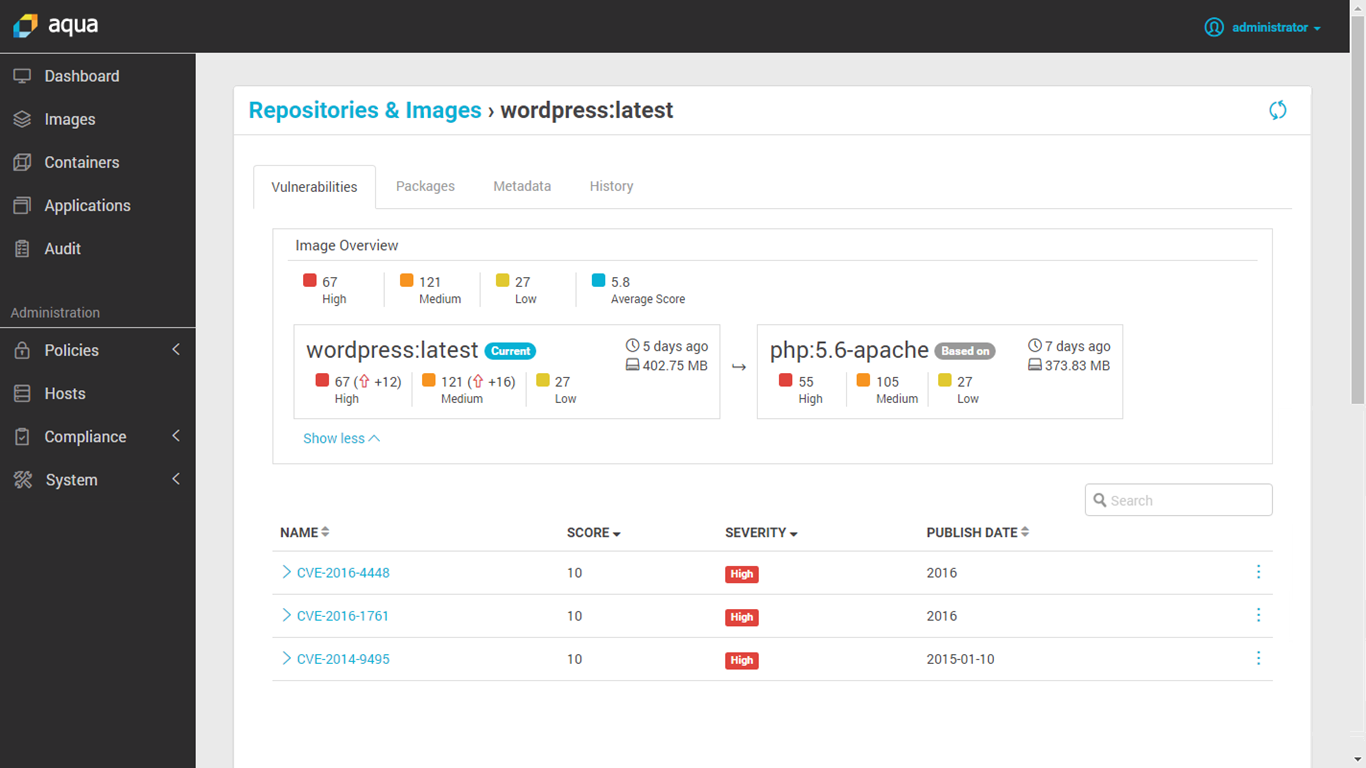

* Examen avancé et analyse post mortem avec capture complète des appels système .Aqua sécurité

Cet outil commercial est conçu pour les conteneurs et les charges de travail cloud. Il fournit:

- Numérisation d'images intégrée au registre de conteneurs ou au pipeline CI / CD;

- Protection à l'exécution avec recherche de changements dans les conteneurs et autres activités suspectes;

- Pare-feu de conteneur natif;

- Sécurité pour les services sans serveur dans le cloud;

- Conformité et audit combinés à la journalisation des événements.

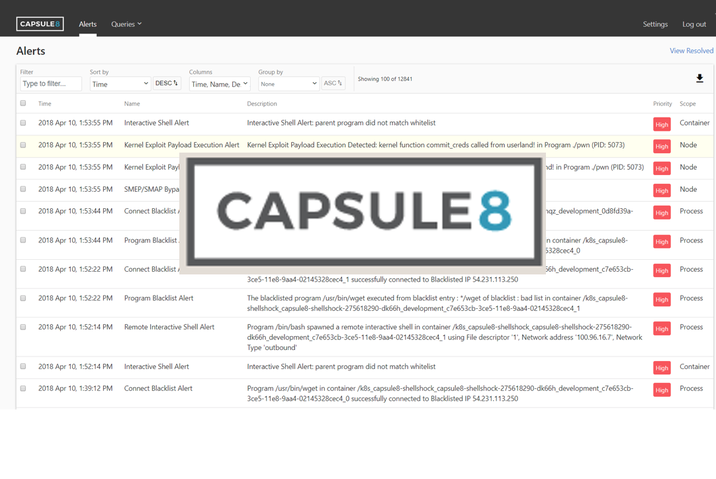

Remarque perev. : Il convient également de noter qu'il existe également un composant gratuit du produit appelé MicroScanner , qui permet de rechercher des vulnérabilités dans les images des conteneurs. Une comparaison de ses capacités avec les versions payantes est présentée dans ce tableau .Capsule8

Capsule8 s'intègre à l'infrastructure en installant le détecteur dans un cluster Kubernetes local ou cloud. Ce détecteur collecte la télémétrie de l'hôte et du réseau, en le corrélant avec différents types d'attaques.

L'équipe Capsule8 y voit leur détection précoce et la prévention des attaques qui utilisent de nouvelles vulnérabilités

(0 jour) . Capsule8 peut télécharger les règles de sécurité mises à jour directement sur les détecteurs en réponse aux menaces et vulnérabilités logicielles récemment découvertes.

Cavirin

Cavirin agit en tant que contrepartie côté entreprise pour différents services impliqués dans les normes de sécurité. Il peut non seulement numériser des images, mais également s'intégrer dans un pipeline CI / CD, bloquant les images qui ne répondent pas aux normes, avant de pénétrer dans des référentiels fermés.

Cavirin Security Suite utilise l'apprentissage automatique pour évaluer la cybersécurité et propose des conseils sur l'amélioration de la sécurité et le respect des normes de sécurité.

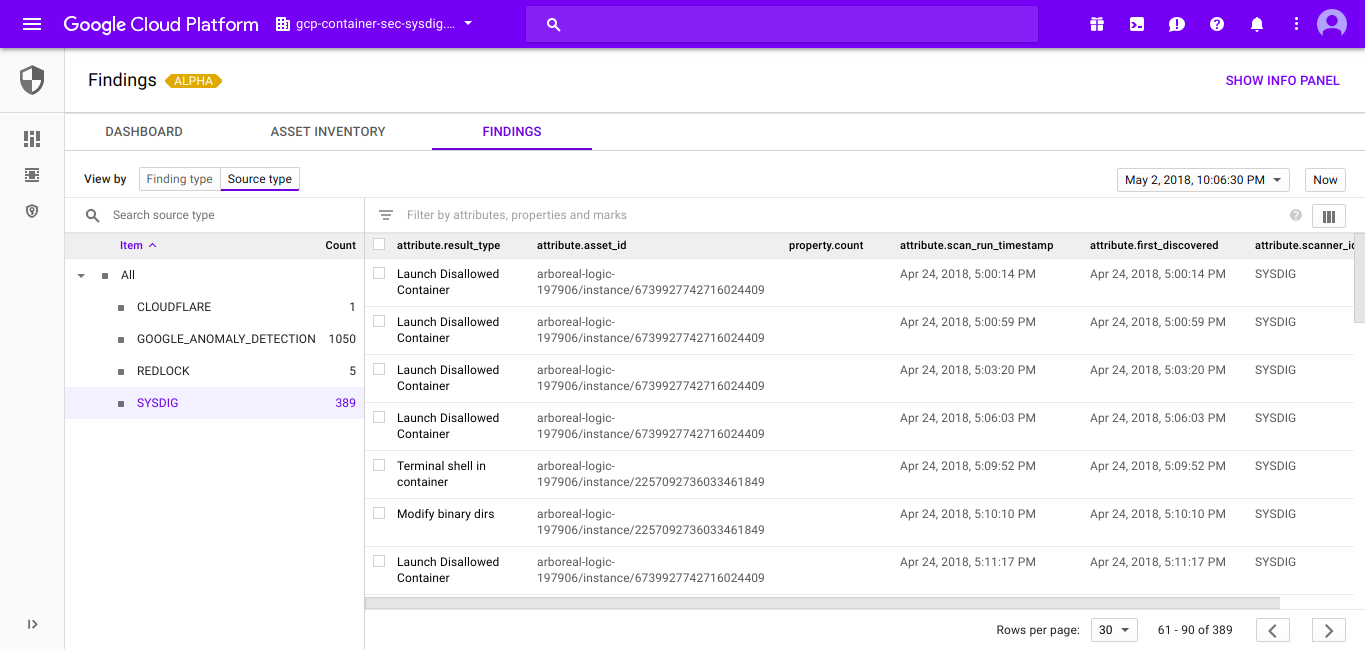

Centre de commande Google Cloud Security

Le Cloud Security Command Center aide les équipes de sécurité à collecter des données, à identifier les menaces et à les éliminer avant qu'elles ne nuisent à l'entreprise.

Comme son nom l'indique, Google Cloud SCC est un panneau de contrôle unifié dans lequel vous pouvez intégrer divers rapports de sécurité, mécanismes de comptabilité des actifs et systèmes de sécurité tiers, et les gérer à partir d'une seule source centralisée.

L'API interopérable offerte par Google Cloud SCC facilite l'intégration des événements de sécurité provenant de diverses sources, telles que Sysdig Secure (sécurité des conteneurs pour les applications natives du cloud) ou Falco (sécurité Open Source à l'exécution).

Aperçu en couches (Qualys)

Layered Insight (qui fait maintenant partie de Qualys Inc) est construit sur le concept de «sécurité intégrée». Après avoir analysé l'image d'origine à la recherche de vulnérabilités à l'aide de méthodes d'analyse statistique et effectué des vérifications CVE, Layered Insight la remplace par une image instrumentée qui inclut un agent sous la forme d'un fichier binaire.

Cet agent contient des tests de sécurité d'exécution pour analyser le trafic réseau de conteneurs, les flux d'E / S et l'activité des applications. De plus, il peut effectuer des contrôles de sécurité supplémentaires définis par l'administrateur de l'infrastructure ou les équipes DevOps.

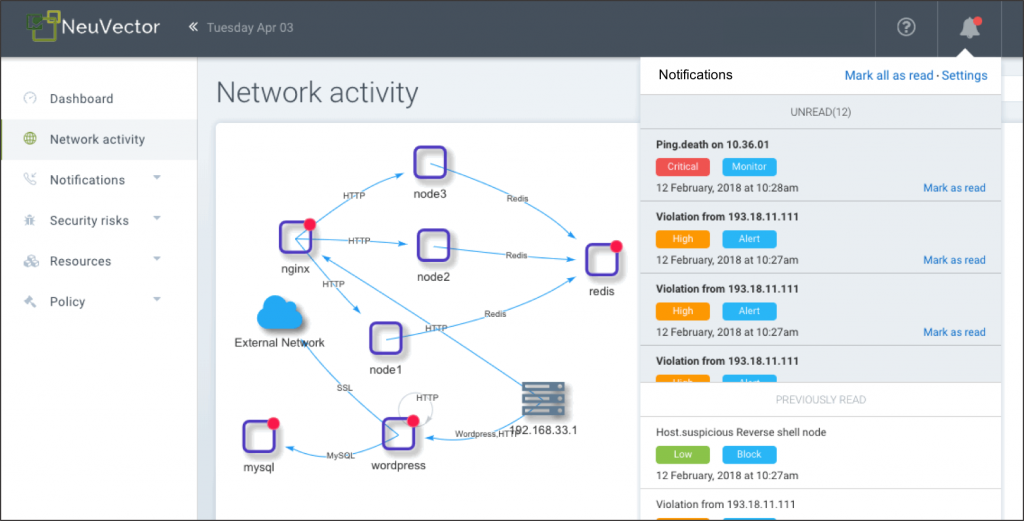

Neuvector

NeuVector effectue des vérifications de sécurité des conteneurs et fournit une protection à l'exécution en analysant l'activité du réseau et le comportement des applications, en créant un profil de sécurité individuel pour chaque conteneur. Il peut également bloquer indépendamment les menaces, isolant les activités suspectes en modifiant les règles du pare-feu local.

Intégration réseau NeuVector, connu sous le nom de Security Mesh, est capable d'analyser en profondeur et de filtrer les paquets au 7e niveau pour toutes les connexions réseau dans le maillage de service.

Stackrox

StackRox Container Security Platform s'efforce de couvrir l'intégralité du cycle de vie des applications Kubernetes dans un cluster. Comme les autres plates-formes commerciales de cette liste, StackRox génère un profil d'exécution basé sur le comportement observé du conteneur et déclenche automatiquement une alarme pour tout écart.

De plus, StackRox analyse les configurations Kubernetes à l'aide de CIS Kubernetes et d'autres livres de règles pour évaluer la conformité des conteneurs.

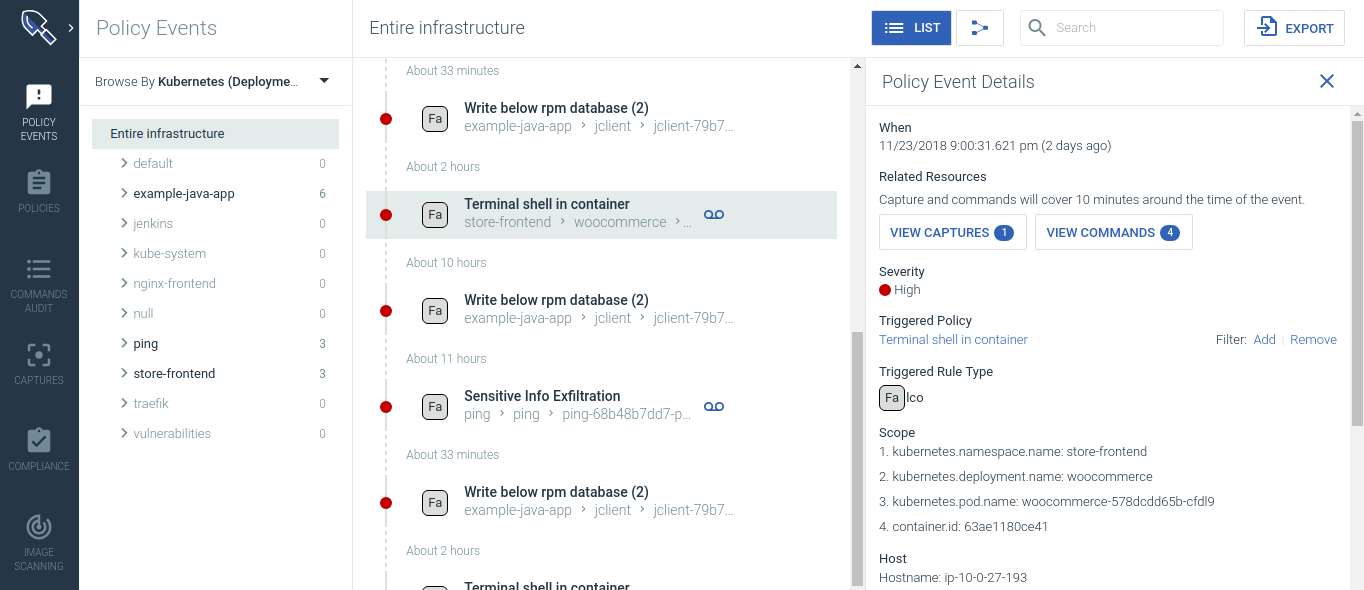

Sysdig sécurisé

Sysdig Secure protège les applications tout au long du cycle de vie du conteneur et de Kubernetes. Il

analyse les images des conteneurs, offre

une protection à l'exécution en fonction des données d'apprentissage automatique et effectue des délits. examen pour identifier les vulnérabilités, bloquer les menaces, surveiller la

conformité aux normes établies et auditer l'activité des microservices.

Sysdig Secure s'intègre aux outils CI / CD tels que Jenkins et surveille les images téléchargées à partir des registres Docker, empêchant les images dangereuses d'apparaître en production. Il offre également une sécurité d'exécution complète, notamment:

- Profil d'exécution basé sur ML et détection d'anomalies

- les politiques d'exécution basées sur les événements du système, l'API d'audit K8s, les projets communautaires communs (FIM - surveillance de l'intégrité des fichiers; cryptojacking) et le MITRE ATT & CK ;

- réponse et élimination des incidents.

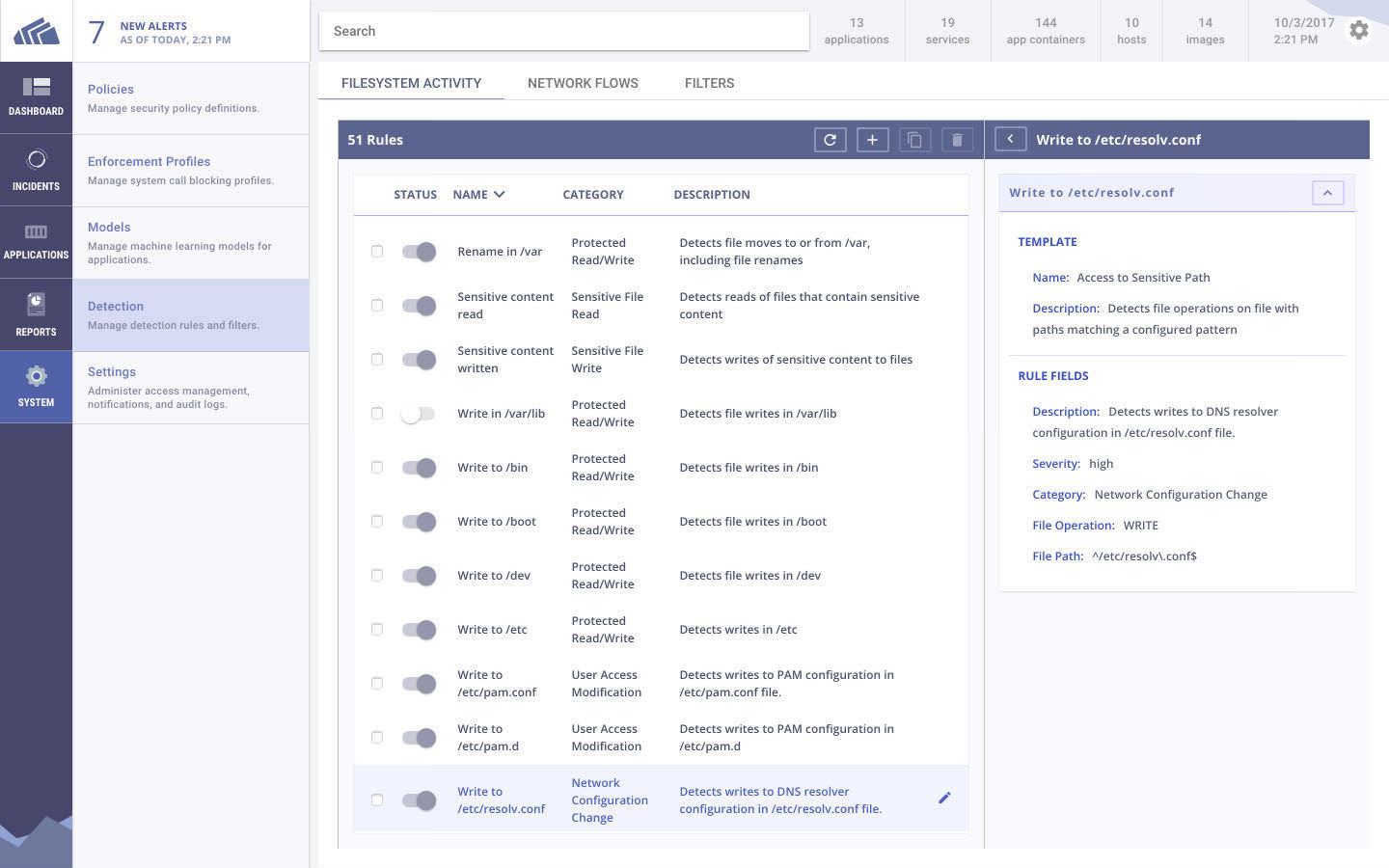

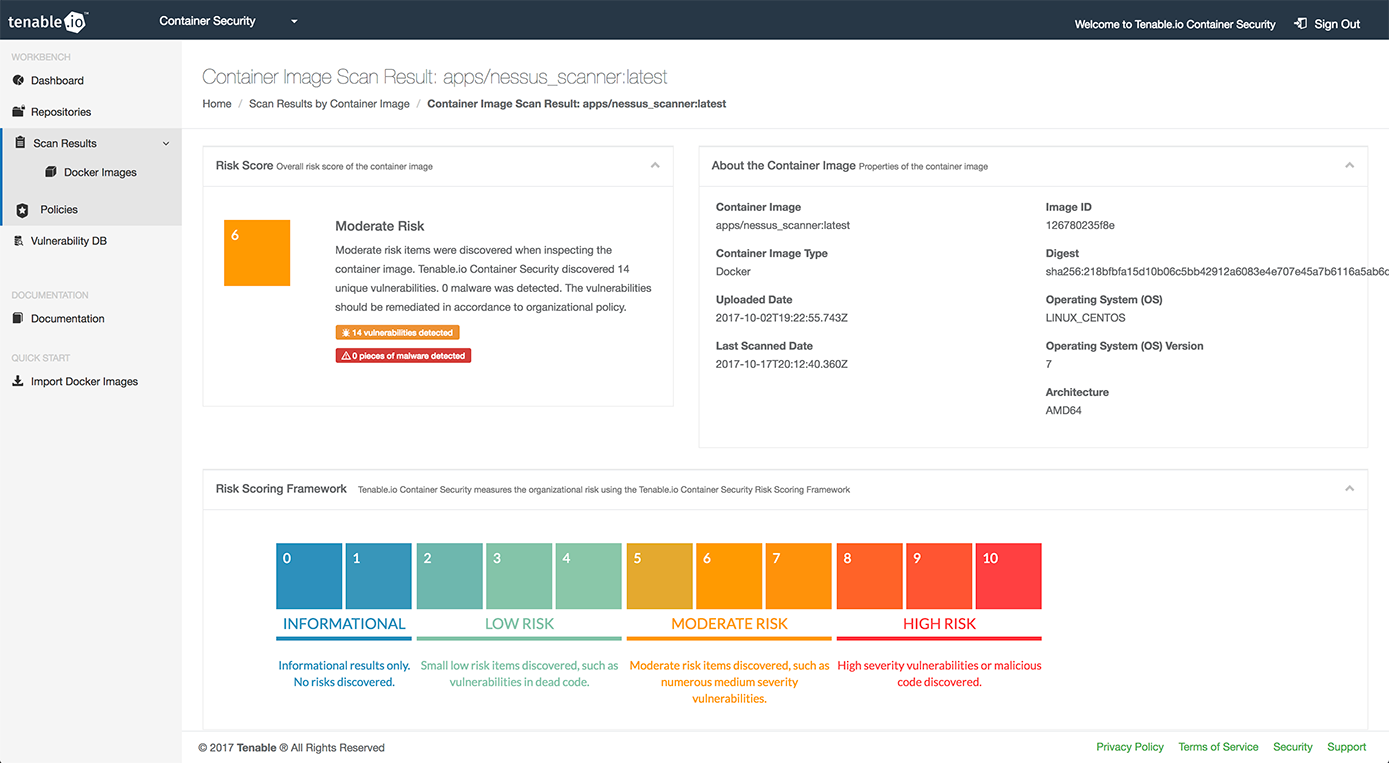

Sécurité des conteneurs tenable

Avant l'avènement des conteneurs, Tenable était largement connu dans l'industrie comme étant la société qui avait développé Nessus, un outil populaire de recherche de vulnérabilités et d'audits de sécurité.

Tenable Container Security utilise son expertise en sécurité informatique pour intégrer le pipeline CI / CD avec des bases de données de vulnérabilité, des packages de détection de logiciels malveillants spécialisés et des recommandations pour résoudre les risques de sécurité.

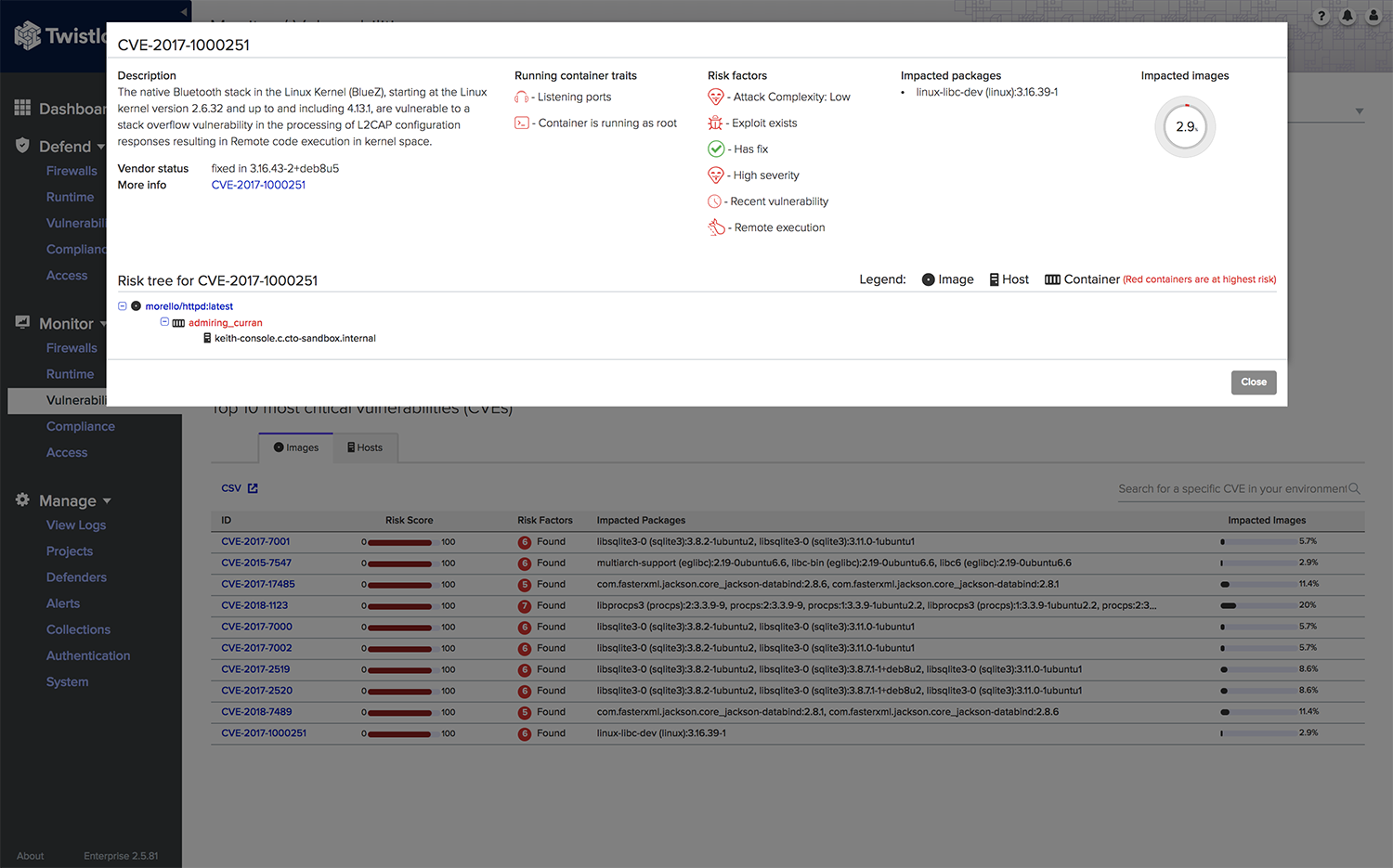

Twistlock (Palo Alto Networks)

Twistlock se présente comme une plateforme axée sur les services et conteneurs cloud. Twistlock prend en charge divers fournisseurs de cloud (AWS, Azure, GCP), des orchestrateurs de conteneurs (Kubernetes, Mesospehere, OpenShift, Docker), des temps d'exécution sans serveur, des frameworks maillés et des outils CI / CD.

En plus des méthodes de sécurité courantes au niveau de l'entreprise, telles que l'intégration dans un pipeline CI / CD ou la numérisation d'images, Twistlock utilise l'apprentissage automatique pour générer des modèles de comportement et des règles de réseau qui prennent en compte les caractéristiques des conteneurs.

Il y a quelque temps, Twistlock a été acheté par Palo Alto Networks, qui détient les projets Evident.io et RedLock. On ne sait pas encore exactement comment ces trois plates-formes seront intégrées dans

PRISMA de Palo Alto.

Aidez à créer le meilleur catalogue d'outils de sécurité Kubernetes!

Nous nous efforçons de rendre ce catalogue aussi complet que possible, et pour cela nous avons besoin de votre aide! Contactez-nous (

@sysdig ) si vous avez un outil sympa digne d'être inclus dans cette liste, ou si vous trouvez une erreur / des informations obsolètes.

Vous pouvez également vous abonner à notre

newsletter mensuelle avec des nouvelles de l'écosystème natif du cloud et des histoires sur des projets intéressants du monde de la sécurité Kubernetes.

PS du traducteur

Lisez aussi dans notre blog: