Il est de plus en plus difficile de trouver un morceau de la surface de la Terre qui ne tombe pas dans le champ de vision d’une caméra dans les villes plus ou moins grandes. Cela semble un peu plus, et il y aura un avenir très brillant dans lequel les criminels ne pourront pas échapper à une justice vigilante, et les gens vivront heureux et insouciants, car en 2009, dans 95% des cas, Scotland Yard a utilisé des caméras de surveillance comme preuve de la culpabilité des tueurs. . Malheureusement, cette utopie est loin de la réalité. Et surtout parce que les caméras de surveillance présentent des vulnérabilités. Parlons des vulnérabilités les plus courantes dans les systèmes de vidéosurveillance, discutons de leurs causes et examinons les moyens de rendre le fonctionnement de ces appareils plus sûr.

Le nombre de caméras de vidéosurveillance augmente rapidement dans le monde.

Au Royaume-Uni, il y a environ 185 millions d'yeux de Big Brother . Plus d'un demi-million d'entre eux regardent les habitants de Londres.

Pour 14 personnes, il y a une caméra . Moscou occupe la deuxième place parmi les villes européennes. En 2019, le nombre de caméras dépassera 174000, et certaines d'entre elles sont déjà connectées au système de reconnaissance faciale. D'ici la fin de l'année,

plus de 100 000 flux vidéo seront envoyés à la reconnaissance automatisée.Dans le même temps, les caméras de vidéosurveillance ne sont pas seulement optiques et mémoire. Chacun d'eux contient en fait un mini-ordinateur avec un système d'exploitation et des utilitaires. Si les caméras sont connectées à Internet, cela signifie qu'elles ont une pile réseau TCP / IP avec toutes les vulnérabilités connues et peu nombreuses. Les développeurs qui utilisent des versions vulnérables du système d'exploitation ou qui spécifient le SSID et le mot de passe dans le code sans possibilité de les modifier méritent la sanction la plus sévère, mais malheureusement, cela n'aidera pas à rendre les produits de leur entreprise sûrs. La situation est aggravée par l'apparition d'intelligence dans les caméras, et peu importe si elle est intégrée à la caméra elle-même ou fonctionne dans un centre de données vers lequel les données vidéo sont transmises. Dans tous les cas, un appareil vulnérable deviendra une source de problèmes, et plus l'intelligence du système sera élevée, plus ces problèmes seront diversifiés.

Les caméras de vidéosurveillance sont de plus en plus avancées techniquement, ce qui ne peut être dit de la qualité de leur remplissage de logiciels. Voici quelques-unes des vulnérabilités

enregistrées dans les caméras de différents fabricants par la société de recherche IPVM en 2018:

Vulnérabilités de production

Cela inclut tous les problèmes liés à la mise en œuvre de la fonctionnalité des caméras IP. Le principal est que le coût du matériel des caméras est bien inférieur au coût de développement du firmware. Le résultat du désir des entreprises d'économiser de l'argent est les décisions les plus étranges, par exemple,

- firmware non renouvelable ou firmware sans mise à jour automatique,

- la possibilité d'accéder à l'interface Web de la caméra en essayant à plusieurs reprises d'entrer le mauvais mot de passe ou en cliquant sur le bouton "Annuler",

- accès libre à toutes les caméras depuis le site Web du fabricant,

- compte de service d'usine sans déconnexion avec ou sans mot de passe standard (cette vulnérabilité a été utilisée en 2016 par le groupe de hackers Lizard Squad pour créer un botnet DDoS avec une puissance d'attaque allant jusqu'à 400 Go / s à partir de caméras de surveillance),

- la possibilité de modifications non autorisées des paramètres même lorsque l'autorisation est activée et que l'accès anonyme est refusé,

- absence de cryptage du flux vidéo et / ou de transfert d'informations d'identification sous une forme claire,

- Utilisation du serveur Web GoAhead vulnérable

- réplication de firmware vulnérable (courant chez les fabricants d'appareils chinois),

- vulnérabilités des périphériques de stockage vidéo - par exemple, des informations ont récemment été publiées sur la pénétration de logiciels malveillants qui suppriment ou chiffrent des fichiers et extorquent des rançons sur les lecteurs réseau de Synology et Lenovo Iomega .

Utiliser les vulnérabilités

Même si les fabricants de caméras corrigent toutes les erreurs et émettent des caméras idéales en termes de sécurité, cela ne sauvera pas la situation, car les vulnérabilités d'origine humaine ne disparaîtront pas, la raison pour laquelle les personnes qui entretiennent l'équipement:

- l'utilisation de mots de passe par défaut si vous pouvez les changer;

- désactiver le cryptage ou le VPN, si la caméra permet son utilisation (en toute équité, disons que toutes les caméras n'ont pas des performances suffisantes pour ce mode de fonctionnement, transformant cette méthode de protection en une déclaration claire );

- désactiver la mise à jour automatique du micrologiciel de l'appareil photo;

- oubli ou négligence d'un administrateur qui ne met pas à jour le micrologiciel d'un appareil qui ne sait pas le faire automatiquement.

Comment trouver les vulnérabilités?

C'est facile. De nombreux propriétaires de caméras IP pensent que s'ils ne publient aucune information à leur sujet, personne ne les connaîtra et n'essaiera pas de les casser. Étonnamment, une telle négligence est un phénomène assez courant. Pendant ce temps, il existe de nombreux outils qui vous permettent d'automatiser la recherche de caméras disponibles via Internet.

Shodan

Il possède son propre langage de requête et permet, entre autres, de trouver des caméras dans n'importe quelle ville ou pays. Lorsque vous cliquez sur un hôte, il affiche des informations détaillées à son sujet.

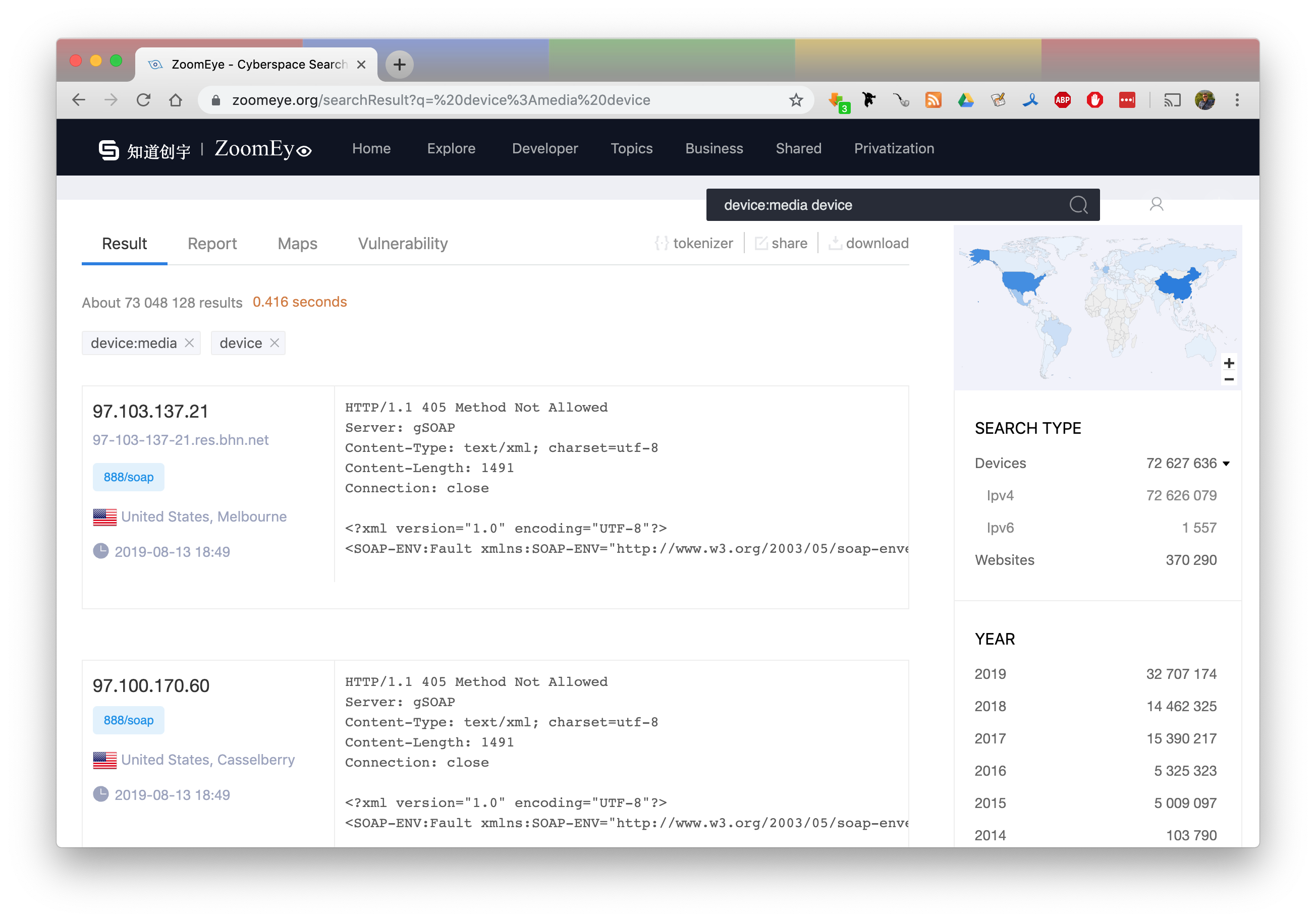

Zoomeye

Service de recherche sur l'IoT. Recherche de caméras IP - «appareil: appareil multimédia».

Censys

Un autre service avancé pour trouver une grande variété de périphériques réseau. La requête «metadata.manufacturer:« axis »répertorie les caméras connectées à Internet publiées par Axis.

GoogleLe principal moteur de recherche de la planète à la hauteur et dans la recherche de caméras IP. En spécifiant quelque chose comme «inurl:« viewerframe? Mode = »» ou «inurl:« videostream.cgi »» dans la barre de recherche, vous pouvez également obtenir une liste des caméras disponibles via Internet.

Exploitation des vulnérabilités

Bien sûr, les cybercriminels ne recherchent pas manuellement les bogues. Tout le travail noir est effectué par des scripts qui sélectionnent les caméras dans la liste, les casser apportera des avantages financiers. Par exemple, vous pouvez

créer un botnet pour mener des attaques DDoS personnalisées ou une extorsion directe , comme l'ont fait les auteurs du malware Mirai, qui a pris le contrôle d'un demi-million d'appareils IoT vulnérables dans le monde.

Création de botnetsUn botnet est un groupe de plusieurs ordinateurs et / ou appareils combinés sous le contrôle d'un ou plusieurs serveurs de commande. Un logiciel spécial est installé sur les appareils, qui, sur commande du centre, exécute diverses tâches. Cela peut être du spam, du proxy de trafic, des DDoS et même l'extraction de crypto-monnaie.

ChantageLa prise de contrôle des caméras et des magnétoscopes permet d'observer la vie privée des personnes, parmi lesquelles il peut y avoir des hommes d'État et des personnalités tout simplement connues. La publication d'une vidéo avec leur participation peut provoquer un scandale et nuire à la réputation du propriétaire, ce qui signifie que la menace de divulgation est un motif sérieux pour demander une rançon.

Dissimulation de crimesLes films montrent souvent comment des criminels remplacent un flux vidéo sur des caméras pour voler une banque ou infiltrer une base secrète. Il semblerait qu'avec la transition vers la technologie numérique, la substitution d'images devrait devenir impossible, mais ce n'est pas le cas. Pour remplacer l'enregistrement sur la caméra IP, il suffit de

- obtenir le lien RTSP pour la caméra dont vous souhaitez remplacer le flux,

- en utilisant ce lien, enregistrez le flux dans un fichier vidéo,

- lire des vidéos enregistrées en mode streaming,

- protéger contre l'échange de flux secondaire.

De toute évidence, avoir un fichier vidéo enregistré, vous pouvez faire beaucoup de choses intéressantes avec lui, par exemple, supprimer des fragments «supplémentaires» ou en ajouter de nouveaux.

Séparément, il convient de mentionner les caméras intelligentes modernes capables de reconnaître les visages. De tels systèmes sont exploités avec succès en Chine, en Russie et dans d'autres pays.

En 2017, un journaliste de la BBC a découvert que pour

appréhender un criminel utilisant le système chinois de reconnaissance faciale, seulement sept minutes suffisent .

Selon l'implémentation, l'image peut être comparée à la base de données de référence sur un serveur spécial ou directement sur la caméra. Les deux méthodes ont leurs avantages et leurs inconvénients:

- les caméras avec reconnaissance intégrée ont une base matérielle plus puissante et sont donc beaucoup plus chères que les caméras ordinaires, mais en même temps, elles ne transmettent pas un flux vidéo au serveur, mais uniquement des métadonnées avec des résultats de reconnaissance;

- la reconnaissance sur le serveur nécessite la transmission de l'ensemble du flux vidéo, ce qui signifie qu'il nécessite un canal de communication plus large et limite le nombre de caméras pouvant être connectées, mais chaque caméra est plusieurs fois moins chère.

Du point de vue de l'exploitation criminelle, les deux options sont équivalentes, car les pirates peuvent:

- intercepter le flux et remplacer les données vidéo,

- intercepter le flux et remplacer les métadonnées,

- pirater le serveur de reconnaissance et falsifier des images dans une base de données de référence,

- pirater l'appareil photo et modifier son logiciel, ou modifier les paramètres.

Ainsi, même la reconnaissance intellectuelle n'exclut pas la possibilité de parvenir à un système faussement positif, ou, inversement, de rendre le criminel invisible.

Comment se protéger

Mettre à jour le firmwareLe micrologiciel obsolète est le plus susceptible de contenir des vulnérabilités que les pirates peuvent prendre pour prendre le contrôle de la caméra ou infiltrer le stockage vidéo.

Activer le cryptageLe chiffrement du trafic entre la caméra et le serveur protège contre les attaques MiTM et l'interception des informations d'identification

Activer l'OSDSi vos caméras ne peuvent pas gérer le cryptage, activez la date et l'heure sur la vidéo. Changer l'image deviendra alors plus difficile.

Filtre IPLimitez la plage d'adresses à partir desquelles vous pouvez vous connecter à votre système de vidéosurveillance. Les listes blanches et les listes de contrôle d'accès limiteront la liberté d'action des attaquants.

Modifier les mots de passe par défautQue ce soit la première étape lors de l'installation de nouvelles caméras ou de l'installation d'un système.

Activer l'autorisation obligatoireMême si au stade de la configuration, il semble que le manque d'autorisation simplifie le travail, allumez-le immédiatement.

Ne mettez pas de caméras sur InternetDemandez-vous si vous avez vraiment besoin d'accéder à des caméras de surveillance sur Internet. Sinon, laissez-les travailler à l'intérieur du réseau local.