Aujourd'hui, nous allons commencer l'étude de la liste de contrôle d'accès ACL, ce sujet prendra 2 tutoriels vidéo. Nous allons examiner la configuration de l'ACL standard et dans le prochain didacticiel vidéo, je parlerai de la liste étendue.

Dans cette leçon, nous aborderons 3 sujets. Le premier - qu'est-ce qu'un ACL, le second - quelle est la différence entre une liste d'accès standard et élargie, et à la fin de la leçon en tant que travail de laboratoire, nous envisagerons de mettre en place un ACL standard et de résoudre les problèmes possibles.

Alors, qu'est-ce qu'un ACL? Si vous avez étudié le cours dès la toute première leçon vidéo, rappelez-vous comment nous avons organisé la communication entre les différents périphériques réseau.

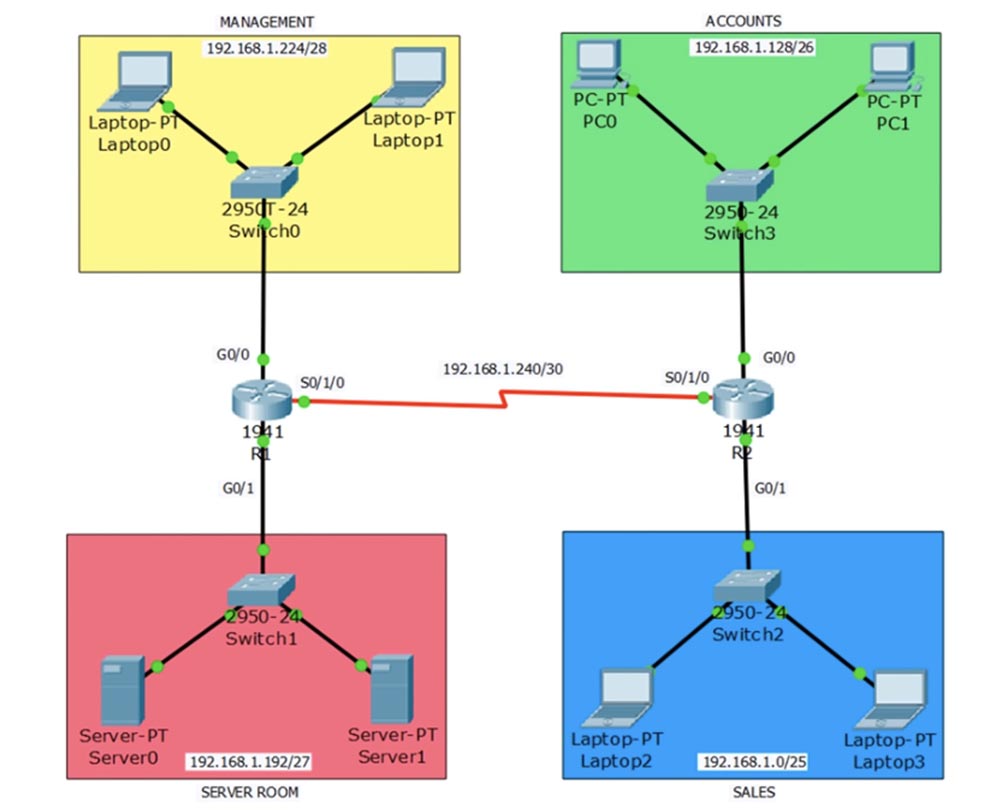

Nous avons également étudié le routage statique sur différents protocoles dans le but d'acquérir des compétences de communication entre les appareils et les réseaux. Nous avons maintenant atteint le stade de la formation, où nous devons veiller à contrôler le trafic, c'est-à-dire à empêcher les «méchants» ou les utilisateurs non autorisés de pénétrer le réseau. Par exemple, cela peut concerner des personnes du service des ventes, qui est illustré dans ce diagramme. Ici, nous montrons également le département des finances des comptes, le département de gestion de la gestion et la salle des serveurs.

Ainsi, une centaine d’employés peuvent travailler dans le service commercial, et nous ne voulons pas qu’un d’entre eux puisse accéder au serveur via le réseau. Une exception est faite pour le directeur des ventes qui travaille sur l'ordinateur portable2 - il peut avoir accès à la salle des serveurs. Un nouvel employé travaillant sur Laptop3 ne devrait pas avoir cet accès, c'est-à-dire que si le trafic de son ordinateur atteint le routeur R2, il doit être supprimé.

Le rôle de l'ACL est de filtrer le trafic en fonction des paramètres de filtrage spécifiés. Ils incluent l'adresse IP source, l'adresse IP de destination, le protocole, le nombre de ports et d'autres paramètres, grâce auxquels vous pouvez identifier le trafic et effectuer certaines actions avec lui.

L'ACL est donc un mécanisme de filtrage du 3ème niveau du modèle OSI. Cela signifie que ce mécanisme est utilisé dans les routeurs. Le critère principal de filtrage est l'identification du flux de données. Par exemple, si nous voulons empêcher le gars avec l'ordinateur portable3 d'accéder au serveur, nous devons d'abord identifier son trafic. Ce trafic se déplace en direction de Laptop-Switch2-R2-R1-Switch1-Server1 via les interfaces correspondantes des périphériques réseau, tandis que les interfaces G0 / 0 des routeurs n'y sont pour rien.

Pour identifier le trafic, il faut identifier son chemin. Cela fait, nous pouvons décider exactement où installer le filtre. Vous n'avez pas à vous soucier des filtres eux-mêmes, nous en discuterons dans la prochaine leçon, pour l'instant nous devons comprendre le principe auquel l'interface le filtre doit être appliqué.

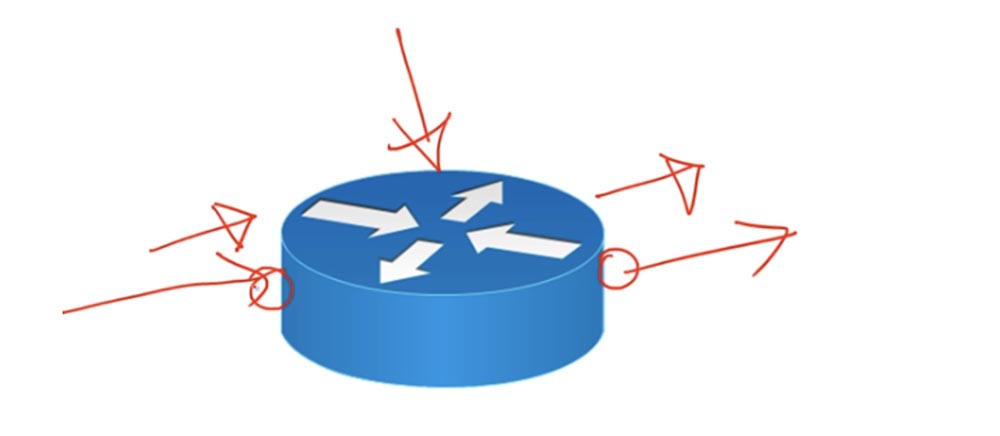

Si vous regardez le routeur, vous pouvez voir que chaque fois que le trafic se déplace, il y a une interface où le flux de données entre et une interface par laquelle ce flux passe.

En fait, il existe 3 interfaces: l'interface d'entrée, l'interface de sortie et la propre interface du routeur. N'oubliez pas que le filtrage ne peut être appliqué qu'à l'interface d'entrée ou de sortie.

Le principe de fonctionnement de l'ACL ressemble à une admission à un événement qui ne peut être visité que par les invités dont le nom figure sur la liste des personnes invitées. Une ACL est une liste de paramètres de qualification utilisés pour identifier le trafic. Par exemple, cette liste indique que tout trafic est autorisé à partir de l'adresse IP 192.168.1.10 et que le trafic provenant de toutes les autres adresses est interdit. Comme je l'ai dit, cette liste peut être appliquée aux interfaces d'entrée et de sortie.

Il existe 2 types d'ACL: standard et avancé. L'ACL standard a un identifiant de 1 à 99 ou de 1300 à 1999. Ce sont simplement les noms de listes qui n'ont aucun avantage les uns sur les autres à mesure que la numérotation augmente. En plus du numéro, l'ACL peut recevoir son propre nom. Les listes de contrôle d'accès étendues sont numérotées de 100 à 199 ou de 2000 à 2699 et peuvent également avoir un nom.

Dans l'ACL standard, la classification est basée sur l'adresse IP de la source de trafic. Par conséquent, lorsque vous utilisez cette liste, vous ne pouvez pas limiter le trafic dirigé vers n'importe quelle source, vous pouvez uniquement bloquer le trafic provenant de certains appareils.

L'ACL avancée classe le trafic par adresse IP source, adresse IP de destination, protocole utilisé et numéro de port. Par exemple, vous pouvez bloquer uniquement le trafic FTP ou uniquement le trafic HTTP. Aujourd'hui, nous examinerons l'ACL standard et le didacticiel vidéo suivant sera consacré aux listes étendues.

Comme je l'ai dit, une ACL est une liste de conditions. Après avoir appliqué cette liste à l'interface entrante ou sortante du routeur, le routeur vérifie le trafic avec cette liste et, s'il remplit les conditions énoncées dans la liste, décide d'autoriser ou de bloquer ce trafic. Souvent, les gens ont du mal à déterminer les interfaces d'entrée et de sortie du routeur, bien qu'il n'y ait rien de compliqué. Lorsque nous parlons de l'interface entrante, cela signifie que seul le trafic entrant sera surveillé sur ce port et que le routeur n'appliquera pas de restrictions au trafic sortant. De même, en ce qui concerne l'interface de sortie, cela signifie que toutes les règles ne s'appliqueront qu'au trafic sortant, tandis que le trafic entrant sur ce port sera accepté sans restrictions. Par exemple, si le routeur possède 2 ports: f0 / 0 et f0 / 1, alors l'ACL sera utilisée uniquement pour le trafic entrant dans l'interface f0 / 0, ou uniquement pour le trafic provenant de l'interface f0 / 1. Le trafic entrant dans l'interface f0 / 1 ou provenant du port f0 / 0 ne sera pas affecté par la liste.

Par conséquent, ne soyez pas confondu par la direction entrante ou sortante de l'interface, cela dépend de la direction du mouvement du trafic spécifique. Ainsi, une fois que le routeur a vérifié la conformité du trafic avec les conditions ACL, il ne peut prendre que deux solutions: ignorer le trafic ou le rejeter. Par exemple, vous pouvez autoriser le trafic dirigé vers l'adresse 180.160.1.30 et rejeter le trafic destiné à l'adresse 192.168.1.10. Chaque liste peut contenir de nombreuses conditions, mais chacune de ces conditions doit autoriser ou refuser.

Supposons qu'il existe une liste:

Refuser _______

Autoriser ________

Autoriser ________

Refuser _________.

Tout d'abord, le routeur vérifiera le trafic pour la coïncidence avec la première condition, si elle ne correspond pas, avec la deuxième condition. Si le trafic correspond à la troisième condition, le routeur cessera de vérifier et ne le comparera pas avec les autres conditions de la liste. Il exécutera l'action «autoriser» et procédera à la vérification de la prochaine portion du trafic.

Dans le cas où vous n'avez défini aucune règle pour aucun paquet et que le trafic a passé toutes les lignes de la liste sans tomber dans aucune des conditions, il est détruit, car chaque ACL se termine par défaut par la commande deny any - c'est-à-dire, supprimez tout paquet, ne relevant d'aucune des règles. Cette condition prend effet si la liste contient au moins une règle, sinon elle ne s'applique pas. Mais si la première ligne contient l'entrée deny 192.168.1.30 et que la liste ne contiendra plus aucune condition, alors la commande permit any devrait être à la fin, c'est-à-dire autoriser tout trafic sauf celui interdit par la règle. Vous devez en tenir compte afin d'éviter les erreurs lors de la configuration de l'ACL.

Je veux que vous vous souveniez de la règle de base pour générer une ACL: placez l'ACL standard aussi près que possible de la destination, c'est-à-dire du destinataire du trafic, et l'ACL étendu aussi près que possible de la source, c'est-à-dire de l'expéditeur du trafic. Ce sont des recommandations de Cisco, mais dans la pratique, il existe des situations où il est plus raisonnable de placer une liste de contrôle d'accès standard à proximité d'une source de trafic. Mais si vous avez une question sur les règles de placement de l'ACL dans l'examen, suivez les recommandations de Cisco et répondez sans équivoque: standard - plus proche de la destination, avancé - plus proche de la source.

Voyons maintenant la syntaxe d'une ACL standard. Il existe deux types de syntaxe de commande dans le mode de configuration globale du routeur: la syntaxe classique et la syntaxe moderne.

Le type classique de commande est la liste d'accès <numéro ACL> <désactiver / autoriser> <critères>. Si vous spécifiez <numéro ACL> de 1 à 99, l'appareil comprendra automatiquement qu'il s'agit de l'ACL standard, et si de 100 à 199, il est étendu. Puisque nous considérons la liste standard dans la leçon d'aujourd'hui, nous pouvons utiliser n'importe quel nombre de 1 à 99. Ensuite, nous indiquons l'action à appliquer lorsque les paramètres correspondent aux critères spécifiés ci-dessous - pour autoriser ou désactiver le trafic. Nous considérerons le critère plus loin, car il est également utilisé dans la syntaxe moderne.

Le type moderne de commande est également utilisé dans le mode de configuration globale Rx (config) et ressemble à ceci: ip access-list standard <ACL number / name>. Ici, vous pouvez utiliser soit un nombre de 1 à 99, soit le nom d'une ACL, par exemple, ACL_Networking. Cette commande met immédiatement le système en mode sous-commande du mode Rx standard (config-std-nacl), où il est déjà nécessaire de saisir <interdire / autoriser> <critères>. Le type moderne d'équipes présente plus d'avantages que le classique.

Dans la liste classique, si vous tapez access-list 10 deny ______, puis tapez la commande suivante du même type pour un autre critère et par conséquent vous obtenez 100 de ces commandes, puis pour modifier l'une des commandes entrées, vous devrez supprimer la liste d'accès complète list 10 avec la commande no access-list 10. Cela supprimera les 100 commandes, car il n'y a aucun moyen de modifier une seule commande de cette liste.

Dans la syntaxe moderne, une commande est divisée en deux lignes, dont la première contient un numéro de liste. Supposons que si vous avez une norme de liste d'accès 10 refus ________, une norme de liste d'accès 20 refus ________, etc., vous pouvez alors insérer des listes intermédiaires entre eux avec d'autres critères, par exemple, la norme liste d'accès 15 refus ________.

Alternativement, vous pouvez simplement supprimer les 20 lignes standard de la liste d'accès et les retaper avec d'autres paramètres entre la norme 10 de la liste d'accès et 30 lignes standard de la liste d'accès. Ainsi, il existe différentes façons de modifier la syntaxe ACL moderne.

Vous devez être très prudent lors de la compilation des ACL. Comme vous le savez, les listes sont lues de haut en bas. Si vous placez une ligne avec l'autorisation du trafic d'un hôte particulier sur le dessus, vous pouvez placer ci-dessous une ligne avec l'interdiction de trafic de l'ensemble du réseau dont cet hôte fait partie, les deux conditions seront vérifiées - le trafic vers un hôte spécifique sera transmis et le trafic de tous les autres hôtes ce réseau est bloqué. Par conséquent, placez toujours les enregistrements spécifiques en haut de la liste et les enregistrements généraux en bas.

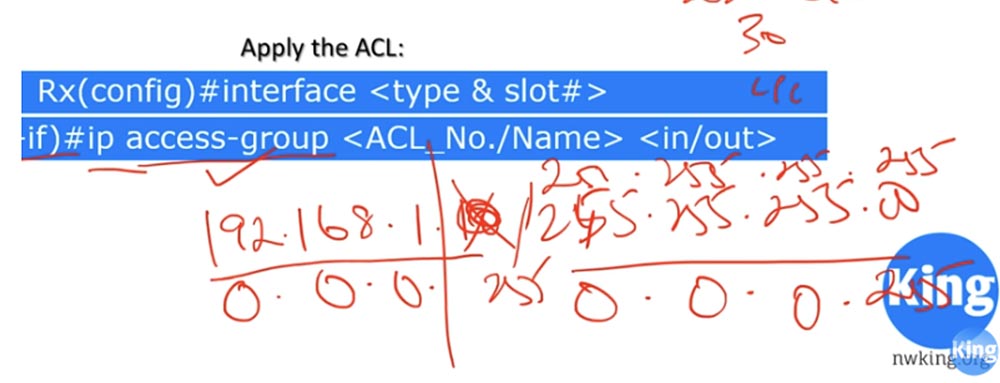

Ainsi, après avoir créé une ACL classique ou moderne, vous devez l'appliquer. Pour ce faire, accédez aux paramètres d'une interface spécifique, par exemple, f0 / 0 à l'aide de la commande interface <type et slot>, passez en mode sous-commande d'interface et entrez la commande ip access-group <numéro / nom ACL> <entrée / sortie>. Notez la différence: lors de la compilation d'une liste, la liste d'accès est utilisée et lorsqu'elle est utilisée, le groupe d'accès est utilisé. Vous devez déterminer à quelle interface la liste sera appliquée - l'interface du trafic entrant ou l'interface du trafic sortant. Si la liste a un nom, par exemple, Réseau, le même nom est répété dans la commande d'application de liste sur cette interface.

Prenons maintenant une tâche spécifique et essayons de la résoudre en utilisant l'exemple de notre diagramme de réseau utilisant Packet Tracer. Nous avons donc 4 réseaux: vente, comptabilité, gestion et serveur.

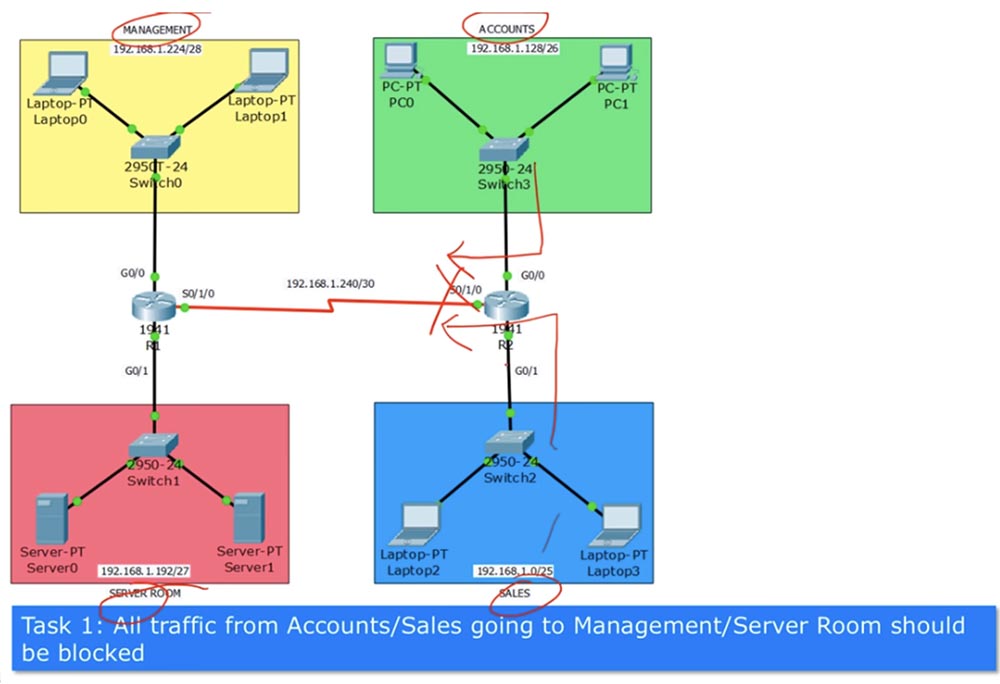

Tâche n ° 1: tout le trafic envoyé des services commerciaux et financiers vers les services de gestion et de serveur doit être bloqué. Le point de verrouillage est l'interface S0 / 1/0 du routeur R2. Nous devons d'abord faire une liste qui contiendra ces entrées:

Nous appellerons la liste «ACL de gestion de la sécurité et ACL du serveur», en abrégé ACL Secure_Ma_And_Se. Ce qui suit est une interdiction du trafic du réseau du service financier 192.168.1.128/26, une interdiction du trafic du réseau du service des ventes 192.168.1.0/25 et la permission de tout autre trafic. En fin de liste, il est indiqué qu'il est utilisé pour l'interface sortante S0 / 1/0 du routeur R2. Si nous n'avons pas d'entrée Autoriser tout à la fin de la liste, alors tout autre trafic sera bloqué, car par défaut, l'entrée Refuser tout est toujours définie à la fin de la liste de contrôle d'accès.

Puis-je appliquer cette ACL à l'interface G0 / 0? Bien sûr que je peux, mais dans ce cas, seul le trafic de la comptabilité sera bloqué et le trafic du service commercial ne sera limité par rien. De même, vous pouvez appliquer l'ACL à l'interface G0 / 1, mais dans ce cas, le trafic du service financier ne sera pas bloqué. Bien sûr, nous pouvons créer deux listes de blocage distinctes pour ces interfaces, mais il est beaucoup plus efficace de les combiner en une seule liste et de l'appliquer à l'interface de sortie du routeur R2 ou à l'interface d'entrée S0 / 1/0 du routeur R1.

Bien que selon les règles de Cisco, une ACL standard doit être placée aussi près que possible de la destination, je la placerai toujours plus près de la source de trafic, car je veux bloquer tout le trafic sortant, et il est préférable de le faire plus près de la source afin que ce trafic n'occupe pas le réseau entre deux routeurs.

J'ai oublié de vous parler des critères, revenons donc rapidement en arrière. En tant que critère, vous pouvez spécifier tout - dans ce cas, tout trafic provenant de n'importe quel appareil et de tout réseau sera interdit ou autorisé. Vous pouvez également spécifier l'hôte avec son identifiant - dans ce cas, l'enregistrement sera l'adresse IP d'un périphérique spécifique. Enfin, vous pouvez spécifier l'ensemble du réseau, par exemple, 192.168.1.10/24. Dans ce cas, / 24 indiquera la présence d'un masque de sous-réseau de 255.255.255.0, cependant, il n'est pas possible de spécifier l'adresse IP du masque de sous-réseau dans l'ACL. Pour ce cas, l'ACL a un concept appelé Wildcart Mask, ou «masque inversé». Par conséquent, vous devez spécifier l'adresse IP et le masque inversé. Le masque inverse est le suivant: vous devez soustraire le masque de sous-réseau direct du masque de sous-réseau général, c'est-à-dire que le nombre correspondant à la valeur d'octet dans le masque direct est soustrait de 255.

Ainsi, en tant que critère dans l'ACL, vous devez utiliser le paramètre 192.168.1.10 0.0.0.255.

Comment ça marche? Si l'octet de masque inversé contient 0, alors le critère est considéré comme correspondant à l'octet correspondant de l'adresse IP du sous-réseau. S'il y a un nombre dans l'octet de masque inverse, la correspondance n'est pas vérifiée. Ainsi, pour le réseau 192.168.1.0 et le masque inverse 0.0.0.255, tout le trafic provenant d'adresses dont les trois premiers octets sont égaux à 192.168.1., Quelle que soit la valeur du quatrième octet, sera bloqué ou autorisé en fonction de l'action spécifiée.

L'utilisation du masque inversé n'est pas difficile, et nous reviendrons sur le masque Wildcart dans la vidéo suivante afin que je puisse expliquer comment travailler avec.

28:50 min

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?