Le 29 août, Project Zero, après une étude approfondie, a publié des informations détaillées sur les vecteurs d'attaque détectés lors d'une campagne massive pour voler les données des utilisateurs d'iPhone.

Le résultat d'une attaque réussie contre l'utilisateur a été le lancement d'un agent de suivi («implant») avec des droits privilégiés en arrière-plan.

Au cours de l'étude, dans le cadre des vecteurs d'attaque, 14 vulnérabilités ont été découvertes:

- 7 vulnérabilités du navigateur iPhone;

- 5 vulnérabilités du noyau;

- 2 vulnérabilités de contournement du bac à sable.

Bien que les informations découvertes aient été fournies par Apple le 1er février 2019, à la suite de laquelle une version imprévue d'iOS 12.1.4 a été publiée une semaine plus tard, au moins une vulnérabilité d'élévation de privilèges reste une vulnérabilité de jour zéro et n'a pas de correctif (CVE-2019-7287 )

Découverte de campagne

En 2019, le Threat Analysis Group (TAG) de Google a découvert plusieurs ressources Web piratées qui ont été utilisées pour cibler les visiteurs de sites Web ciblés avec des vulnérabilités iPhone à 0 jour. Dans le même temps, tout visiteur des ressources capturées a été attaqué et, en cas de succès, un «implant» a été installé sur l'appareil, volant les données de l'utilisateur. Vraisemblablement, l'audience des sites s'est élevée à plusieurs milliers de visiteurs par semaine.

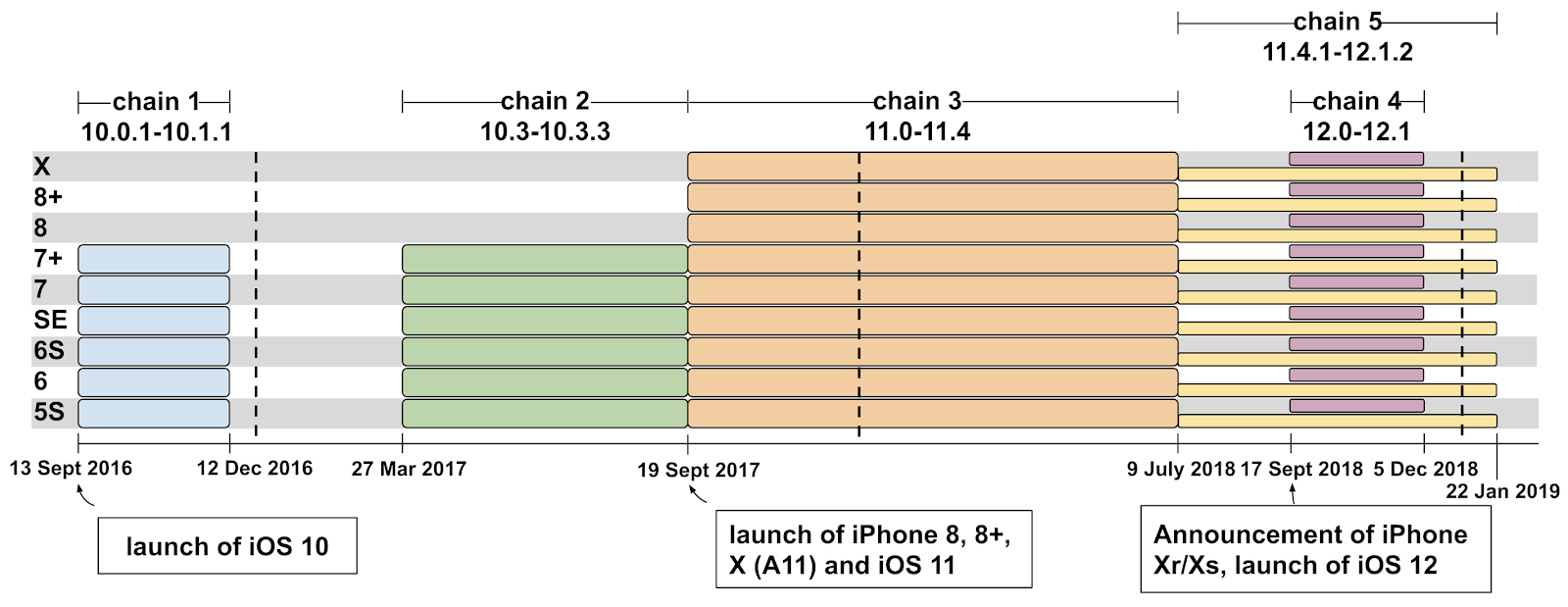

TAG a identifié 5 vecteurs d'attaque uniques et indépendants applicables aux versions iOS 10-12 (à l'exception de l'iPhone 8/8 + Xr / Xs), ce qui indique des tentatives constantes de pirater les utilisateurs pendant au moins 2 ans. Ensuite, Google, en collaboration avec l'équipe de Project Zero, a effectué une analyse approfondie du malware détecté.

Selon Project Zero, "La principale raison [de ces vulnérabilités] ...: [dans ce cas] est que nous voyons des exemples de code cassé sans le contrôle de qualité du code nécessaire ou même des tests et des révisions simples avant la livraison aux appareils des utilisateurs."

Les causes profondes que je souligne ici ne sont pas nouvelles et sont souvent négligées: nous verrons des cas de code qui semble n'avoir jamais fonctionné, du code qui a probablement sauté le contrôle qualité ou qui a probablement eu peu de tests ou d'avis avant d'être expédié aux utilisateurs. © Project Zero: une plongée très profonde dans les chaînes d'exploitation iOS trouvées dans la nature

Le diagramme de Project Zero montre la période du 13 septembre 2016 au 22 janvier 2019 et les vecteurs d'attaque qui y sont utilisés.

Détails du comportement de l'implant

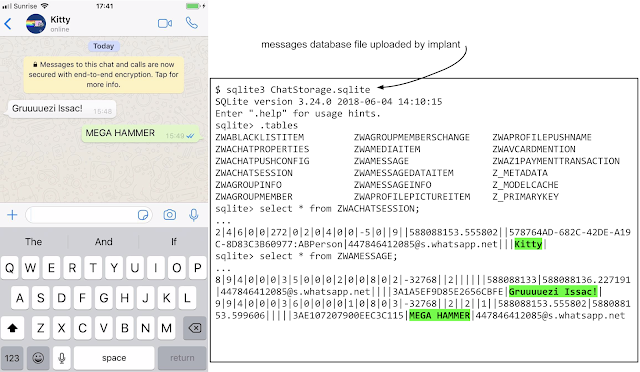

L'implant s'est spécialisé dans le vol de fichiers et le téléchargement de données sur la géolocalisation actuelle de l'utilisateur en demandant des commandes au serveur de l'attaquant toutes les 60 secondes. En raison des droits de lancement privilégiés, l'implant avait accès à tous les fichiers sur l'appareil de la victime, y compris les bases de données de messagerie chiffrées: Whatsapp, Telegram, iMessage, Hangouts.

Exemple de données collectées par l'implant

L'implant a également déchargé le trousseau du dispositif, contenant des données sur les informations d'accès utilisateur stockées ou utilisées au moment de l'exécution.

De plus, les informations suivantes sur l'appareil ont été collectées et envoyées:

- modèle iPhone

- Le nom de l'appareil (par exemple, l'iPhone d'Ian)

- Numéro de carte SIM ICCID unique

- Numéro de série de l'iPhone

- numéro de téléphone;

- Version iOS

- taille et espace libre du support d'information;

- interfaces réseau actives.