Une autre chose que j'ai oublié de mentionner est que l'ACL filtre non seulement le trafic sur le principe de permettre / refuser, mais remplit de nombreuses autres fonctions. Par exemple, une ACL est utilisée pour crypter le trafic VPN, mais pour réussir l'examen CCNA, il vous suffit de savoir comment elle est utilisée pour filtrer le trafic. Retour au problème numéro 1.

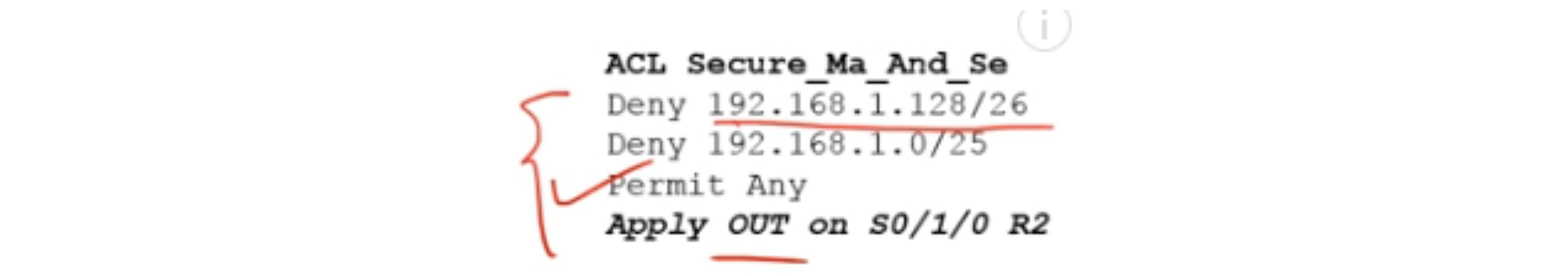

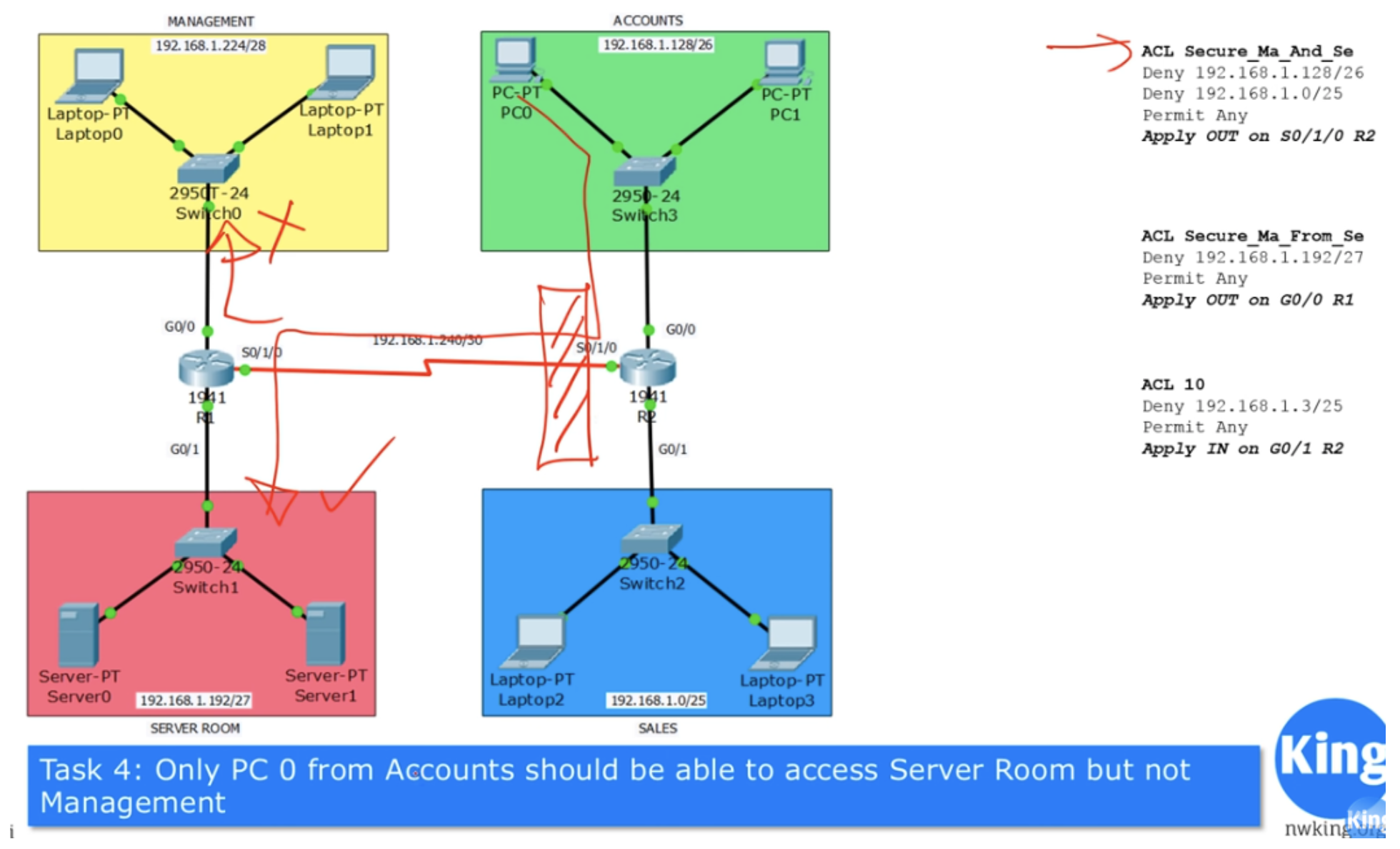

Nous avons constaté que le trafic du service de comptabilité et des ventes peut être bloqué sur l'interface de sortie R2 à l'aide de la liste de contrôle d'accès.

Ne vous inquiétez pas du format de cette liste, elle n'est nécessaire qu'à titre d'exemple pour comprendre l'essence de l'ACL. Nous arriverons au bon format dès que nous commencerons avec Packet Tracer.

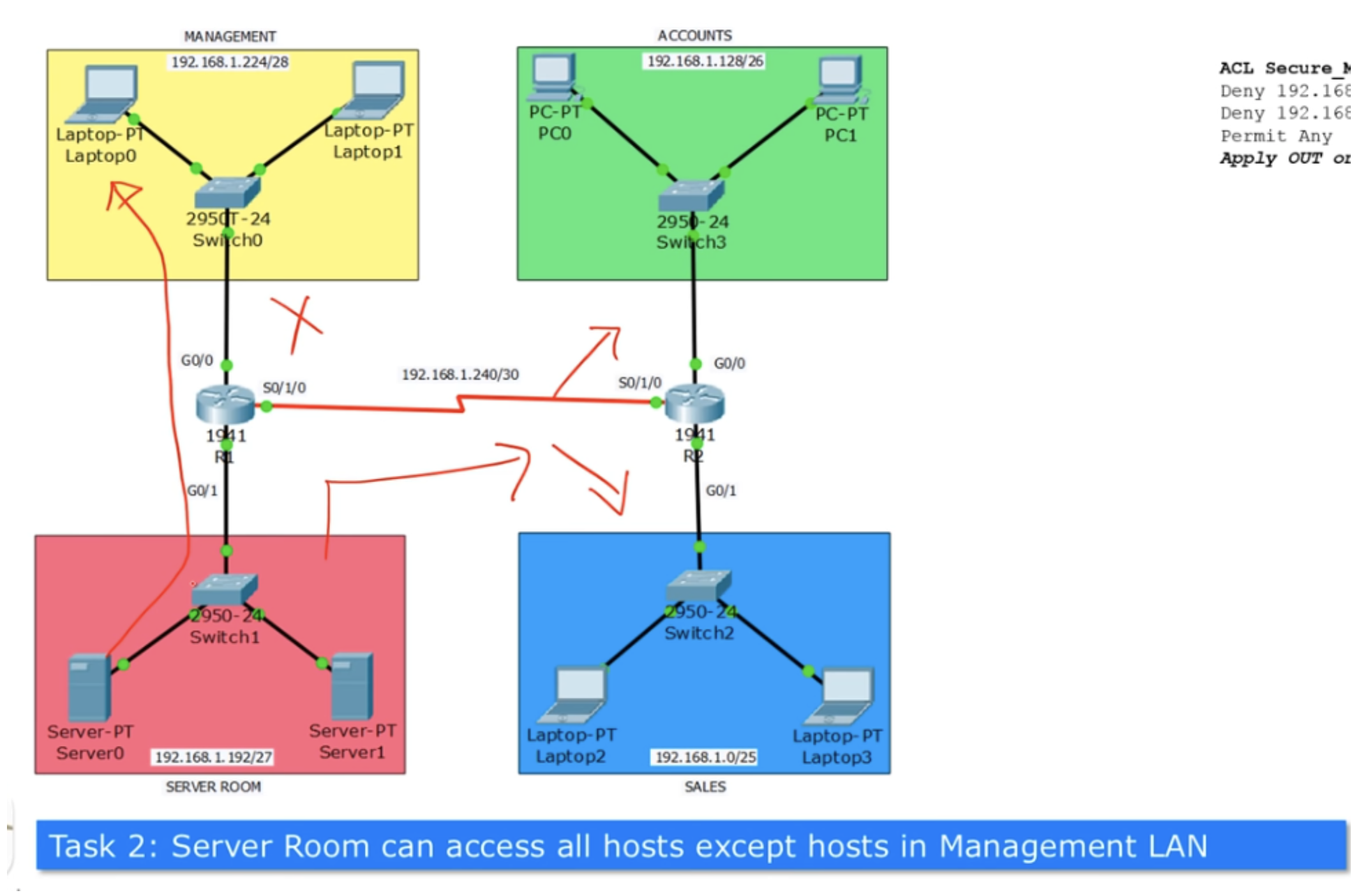

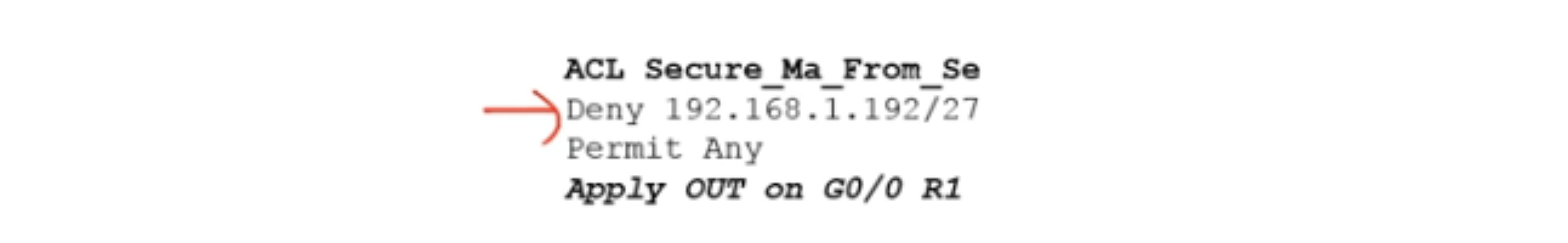

Le problème numéro 2 est le suivant: le serveur peut communiquer avec n'importe quel hôte à l'exception des hôtes du service de gestion. Autrement dit, les ordinateurs serveurs peuvent avoir accès à tous les ordinateurs du service des ventes et de la comptabilité, mais ne doivent pas avoir accès aux ordinateurs du service de gestion. Cela signifie que le personnel informatique du serveur ne doit pas avoir accès à distance à l'ordinateur du chef du département de gestion, et en cas de dysfonctionnement, venir à son bureau et régler le problème sur place. Gardez à l'esprit que cette tâche n'a pas de sens pratique, car je ne connais pas les raisons pour lesquelles la salle des serveurs n'a pas pu communiquer sur le réseau avec le service de gestion. Dans ce cas, nous considérons simplement une étude de cas.

Pour résoudre ce problème, vous devez d'abord déterminer la façon dont le trafic est transmis. Les données du serveur vont à l'interface d'entrée G0 / 1 du routeur R1 et sont envoyées au service de gestion via l'interface de sortie G0 / 0.

Si nous appliquons la condition de refus 192.168.1.192/27 à l'interface d'entrée G0 / 1, et comme vous vous en souvenez, les ACL standard sont placées plus près de la source de trafic, nous bloquerons tout le trafic, y compris le service des ventes et de la comptabilité.

Puisque nous voulons bloquer uniquement le trafic dirigé vers le service de gestion, nous devons appliquer des ACL à l'interface de sortie G0 / 0. Vous ne pouvez résoudre ce problème qu'en plaçant l'ACL plus près de la destination. Dans le même temps, le trafic provenant du réseau comptable et du service commercial doit atteindre librement le service de gestion, de sorte que la dernière ligne de la liste sera la commande Autoriser tout - autoriser tout trafic sauf le trafic spécifié dans la condition précédente.

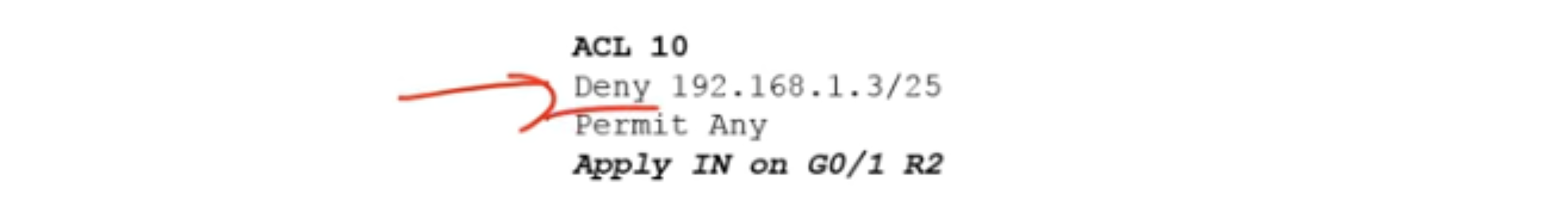

Passons au problème 3: l'ordinateur portable 3 du service commercial ne doit pas avoir accès à d'autres appareils que ceux situés sur le réseau local du service commercial. Supposons qu'un stagiaire travaille sur cet ordinateur et ne doit pas dépasser son LAN.

Dans ce cas, vous devez appliquer l'ACL sur l'interface d'entrée G0 / 1 du routeur R2. Si nous attribuons l'adresse IP 192.168.1.3/25 à cet ordinateur, la condition de refus 192.168.1.3/25 doit être remplie et le trafic provenant de toute autre adresse IP ne doit pas être bloqué, donc Autoriser tout sera la dernière ligne de la liste.

Dans le même temps, l'interdiction de circulation n'aura aucun effet sur Laptop2.

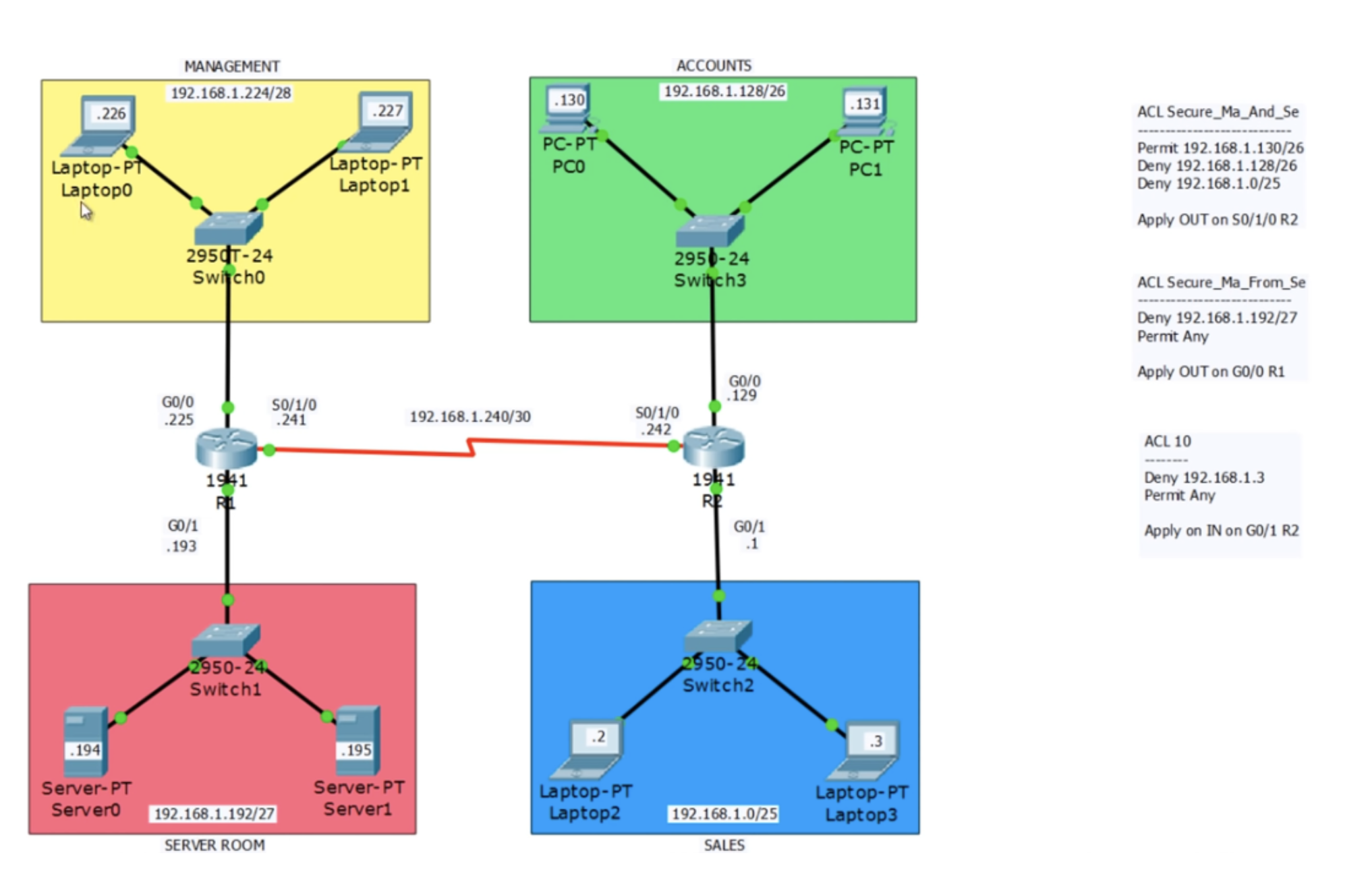

Vient ensuite la tâche 4: seul l'ordinateur PC0 du service financier peut avoir accès au réseau du serveur, mais pas le service de gestion.

Si vous vous en souvenez, l'ACL de la tâche n ° 1 bloque tout le trafic sortant sur l'interface S0 / 1/0 du routeur R2, mais la tâche n ° 4 indique que vous devez vous assurer que le trafic n'est transmis qu'à PC0, nous devons donc faire une exception.

Toutes les tâches que nous résolvons actuellement devraient vous aider dans une situation réelle lors de la configuration des listes de contrôle d'accès pour le réseau de bureau. Pour plus de commodité, j'ai utilisé la forme d'enregistrement classique, mais je vous conseille d'écrire toutes les lignes manuellement sur papier ou de les imprimer sur un ordinateur afin de pouvoir apporter des corrections aux enregistrements. Dans notre cas, selon les conditions de la tâche n ° 1, une ACL classique est compilée. Si nous voulons y ajouter une exception pour PC0 de type Permit <adresse IP de PC0>, nous ne pouvons placer cette ligne que quatrième dans la liste, après la ligne Permit Any. Cependant, comme l'adresse de cet ordinateur se trouve dans la plage d'adresses de vérification de la condition Refuser 192.168.1.128/26, son trafic sera bloqué immédiatement après que cette condition est remplie et le routeur n'atteindra tout simplement pas la quatrième ligne qui autorise le trafic à partir de cette adresse IP.

Par conséquent, je devrai refaire complètement l'ACL de la tâche 1, supprimer la première ligne et la remplacer par la ligne Permit 192.168.1.130/26, qui autorise le trafic PC0, puis ressaisir les lignes qui interdisent tout le trafic du service de comptabilité et des ventes.

Ainsi, dans la première ligne, nous avons une commande pour une adresse spécifique, et dans la seconde - une commune pour l'ensemble du réseau dans lequel cette adresse est située. Si vous utilisez un type d'ACL moderne, vous pouvez facilement y apporter des modifications en plaçant la ligne d'autorisation 192.168.1.130/26 comme première commande. Si vous avez une ACL classique, vous devrez la supprimer complètement, puis ressaisir les commandes dans le bon ordre.

La solution au problème # 4 consiste à placer la ligne d'autorisation 192.168.1.130/26 en haut de l'ACL de la tâche # 1, car ce n'est que dans ce cas que le trafic PC0 quittera l'interface de sortie du routeur R2 sans obstacle. Le trafic de PC1 sera complètement bloqué car son adresse IP est soumise à l'interdiction contenue dans la deuxième ligne de la liste.

Nous allons maintenant passer à Packet Tracer pour effectuer les réglages nécessaires. J'ai déjà configuré les adresses IP de tous les appareils car les schémas précédents simplifiés étaient un peu difficiles à comprendre. De plus, j'ai configuré RIP entre les deux routeurs. Sur la topologie de réseau donnée, la communication entre tous les périphériques de 4 sous-réseaux est possible sans aucune restriction. Mais dès que nous appliquerons l'ACL, le trafic commencera à être filtré.

Je vais commencer par le département financier PC1 et essayer de cingler l'adresse IP 192.168.1.194, qui appartient à Server0 situé dans la salle des serveurs. Comme vous pouvez le voir, le ping est réussi sans aucun problème. J'ai également réussi à cingler l'ordinateur portable du département de gestion Laptop0. Le premier paquet est rejeté en raison d'ARP, les 3 autres sont cinglés librement.

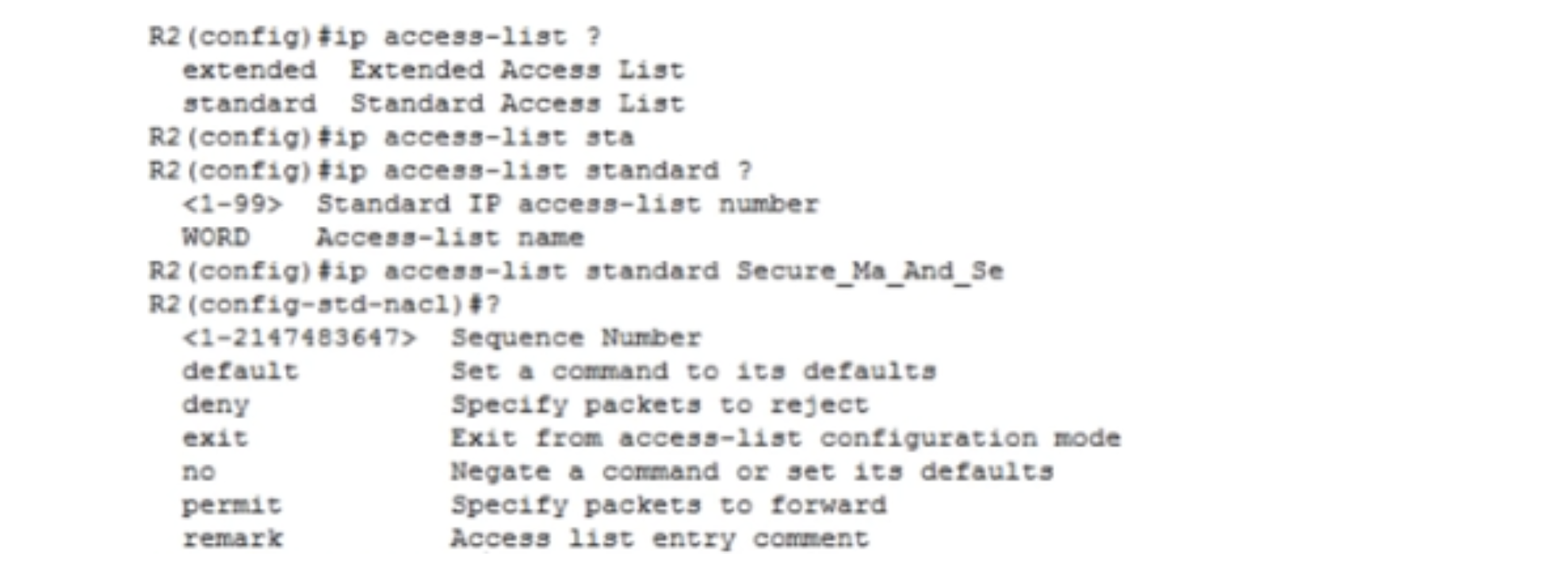

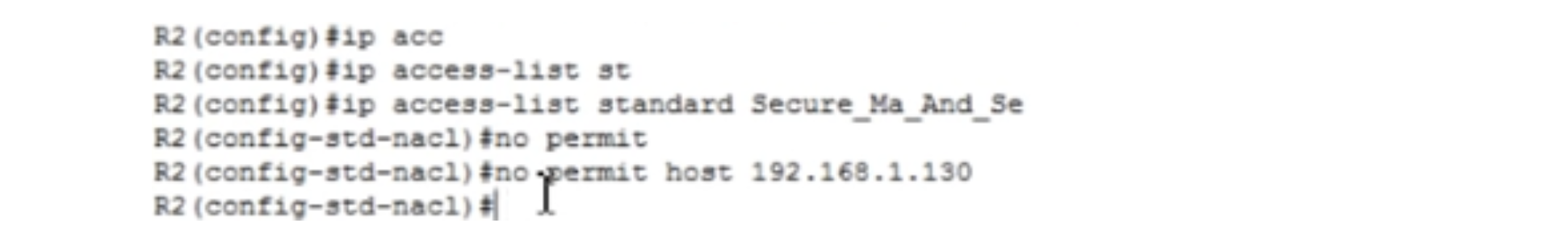

Afin d'organiser le filtrage du trafic, j'entre dans les paramètres du routeur R2, j'active le mode de configuration globale et je vais créer une liste d'ACL d'apparence moderne. Nous avons également un ACL 10 classique. Pour créer la première liste, j'entre une commande dans laquelle vous devez spécifier le même nom de liste que nous avons écrit sur le papier: ip access-list standard ACL Secure_Ma_And_Se. Après cela, le système donne des indices de paramètres possibles: je peux sélectionner refuser, quitter, non, autoriser ou remarquer, et également entrer le numéro de séquence de 1 à 2147483647. Si je ne le fais pas, le système l'affectera automatiquement.

Par conséquent, je n'entre pas ce numéro, mais je passe immédiatement à la commande allow host 192.168.1.130, car cette autorisation est valide pour un périphérique PC0 spécifique. Je peux également utiliser le masque générique, maintenant je vais vous montrer comment le faire.

Ensuite, j'entre la commande deny 192.168.1.128. Depuis que nous avons / 26, j'utilise le masque en arrière et j'ajoute la commande: deny 192.168.1.128 0.0.0.63. Ainsi, je refuse le trafic réseau 192.168.1.128/26.

De même, je bloque le trafic provenant du réseau suivant: nier 192.168.1.0 0.0.0.127. Tout autre trafic est autorisé, j'entre donc dans la commande permit. Ensuite, je dois appliquer cette liste à l'interface, donc j'utilise la commande int s0 / 1/0. Ensuite, je tape ip access-group Secure_Ma_And_Se, et le système donne un indice avec un choix d'interface - pour les paquets entrants et pour les sortants. Nous devons appliquer l'ACL à l'interface de sortie, donc j'utilise la commande ip access-group Secure_Ma_And_Se out.

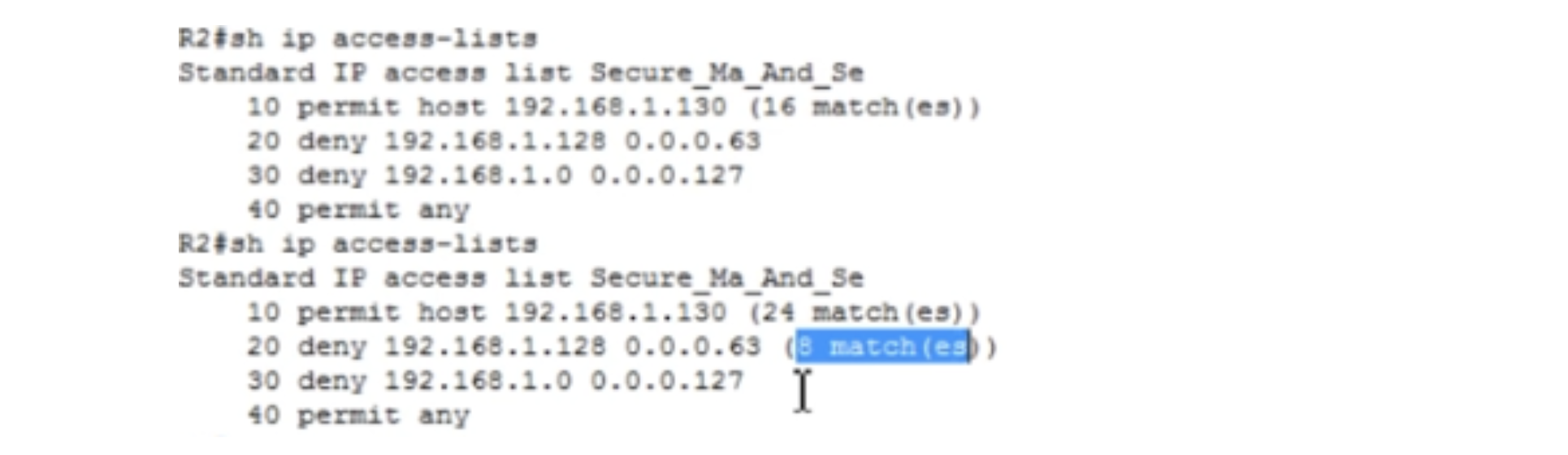

Nous allons dans la ligne de commande PC0 et pingons l'adresse IP 192.168.1.194, qui appartient à Server0. Le ping est réussi, car nous avons utilisé une condition ACL spéciale pour le trafic PC0. Si je fais la même chose depuis PC1, le système donnera une erreur: «l'hôte de destination n'est pas disponible», car le trafic provenant d'autres adresses IP de comptabilité est bloqué pour l'accès au serveur.

En vous connectant à la CLI du routeur R2 et en tapant la commande show ip address-lists, vous pouvez voir comment le trafic du réseau du service financier a été routé - il montre combien de fois le ping a été ignoré conformément à l'autorisation et combien de fois il a été bloqué conformément à l'interdiction.

On peut toujours aller dans les paramètres du routeur et voir la liste d'accès. Ainsi, les conditions des tâches n ° 1 et n ° 4 sont remplies. Permettez-moi de vous montrer encore une chose. Si je veux corriger quelque chose, je peux entrer dans le mode de configuration globale des paramètres R2, entrer la commande standard IP-list d'accès Secure_Ma_And_Se puis la commande «l'hôte 192.168.1.130 n'est pas autorisé» - pas d'autorisation hôte 192.168.1.130.

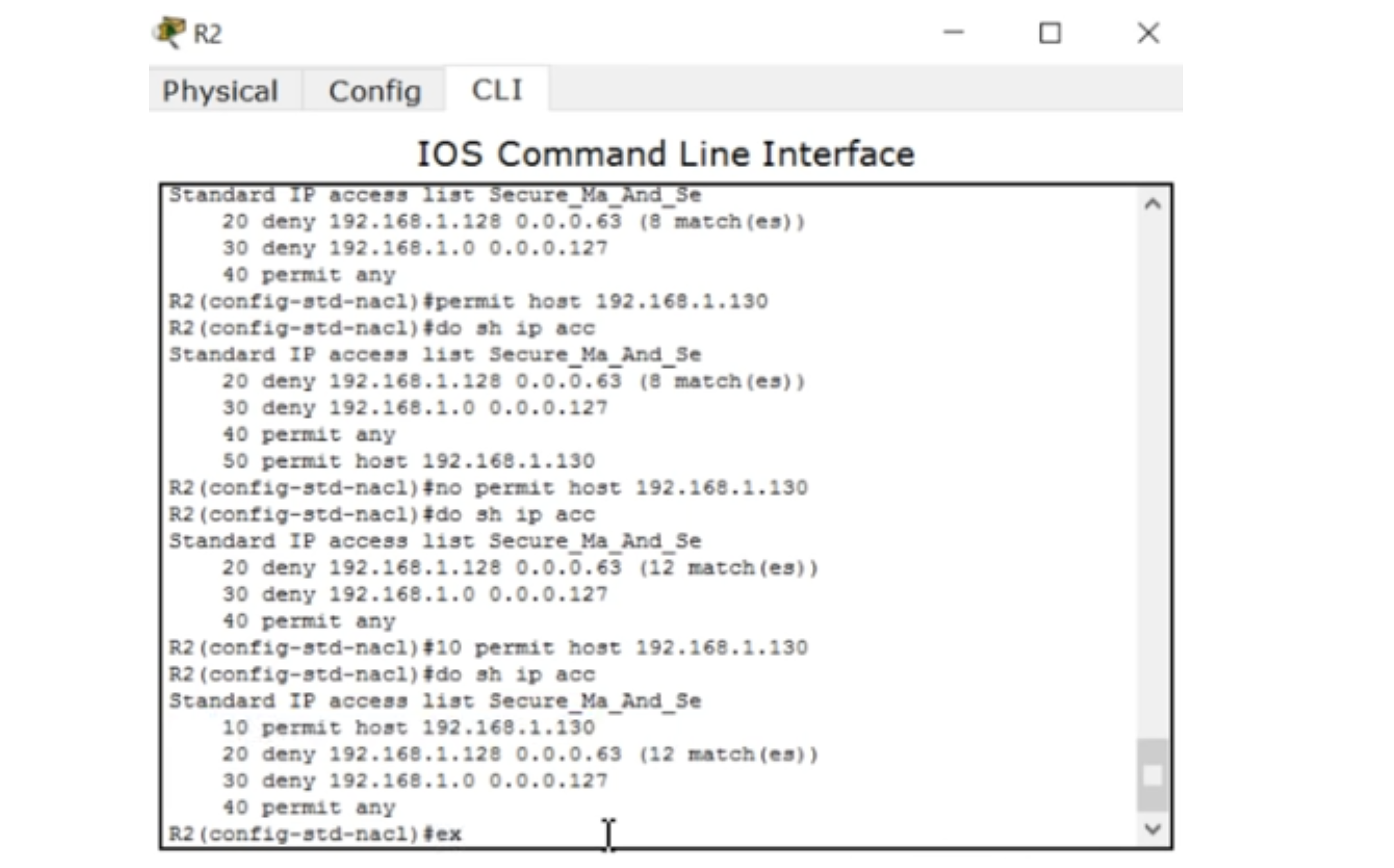

Si nous regardons à nouveau la liste d'accès, nous verrons que la ligne 10 a disparu, il ne nous reste que les lignes 20, 30 et 40. De cette façon, vous pouvez modifier la liste d'accès ACL dans les paramètres du routeur, mais uniquement si elle n'est pas sous une forme classique.

Passons maintenant à la troisième ACL, car elle concerne également le routeur R2. Il indique que tout trafic provenant du Laptop3 ne doit pas quitter le réseau du service commercial. Dans ce cas, Laptop2 devrait communiquer avec les ordinateurs du service financier sans aucun problème. Pour vérifier cela, je ping l'adresse IP 192.168.1.130 de cet ordinateur portable et je m'assure que tout fonctionne.

Maintenant, je vais aller à la ligne de commande de Laptop3 et cingler l'adresse 192.168.1.130. Le ping est réussi, mais nous n'en avons pas besoin, car en raison de la tâche, Laptop3 ne peut communiquer qu'avec Laptop2 situé sur le même réseau du service commercial. Pour ce faire, créez une autre ACL à l'aide de la méthode classique.

Je vais revenir aux paramètres R2 et essayer de récupérer l'enregistrement supprimé 10 à l'aide de la commande permit host 192.168.1.130. Vous voyez que cette entrée est apparue à la fin de la liste au numéro 50. Cependant, l'accès ne fonctionnera pas de toute façon, car la ligne avec la résolution d'un hôte spécifique est à la fin de la liste, et la ligne qui interdit tout le trafic réseau est en haut de la liste. Si nous essayons d'envoyer une requête ping à l'ordinateur portable de gestion Laptop0 à partir de l'ordinateur PC0, nous obtenons le message «l'hôte de destination n'est pas disponible», malgré le fait que l'ACL ait un enregistrement d'autorisation au numéro 50.

Par conséquent, si vous souhaitez modifier une ACL existante, vous devez entrer la commande no permit host 192.168.1.130 en mode R2 (config-std-nacl), vérifier que la ligne 50 a disparu de la liste et entrer la commande 10 permit host 192.168.1.130. Nous voyons que maintenant la liste a acquis sa forme originale, où cette entrée a pris la première ligne. Les numéros de séquence aident à éditer la liste sous n'importe quelle forme, donc la forme ACL moderne est beaucoup plus pratique que la forme classique.

Je vais maintenant montrer comment fonctionne le formulaire ACL 10. Pour utiliser la liste classique, vous devez entrer la commande access-list 10? Et, à l'invite, sélectionner l'action souhaitée: refuser, autoriser ou remarquer. Ensuite, j'entre dans la ligne access - list 10 deny host, après quoi je tape la commande access - list 10 deny 192.168.1.3 et j'ajoute un masque en arrière. Puisque nous avons un hôte, le masque de sous-réseau direct est 255.255.255.255 et le retour est 0.0.0.0. Par conséquent, pour bloquer le trafic hôte, je dois entrer la commande access-list 10 deny 192.168.1.3 0.0.0.0. Après cela, vous devez spécifier les autorisations, pour lesquelles je tape la commande access - list 10 allow any. Cette liste doit être appliquée à l'interface G0 / 1 du routeur R2, donc j'entre séquentiellement les commandes dans g0 / 1, ip access-group 10 in. Que la liste soit utilisée, classique ou moderne, l'application de cette liste à l'interface s'effectue par les mêmes commandes.

Pour vérifier les paramètres, je vais sur le terminal de ligne de commande Laptop3 et j'essaie d'envoyer une requête ping à l'adresse IP 192.168.1.130 - comme vous pouvez le voir, le système signale que l'hôte de destination n'est pas disponible.

Permettez-moi de vous rappeler que vous pouvez utiliser la commande show ip access-lists et la commande show access-lists pour vérifier la liste. Nous devons résoudre un autre problème lié au routeur R1. Pour ce faire, je vais à la CLI de ce routeur et je passe en mode de configuration globale et j'entre dans la commande standard de liste d'accès IP Secure_Ma_From_Se. Comme nous avons un réseau 192.168.1.192/27, son masque de sous-réseau sera 255.255.255.224, ce qui signifie que le masque inverse sera 0.0.0.31 et vous devez entrer la commande deny 192.168.1.192 0.0.0.31. Étant donné que tout autre trafic est autorisé, la liste se termine par la commande allow any. Afin d'appliquer l'ACL à l'interface de sortie du routeur, la commande ip access-group Secure_Ma_From_Se out est utilisée.

Maintenant, je vais aller au terminal de ligne de commande Server0 du serveur et essayer de cingler le Management0 Laptop0 à l'adresse IP 192.168.1.226. La tentative a échoué, mais si j'envoie un ping à l'adresse 192.168.1.130, la connexion sera établie sans problème, c'est-à-dire que nous avons interdit à l'ordinateur serveur de communiquer avec le service de gestion, mais avons autorisé la communication avec tous les autres appareils des autres services. Ainsi, nous avons réussi à résoudre les 4 problèmes.

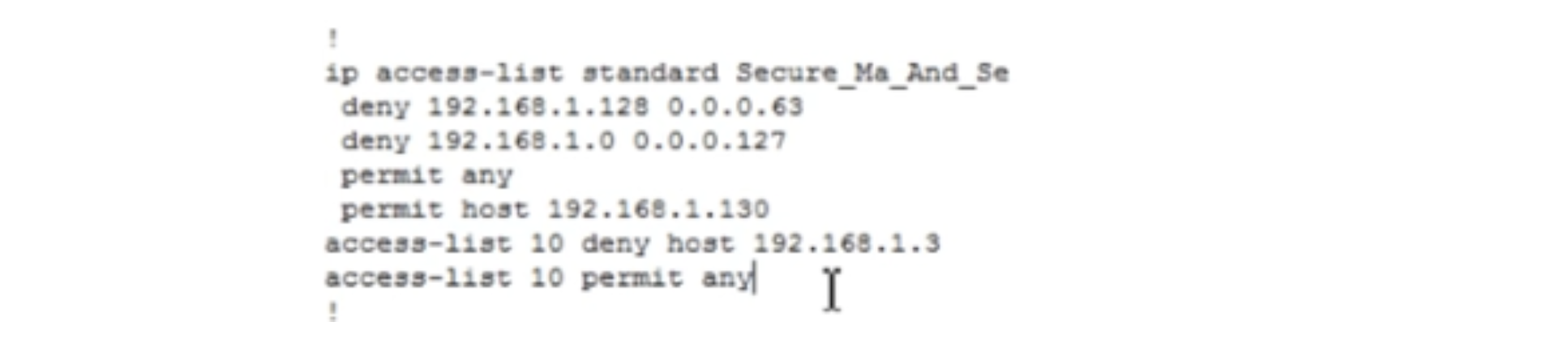

Permettez-moi de vous montrer autre chose. Nous entrons dans les paramètres du routeur R2, où nous avons 2 types d'ACL - classique et moderne. Supposons que je souhaite modifier ACL 10, la liste d'accès IP standard 10, qui sous la forme classique se compose de deux entrées 10 et 20. Si vous utilisez la commande do show run, vous pouvez voir qu'au début, nous avons une liste d'accès moderne de 4 entrées sans les numéros sous l'en-tête général Secure_Ma_And_Se et ci-dessous sont deux entrées ACL 10 de la forme classique avec le nom de la même liste d'accès 10 qui est répétée.

Si je veux apporter des modifications, par exemple, supprimer l'entrée deny host 192.168.1.3 et entrer l'entrée pour le périphérique à partir d'un autre réseau, je dois utiliser la commande delete pour cette entrée uniquement: pas de liste d'accès 10 refuser l'hôte 192.168.1.3. Mais dès que j'entre dans cette commande, toutes les entrées de l'ACL 10 disparaissent complètement, c'est pourquoi l'aspect classique de l'ACL est très gênant pour l'édition. La méthode d'enregistrement moderne est beaucoup plus pratique à utiliser, car elle permet un montage gratuit.

Afin d'apprendre le matériel de ce didacticiel vidéo, je vous conseille de le relire et d'essayer de résoudre les problèmes vous-même sans invites. L'ACL est un sujet important du cours CCNA, et beaucoup sont gênés, par exemple, par la création d'un masque générique. Je vous assure qu'il suffit de comprendre le concept de conversion de masque, et tout deviendra beaucoup plus simple. N'oubliez pas que la chose la plus importante pour comprendre les sujets du cours CCNA est une formation pratique, car seule la pratique vous aidera à comprendre un concept Cisco particulier. La pratique n'est pas un copier-coller de mes équipes, mais la résolution de problèmes à ma façon. Posez-vous des questions: qu'est-ce qui doit être fait pour bloquer le flux de trafic d'ici vers où appliquer les conditions et ainsi de suite, et essayez d'y répondre.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?