Aujourd'hui, nous continuerons le sujet du didacticiel vidéo le 27e jour et ferons une étude approfondie des ACL: nous parlerons un peu du masque inversé Wildcard Mask, de la liste ACL étendue, de la configuration de la liste ACL étendue et des commandes qui aident à diagnostiquer les problèmes de conception de réseau.

Dans la leçon précédente, nous avons présenté un nouveau concept de masque inverse pour nous, et maintenant je vais parler plus en détail du masque générique. Si vous vous en souvenez, le masque de sous-réseau nous aide à diviser visuellement le réseau en la partie adresse du réseau et la partie adresse de l'hôte.

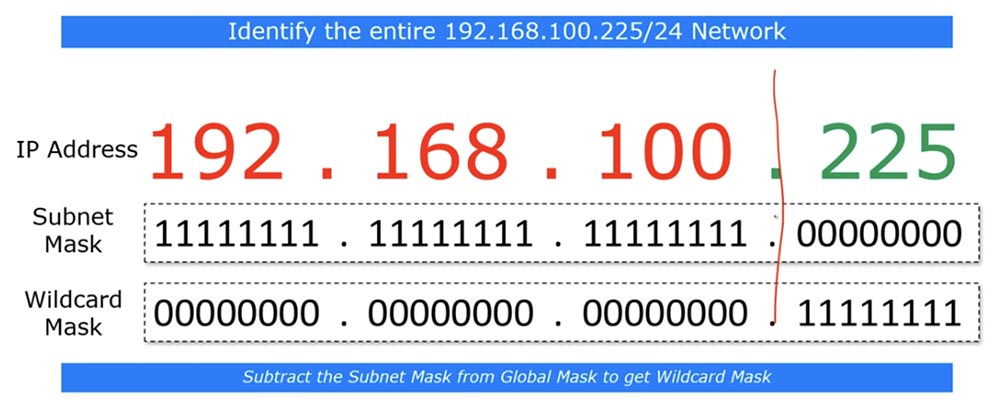

Si vous passez au niveau des bits, vous pouvez voir que le masque de sous-réseau se compose d'une série d'unités désignant la partie réseau et d'une série de zéros qui indiquent une partie de l'hôte. Le masque inversé est très similaire au masque de sous-réseau, uniquement sous la forme «inversée» - où il y a des unités dans le masque de sous-réseau, des zéros sont dans le masque inversé et vice versa. Ce n'est pas une règle obligatoire - dans certains cas, le masque inverse est formé selon un principe différent; lors de l'apprentissage de CCNA, cette règle s'applique toujours.

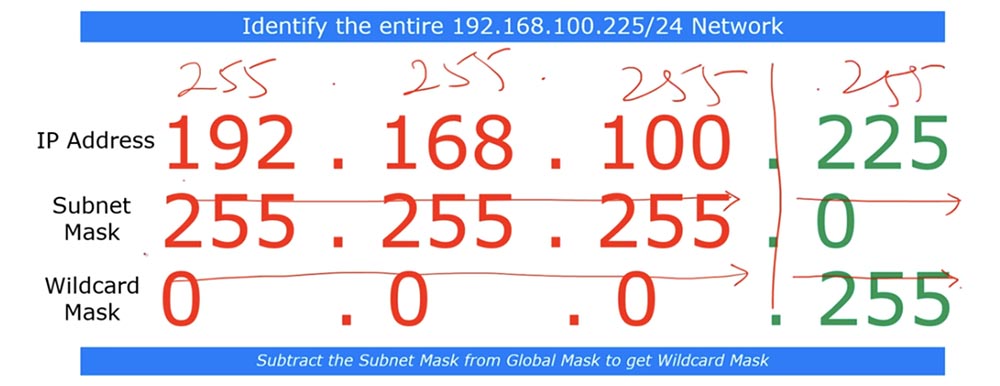

La meilleure façon de calculer le masque inverse est de soustraire les octets du masque de sous-réseau du masque global, qui ressemble toujours à 255.255.255.255.

Ainsi, pour calculer le masque inverse du masque de sous-réseau 255.255.255.0, nous le soustrayons simplement du masque global et obtenons 0.0.0.255.

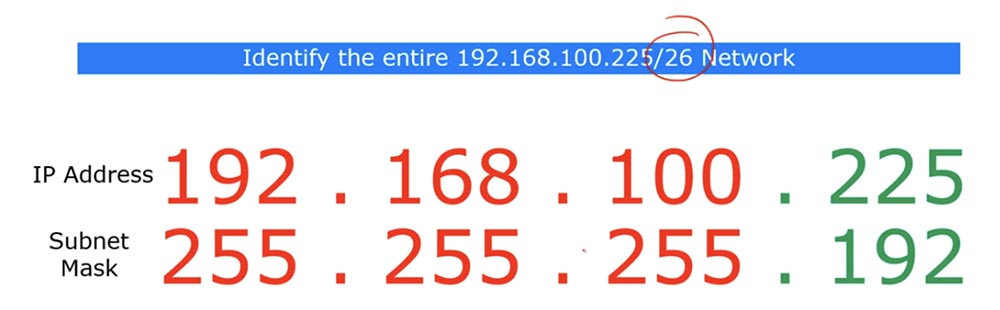

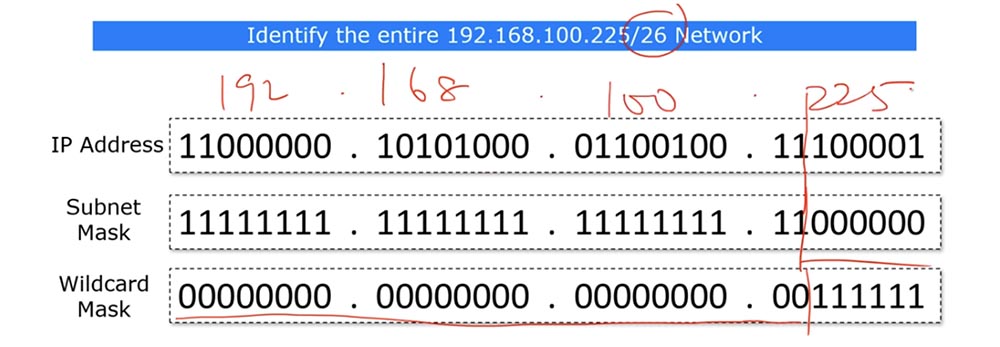

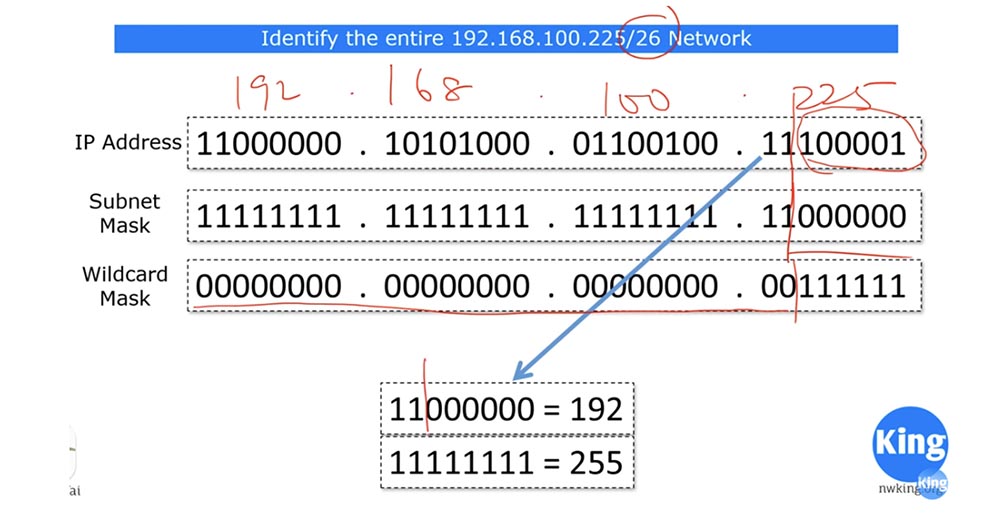

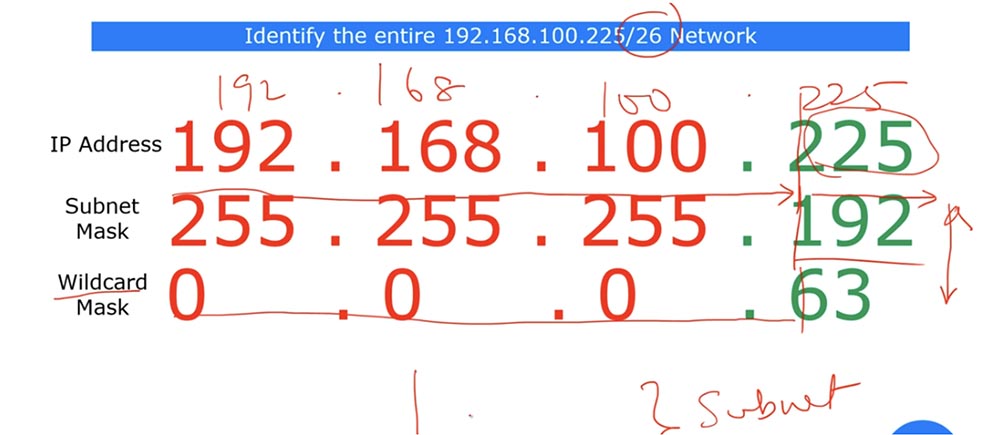

Dans cet exemple, nous avons examiné le réseau 192.168.100.255/24, et maintenant regardons le réseau / 26. Si vous avez / 26, le dernier octet du masque de sous-réseau sera 192.

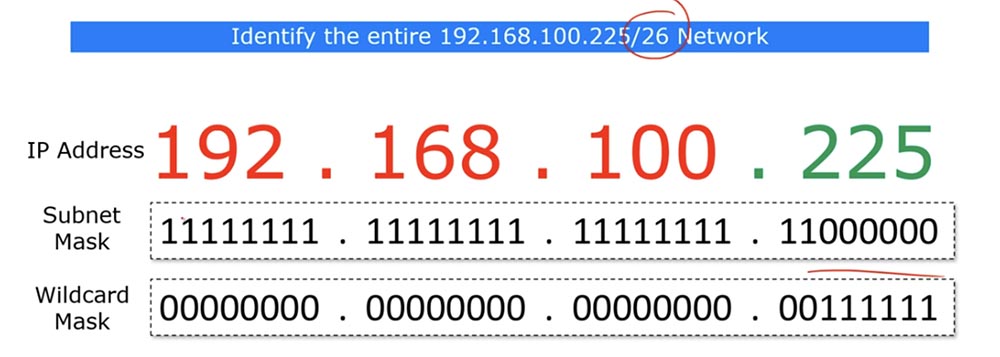

Si vous regardez la forme binaire de ces adresses IP, vous verrez que le masque de sous-réseau contient 26 bits simples et 6 bits zéro.

Dans ce cas, le masque inversé doit comprendre 26 zéros et 6 unités. Comme nous l'avons déjà dit, les endroits où se trouvent 0 affichent les paramètres d'adresse correspondants et les endroits où se trouvent les unités, vous pouvez les ignorer.

Pour plus de clarté, j'écrirai l'adresse IP sous forme décimale en haut. Le dernier octet du masque inverse correspond au nombre 63, et je peux l'afficher comme 0.0.0.63. Autrement dit, / 26 signifie que les 26 zéros ou les 3 premiers octets de l'adresse IP sont les mêmes, et les 6 derniers bits peuvent être n'importe quoi - des zéros ou des uns.

Voir - si nous remplaçons ces 6 derniers bits de l'adresse IP par des zéros, nous obtenons le nombre 192, et si ceux nous obtenons le nombre 255. Ainsi, le masque inverse montre que le sous-réseau avec des adresses IP dont le dernier octet est dans la plage de 192 à 255 , c'est-à-dire qu'une partie du réseau 192.168.100.225/26 est soumise à la condition ACL spécifiée.

Vous pouvez vous demander pourquoi deux masques sont nécessaires: un masque de sous-réseau et un masque générique. J'ai moi-même posé cette question lorsque j'étais étudiant, et encore beaucoup de gens, même travaillant chez Cisco, posent cette question. J'essaierai d'y répondre. En général, le masque de sous-réseau et le masque inversé montrent la même chose en ce qui concerne le sous-réseau, c'est-à-dire une partie de l'adresse IP désignant le réseau. Lorsque nous identifions l'ensemble du réseau, le masque inverse est simplement une version «inversée» du masque direct.

Cependant, l'identification de l'hôte est différente. Si vous souhaitez identifier l'ensemble du sous-réseau avec toutes les adresses qu'il contient, vous pouvez utiliser le masque de sous-réseau. Mais si vous avez seulement besoin d'identifier quelques hôtes de ce réseau afin de leur appliquer sélectivement les règles ACL, vous avez besoin d'un masque inversé.

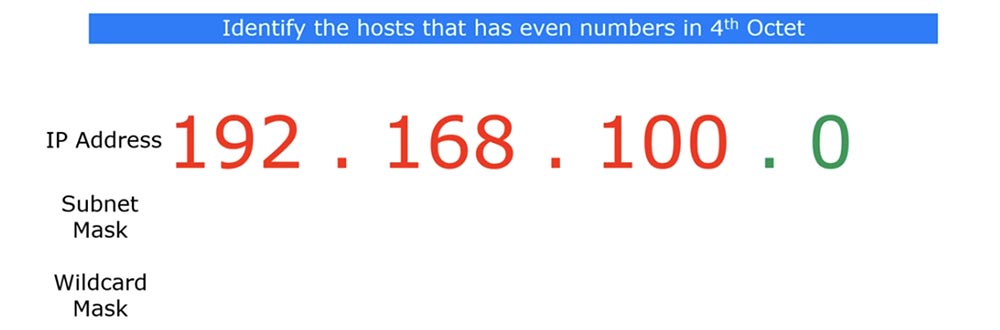

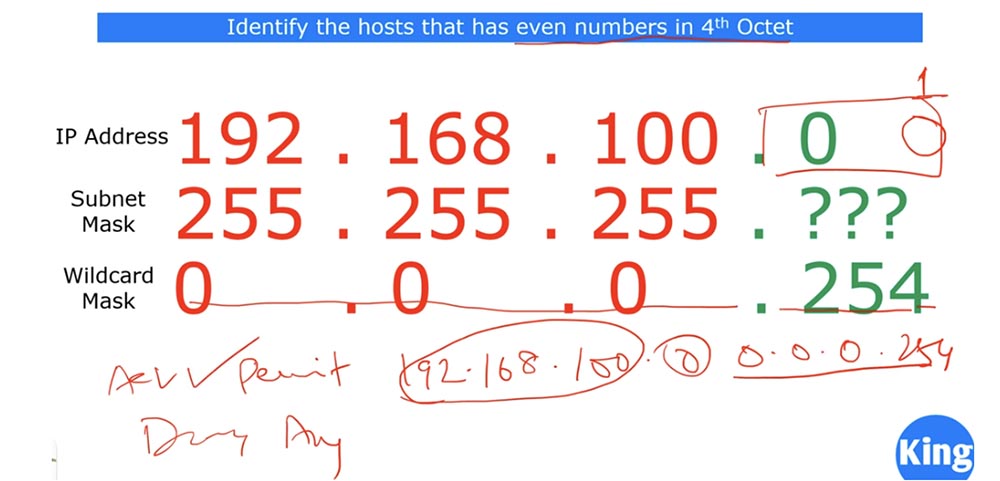

Vous ne verrez jamais un masque de sous-réseau composé d'alternances de zéros et de zéros - il a toujours des unités en premier et des zéros à la fin. Le caractère générique est donc appelé "sauvage" car il peut être constitué de n'importe quelle séquence de uns et de zéros. Pour le rendre plus clair, résolvons le problème: "identifier les hôtes sur un réseau donné qui ont des nombres pairs dans le quatrième octet."

Cela est nécessaire pour créer une règle ACL de ce type: autorisez 192.168.100.0 <masque inverse>, c'est-à-dire que le trafic sera autorisé pour les adresses IP de ce sous-réseau avec seulement le quatrième octet. Cela peut-il être fait en utilisant un masque de sous-réseau? Je ne pense pas, car le quatrième octet d'un masque de sous-réseau normal ne peut contenir qu'un seul numéro spécifique. Regardons un masque inverse de 4 octets.

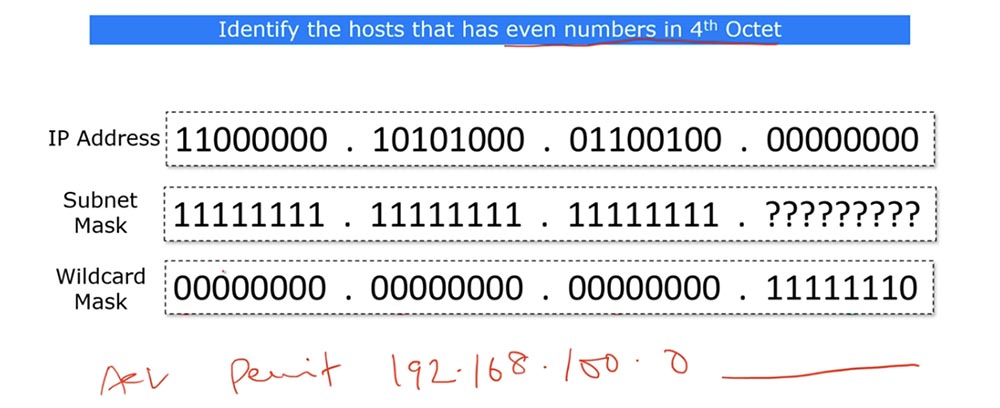

Dans le dernier octet du masque inverse, vous pouvez placer les bits suivants: 11111110. Je vais vous expliquer de quoi il s'agit. Si le 4e octet contient des nombres pairs, alors le dernier bit de l'octet est nécessairement 0, et si le dernier bit est 1, alors le nombre est impair. Si nous parlons du sous-réseau / 24, alors seul le dernier octet peut contenir un nombre pair.

Dans le cas du masque inversé, les trois premiers octets sont 0 et les sept premiers bits du quatrième octet ne nous dérangent pas, l'essentiel est que le huitième bit de l'octet soit nul, car il doit coïncider avec le dernier octet de l'adresse IP du réseau, qui est 0.

Si le dernier bit de l'adresse IP est 1, cette adresse sera refusée, maintenant j'ajouterai la condition à notre ACL - Refuser tout. Ainsi, ce n'est que si le dernier octet d'une adresse IP de notre sous-réseau se termine par 0, c'est-à-dire qu'il sera pair, que nous remplirons la condition de correspondance avec le masque arrière, qui se termine également par 0, et la condition ACL "autorise toutes les adresses avec un 4e octet pair". sera satisfait. Sinon, c'est-à-dire que pour toutes les adresses IP impaires, le refus de toute condition s'appliquera.

Ainsi, peu nous importe la valeur exacte d'un octet pair - 2,4,6, 8 et ainsi de suite, l'essentiel est qu'il aura un bit zéro à la fin. Si nous utilisions un masque de sous-réseau normal, nous aurions besoin de créer une entrée distincte pour chaque adresse IP qui a un 4e octet pair. L'utilisation du masque inverse vous permet de remplacer toutes ces entrées par une.

Exactement le même principe s'applique aux nombres impairs du 4e octet, juste le dernier bit du masque inversé dans ce cas devrait être 1. Dans ce cas, une règle générale sera établie, autoriser ou refuser, pour toutes les adresses IP du sous-réseau ayant un 4- 4 e octet. Voyez à quoi ressemble cet exemple décimal.

Si j'utilise le masque inversé 0.0.0.254, notre problème sera résolu: tous les hôtes avec un quatrième octet pair sont autorisés et tous les autres hôtes sont interdits. L'avantage d'un masque inversé est que lorsque vous créez une liste de contrôle d'accès, vous pouvez la configurer en fonction de vos besoins. Vous n'avez pas à vous soucier de masques inverses spécifiques, car CCNA ne l'exige pas. Il suffit de se rappeler la règle: le masque inverse est obtenu lorsque le masque de sous-réseau est supprimé du masque global 255.255.255.255. Notez que le cours CCNA se concentre davantage sur les sous-réseaux plutôt que sur les hôtes.

Revenons à la diapositive précédente et je parlerai d'une autre façon de calculer le masque générique.

Si vous vous souvenez de notre tableau «magique», / 26 signifie la taille du bloc de bits égale à 64. Si ce bloc est 64, le dernier octet du masque inverse aura la valeur (64-1) = 63. Si nous avons / 25, la taille du bloc sera 128, ce qui signifie que le dernier octet du masque inverse sera (128-1) = 127. C'est une autre astuce pour faciliter le calcul de la valeur de masque inverse. Mais si vous ne souhaitez pas l'utiliser, utilisez la méthode habituelle en soustrayant le masque de sous-réseau du masque global.

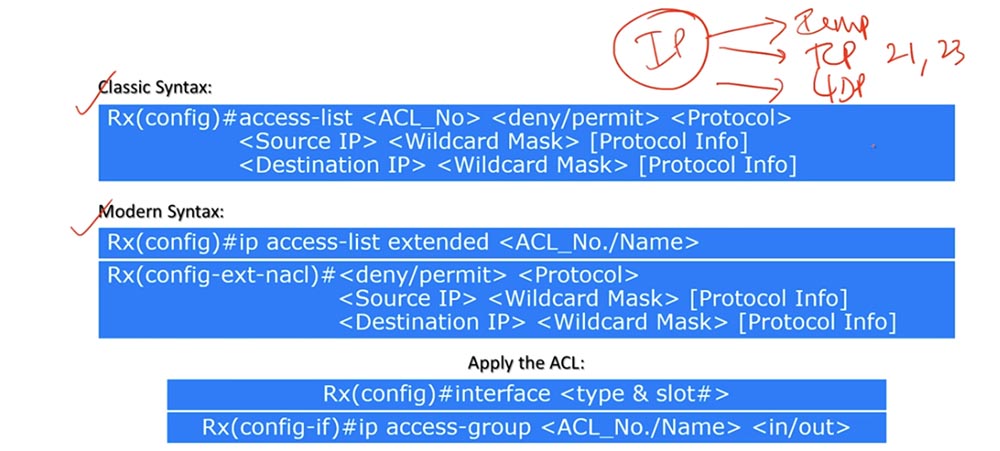

Passons maintenant à la syntaxe des commandes ACL étendues. Comme avec l'ACL standard, il existe deux types d'enregistrement de commande: classique et moderne.

La commande classique est la liste d'accès d'accès <numéro ACL> <désactiver / autoriser> <protocole>. Ainsi, la première commande ACL étendue diffère de la commande ACL standard en spécifiant un protocole, pas un critère. Cela signifie que le trafic n'est pas filtré ici par l'adresse IP de la source ou de la destination, mais par le protocole utilisé.

Dans tous les cas, nous utilisons le protocole IP, qui est de trois types: ICMP, ou le ping connu de nous, TCP, qui dépend du port spécifique 21,23 et ainsi de suite, et UDP. Permettez-moi de vous rappeler que Wikipedia a un article avec une liste de tous les protocoles et leurs numéros de port correspondants.

Voici la ligne de commande <IP source> <masque inversé> [informations de protocole]. Les informations de protocole signifient spécifier un numéro de port. Autrement dit, dans la commande précédente en tant que <protocole>, vous spécifiez ICMP, TCP ou UDP, et dans la deuxième commande en tant que paramètre [informations de protocole], spécifiez le numéro de port 21.23, etc.

La troisième ligne de la commande est <IP destination> <masque inversé> [informations de protocole], c'est-à-dire les paramètres concernant la destination.

Si vous vous souvenez des leçons précédentes, le numéro de port source est un nombre aléatoire, car l'appareil envoyant le trafic crée un port de numéro aléatoire pour cela. À cet égard, dans la première ligne concernant la source de trafic, vous indiquez [informations de protocole] de la destination, par exemple FTP, c'est-à-dire le protocole de l'appareil dont vous souhaitez bloquer le trafic.

Permettez-moi de vous rappeler que pour apporter des modifications à la liste des ACL étendues du type classique, vous devrez reformer la liste entière manuellement, comme dans le cas des ACL standard du type classique.

Une équipe d'apparence moderne commence par l'expression ip, qui n'a rien à voir avec le protocole IP, c'est juste un mot-clé. Ainsi, la première ligne contient le mot clé ip, le paramètre «liste d'accès étendue» et le numéro ou le nom de l'ACL. Après avoir exécuté la première commande, vous passez en mode de sous-commande config-ext-nacl et entrez <disable / allow> <protocol>, comme nous l'avons vu ci-dessus.

Voici les deux commandes <IP source> <masque inverse> [informations de protocole] et <IP de destination> <masque inverse> [informations de protocole], la première ignorant généralement le paramètre [informations de protocole source], et à la place le paramètre [informations de protocole] destination]. Parfois, il peut être nécessaire de spécifier le port source, mais dans CCNA, dans la plupart des cas, ce paramètre peut être ignoré.

L'utilisation d'une ACL étendue est similaire à l'utilisation d'une ACL standard. Ici, vous devez également spécifier l'interface du périphérique auquel la liste est appliquée, puis utiliser le paramètre ip access-group, le numéro ou le nom de la liste ACL et la direction du flux de trafic - entrant ou sortant. Dans la vidéo précédente, nous avons déjà expliqué comment la direction du trafic est déterminée pour un port spécifique.

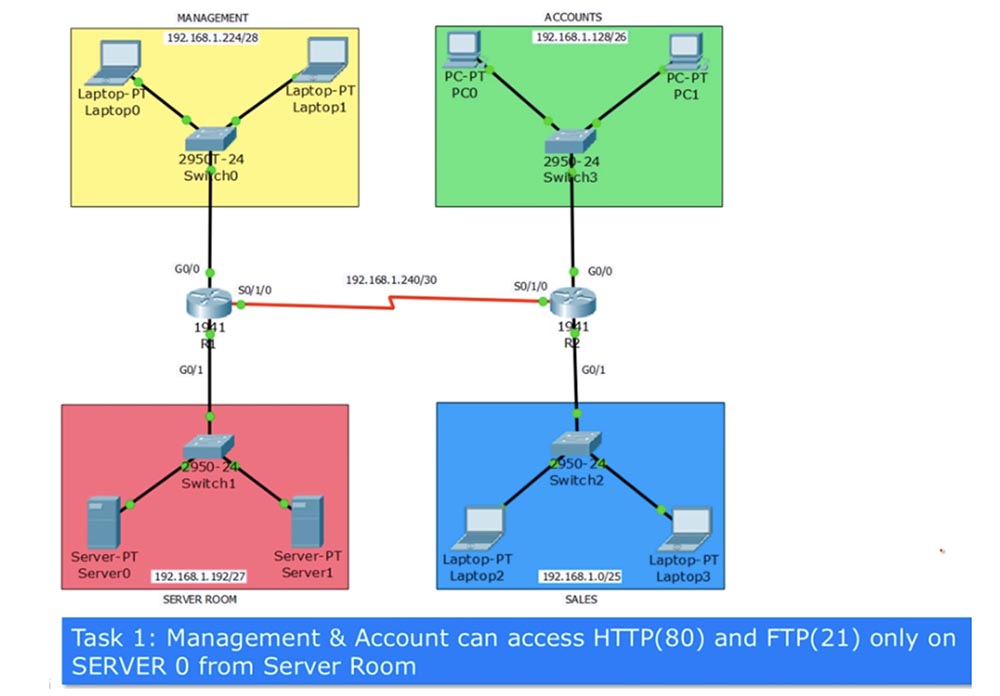

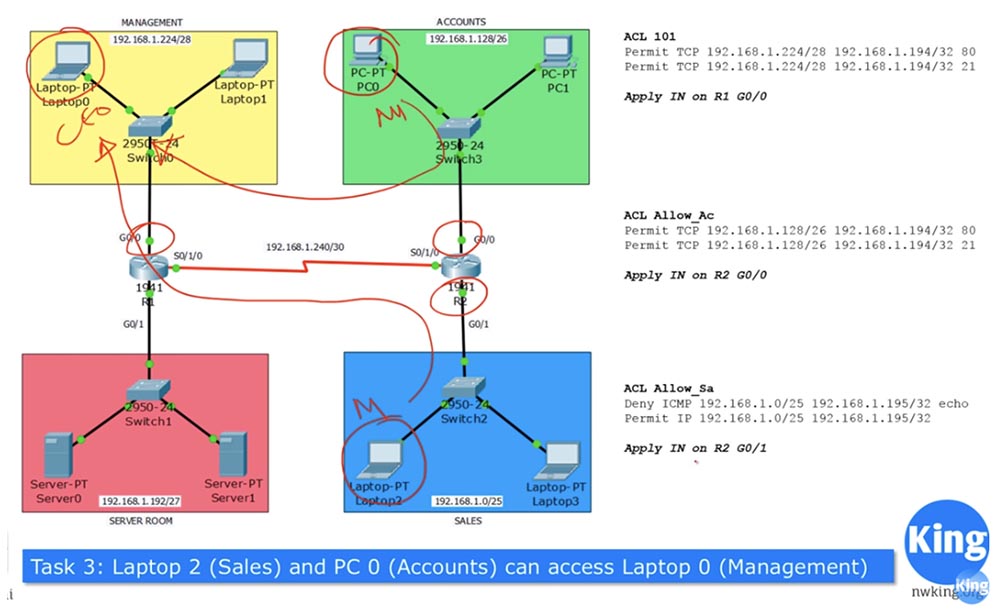

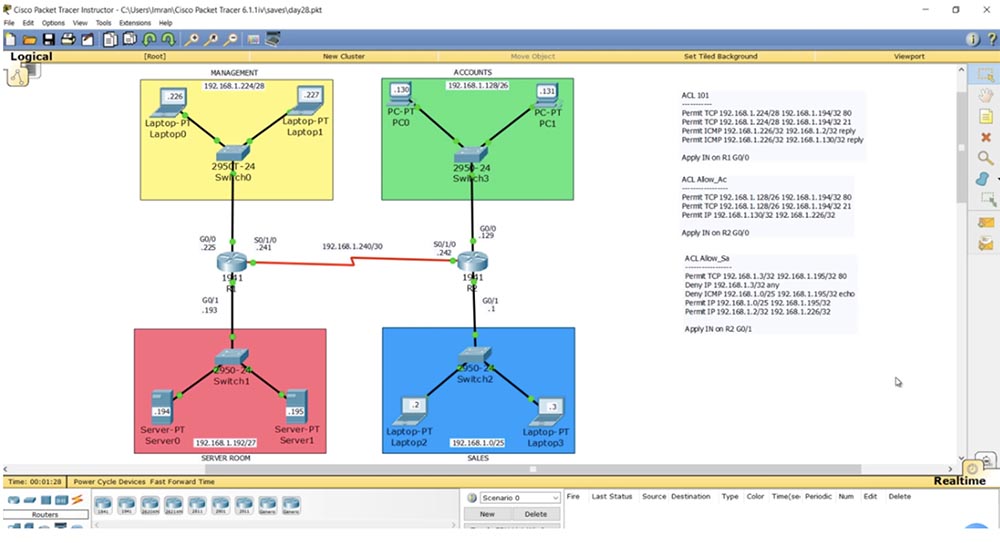

Passons au schéma et configurons l'ACL avancée en utilisant la topologie de réseau de la leçon précédente. Le problème numéro 1 est: "Les ordinateurs du réseau du service de gestion et du réseau du service financier ne peuvent accéder via les protocoles HTTP (80) et FTP (21) qu'au serveur Server0 situé sur le réseau du serveur."

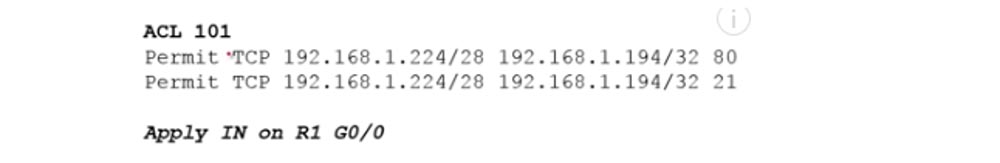

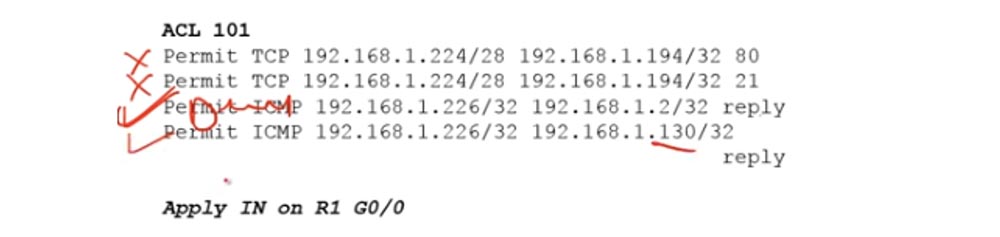

Dans le même temps, tout le trafic n'est pas autorisé, mais seulement celui qui provient des ports 80 et 21, c'est-à-dire, par exemple, le trafic via le protocole SSH doit être bloqué. Si vous vous souvenez, la liste de contrôle d'accès étendue doit être appliquée plus près de la source, donc pour le service de gestion, elle doit être appliquée au port G0 / 0 du routeur R1 et, pour la comptabilité, au port G0 / 0 du routeur R2. Par rapport au routeur, nous bloquons le trafic entrant, nous utilisons donc le paramètre IN dans les commandes de la liste. Attribuez l'ACL au numéro de liste 101 et faites une liste de lignes qu'il doit contenir en utilisant l'approche classique.

La première ligne autorise TCP, car le port HTTP 80 signifie TCP, alors nous indiquons le réseau du département de gestion, 192.168.1.224/28. Dans cet exemple, j'omets le masque inversé, nous l'utilisons dans Packet Tracer, jusqu'à présent, le principe de formation de liste est important pour nous. Le réseau de gestion est la source du trafic, après quoi l'adresse IP de destination 192.168.1.194/32 est indiquée, où 194 est le dernier octet de l'adresse Server0, et / 32 signifie que la condition s'applique uniquement à ce périphérique particulier situé sur le sous-réseau 192.168.1.192/27. A la fin de la ligne, nous indiquons le port de destination autorisé 80, destiné au trafic HTTP.

De la même manière, une entrée est créée pour le port 21 utilisé pour transmettre le trafic FTP. Je n'écris pas une troisième ligne, qui par défaut ressemble à Refuser tout et interdit tout trafic sortant provenant d'appareils qui n'appartiennent pas à ce sous-réseau. Ensuite, vous devez spécifier que la liste est appliquée au port G0 / 0 de R1 dans la direction IN, c'est-à-dire pour le trafic entrant.

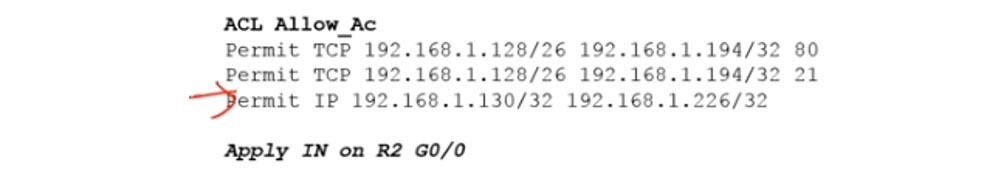

Nous faisons de même en compilant les entrées ACL Allow_Acc pour le service financier, en autorisant le trafic TCP depuis les ports 80 et 21 et en appliquant cette liste à l'interface d'entrée G0 / 0 du routeur R2.

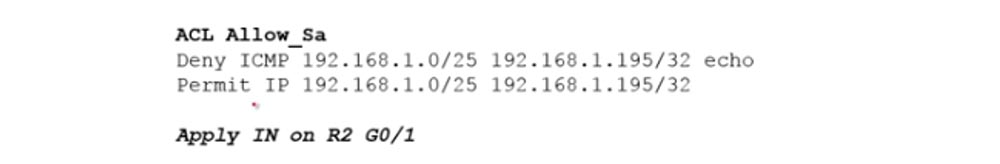

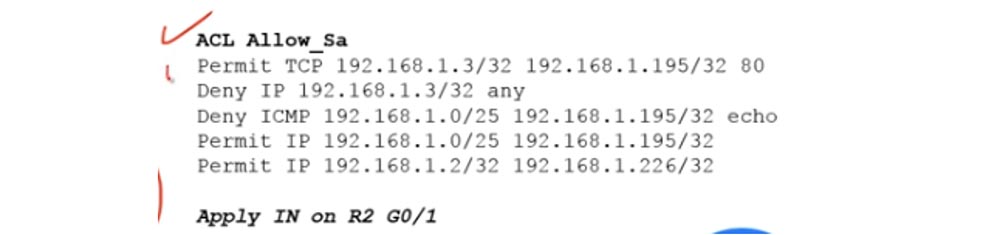

Le problème numéro 2 est: "Les ordinateurs du réseau du service commercial peuvent utiliser tous les protocoles sauf PING (ICMP) uniquement sur le serveur 1, situé sur le réseau du serveur." Cela signifie que pour la communication avec le serveur, les ordinateurs du service commercial peuvent utiliser les protocoles HTTP, SSH, FTP - tous les protocoles autres que ICMP. Dans ce cas, la liste des conditions ACL ressemblera à ceci.

Dans la première ligne, nous interdisons tout trafic via ICMP, en plaçant une condition spécifique en haut de la liste et générale à la fin de la liste. Cet enregistrement montre l'identifiant de sous-réseau du service commercial 192.168.1.0/25, l'adresse IP d'un serveur Server 1 spécifique est 192.168.1.195/32. Le paramètre echo signifie que le trafic sous forme de ping, c'est-à-dire qu'un paquet envoyé au serveur afin de revenir à l'ordinateur doit être refusé.

La deuxième ligne autorise tout autre trafic provenant du sous-réseau 192.168.1.0/25 vers l'adresse de serveur 192.168.1.195/32. Comme d'habitude, à la fin de la liste, la ligne par défaut est Refuser tout, ce qui signifie que si les ordinateurs du service commercial tentent de contacter le service financier, ce trafic sera rejeté. Ensuite, nous indiquons à quelle interface de routeur l'ACL doit être appliquée et le deuxième problème est résolu.

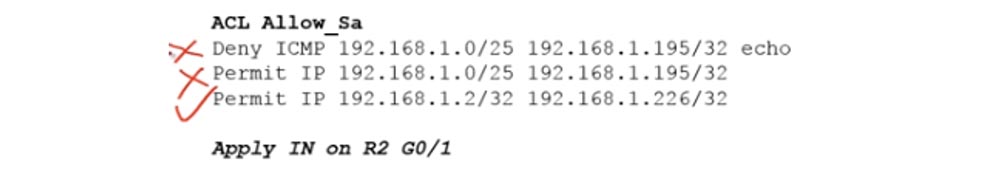

La tâche 3 est: «Ordinateur portable Sales2 Laptop2 et le service financier PC0 peuvent accéder à l'ordinateur portable management0 Laptop0.» Supposons que ces appareils soient gérés par les chefs des services commerciaux et comptables qui peuvent communiquer avec le CFO du CFO situé dans le département de gestion. Cependant, il n'y a aucune restriction sur les protocoles utilisés, y compris ICMP.

Nous avons déjà trois ACL appliquées aux interfaces que j'ai entourées en rouge sur le diagramme. Laptop2 ne peut pas contacter Laptop0 pour le moment, car cela contredit les conditions du problème 3.

Pour communiquer entre ces deux appareils, vous devez ajouter des conditions supplémentaires à l'ACL Allow_Sa.

De même, vous devez ajouter des conditions à l'ACL Allow_Acc afin que PC0 puisse librement contacter Laptop0.

Dans les deux listes, nous ajoutons des lignes avec le paramètre Permit IP, ce qui signifie autoriser le trafic sur n'importe quel protocole IP.

Comme vous le savez, ICMP utilise un trafic bidirectionnel: vous envoyez un ping et l'écho le renvoie. Dans notre situation, si Laptop2 adresse le ping de Laptop0, le trafic circulera librement dans le réseau du département de gestion. Cependant, lorsque le colis est renvoyé à l'ordinateur portable du service commercial, il ira à l'interface G0 / 0 du routeur R1, où l'ACL 101 est actif. Le trafic de retour ne correspondant à aucune des conditions de cette liste, il sera bloqué. Par conséquent, nous devons compléter la liste ACL101 en résolvant les conditions à la fois de la commande ping à partir de l'ordinateur portable Sales22 du service commercial et de la commande ping à partir de l'ordinateur PC0 du service financier.

Nous avons résolu la tâche n ° 3 et passons maintenant à la résolution du problème n ° 4: "L'ordinateur portable Sales3 Laptop3 ne peut accéder qu'à son propre réseau SALES et uniquement au service Web via le port 80 sur le serveur 1".

La première partie de la tâche signifie que dès que Laptop3 essaie de quitter le réseau SALES, son trafic sera bloqué par le routeur R2. Cependant, selon la deuxième partie de la tâche, cet ordinateur doit avoir accès à un service Web situé en dehors du réseau SALES. Cela signifie que tout le trafic, à l'exception du trafic dirigé vers le serveur, est bloqué.

Des tâches précédentes, nous savons que le trafic provenant du service commercial est régulé par l'ACL Allow_Sa, que nous avons appliqué à l'interface d'entrée G0 / 1 du routeur R2. Par conséquent, nous devons modifier cette liste, tout d'abord en y ajoutant la ligne «autoriser TCP vers le serveur 1 via le port 80» du type suivant: Autoriser TCP 192.168.1.3/32 192.168.1.195/32 80

La première ligne signifie que tout trafic HTTP atteint le serveur, et la seconde Deny IP 192.168.1.3/32 signifie que le reste du trafic, par exemple, FTP provenant de Laptop3, sera supprimé. De plus, nous laissons inchangées les trois lignes suivantes de la liste de contrôle d'accès précédente, résolvant ainsi le problème 4.

J'ai déjà dit que je vous conseille d'écrire les solutions à ces problèmes sur papier ou de les taper manuellement sur un ordinateur, car elles changent, et sur papier ou sur un ordinateur, vous pouvez toujours ajouter, barrer ou supprimer des lignes. J'attire votre attention sur le fait que si vous ajoutez simplement la solution au quatrième problème à la fin de l'ACL, en ajoutant deux lignes, le système les ignorera, car les conditions situées au-dessus absorbent ces règles. Étant donné que la deuxième ligne de l'ancienne liste autorise tout le trafic, la condition Deny IP 192.168.1.3/32, située à la fin de la liste, ne sera tout simplement pas satisfaite.

Ainsi, la séquence correcte des entrées ACL est de la plus haute importance. Vous devez d'abord développer une chaîne d'opérations logique et organiser les lignes afin qu'elles ne se contredisent pas. Passons maintenant à Packet Tracer et complétons tous les paramètres en fonction des solutions.

Commençons la configuration à partir du premier routeur, Router1. J'utilise la commande show access-list pour montrer que l'ACL est actuellement manquante. Ensuite, en utilisant la commande show ip route, je montre que le RIP entre les deux routeurs est déjà configuré et fonctionne.

Allons à Laptop0 et pingons Server1 à 192.168.1.195. Comme vous pouvez le voir, le ping est réussi, car nous n'avons pas de listes de contrôle d'accès qui interdisent ou filtrent le trafic. Je suis également libre de cingler Server0.

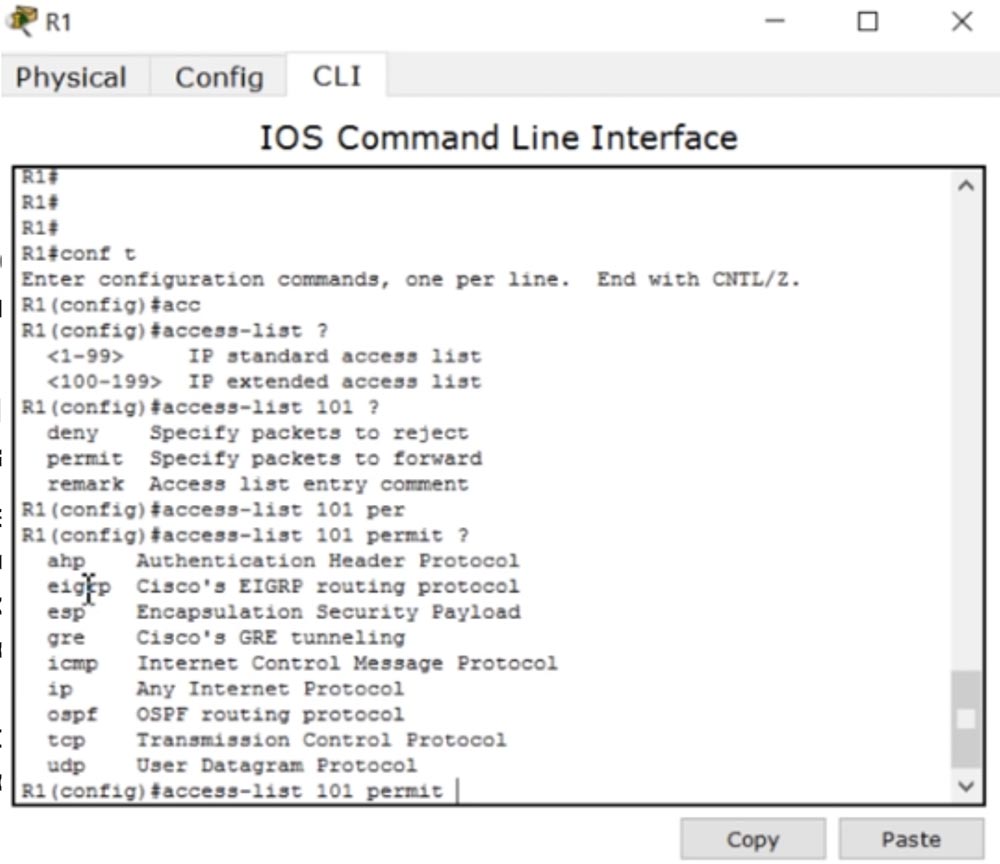

Nous allons maintenant passer au routeur Router1, entrer dans le mode de paramètres globaux et créer la liste ACL 101. Pour ce faire, je tape la commande access-list 101 permit tcp. Veuillez noter que le système donne une indication de la valeur de paramètre, outre tcp, qui peut être utilisée dans cette commande.

esp, icmp, osfp . CCNA ip, ismp, tcp udp.

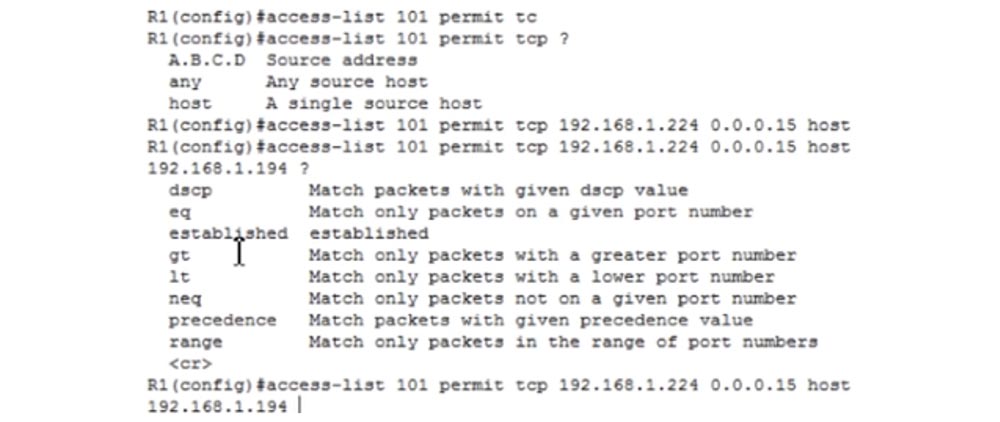

, access-list 101 permit tcp 192.168.1.224. /28 16 , 0.0.0.15.

28 4 , 1 , 128, 2 – 64, – 32, 4 16, , (16-1) =15. , . , host IP-, : access-list 101 permit tcp 192.168.1.224 0.0.0.15 host 192.168.1.194.

, , , .

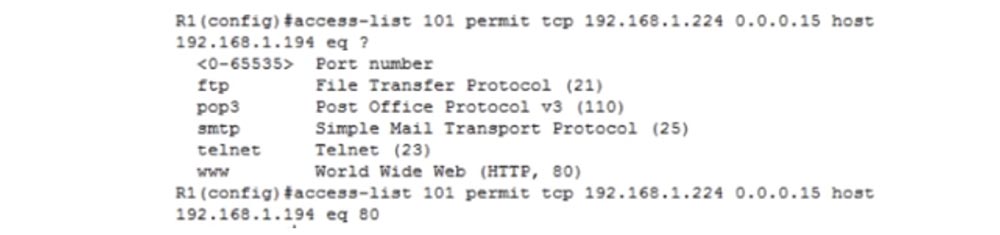

dscp, , eq, , gt – , , lt – .. , eq. .

0 65535, , . FTP 21, SMTP – 25, www – HTTP- 80. 80.

do show run , , 80 www. , , 80 21: access-list 101 permit tcp 192.168.1.224 0.0.0.15 host 192.168.1.194 eq 21.

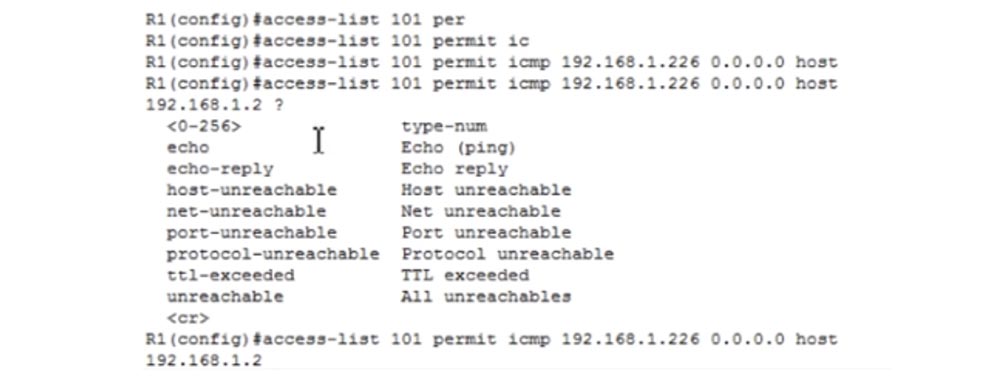

ICMP-, . access-list 101 permit icmp. host, , IP- 192.168.1.226 0.0.0.0, , . host IP- Laptop2 – 192.168.1.2. – , .

, echo-replay. , . : access-list 101 permit icmp192.168.1.226 0.0.0.0 host 192.168.1.2 echo-replay. : access-list 101 permit icmp 192.168.1.226 0.0.0.0 host 192.168.1.130 echo-replay.

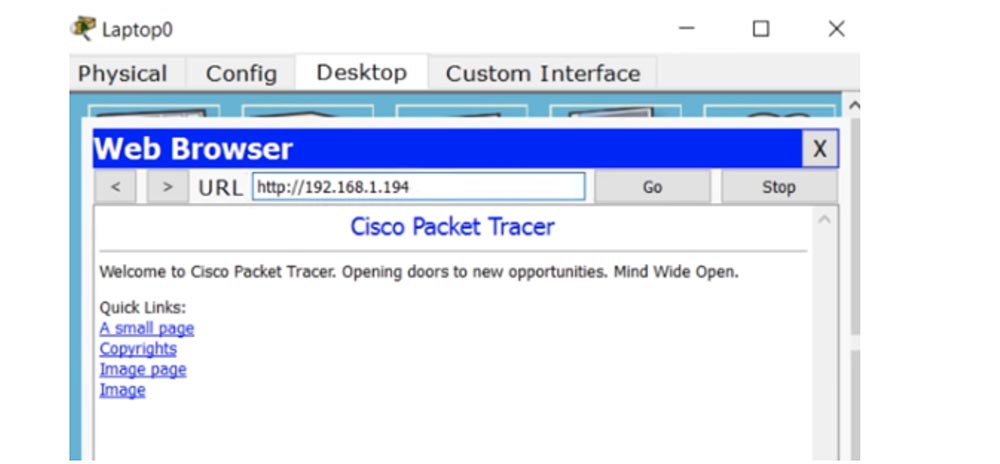

, int g0/0 ip access-group, 101 , IN. Laptop0 192.168.1.194, ACL . , , . IP- 192.168.1.195, .

, Server0 Laptop0 . HTTP FTP- 80 21, ICMP-, . .

-, 192.168.1.194, - Server0.

192.168.1.195, , ACL .

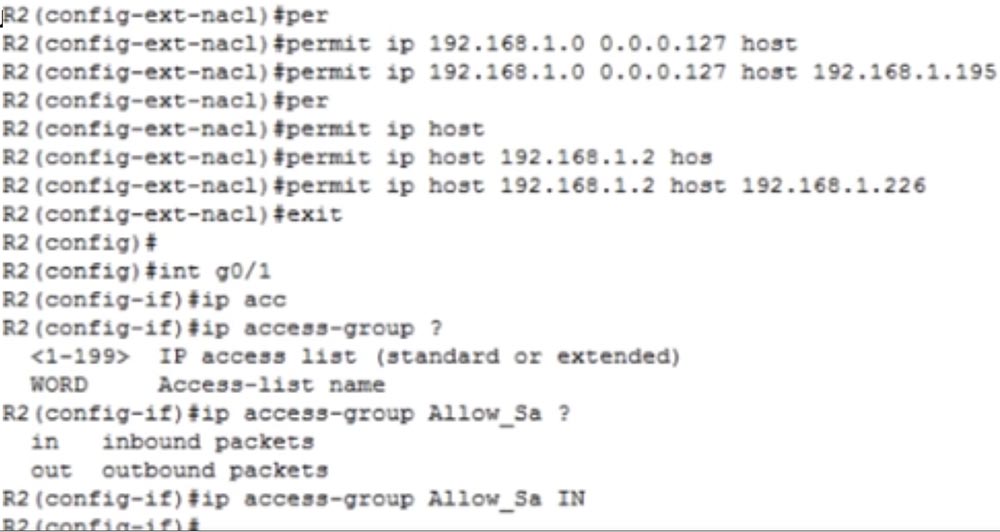

№1 R2 ACL – Allow_Ac. , ACL , . ip access-list extended Allow_Ac .

permit tcp 192.168.1.128. /26, , , – 128, – 64, , 0.0.0.63. , 255.255.255.192 255.255.255.255. permit tcp 192.168.1.128 0.0.0.63 host 192.168.1.194 eq 80. : permit tcp 192.168.1.128 0.0.0.63 host 192.168.1.194 eq 21.

№1 – PC0 Laptop0 . permit ip host 192.168.1.130 host 192.168.1.226 , .

ACL g0/0, ip access-group Allow_Ac IN. , PC0 Server 0, - . PC0 192.168.1.194, Packet Tracer, , R2 .

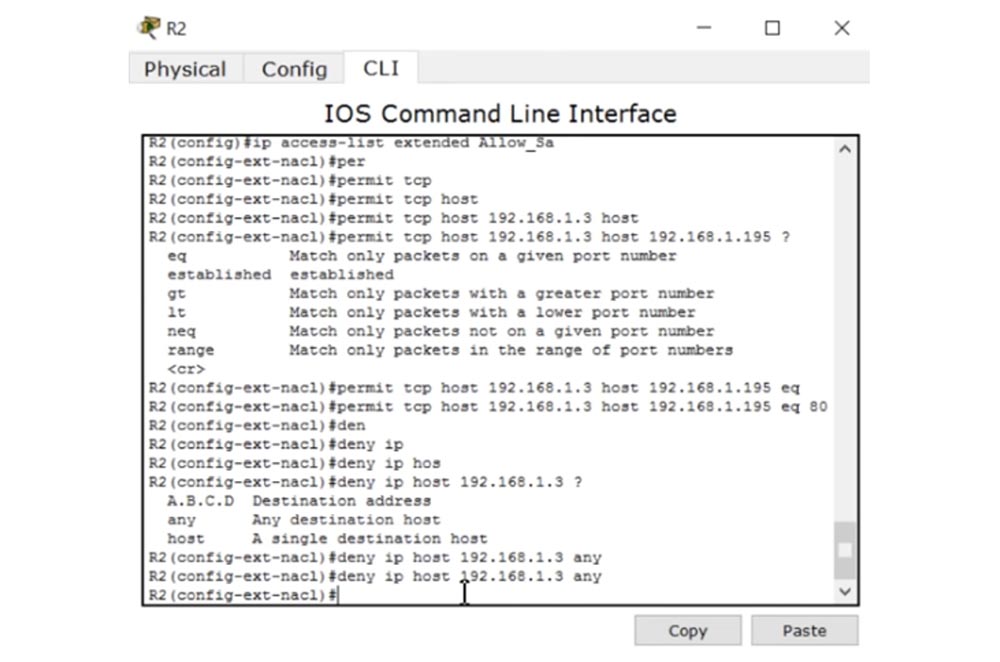

ACL , ip access-list extended Allow_Sa permit tcp host 192.168.1.3 host 192.168.1.195 eq 80. , HTTP- , , deny ip host 192.168.1.3 any.

, , . deny icmp 192.168.1.0. /25, 1 , 128 , , 0.0.0.127. 192.168.1.195, Server2. ACL : deny icmp 192.168.1.0 0.0.0.127 host 192.168.1.195 echo.

4- , , : permit ip 192.168.1.0 0.0.0.127 host 192.168.1.195.

, Laptop2 Laptop0. permit host 192.168.1.2 host 192.168.1.226, g0/1 ip access-group Allow_Sa IN.

, ACL Laptop3, , - . 192.168.1.195 , PC 192.168.1.130 192.168.1.226. , – - Server1.

Laptop2 Laptop0, . , , 192.168.1.226. Laptop1 , ACL , Laptop0. Laptop2 Server1 192.168.1.195, - . , 4- , ACL.

, , . ACL – , . , , , .

L'avantage de CCNA est d'apprendre tous les concepts du développement de réseau, et la meilleure façon d'apprendre le matériel est de concevoir votre propre réseau. Je serai heureux si vous résolvez ces problèmes à votre manière et le décrivez dans les commentaires de cette vidéo. En outre, en fonction de la topologie de réseau considérée, vous pouvez proposer d'autres tâches et essayer de les résoudre vous-même.Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?