Aujourd'hui, nous étudierons PAT (Port Address Translation), une technologie de traduction d'adresses IP à l'aide de ports, et NAT (Network Address Translation), une technologie de traduction d'adresses IP de paquets de transit. PAT est un cas particulier de NAT. Nous couvrirons trois sujets:

- adresses IP privées ou internes (intranet, local) et adresses IP publiques ou externes;

- NAT et PAT;

- configurer NAT / PAT.

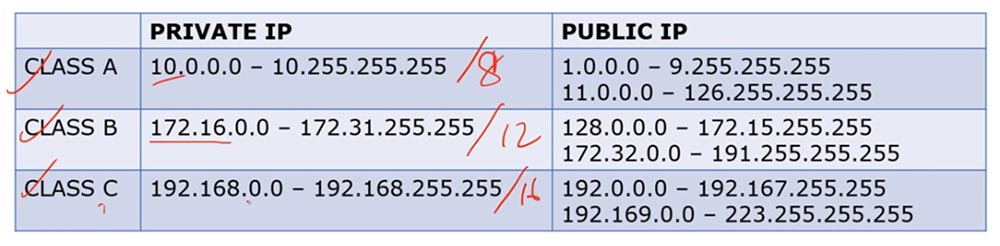

Commençons par les adresses IP privées. Nous savons qu'ils sont divisés en trois classes: A, B et C.

Les adresses internes de classe A occupent la plage de dizaines de 10.0.0.0 à 10.255.255.255, et les adresses externes occupent la plage de 1.0.0.0 à 9. 255.255.255 et de 11.0.0.0 à 126.255.255.255.

Les adresses internes de classe B vont de 172.16.0.0 à 172.31.255.255, et les adresses externes vont de 128.0.0.0 à 172.15.255.255 et de 172.32.0.0 à 191.255.255.255.

Les adresses internes de classe C vont de 192.168.0.0 à 192.168.255.255, et les adresses externes vont de 192.0.0 à 192.167.255.255 et de 192.169.0.0 à 223.255.255.255.

Les adresses de classe A sont les adresses / 8, la classe B - / 12 et la classe C - / 16. Ainsi, les adresses IP externes et internes de différentes classes occupent des plages différentes.

Nous avons discuté à plusieurs reprises de la différence entre les adresses IP privées et publiques. De manière générale, si nous avons un routeur et un groupe d'adresses IP internes, lorsqu'ils tentent d'accéder à Internet, le routeur les convertit en adresses IP externes. Les adresses internes sont utilisées exclusivement sur les réseaux locaux et non sur Internet.

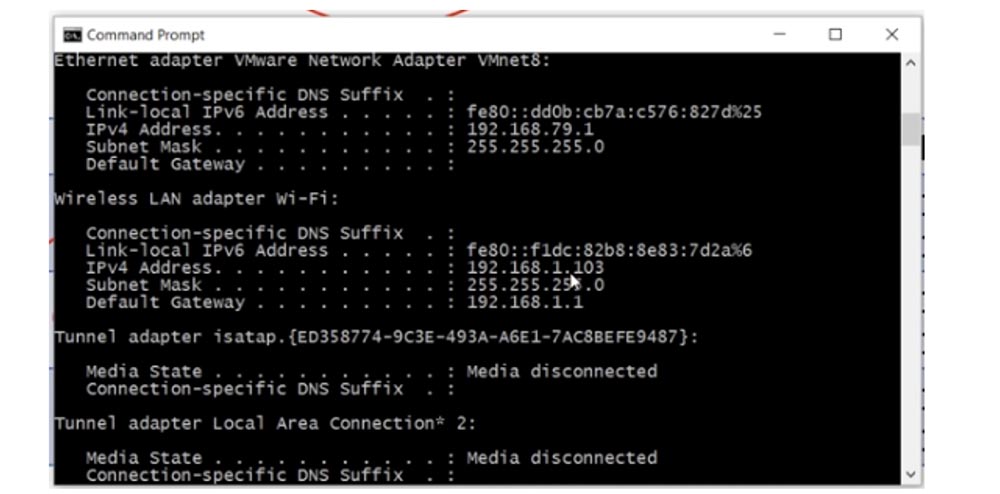

Si j'utilise la ligne de commande pour afficher les paramètres réseau de mon ordinateur, j'y verrai mon adresse IP LAN interne 192.168.1.103.

Pour connaître votre adresse IP publique, vous pouvez utiliser un service Internet tel que «Quelle est mon IP»? Comme vous pouvez le voir, l'adresse externe de l'ordinateur 78.100.196.163 est différente de son adresse interne.

Dans tous les cas, mon ordinateur est visible sur Internet précisément par l'adresse IP externe. Ainsi, l'adresse interne de mon ordinateur est 192.168.1.103, et l'externe est 78.100.196.163. L'adresse interne est utilisée uniquement pour la communication locale, vous ne pouvez pas accéder à Internet avec elle, pour cela, vous avez besoin d'une adresse IP publique. Vous pouvez vous rappeler pourquoi la séparation a été faite en adresses privées et publiques en consultant le didacticiel vidéo Jour 3.

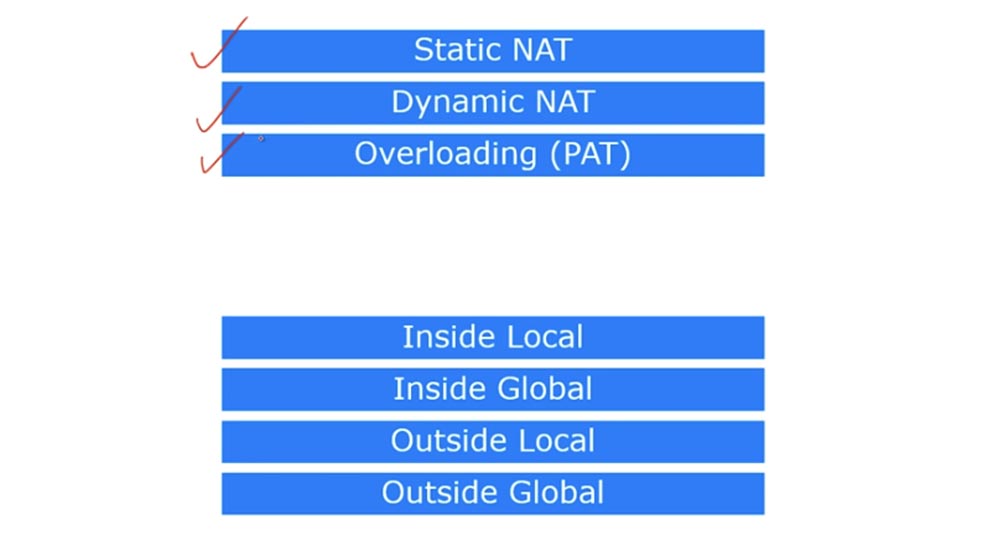

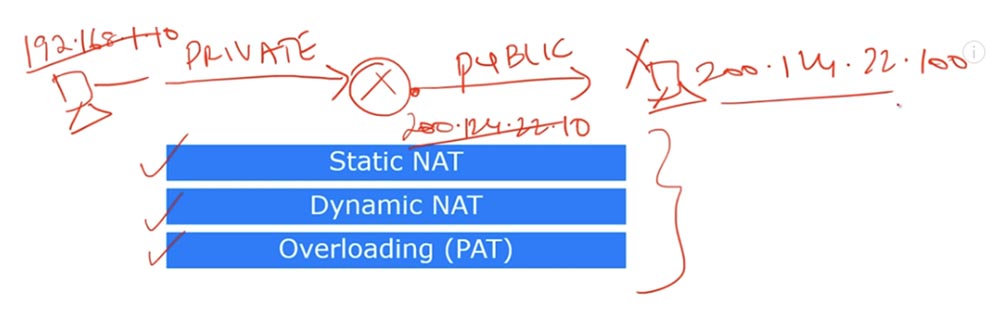

Considérez ce qu'est le NAT. Il existe trois types de NAT: NAT statique, dynamique et surchargé, ou PAT.

Il y a 4 termes dans Cisco qui décrivent le NAT. Comme je l'ai dit, le NAT est un mécanisme de conversion des adresses internes en adresses externes. Si un appareil connecté à Internet reçoit un paquet d'un autre appareil du réseau local, il supprimera simplement ce paquet, car le format de l'adresse interne ne correspond pas au format des adresses utilisées sur Internet mondial. Par conséquent, l'appareil doit recevoir une adresse IP publique pour accéder à Internet.

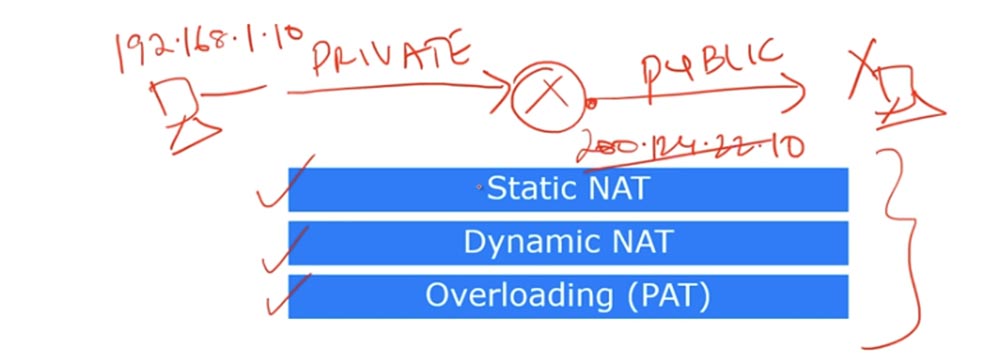

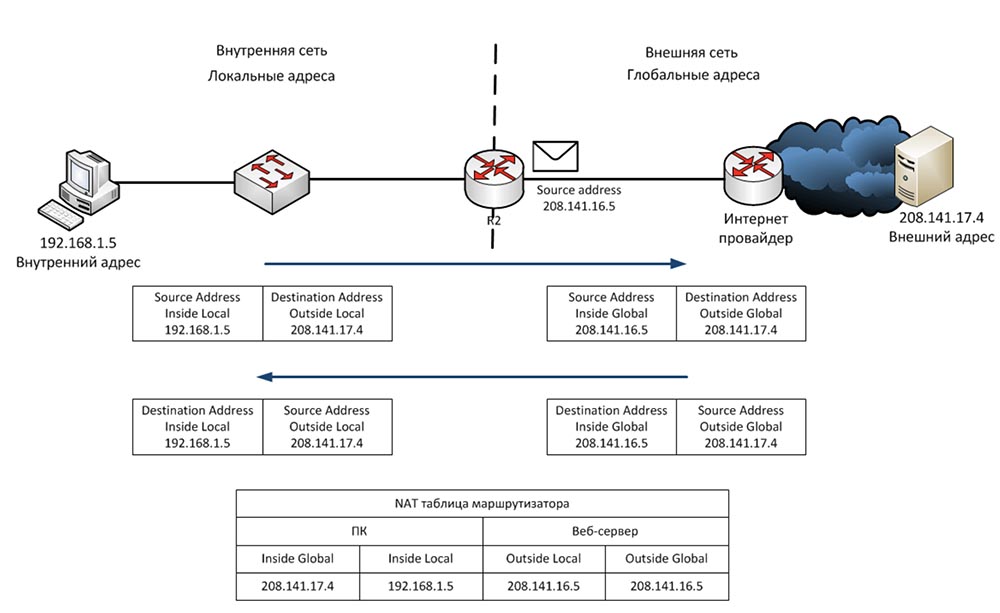

Ainsi, le premier terme est Inside Local, ce qui signifie l'adresse IP de l'hôte sur le LAN interne. Autrement dit, il s'agit de l'adresse source principale de type 192.168.1.10. Le deuxième terme, Inside Global, est l'adresse IP de l'hôte local, sous laquelle elle est visible sur le réseau externe. Dans notre cas, il s'agit de l'adresse IP du port externe du routeur 200.124.22.10.

Vous pouvez dire que Inside Local est une adresse IP privée et Inside Global est une adresse IP publique. N'oubliez pas que le terme Inside est utilisé pour faire référence à la source du trafic et Outside est utilisé pour désigner le but du trafic. Outside Local est l'adresse IP de l'hôte sur le réseau externe, sous laquelle elle est visible pour le réseau interne. Autrement dit, il s'agit de l'adresse du destinataire visible depuis le réseau interne. Un exemple d'une telle adresse est l'adresse IP 200.124.22.100 d'un appareil situé sur Internet.

Outside Global est l'adresse IP de l'hôte visible sur le réseau externe. Dans la plupart des cas, les adresses Outside Local et Outside Global se ressemblent, car même après la conversion, l'adresse IP de destination est la même pour la source qu'avant la conversion.

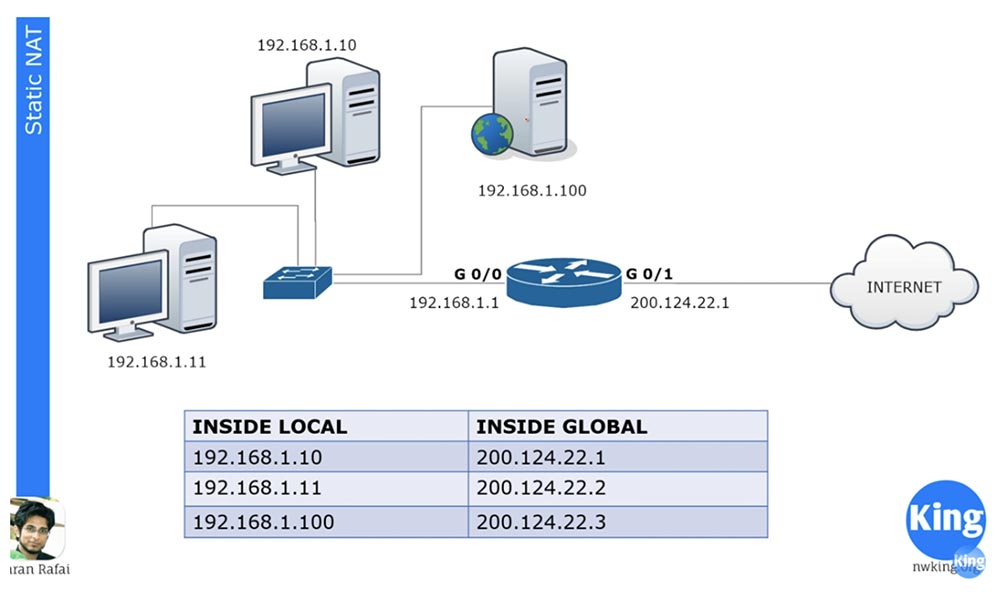

Considérez ce qu'est un NAT statique. Le NAT statique signifie la conversion un-à-un des adresses IP internes en conversion externe ou un-à-un. Lorsque les appareils envoient du trafic vers Internet, leurs adresses internes Inside Local sont converties en adresses internes Inside Global.

Il y a 3 appareils dans notre réseau local, et lorsqu'ils vont se connecter, chacun d'eux obtient sa propre adresse Inside Global. Ces adresses sont attribuées statiquement aux sources de trafic. Le principe un-à-un signifie que si 100 appareils sont situés sur le réseau local, ils reçoivent 100 adresses externes.

NAT a semblé sauver Internet, ce qui s'est terminé par des adresses IP publiques. Grâce au NAT, de nombreuses entreprises, de nombreux réseaux peuvent avoir une adresse IP externe commune, dans laquelle les adresses des appareils locaux seront converties lors de l'accès à Internet. Vous pouvez dire que dans ce cas de NAT statique, il n'y a pas d'économie dans le nombre d'adresses, car une centaine d'ordinateurs locaux se voient attribuer une centaine d'adresses externes, et vous aurez absolument raison. Cependant, le NAT statique présente encore plusieurs avantages.

Par exemple, nous avons un serveur avec une adresse IP interne de 192.168.1.100. Si un appareil d'Internet veut le contacter, il ne pourra pas le faire en utilisant l'adresse de destination interne, pour cela, il doit utiliser l'adresse externe du serveur 200.124.22.3. Si le NAT statique est configuré dans le routeur, tout le trafic adressé à 200.124.22.3 est automatiquement transféré à 192.168.1.100. Cela fournit un accès externe aux périphériques du réseau local, dans ce cas, au serveur Web de l'entreprise, ce qui peut être nécessaire dans certains cas.

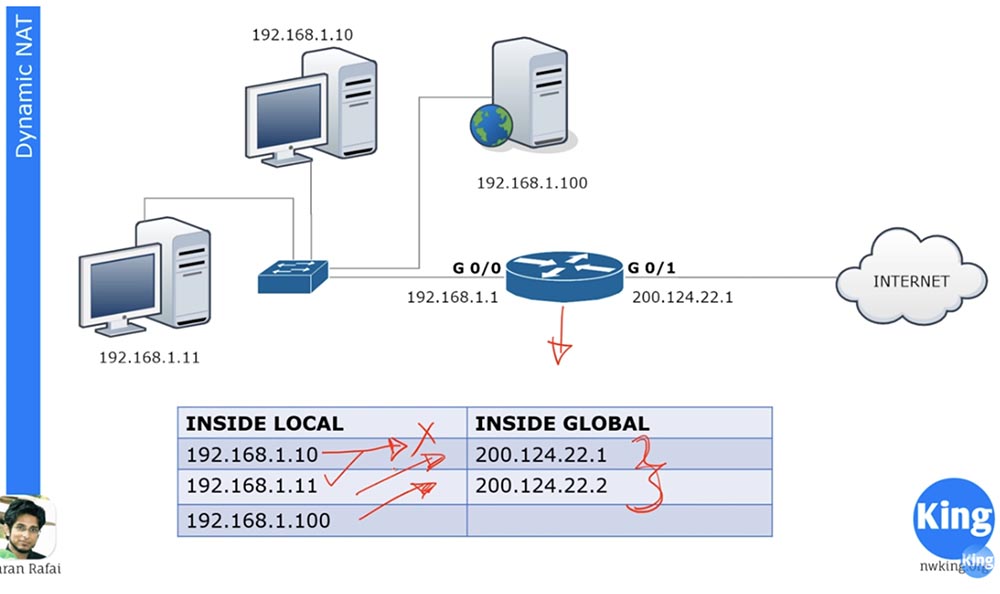

Considérez le NAT dynamique. Il est très similaire à statique, mais n'attribue pas d'adresses externes permanentes à chaque périphérique local. Par exemple, nous avons 3 appareils locaux et seulement 2 adresses externes. Si le deuxième appareil veut se connecter, il se verra attribuer la première adresse IP gratuite. Si après cela, le serveur Web veut se connecter, le routeur lui attribuera la deuxième adresse externe disponible. Si après cela, le premier appareil veut accéder au réseau externe, aucune adresse IP ne sera disponible pour lui et le routeur abandonnera son paquet.

Nous pouvons avoir des centaines d'appareils avec des adresses IP internes, et chacun de ces appareils peut être mis en ligne. Mais comme nous n'avons pas d'attribution statique d'adresses externes, pas plus de 2 appareils sur cent ne pourront accéder à Internet, car nous n'avons que deux adresses externes attribuées dynamiquement.

Les appareils Cisco ont un temps de traduction d'adresse fixe de 24 heures par défaut. Il peut être changé en 1,2,3, 10 minutes, à tout moment. Passé ce délai, les adresses externes sont libérées et automatiquement renvoyées au pool d'adresses. Si à ce moment le premier appareil veut se connecter et qu'une adresse externe est disponible, il la recevra. Le routeur contient une table NAT qui est mise à jour dynamiquement et jusqu'à l'expiration du temps de conversion, l'adresse attribuée est enregistrée par l'appareil. Autrement dit, le NAT dynamique fonctionne selon le principe: "qui est venu en premier, ils ont servi".

Considérez ce qui constitue un NAT ou PAT surchargé. Il s'agit du type de NAT le plus courant. Votre réseau domestique peut avoir de nombreux appareils - un PC, un smartphone, un ordinateur portable, une tablette et tous sont connectés à un routeur qui a une adresse IP externe. Ainsi, PAT permet à de nombreux appareils dotés d'adresses IP internes de se connecter simultanément sous une adresse IP externe. Cela est possible car chaque adresse IP interne privée utilise un numéro de port spécifique lors d'une session de communication.

Supposons que nous ayons une adresse publique 200.124.22.1 et de nombreux périphériques locaux. Ainsi, lors de l'accès à Internet, tous ces hôtes recevront la même adresse 200.124.22.1. La seule chose qui les distinguera les uns des autres est le numéro de port.

Si vous vous souvenez de la discussion sur la couche transport, vous savez que la couche transport contient des numéros de port et que le numéro de port source est un nombre aléatoire.

Supposons qu'il existe un hôte sur le réseau externe avec une adresse IP de 200.124.22.10, qui est connecté à Internet. Si l'ordinateur 192.168.1.11 souhaite contacter l'ordinateur 200.124.22.10, il créera un port source aléatoire 51772. Dans ce cas, le port de destination de l'ordinateur sur le réseau externe sera 80.

Lorsque le routeur reçoit un paquet d'ordinateur local envoyé à un réseau externe, il traduit son adresse locale locale locale en adresse globale globale 200.124.22.1 et attribue le port 23556 au port. Le paquet atteindra l'ordinateur 200.124.22.10 et devra renvoyer une réponse conformément à la procédure de prise de contact, la destination sera l'adresse 200.124.22.1 et le port 23556.

Le routeur a une table de traduction NAT, donc, après avoir reçu un paquet d'un ordinateur externe, il déterminera l'adresse Inside Local correspondant à l'adresse Inside Global comme 192.168.1.11: 51772 et lui transmettra le paquet. Après cela, la connexion entre les deux ordinateurs peut être considérée comme établie.

Dans le même temps, vous pouvez avoir des centaines d'appareils qui utilisent la même adresse 200.124.22.1 pour la communication, mais des numéros de port différents, afin qu'ils puissent tous se connecter en ligne en même temps. C'est pourquoi PAT est une méthode de traduction si populaire.

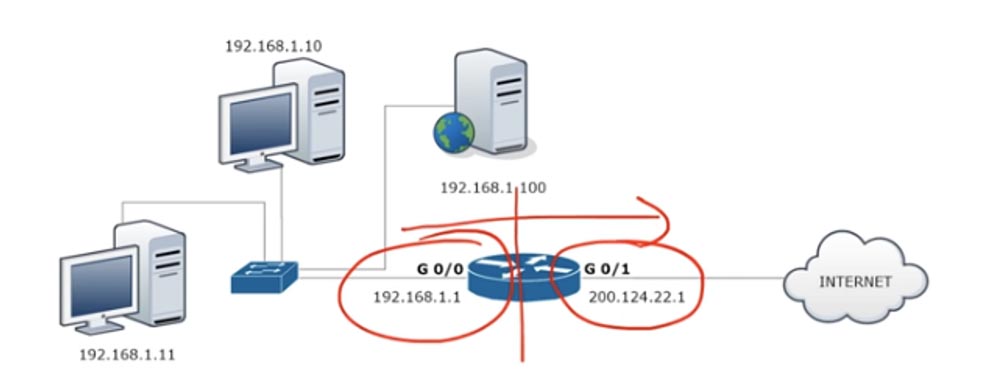

Examinons la configuration du NAT statique. Pour tout réseau, tout d'abord, il est nécessaire de déterminer les interfaces d'entrée et de sortie. Le diagramme montre un routeur par lequel le trafic est transféré du port G0 / 0 au port G0 / 1, c'est-à-dire d'un réseau interne à un réseau externe. Ainsi, nous avons une interface d'entrée 192.168.1.1 et une interface de sortie 200.124.22.1.

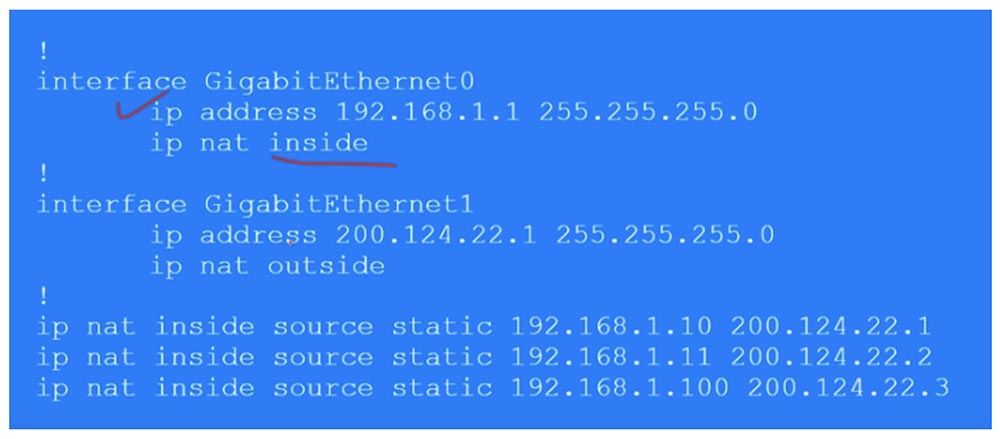

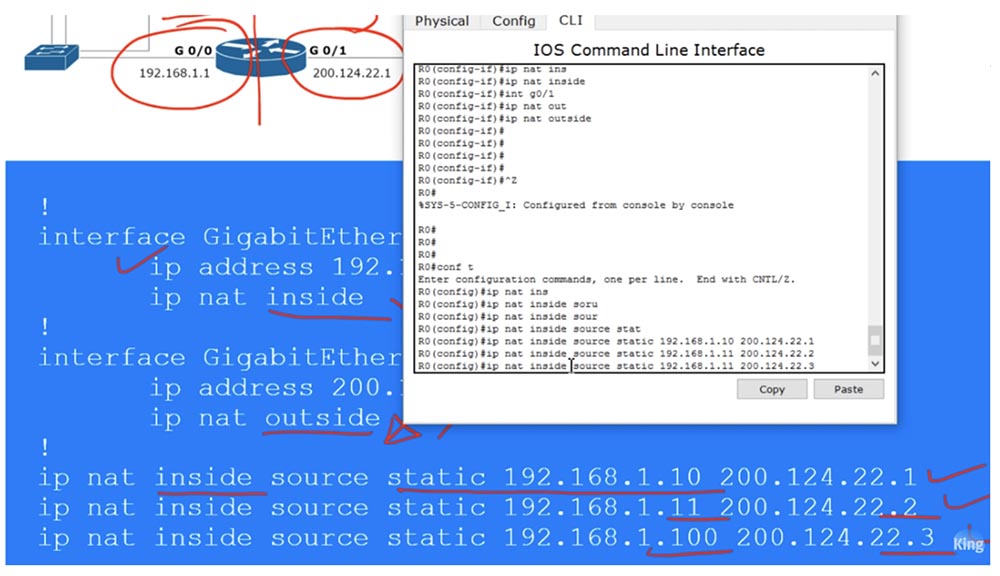

Pour configurer NAT, nous allons à l'interface G0 / 0 et définissons les paramètres ip 192.168.1.1 255.255.255.0 ip ip et indiquons que cette interface est l'entrée à l'aide de la commande ip nat inside.

De même, nous configurons NAT sur l'interface de sortie G0 / 1 en spécifiant l'adresse IP 200.124.22.1, le masque de sous-réseau 255.255.255.0 et ip nat extérieur. N'oubliez pas que la traduction NAT dynamique se fait toujours de l'entrée vers l'interface de sortie, de l'intérieur vers l'extérieur. Naturellement, pour le NAT dynamique, la réponse vient de l'interface d'entrée via l'interface de sortie, mais lorsque le trafic est initié, la direction d'entrée-sortie est déclenchée. Dans le cas d'un NAT statique, l'initiation du trafic peut se produire dans n'importe quelle direction - in-out ou out-in.

Ensuite, nous devons créer une table de NAT statique, où chaque adresse locale correspond à une adresse globale distincte. Dans notre cas, il y a 3 appareils, donc le tableau se composera de 3 entrées qui indiquent l'adresse IP locale intérieure de la source, qui se traduit par l'adresse globale intérieure: ip nat dans statique 192.168.1.10 200.124.22.1.

Ainsi, en NAT statique, vous prescrivez manuellement une traduction pour chaque adresse d'hôte local. Maintenant, je vais aller à Packet Tracer et faire les réglages décrits ci-dessus.

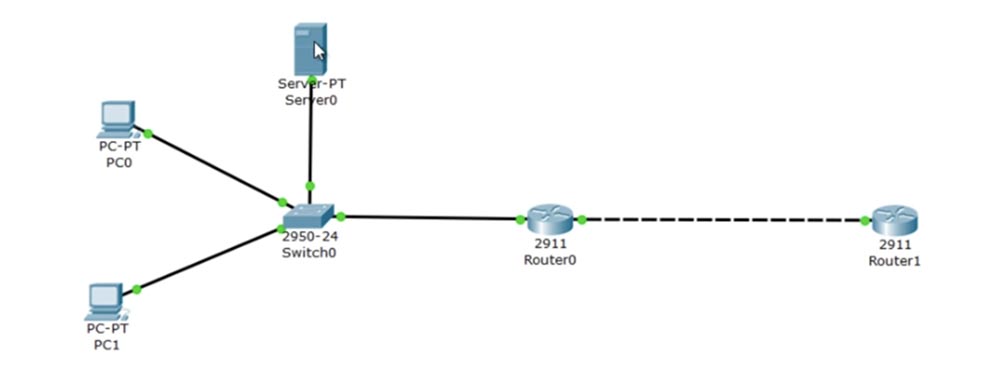

En haut, nous avons le serveur 192.168.1.100, en dessous se trouve l'ordinateur 192.168.1.10 et tout en bas se trouve l'ordinateur 192.168.1.11. Le port G0 / 0 du routeur 0 a une adresse IP de 192.168.1.1 et le port G0 / 1 a 200.124.22.1. Dans le "cloud" illustrant Internet, j'ai placé Router1, auquel une adresse IP de 200.124.22.10 a été attribuée.

J'entre dans les paramètres de Router1 et tape la commande debug ip icmp. Désormais, dès que le ping atteint ce périphérique, un message de débogage apparaît dans la fenêtre des paramètres indiquant le type de package dont il s'agit.

Configurons le routeur Router0. Je passe en mode de paramètres globaux et appelle l'interface G0 / 0. Ensuite, j'entre la commande ip nat inside, puis je vais dans l'interface g0 / 1 et je saisis la commande ip nat outside. Ainsi, j'ai assigné les interfaces d'entrée et de sortie du routeur. Maintenant, je dois configurer manuellement les adresses IP, c'est-à-dire transférer les lignes du tableau ci-dessus vers les paramètres:

IP nat à l'intérieur de la source statique 192.168.1.10 200.124.22.1

IP nat à l'intérieur de la source statique 192.168.1.11 200.124.22.2

IP nat à l'intérieur de la source statique 192.168.1.100 200.124.22.3

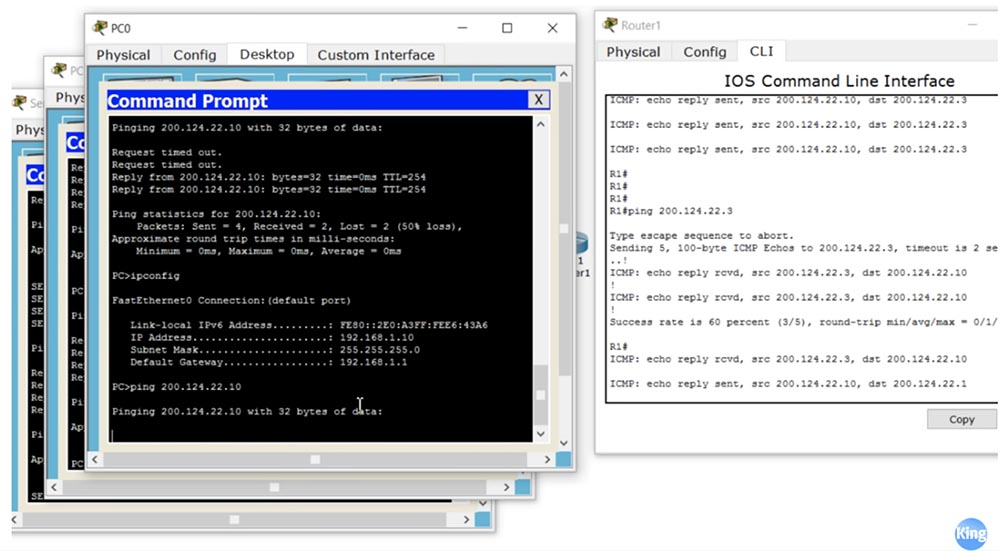

Maintenant, je vais envoyer une requête ping à Router1 à partir de chacun de nos appareils et voir quelles adresses IP le ping qu'il recevra affichera. Pour ce faire, je place la fenêtre CLI ouverte du routeur R1 sur le côté droit de l'écran pour voir les messages de débogage. Maintenant, je vais sur le terminal de ligne de commande PC0 et envoie une requête ping à l'adresse 200.124.22.10. Après cela, un message apparaît dans la fenêtre indiquant que le ping a été reçu de l'adresse IP 200.124.22.1. Cela signifie que l'adresse IP de l'ordinateur local 192.168.1.10 a été convertie en adresse globale 200.124.22.1.

Je fais de même avec le prochain ordinateur local et je vois que son adresse a été convertie en 200.124.22.2. Ensuite, j'envoie une requête ping depuis le serveur et je vois l'adresse 200.124.22.3.

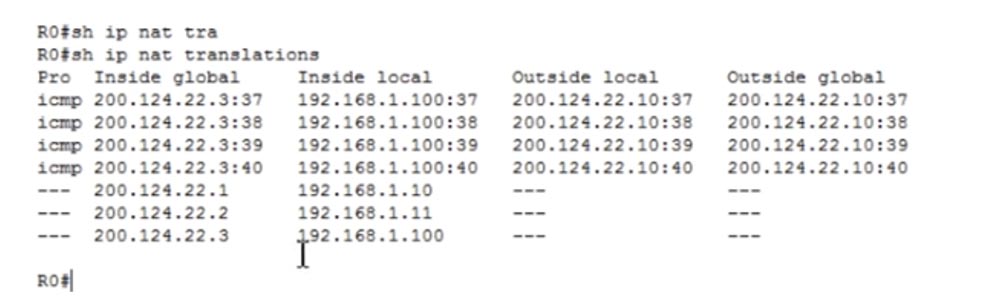

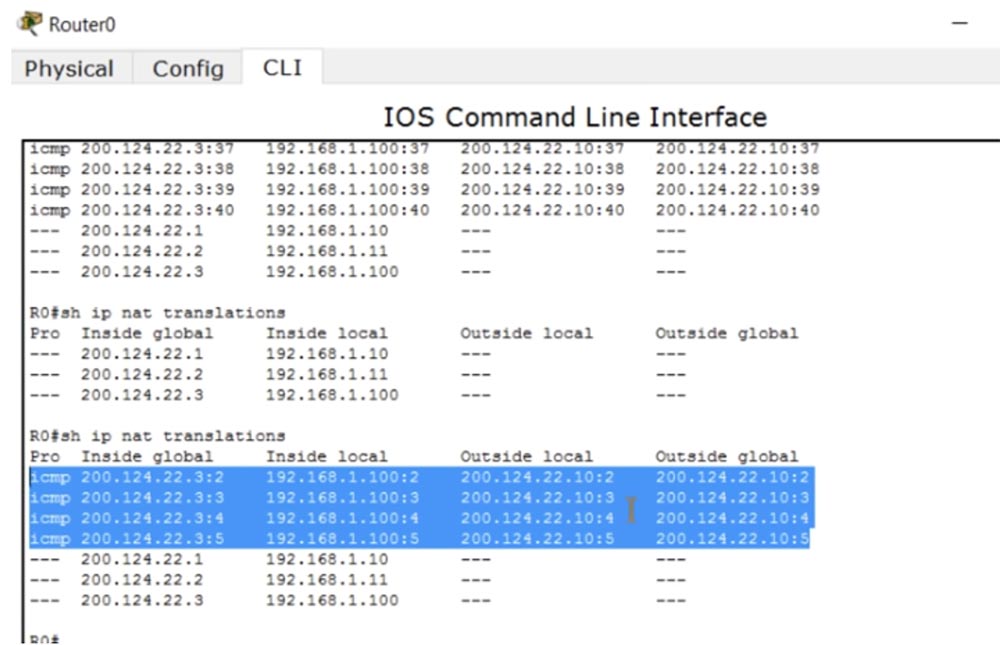

Ainsi, lorsque le trafic provenant du périphérique LAN atteint le routeur sur lequel le NAT statique est configuré, le routeur conformément au tableau convertit l'adresse IP locale en adresse globale et envoie le trafic vers le réseau externe. Pour vérifier la table NAT, j'entre la commande show ip nat translations.

Maintenant, nous pouvons voir toutes les transformations que le routeur effectue. Dans la première colonne d'Inside Global se trouve l'adresse de l'appareil avant la diffusion, c'est-à-dire l'adresse sous laquelle l'appareil est visible depuis le réseau externe, puis l'adresse Inside Local, c'est-à-dire l'adresse de l'appareil sur le réseau local. La troisième colonne affiche Outside Local et la quatrième affiche l'adresse Outside Global, les deux étant les mêmes car nous ne traduisons pas l'adresse IP de destination. Comme vous pouvez le voir, après quelques secondes, la table s'est effacée car un court délai de ping a été défini dans Packet Tracer.

Je peux envoyer une requête ping au serveur à partir du routeur R1 à l'adresse 200.124.22.3, et si je reviens aux paramètres du routeur, vous pouvez voir que le tableau était à nouveau rempli de quatre lignes de ping avec l'adresse de destination convertie 192.168.1.100.

Comme je l'ai dit, même si le délai de diffusion a fonctionné, lorsque le trafic est initié depuis une source externe, le mécanisme NAT est automatiquement activé. Cela se produit uniquement lors de l'utilisation de NAT statique.

Voyons maintenant comment fonctionne le NAT dynamique. Dans notre exemple, il y a 2 adresses publiques pour trois appareils sur le réseau local, cependant, il peut y avoir des dizaines et des centaines de ces hôtes privés. En même temps, seuls 2 appareils peuvent être connectés. Considérez quelle est, en outre, la différence entre NAT statique et dynamique.

Comme dans le cas précédent, vous devez d'abord déterminer les interfaces d'entrée et de sortie du routeur. Ensuite, nous créons une sorte de liste d'accès, mais ce n'est pas l'ACL dont nous avons parlé dans la leçon précédente. Cette liste d'accès est utilisée pour identifier le trafic que nous voulons convertir. Ici apparaît le nouveau terme «trafic intéressant», ou «trafic intéressant». C'est du trafic qui vous intéresse pour une raison quelconque, et lorsque ce trafic correspond aux termes de la liste d'accès, il tombe sous l'action de NAT et est converti. Ce terme est applicable au trafic dans de nombreux cas, par exemple, dans le cas des VPN, «intéressant» est appelé trafic qu'ils vont traverser un tunnel VPN.

Nous devons créer une ACL qui identifie le trafic intéressant, dans notre cas c'est le trafic de l'ensemble du réseau 192.168.1.0, avec lequel le masque inverse 0.0.0.255 est indiqué.

Ensuite, nous devons créer un pool NAT, pour lequel nous utilisons la commande ip nat pool <nom du pool> et spécifions le pool d'adresses IP 200.124.22.1 200.124.22.2. Cela signifie que nous ne fournissons que deux adresses IP externes. Ensuite, la commande utilise le mot clé netmask et entre le masque de sous-réseau 255.255.255.252. Le dernier octet du masque est (255 - le nombre d'adresses de pool est 1), donc si vous avez 254 adresses dans le pool, le masque de sous-réseau sera 255.255.255.0. Ceci est un paramètre très important, donc lors de la configuration du NAT dynamique, veillez à entrer la valeur de masque de réseau correcte.

Ensuite, nous utilisons une commande qui démarre le mécanisme NAT: ip nat dans la liste sourse 1 pool NWKING, où NWKING est le nom du pool et la liste 1 signifie la liste d'accès ACL numéro1. N'oubliez pas - pour que cette commande fonctionne, vous devez d'abord créer un pool d'adresses dynamiques et une liste d'accès.

Donc, dans nos conditions, le premier appareil qui veut accéder à Internet peut le faire, le deuxième aussi, mais le troisième devra attendre jusqu'à ce qu'une des adresses de pool soit libérée. La configuration du NAT dynamique comprend 4 étapes: déterminer l'interface d'entrée et de sortie, déterminer le trafic «intéressant», créer un pool NAT et le configurer.

Nous allons maintenant passer à Packet Tracer et essayer de configurer le NAT dynamique. Tout d'abord, nous devons supprimer les paramètres NAT statiques, pour lesquels nous entrons les commandes dans l'ordre:

aucun Ip nat à l'intérieur de la source statique 192.168.1.10 200.124.22.1

aucun Ip nat à l'intérieur de la source statique 192.168.1.11 200.124.22.2

aucun Ip nat à l'intérieur de la source statique 192.168.1.100 200.124.22.3.

Ensuite, je crée la liste d'accès Liste 1 pour l'ensemble du réseau avec la commande access-list 1 permit 192.168.1.0 0.0.0.255 et je configure le pool NAT à l'aide de la piscine ip nat NWKING 200.124.22.1 200.124.22.2 netmask 255.255.255.252. Dans cette commande, j'ai spécifié le nom du pool, les adresses qui y entrent et le masque de réseau.

Ensuite, j'indique si ce NAT est interne ou externe, et la source d'où le NAT doit obtenir des informations, dans notre cas, c'est list, en utilisant la commande ip nat inside source list 1. Après cela, le système vous demandera si l'ensemble du pool ou une interface spécifique est nécessaire . Je choisis le pool car nous avons plus d'une adresse externe. Si vous sélectionnez l'interface, vous devrez spécifier un port avec une adresse IP spécifique. Dans la forme finale, la commande ressemblera à ceci: ip nat à l'intérieur de la liste source 1 pool NWKING. Maintenant, ce pool se compose de deux adresses 200.124.22.1 200.124.22.2, mais vous pouvez les modifier librement ou ajouter de nouvelles adresses qui ne sont pas liées à une interface spécifique.

Vous devez vous assurer que votre table de routage est mise à jour afin que l'une de ces adresses IP du pool soit dirigée vers cet appareil, sinon vous ne recevrez pas de trafic de retour. Pour nous assurer que les paramètres fonctionnent, nous allons répéter la procédure de ping du routeur cloud, qui a été effectuée pour le NAT statique. J'ouvrirai la fenêtre du routeur du routeur 1 pour voir les messages du mode débogage, et je le cinglerai depuis chacun des 3 appareils.

Nous voyons que toutes les adresses source d'où proviennent les paquets ping correspondent aux paramètres. PC0 , . Router 1, , 200.124.22.1 200.124.22.2. , , . PC0, , , 200.124.22.1.

NAT ? Router0 clear ip nat translation * «» . show ip nat translation, .

NAT show ip nat statistics.

, , NAT/PAT. , 0, . , hits misses ( ), .

IP- – NAT, PAT. PAT , NAT: , «» , NAT PAT. , , , PAT . NAT PAT overload, . NAT PAT.

, NWKING, , 200.124.22.1, 255.255.255.0. , ip nat 1 pool NWKING 200.124.22.1 200.124.22.1 netmask 255.255.255.0 source interface 200.124.22.1 G0/1. IP-.

IP-, . , . NAT , , , NAT IP- . , IP- .

Packet Tracer. NAT no Ip nat inside source list 1 NWKING NAT no Ip nat pool NWKING 200.124.22.1 200.124.22.2 netmask 225.255.255.252.

PAT Ip nat pool NWKING 200.124.22.2 200.124.22.2 netmask 225.255.255.255. IP-, , 200.124.22.1, 200.124.22.2. , .

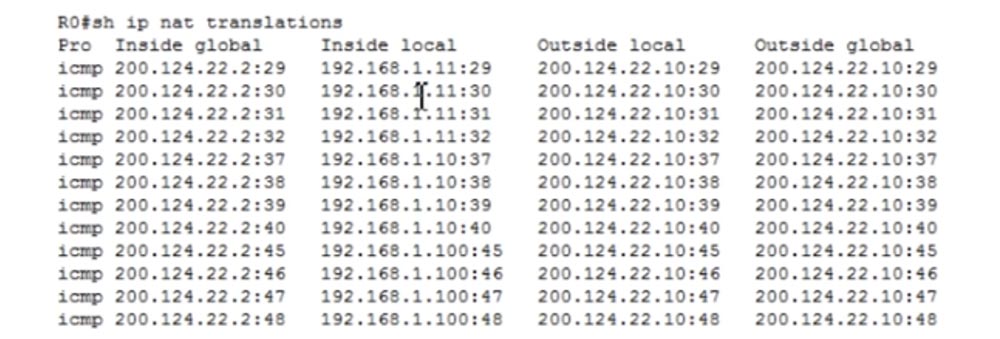

PAT Ip nat inside source list 1 pool NWKING overload. PAT. , , , PC0 Router1 200.124.22.10. , , , , IP- 200.124.22.2. , PC1 Server0.

, Router0. , , , Router1 IP- 200.124.22.2.

show ip nat statistics, PAT.

, , , 12, .

- — Ip nat inside source list 1 interface gigabit Ethernet g0/1 overload. PC0, , 200.124.22.1, ! : , , NAT- IP- . .

, . Packet Tracer, NAT PAT. ICND1 — CCNA, , , .

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?