Le

programme d' été

Summ3r de h4ck 2019 est terminé et il est temps de faire le point. Dans cet article, nous vous expliquerons les résultats obtenus par les stagiaires du service d'analyse de la sécurité.

Ici vous pouvez voir les résultats des dernières années:

Nous avons adhéré à la pratique précédente: les participants se sont vu proposer une liste de sujets sur lesquels ils pouvaient travailler pendant le programme. Quelqu'un avait sa propre idée intéressante de recherche, et nous étions toujours prêts à en discuter.

Alors, comment la sélection s'est-elle déroulée au ministère? La première étape consiste à remplir le questionnaire que nous avons affiché sur

le site Web de l' entreprise. Il contenait 10 tâches intéressantes. Ils ont aidé à évaluer le niveau de formation de la personne, ses connaissances et certaines compétences pratiques.

En collaboration avec

Korgik_0, nous avons déjà effectué une

analyse détaillée des tests d'entrée ; De plus, un système d'évaluation des réponses et quelques statistiques intéressantes sont présentés. Par conséquent, nous ne nous attarderons pas sur eux, mais passons plutôt aux plus intéressants.

Que fait le service d'analyse de la sécurité?

Nos employés

décomposent le Wi-Fi voisin, effectuent des tests de pénétration dans les réseaux d'entreprise, analysent la sécurité des applications Web et des logiciels d'entreprise et examinent attentivement le code source, y compris les applications mobiles et bancaires. (c)

Présentation

Cette année, beaucoup de gens souhaitaient participer, y compris d'autres villes. Géographiquement,

Summ3r de h4ck a toujours lieu dans la belle ville de Saint-Pétersbourg.

Le recrutement de cette année comprenait des visages nouveaux et déjà familiers: quelqu'un avait déjà suivi une pratique étudiante dans notre université et avait maintenant traité un questionnaire de qualification à un niveau décent, et quelqu'un dans les années précédentes était venu nous voir sur

Summ3r de h4ck regarda dedans. Nous sommes toujours heureux d'observer la croissance professionnelle des jeunes spécialistes, surtout si nous y contribuons nous-mêmes :)

Une partie importante de la formation est constituée de conférences de nos employés. La liste des conférences du département d'analyse de la sécurité cette année ressemblait à ceci:

- Sécurité AD

- Burp et plugins utiles

- Linux LPE

- Windows LPE

- Conférences sur la sécurité Web

- Sécurité Wi-Fi

- Explorer la (in) sécurité des applications Android

Les participants eux-mêmes ont également agi en tant que conférenciers - plus près de la fin de

Summ3r de h4ck, ils ont fait des présentations sur les résultats de leurs recherches, partagé les problèmes qui se sont posés au cours du travail et ont dit quels objectifs ont été atteints. Plusieurs personnes se sont associées et ont travaillé ensemble sur des projets.

De plus, nous avons développé un environnement de laboratoire dans lequel vous pouvez pratiquer des compétences pratiques en matière de sécurité de l'information. Les tâches sont non seulement utiles, mais aussi importantes - à la fin de

Summ3r de h4ck 2019, le gestionnaire de programme examine les statistiques générales et identifie les personnes qui ont effectué le plus de tâches. Comme vous le comprenez, cela affecte plus tard la sélection des candidats pour le personnel de la sécurité numérique.

Tous les orateurs retenus ont solennellement reçu le certificat d'achèvement

Summ3r of h4ck 2019 .

Ceux qui ont atteint la finale avec succès, on nous a demandé de répondre à un court sondage pour nous.

Les questions pour la mini interview étaient les suivantes:

- Pourquoi avez-vous décidé de faire un stage chez Digital Security? Qu'est-ce qui vous a attiré dans l'entreprise?

- Vous avez aimé Summ3r de h4ck? Qu'est-ce qui a été particulièrement mémorable? Comment la réalité a-t-elle coïncidé avec vos attentes?

- Parlez-nous de votre tâche / tâches.

- Les tâches sur lesquelles vous avez travaillé pendant le processus de préparation vous ont-elles semblé intéressantes? Y avait-il quelque chose que vous vouliez faire mais qui a échoué?

- Êtes-vous prêt à retourner dans l'entreprise pour une nouvelle série de Summ3r de h4ck ou pour travailler?

L'orthographe, la ponctuation et le style des auteurs sont préservés.Alexander Chernenkov, sujet du cheat sheet du MITM

1. Souvent remarqué l'entreprise sur Internet dans ses publications et ses recherches. J'ai eu l'impression en tant qu'entreprise où il y a une réelle opportunité de s'engager dans des activités de recherche applicables dans la sécurité de l'information.

2. J'ai aimé le stage. Je me voulais depuis longtemps dans le prof. des domaines d’affaires qui m’aideraient à grandir tout en apportant des avantages à la communauté. Le projet dans lequel j'étais engagé vient de donner une telle opportunité. La réalité a coïncidé avec de meilleures attentes.

3. Il a participé à la rédaction de cheats sur les attaques mitm, a pris le niveau du réseau, qu'il avait longtemps voulu pomper dans le contexte de la sécurité.

4. Les tâches sont très intéressantes, donnent beaucoup de liberté, car la première tâche est de le découvrir par vous-même afin de le transmettre aux gens normalement.

5. Prêt à reprendre un stage, éventuellement à travailler.

Les résultats de l'étude sont disponibles

ici (le projet est en cours d'édition et de développement).

Vladimir Dushkevich, sujets de triche MITM, phishing plein écran sur le Web

1. Je suis très intéressé à travailler sur des tâches pouvant être utilisées dans la pratique. J'adore les tâches pratiques dans le cadre de la protection des informations (et pas seulement la protection :)). De plus, c'est toujours un plaisir de travailler avec des gens intelligents qui en savent et en savent plus que vous :)

2. J'ai vraiment aimé le stage, maintenant j'ai beaucoup plus de connaissances sur javascript dans ma tête - et je les ai moi-même mises en pratique. Je pensais généralement que js était quelque chose d'ennuyeux, mais maintenant je sais que ce n'est pas le cas.

Je me suis surtout souvenu de la façon dont j'ai testé l'attaque de redirection ICMP - il s'avère que certaines distributions y sont toujours vulnérables (bien que l'attaque soit très ancienne)

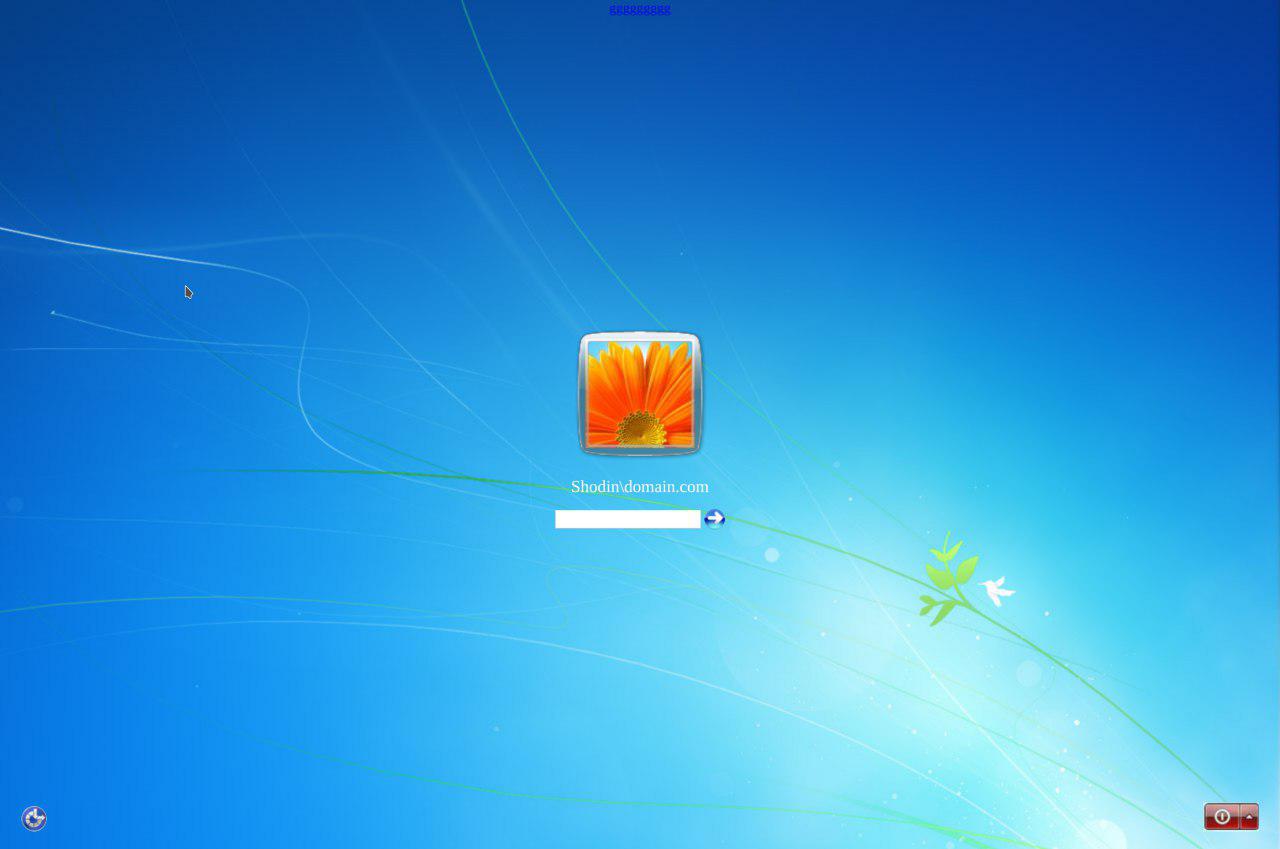

3. J'ai pu participer à deux tâches - compiler la feuille de sécurité mitm et le phishing plein écran javascript. Dans le cadre du premier, nous avons compilé une petite feuille de triche sur les attaques à mitm, en les vérifiant et en sélectionnant des fonds pour elles. Et dans le cadre de la seconde, nous avons créé une petite page de phishing similaire à la fenêtre de saisie de mot de passe dans Windows 7 - cela s'est avéré intéressant :)

4. Il est dommage que seulement j'étais très occupé au travail - il y avait peu de temps pour résoudre les tâches. Nous n'avons réussi à terminer les projets que partiellement - nous les terminerons à l'automne, cela s'est avéré assez intéressant.

5. Retournez dans l'entreprise pour un stage - assurez-vous l'année prochaine. Au travail - ce serait aussi intéressant, le seul obstacle est que j'habite à Arkhangelsk :)))

Page de phishing dans le processus de mise en page

Page de phishing dans le processus de mise en pageDanila Leontiev, Thème Amazon Network Digger

1. Digital Security Company vous permet de réaliser le rêve de presque n'importe quel déposant CTF - cela vous donne la possibilité de faire ce que vous aimez au niveau professionnel. Répondre à la question «Qu'est-ce qui a attiré l'entreprise?» - juste cette opportunité.

2. En raison du coût extrêmement élevé du voyage, qui consiste à déménager, à vivre et, en général, au coût de la vie en ville, et seulement à cause de cela, je ne peux pas trop évaluer ce programme. Je l'évaluerais à 3,8-4,3 points. Le coefficient d'estimation consistait en une telle formule - nouvelles connaissances / argent dépensé = utilité.

Juste pour vous faire comprendre. Pour que je puisse participer à votre programme, je devrai payer environ 55 000 roubles. C'est trop. Cet argent peut être utilisé pour une formation avancée ou pour la formation de prof. Langue anglaise. C'est bêtement plus rentable que «l'été de piratage». Je pense que l'entreprise devrait prêter attention à Sirius comme plate-forme de formation des étudiants. Et prenez un exemple de collègues de Solar Security. J'ai tendance à dire que ces programmes sont entièrement gratuits pour les étudiants, ce qui est un énorme avantage. Vous savez, je n'avais pas d'interaction "élève-enseignant". Ce serait un énorme plus en karma pour le professeur, et pas seulement pour lui, s'il y avait un échange d'expérience sur le projet. Peut-être que le conservateur avait déjà de l'expérience avec le cloud ou qu'il a des développements sur ce sujet (la même critique serait une bonne aide).

3. L'objectif du projet - l'essence de mon travail se résume à trouver des faiblesses dans la configuration d'AWS. Et en fonction des problèmes rencontrés, écriture d'un script pour mapper l'infrastructure cloud.

4. Bien sûr, pour moi, j'ai choisi des projets dans lesquels je pouvais repartir de zéro. Et répondre à la question de savoir si cela m'intéressait - bien sûr.

5. Je pense qu'à «l'été du hack 2020», je reviendrais pour me tester. Vérifiez à quel niveau je suis maintenant. Il est trop tôt pour parler d’emploi, car j’ai besoin d’environ 2 ans pour terminer mes études et une autre année pour réunir le nième montant pour déménager à Saint-Pétersbourg. Mais dans tous les cas, la sécurité numérique sera un lieu de travail prioritaire.

Couleur noire - mise en œuvre; Couleur rouge - non implémentée

Couleur noire - mise en œuvre; Couleur rouge - non implémentéeTimur Abdullin, thème du Golang Social Bot

1. J'ai décidé de faire un stage à DSek car c'est l'une des rares entreprises qui offre une bonne opportunité de pratiquer la sécurité pratique tout en étant étudiant. J'ai également attiré une grande liste de publications de spécialistes de l'entreprise sur diverses ressources (la plupart étaient Habr, bien sûr) et leur participation à des programmes de bugbount.

2. J'ai vraiment aimé le stage et la réalité a définitivement dépassé les attentes. Les conférences étaient très intéressantes et utiles, beaucoup de nouvelles informations. Les laboratoires étaient fascinants et complexes, après eux, les voitures sur HackTheBox sembleront probablement faciles.

3. Ma tâche consistait à ajouter des modules à l'utilitaire utilisé dans les pentests pour collecter des informations utiles à partir d'une machine capturée. J'ai implémenté la collecte d'informations à partir de clients réseau populaires (

PuTTY ,

MobaXterm ,

FileZilla ), les hôtes extraits, les noms d'utilisateurs, les clés.

Lien vers le module.Il a également

écrit un scanner de port disponible pour le client sur le réseau externe. Un tel scanner est nécessaire si un pare-feu est utilisé sur le réseau qui bloque l'accès à certains ports. La partie client du scanner tente de se connecter à la liste de ports spécifiée. Le côté serveur reçoit les paquets TCP entrants, établit une connexion et écrit le numéro de port auquel les paquets sont arrivés. De ce côté, nous travaillons avec des sockets TCP brut, car c'est plus rapide et plus intéressant à écrire :)

4. Le travail sur les tâches était très intéressant. Par exemple, écrivez sur un Golang inconnu auparavant, comprenez les champs de périphérique des paquets TCP et étudiez l'exécution asynchrone. Ce serait bien d'apprendre à décrypter les données des programmes MobaXterm, FileZilla, mais l'inverse de ces projets volumineux est difficile pour un pentester débutant). De plus, il n'y avait pas assez de temps pour traiter complètement de l'asynchronisme, mais je pense que je le ferai dans un avenir proche.

5. Oui, certainement! Un grand merci aux organisateurs pour un été intéressant)

Vladislav Trofimov, thème du Bot Social Golang

1. Les amis m'ont donné l'idée d'envoyer le questionnaire, disant que l'entreprise est l'une des entreprises leader sur le marché de la sécurité de l'information, en outre, les projets seront très intéressants, et c'est une excellente occasion de développer les compétences.

2. Je l'ai aimé et la réalité a dépassé mes attentes. Une bonne ambiance au bureau, des relations amicales avec les employés et les autres stagiaires, un processus de travail passionnant - c'est ce qui reste en mémoire.

3. J'ai travaillé sur le sujet «Golang Social Bot» - un bot utilisé dans les tests de pénétration. L'objectif principal était d'écrire des modules qui collectent des données utiles, interagissent d'une manière ou d'une autre avec les ressources informatiques.

4. Il y avait un grand nombre de tâches, certaines plus faciles, d'autres plus difficiles, mais non moins intéressantes. Il me semble que beaucoup de travail a été fait, même si, en résumé, je comprends que j'aurais pu faire encore plus.

5. Bien sûr! Le stage offre une excellente occasion de se plonger non seulement dans le sujet de votre projet, mais aussi de développer des compétences, d'acquérir des connaissances sur d'autres sujets, dont un grand merci à l'entreprise!

Danil Beltyukov, cheat-sheet Kubernetes theme

1. Après avoir joué à CTF pendant un an, j'ai décidé de m'essayer à de vrais projets. J'ai vu un stage de Digital Security, je me suis intéressé. À ce moment-là, beaucoup de gens que je connaissais y travaillaient déjà, ce qui a donné confiance en ma décision.

2. Oui! Il y avait beaucoup de conférences intéressantes, ainsi qu'un «laboratoire» dans lequel il y avait beaucoup de brouettes. Il a été possible d'appliquer les connaissances acquises lors de conférences pour briser les machines du laboratoire.

3. Mon thème était la création d'une fiche de sécurité pour le cluster Kubernetes.

La principale erreur de configuration, ce qu'il faut activer, afin qu'il soit «laïque» et ainsi de suite.

4. Bien sûr. Après avoir étudié les études précédentes, j'ai réalisé qu'elles étaient partiellement obsolètes ou qu'elles étaient effectuées sur des versions plus anciennes de kubernetes, où la plupart des fonctionnalités sécurisées ne sont pas activées par défaut. Dans les nouvelles versions, il était difficile de trouver quelque chose qui soit un trou «prêt à l'emploi». J'ai regardé l'étude de l'autre côté et j'ai commencé à me fier à un scénario typique avec des applications vulnérables. Après tout, nous devons d'abord protéger les données, pas le cluster. En conséquence, j'ai trouvé des options qui pourraient compliquer la vie de l'attaquant, mais qui n'étaient pas activées par défaut.

5. Oui!

Script bash K8numerator pour itérer sur les services du cluster Kubernetes

Script bash K8numerator pour itérer sur les services du cluster KubernetesLes résultats de l'étude sont disponibles

ici .

Conclusion

Nous continuons d'améliorer le programme Summ3r de h4ck, et cette année, nous avons reçu de nos participants plusieurs souhaits précieux que nous essaierons de réaliser.

De nous-mêmes, nous voulons dire "Merci!" ceux qui ont résolu nos tâches et travaillé sur la recherche - vous êtes de bons amis!

Rendez-vous au Summ3r de h4ck 2020;)