Nous avons presque atteint la fin du sujet de la première partie du cours CCNA, qui est nécessaire pour réussir l'examen ICND1. Puisque j'ai sauté quelques sujets, ce tutoriel vidéo et les prochains viseront à combler les lacunes dans vos connaissances. Aujourd'hui, nous aborderons trois sujets:

- architecture de réseau;

- dispositifs affectant le fonctionnement du réseau;

- diagnostics et techniques de dépannage.

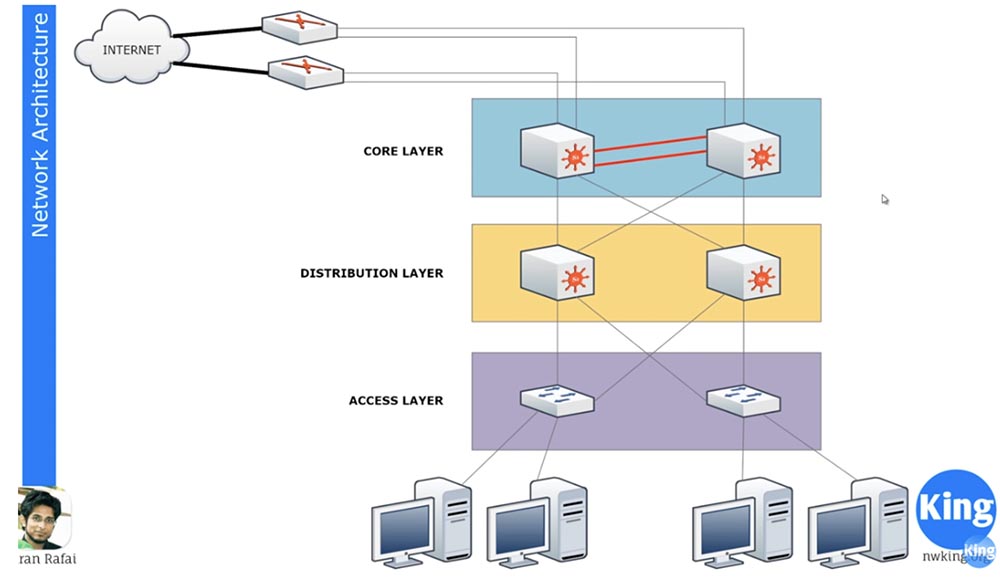

Cisco utilise deux approches de l'architecture réseau: l'architecture hiérarchique à trois niveaux de Cisco 3 Tier Architecture et l'architecture à deux niveaux Collapsed Core Architecture.

Cette diapositive montre l'architecture Cisco 3 Tier, qui se compose de 3 couches: couche d'accès, couche d'accès, couche de distribution de la couche de distribution et couche de réseau central. Le niveau d'accès est représenté par des appareils directement connectés aux appareils des utilisateurs finaux. Tous les appareils de bureau sont connectés à un commutateur de niveau d'accès. Habituellement, à ce niveau, des commutateurs peu coûteux et pas trop puissants sont installés. Ils ne sont pas interconnectés, donc si vous avez des centaines d'appareils et des dizaines de commutateurs dans chaque bâtiment, ils sont tous connectés par des câbles à une armoire réseau commune. Pour éviter toute confusion, ces commutateurs ne sont jamais directement connectés les uns aux autres, car cela peut entraîner un véritable enfer des fils.

Pour assurer la collaboration de ces périphériques réseau, un niveau de distribution est utilisé, qui est représenté par des périphériques plus puissants. Si les périphériques de niveau d'accès souhaitent communiquer entre eux, ils se tournent vers les périphériques de niveau de distribution et organisent une telle connexion. Les niveaux de distribution sont généralement appelés «niveau bâtiment», car si une entreprise est située dans plusieurs bâtiments, chacun d'eux a sa propre couche de distribution, qui se compose de commutateurs puissants.

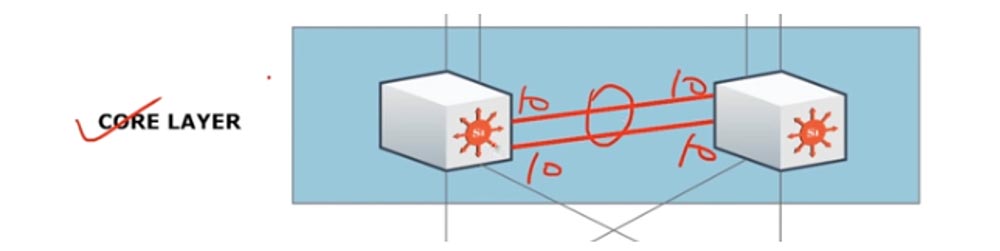

Le niveau de distribution est lié à la couche centrale de la couche centrale. Ce niveau est situé à la frontière du réseau local et d'Internet et sert à fournir des connexions externes en dehors du VPN. Tous les périphériques de la couche de distribution sont connectés aux périphériques du niveau principal et les commutateurs de la couche Core eux-mêmes sont connectés les uns aux autres. Cette connexion est appelée canal Ether, nous allons l'examiner plus en détail dans le sujet de ICDN2, pour l'instant je dirai que cette connexion est constituée de plusieurs câbles reliant deux commutateurs du coeur du réseau. Par exemple, si vous avez 2 câbles Gigabit Ethernet 10, le canal Ether ressemblera à un câble logique de 20 Go connectant ces deux appareils.

Contrairement aux périphériques de base du réseau, les périphériques de niveau d'accès et de niveau de distribution ne se connectent pas entre eux. L'architecture à trois niveaux permet d'éviter de nombreux problèmes. Tout d'abord, la division du trafic en différents flux vous permet d'établir une connexion stable plus sécurisée, car un groupe de périphériques de niveau d'accès communique avec un périphérique de niveau de distribution, qui diffuse le trafic vers un autre groupe de périphériques de niveau d'accès. Si vous souhaitez communiquer avec des périphériques situés dans un autre bâtiment, le trafic provenant du niveau de distribution est envoyé aux périphériques principaux du réseau qui le redirigent vers le bas vers les périphériques utilisateur. Cela permet une répartition logique du trafic avec un minimum de dysfonctionnements et une efficacité maximale.

Si vous avez une petite entreprise avec un petit nombre d'appareils, vous pouvez utiliser une architecture à deux niveaux comprenant un niveau d'accès et un niveau Core réduit, qui est une combinaison de niveaux de couche Core et de couche Distribution.

Dans le même temps, les périphériques Collapsed Core sont connectés les uns aux autres, mais les périphériques de niveau d'accès ne le sont pas, par conséquent, lorsqu'ils souhaitent communiquer entre eux, ils doivent se tourner vers le niveau supérieur.

Il s'agit d'une architecture réseau assez efficace, et si vous n'avez pas assez d'argent et de ressources réseau, cela vaut la peine d'utiliser Collapsed Core.

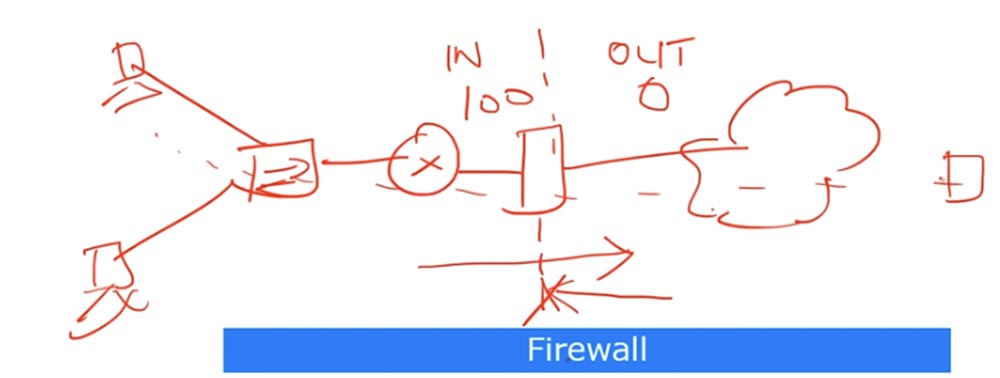

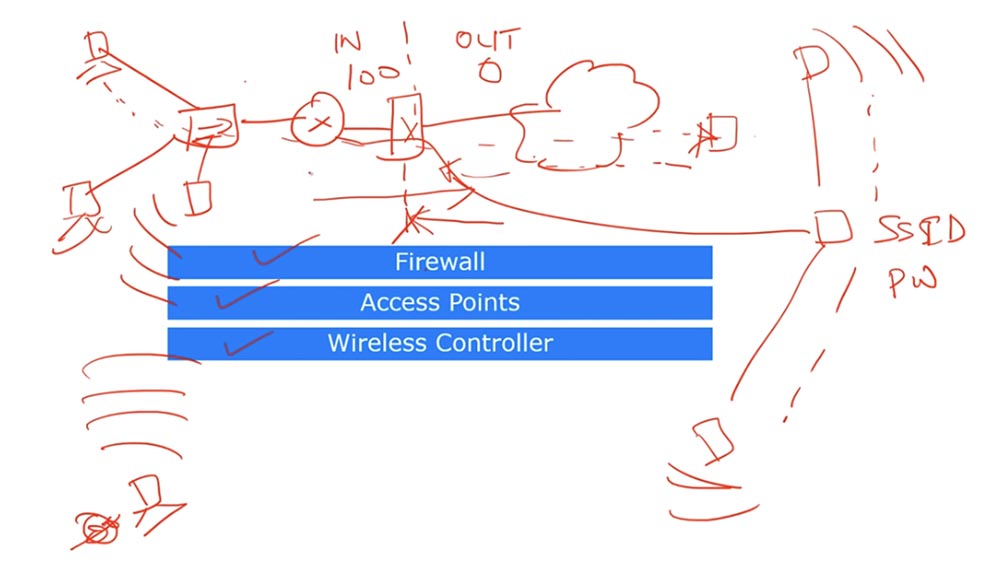

Passons maintenant aux appareils qui affectent les performances du réseau. Selon ICND1, vous devriez connaître trois types de tels appareils. Le premier type est un pare-feu, dont nous n'avons pas particulièrement parlé, car les pare-feu sont abordés en détail dans le cours CCNA Security. Nous avons déjà parlé du filtrage du trafic lorsque nous avons discuté des ACL, et donc, un pare-feu est un appareil conçu exclusivement pour filtrer les paquets de trafic.

Supposons que vous disposiez d'un réseau local, qui comprend deux ordinateurs, un commutateur et un routeur, et un réseau externe - Internet. Le pare-feu est situé entre votre appareil et la connexion Internet, dans ma figure c'est un rectangle rouge devant le cloud.

Le pare-feu filtre le trafic entrant provenant de zones non sécurisées d'Internet. Habituellement, il a 2 zones de responsabilité: entrée interne et sortie externe. La zone intérieure a un niveau de sécurité de 100, c'est une sécurité maximale, et la zone extérieure a une sécurité zéro. Par défaut, le trafic acheminé d'une zone à sécurité maximale vers une zone de sécurité minimale est toujours autorisé et le trafic vers l'arrière est interdit.

Disons que l'un des ordinateurs locaux envoie un ping à un appareil situé sur Internet. Les paquets ping sortants seront ignorés et le pare-feu entrant tombera car ils sont routés de la zone de sécurité minimale vers la zone de sécurité renforcée. Ainsi, lors de l'analyse du réseau, vous devez faire attention à la configuration d'un pare-feu. Cependant, il n'y a pas que des pare-feu réseau, votre ordinateur possède également son propre pare-feu logiciel. Si vous ne parvenez pas à vous connecter à un serveur externe ou si vous ne démarrez aucune application nécessitant un accès à Internet, vous devez d'abord faire attention aux paramètres du pare-feu. Par défaut, le pare-feu sur les machines clientes bloque tout le trafic de l'application qui tente de se connecter à Internet, vous devez donc accéder aux paramètres du pare-feu et ouvrir un port bloqué ou placer l'application sur la liste d'exclusion. Bien sûr, tout dépend si votre entreprise considère que ce logiciel est nécessaire au travail ou s'il s'agit simplement d'une initiative de l'utilisateur.

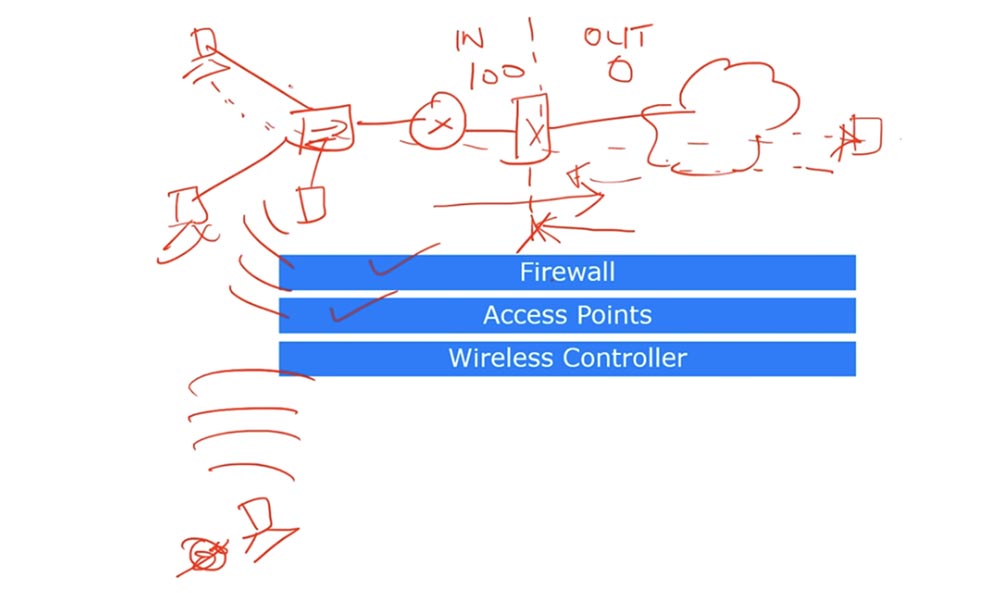

Le prochain appareil qui affecte le réseau est le point d'accès. Si votre entreprise n'utilise pas d'appareils sans fil, votre réseau est beaucoup plus sûr par rapport à un réseau qui permet une connexion sans fil. Le fait est que le point d'accès sans fil de votre bureau permet à toute personne non autorisée de se connecter à votre réseau local si elle a reçu un mot de passe de manière légale ou illégale. Nous ne prendrons pas en compte le cas de piratage du mot de passe, supposons que vous venez d'oublier de définir un mot de passe pour le point d'accès. Dans ce cas, il sera disponible en permanence et tout étranger qui se trouve dans votre bureau ou à proximité pourra s'y connecter.

Dans ce cas, «l'étranger» aura accès à tous les fichiers, dossiers et réseaux partagés. Par conséquent, les points d'accès sans fil doivent être soigneusement documentés et vous, en tant qu'administrateur réseau, devez vous assurer qu'ils sont correctement protégés.

Considérez ce qu'est un contrôleur sans fil. Supposons que votre organisation dispose d'une centaine de points d'accès. Si nous parlons d'un point d'accès domestique tel qu'un routeur sans fil, vous pouvez configurer manuellement le SSID et le mot de passe pour chaque appareil domestique, mais pour une grande organisation, cette méthode ne convient pas. Si le mot de passe du point d'accès au bureau a été piraté, vous devrez modifier manuellement le mot de passe sur plusieurs centaines d'appareils sans fil de l'entreprise, ce qui est trop onéreux. Dans de tels cas, un contrôleur sans fil est utilisé, sous le contrôle duquel plusieurs points d'accès fonctionnent.

Ce contrôleur est connecté à votre réseau local et à tous les points d'accès sans fil, des centaines de ces points peuvent être connectés à un contrôleur. Si vous modifiez le SSID ou le mot de passe dans le contrôleur sans fil central, tous ces points d'accès mettront automatiquement à jour ces informations.

Par conséquent, les points d'accès contrôlés par un contrôleur sans fil sont beaucoup plus pratiques que les points individuels, car vous pouvez contrôler l'ensemble du réseau sans fil à l'aide d'un seul contrôleur.

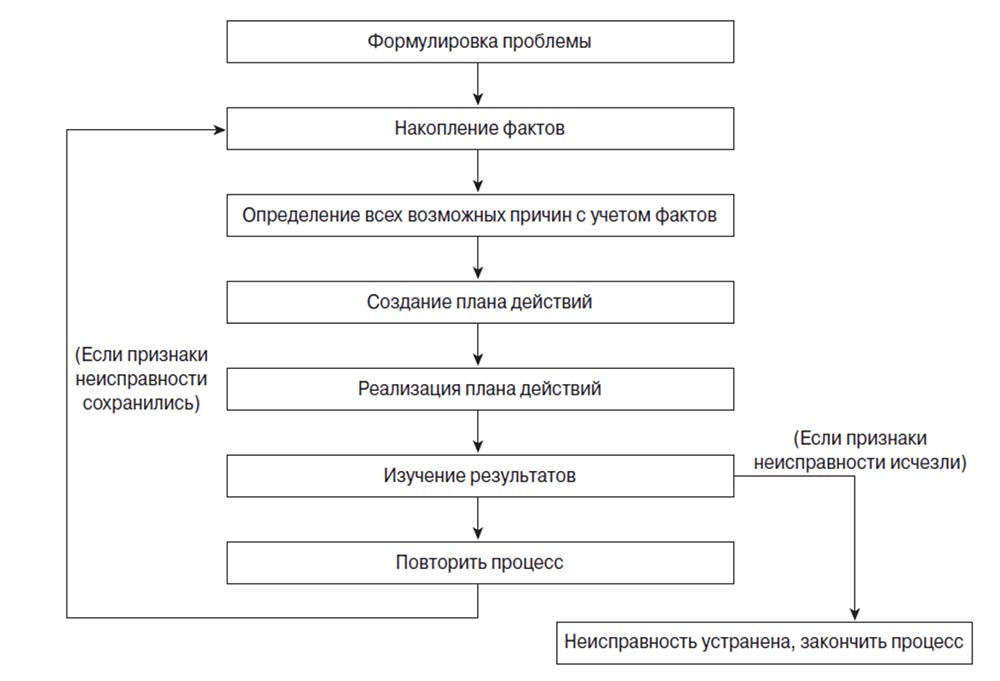

Examinons maintenant la technique de diagnostic et de dépannage. Par exemple, un utilisateur contacte le support technique et signale qu'Internet ne fonctionne pas pour lui. Le personnel du support technique examine l'appel et indique que la raison n'est pas sur Internet, mais dans le mauvais fonctionnement de l'un des programmes installés sur l'ordinateur du client. Donc, si vous travaillez en tant qu'ingénieur réseau, vous devez comprendre la méthodologie de dépannage. Ils peuvent vous appeler et vous parler du problème le plus courant comme s'il s'agissait de la fin du monde, il est donc très important de connaître la méthode pour diagnostiquer la cause du problème.

Vous devez toujours commencer par la définition du problème, avec sa formulation correcte. Si quelqu'un vous appelle et vous dit qu'Internet ne fonctionne pas pour lui, vous devez lui poser des questions de clarification. Peut-être que son ordinateur n'est pas allumé du tout, ou l'ordinateur est allumé, mais le moniteur est éteint, etc. J'exagère un peu, mais nous avons déjà consacré tellement de temps à discuter des problèmes de réseau que j'espère que vous pourrez poser les bonnes questions directrices.

Après avoir formulé le problème, vous devez procéder à l'accumulation de faits. L'accumulation de faits caractérisant un problème particulier nous permettra d'établir une cause possible de son apparition. Par exemple, si quelqu'un ne peut pas accéder à Internet, vous devez savoir si cela se produit à un moment donné ou en permanence et si un autre appareil étranger peut l'influencer. Vous devez savoir si les ordinateurs fonctionnent avec les collègues d'un utilisateur donné, s'ils peuvent communiquer entre eux, etc. Essayez de collecter autant de faits que possible. Si un utilisateur vous appelle et vous dit qu'il n'a pas Internet, il est faux de supposer à l'avance que son ordinateur fonctionne mal. Il n'y a peut-être pas de connexion avec le commutateur ou le commutateur est simplement désactivé. Découvrez tout ce qui pourrait être lié à ce problème.

De plus, étant donné que vous en savez plus sur le problème que l'utilisateur ne le sait, vous pouvez supposer ce qui pourrait échouer, c'est-à-dire procéder pour déterminer les causes possibles du problème en fonction des faits collectés. Si le matériel est OK, la raison en est le logiciel, etc. Cette étape vous aidera à réduire l'éventail des problèmes possibles afin d'élaborer le plan d'action le plus efficace.

La prochaine étape est l'élaboration d'un plan d'action. Vous pouvez créer des plans A, B, C pour savoir ensuite ce qui se passera lors de la mise en œuvre du plan A, du plan B, etc. Le plan peut viser à éliminer un problème spécifique ou plusieurs problèmes, mais dans le deuxième cas, il sera difficile d’établir la cause d’un seul problème.

L'étape suivante consiste à mettre en œuvre le plan d'action. Essayez de ne pas prévoir de résoudre plusieurs problèmes en même temps. Cela peut aider pour le moment, cependant, le problème peut se reproduire dans quelques jours, et vous n'avez toujours pas découvert quelle était exactement la cause du problème précédent. Appliquez une solution à la fois, voyez à quoi elle conduit et, si le problème n'est pas résolu, passez à la solution suivante.

Si le résultat de votre décision a aidé à résoudre le problème, documentez toutes les étapes et terminez le processus de dépannage. Si le problème persiste, revenez à la définition du problème ou aux faits recueillis afin d'élaborer un nouveau plan d'action et de procéder à sa mise en œuvre.

Chaque fois que vous réussissez à résoudre le problème, vous devez noter exactement quelles mesures ont conduit à son élimination et apporter les modifications que vous avez apportées au journal. Par exemple, vous avez résolu un problème samedi et avez tout noté dans un journal. Si, lundi, quelqu'un vous contacte à propos d'un problème, vous pouvez revoir vos notes du samedi et conclure si les modifications que vous avez apportées peuvent entraîner de telles conséquences. Il est possible que vous n'étiez pas au bureau au moment où l'autre spécialiste du réseau a résolu le problème, et lorsque vous retournez au travail lundi, vous pouvez consulter les modifications qu'il a apportées dans le journal et savoir si elles peuvent provoquer un problème survenu lundi.

N'oubliez pas de vous assurer que les désirs de l'utilisateur correspondent aux exigences de l'entreprise, c'est-à-dire se rapportent exclusivement au domaine de l'accomplissement de ses devoirs professionnels. Si l'utilisateur a un problème d'accès au site pour télécharger de la musique ou des films, cela ne devrait pas être résolu, car ces problèmes ne s'appliquent pas au travail. Différentes organisations ont des objectifs commerciaux différents, et vous devez le comprendre afin de ne pas vous occuper des employés et d'éliminer uniquement les problèmes qui entravent la réalisation de ces objectifs. De plus, assurez-vous que les décisions que vous prenez n'interfèrent pas avec le flux de travail de l'entreprise selon le principe «l'un guérit, l'autre est paralysant». Il s'agit de la méthodologie du processus décisionnel pour diagnostiquer et dépanner les problèmes de réseau.

Comme je l'ai dit, nous sommes arrivés à la fin du sujet ICND1, dans la prochaine leçon vidéo, je parlerai de ce que nous avons manqué dans les cours précédents et je pense que la leçon vidéo "Jour 32" marquera la fin de la première partie du cours CCNA.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?