La principale nouvelle de la semaine dernière a été une étude à grande échelle d'une véritable attaque contre les appareils iOS, publiée par l'expert Jan Ber de l'équipe Google Project Zero (

actualités ,

article de

blog de Jan avec des liens vers sept publications supplémentaires). Il s'agit d'un rare exemple d'une étude qui décrit en détail non seulement le processus de piratage de l'iPhone, mais également les résultats de l'implant installé.

L'étude n'a pas révélé la cible des assaillants, et il y a quelques bizarreries. Exploite les appareils iOS infectés sans actions utilisateur supplémentaires, il suffisait de visiter le site Web piraté. Dans le même temps, tous les visiteurs du site ont été infectés, ce qui, dans le contexte du prix d'un exploit opérationnel pour les appareils Apple, est, pour le moins, à courte vue. Malgré le fait que «des milliers d'utilisateurs chaque semaine» aient visité des sites infectés, cette campagne particulière a duré au moins deux ans, modifiant les méthodes d'attaque à mesure que de nouvelles versions d'iOS devenaient disponibles.

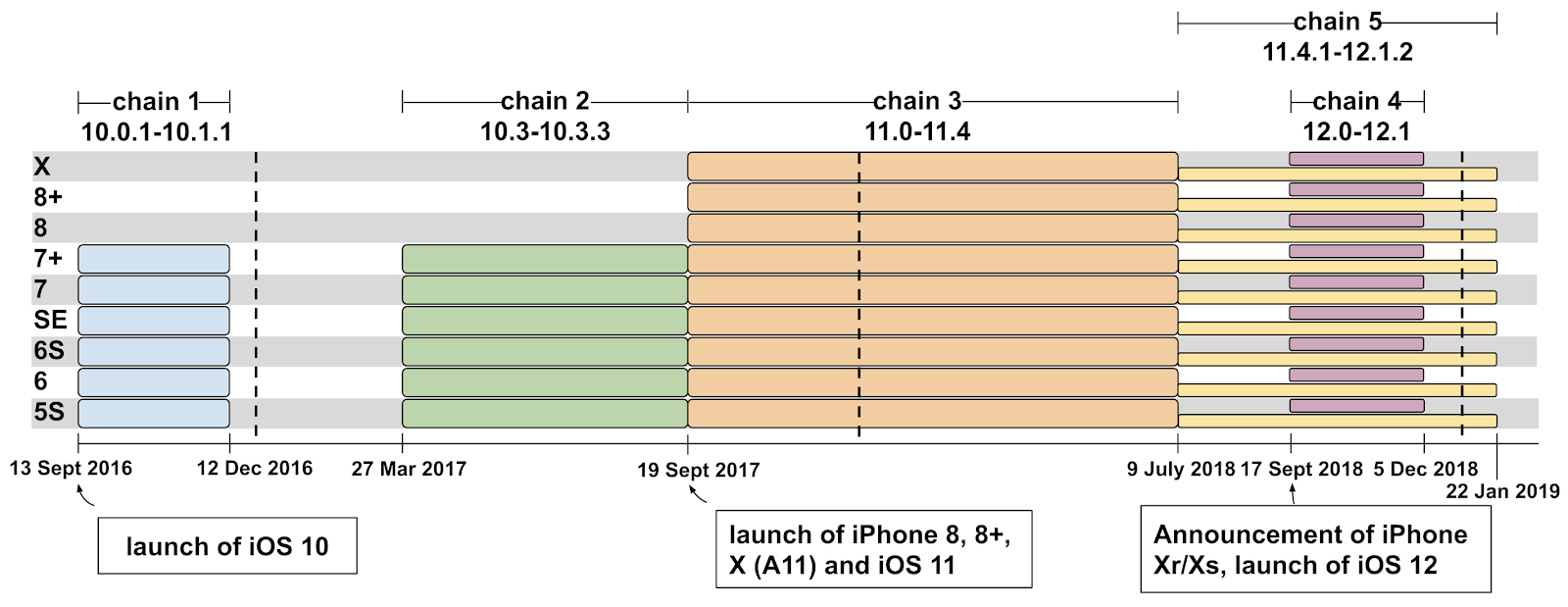

Les attaques ont commencé en 2016, ils ont été soumis à tous les modèles d'iPhone du 5s au plus moderne, exécutant la version iOS 10-12. Une étude de sites Web infectés a révélé 14 vulnérabilités utilisées dans cinq combinaisons différentes pour pirater iOS. Chaque méthode offrait un contrôle total sur le téléphone de la victime. Au fur et à mesure de la publication des mises à jour iOS, les méthodes d'attaque ont changé, probablement en réponse à la fermeture de vulnérabilités dans les nouvelles versions d'iOS, mais peut-être pour d'autres raisons. Pour iOS 12 actuel, deux scénarios d'attaque ont été utilisés. Au moment de la découverte, un seul d'entre eux utilisait des vulnérabilités non couvertes par la dernière version d'iOS: un correctif d'urgence pour eux a été publié

en février de cette année.

Le blog Google Project Zero détaille les cinq méthodes d'attaque et analyse les vulnérabilités utilisées dans divers composants iOS. Séparément, le chercheur Samuel Gross décrit les

vulnérabilités dans le navigateur , plus précisément, dans le moteur WebKit. Il y a une observation intéressante: les chercheurs suggèrent (mais ne peuvent pas dire avec certitude) que les attaquants ont attentivement regardé les correctifs du moteur WebKit lui-même et utilisé des exploits contre iOS, jusqu'à la publication de la prochaine mise à jour pour les smartphones Apple.

Dans certains cas, avec un correctif de vulnérabilité, les chercheurs ont publié la preuve de concept. L'image ci-dessus montre ce que les organisateurs d'attaques PoC publics ont utilisé avec un minimum de changements. Cette

vulnérabilité a été

corrigée dans WebKit le 11 mars 2017 et la sortie d'iOS 10.3.2 avec ce correctif n'a eu lieu que le 15 mai. Au total, l'article décrit sept vulnérabilités dans WebKit, et dans chaque cas, les attaquants avaient environ deux mois de handicap avant la sortie du patch. Les vulnérabilités dans le navigateur elles-mêmes ne fournissent pas un contrôle total sur l'appareil mobile, mais grâce à elles, il devient possible d'exploiter les vulnérabilités dans d'autres composants du système d'exploitation et d'obtenir un contrôle total.

Enfin, un

article distinct décrit la fonctionnalité du malware installé par les attaquants après le piratage d'iOS. Très souvent, les chercheurs se limitent à une simple liste de possibilités, ici tout est clairement montré avec des captures d'écran. À savoir: le vol de correspondance de Telegram, Whatsapp, Hangouts et iMessage, l'interception de correspondance non chiffrée dans l'application GMail, le vol de contacts, de photos et le transfert de la géolocalisation de la victime toutes les minutes. L'implant télécharge également des mots de passe et des jetons WiFi sur le serveur des attaquants pour accéder aux services, tels qu'un compte Google. Le programme malveillant ne survit pas à un redémarrage, mais, premièrement, les smartphones ne redémarrent pas si souvent, et deuxièmement, même le fonctionnement à court terme du programme malveillant donne à l'attaquant beaucoup d'informations pour compromettre davantage le compte de messagerie et d'autres choses.

Ça fait peur. L'utilisateur ne peut en aucun cas déterminer la présence d'un malware, puisqu'il n'a pas lui-même accès, par exemple, à la liste des processus en cours d'exécution. Il est possible d'identifier le périphérique infecté par la caractéristique chaque minute appelle le serveur de commande. De plus, toutes les données volées sont transmises sans cryptage, via http, et théoriquement accessibles non seulement aux organisateurs de l'attaque, mais généralement à tout le monde. Comment les attaquants ont-ils réussi à travailler sans être détectés pendant longtemps, sans vraiment cacher et exploiter les vulnérabilités du jour zéro? La publication de Google Project Zero ne répond pas à cette question. L'article dit seulement qu'une telle campagne est peu susceptible d'être la seule.

Dans cette étude, la durée de vie d'un exploit fonctionnant pendant son exploitation modérément publique est intéressante. À en juger par le calendrier montré par les chercheurs, cela prend de trois à neuf mois, bien que toutes les méthodes présentées ne fonctionnent pas sur un téléphone mis à jour vers la dernière version.

Auparavant, les experts de Kaspersky Lab ont parlé d'une attaque massive contre les utilisateurs d'Android (

actualités ,

recherche ). La célèbre application CamScanner, qui reconnaît le texte d'un document photographié, a été compromise à un moment donné: un module publicitaire a été ajouté au code du programme sur Google Play, qui a accédé aux serveurs de l'attaquant et téléchargé du code malveillant à partir de là. Dans ce cas, le cheval de Troie Necro.n a fait de l'argent sur les victimes par tous les moyens disponibles, de la diffusion d'annonces au-dessus d'autres applications à l'envoi de SMS vers des numéros payants. À l'heure actuelle, l'application a été supprimée de la boutique Google et, à en juger par les avis des utilisateurs, la version malveillante s'est propagée pendant environ un mois - de nombreuses attaques massives contre les smartphones passent inaperçues. Selon le magasin lui-même, l'application a été téléchargée plus de 100 millions de fois.

Avertissement: Les opinions exprimées dans ce résumé peuvent ne pas coïncider avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.