Nous avons déjà examiné les VLAN dans les leçons vidéo des jours 11, 12 et 13 et nous continuerons aujourd'hui à les étudier conformément au thème de l'ICND2. J'ai enregistré la vidéo précédente, qui marquait la fin de la préparation à l'examen ICND1, il y a quelques mois, et tout ce temps jusqu'à aujourd'hui a été très chargé. Je pense que beaucoup d'entre vous ont réussi cet examen, ceux qui ont reporté les tests peuvent attendre que la deuxième partie du cours soit terminée et essayer de passer l'examen complet CCNA 200-125.

Le didacticiel vidéo d'aujourd'hui "Jour 34", nous commençons le sujet du cours ICND2. Beaucoup me demandent pourquoi nous n'avons pas considéré OSPF et EIGRP. Le fait est que ces protocoles ne sont pas inclus dans le sujet du cours ICND1 et sont étudiés en préparation du passage ICND2. À partir d'aujourd'hui, nous commencerons à couvrir les sujets de la deuxième partie du cours et, bien sûr, nous étudierons les crevaisons OSPF et EIGRP. Avant de commencer le sujet d'aujourd'hui, je veux parler de la structuration de nos didacticiels vidéo. En présentant le sujet de l'ICND1, je n'ai pas adhéré aux modèles acceptés, mais j'ai simplement expliqué logiquement le matériel, car je pensais que cette méthode était plus facile à comprendre. Maintenant, tout en étudiant ICND2, à la demande des étudiants, je commencerai à soumettre du matériel de formation conformément au programme et au programme du cours Cisco.

Si vous allez sur le site Web de l'entreprise, vous verrez ce plan et le fait que l'ensemble du cours est divisé en 5 parties principales:

- Technologies de commutation de réseaux locaux (26% du matériel de formation);

- Technologies de routage (29%);

- Technologies des réseaux mondiaux (16%);

- Services d'infrastructure (14%);

- Maintenance des infrastructures (15%).

Je vais commencer par la première partie. Si vous cliquez sur le menu déroulant à droite, vous pouvez voir les rubriques détaillées de cette section. Le didacticiel vidéo d'aujourd'hui couvrira les sujets de la section 1.1: "Configuration, vérification et dépannage des VLAN (plage régulière / étendue) couvrant plusieurs commutateurs" et les sous-sections 1.1a "Ports d'accès (données et messages vocaux)" et 1.1.b "VLAN par défaut" .

De plus, je vais essayer d'adhérer au même principe de présentation, c'est-à-dire que chaque leçon vidéo sera consacrée à une section avec des sous-sections, et s'il n'y a pas assez de matériel, je combinerai les sujets de plusieurs sections dans une leçon, par exemple, 1.2 et 1.3. S'il y aura beaucoup de matériel de section, je le diviserai en deux vidéos. Dans tous les cas, nous suivrons le programme du cours et vous pourrez facilement comparer la conformité de vos notes avec le programme Cisco actuel.

Vous voyez mon nouveau bureau sur l'écran, c'est Windows 10. Si vous voulez améliorer votre bureau avec divers widgets, vous pouvez regarder ma vidéo intitulée «Pimp Your Desktop», où je vous dis comment personnaliser le bureau de votre ordinateur en fonction de votre besoins. Je poste des vidéos de ce type sur une autre chaîne, ExplainWorld, afin que vous puissiez utiliser le lien dans le coin supérieur droit et voir son contenu.

Avant le début de la leçon, je vous demanderai de ne pas oublier de partager mes vidéos et de les aimer. Je souhaite également rappeler nos contacts sur les réseaux sociaux et les liens vers mes pages personnelles. Vous pouvez m'écrire par e-mail, et comme je l'ai déjà dit, la priorité dans l'obtention de ma réponse personnelle sera donnée aux personnes qui ont fait un don sur notre site.

Si vous ne faites pas de don, ça va, vous pouvez laisser vos commentaires sous les didacticiels vidéo sur la chaîne YouTube, et je vous répondrai dans la mesure du possible.

Donc, aujourd'hui, selon le calendrier de Cisco, nous considérerons 3 questions: comparer le VLAN par défaut, ou le VLAN par défaut, avec le VLAN natif, ou le VLAN «natif», découvrir comment le VLAN normal (plage normale de VLAN) diffère de la plage étendue de VLAN étendus et Considérez la différence entre un VLAN de données (VLAN voix) et un VLAN voix (VLAN voix). Comme je l'ai dit, nous avons déjà étudié cette question dans les séries précédentes, mais plutôt superficiellement, de nombreux étudiants ont encore du mal à déterminer la différence entre les types de VLAN. Aujourd'hui je vais l'expliquer pour que tout le monde comprenne.

Considérez la différence entre le VLAN par défaut et le VLAN natif. Si vous prenez un tout nouveau commutateur Cisco avec des paramètres d'usine, il aura 5 VLAN - VLAN1, VLAN1002, VLAN1003, VLAN1004 et VLAN1005.

VLAN1 est le VLAN par défaut pour tous les périphériques Cisco, et le VLAN 1002-1005 est réservé pour Token Ring et FDDI. Le VLAN1 ne peut pas être supprimé ou renommé, les interfaces ne peuvent pas y être ajoutées et tous les ports de commutateur appartiennent par défaut à ce réseau jusqu'à ce qu'ils soient configurés différemment. Par défaut, tous les commutateurs peuvent communiquer entre eux car ils font tous partie de VLAN1. C'est ce que signifie «VLAN par défaut» ou VLAN par défaut.

Si vous entrez dans les paramètres du commutateur SW1 et attribuez deux interfaces au réseau VLAN20, elles feront partie du réseau VLAN20. Avant de commencer la leçon d'aujourd'hui, je vous conseille fortement de revoir les séries de 11,12 et 13 jours mentionnées ci-dessus, car je ne répéterai pas ce que sont les VLAN et comment ils fonctionnent.

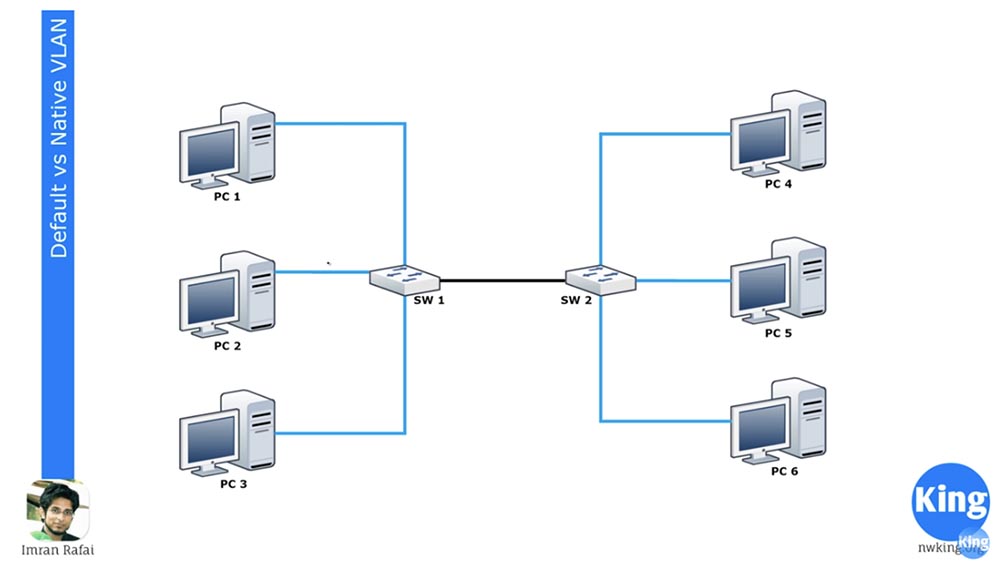

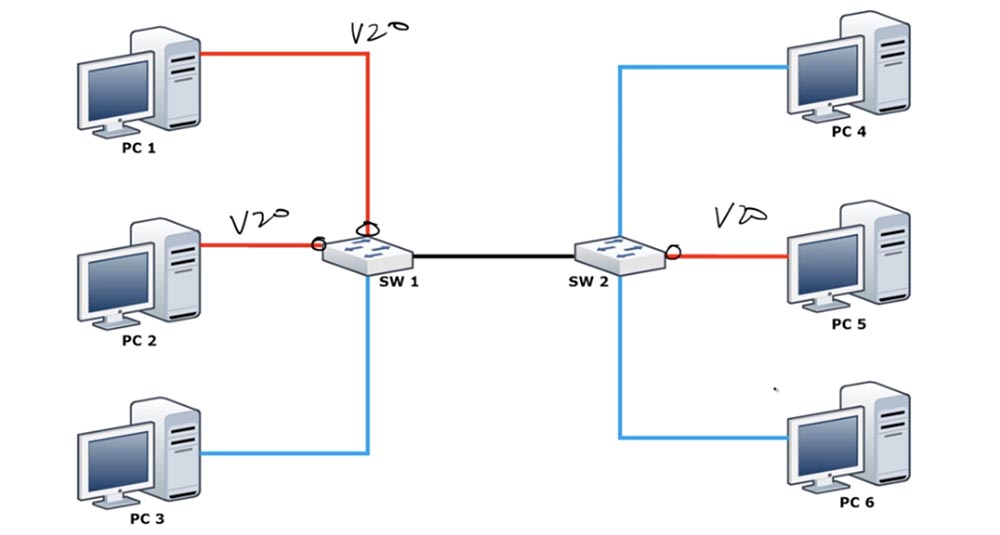

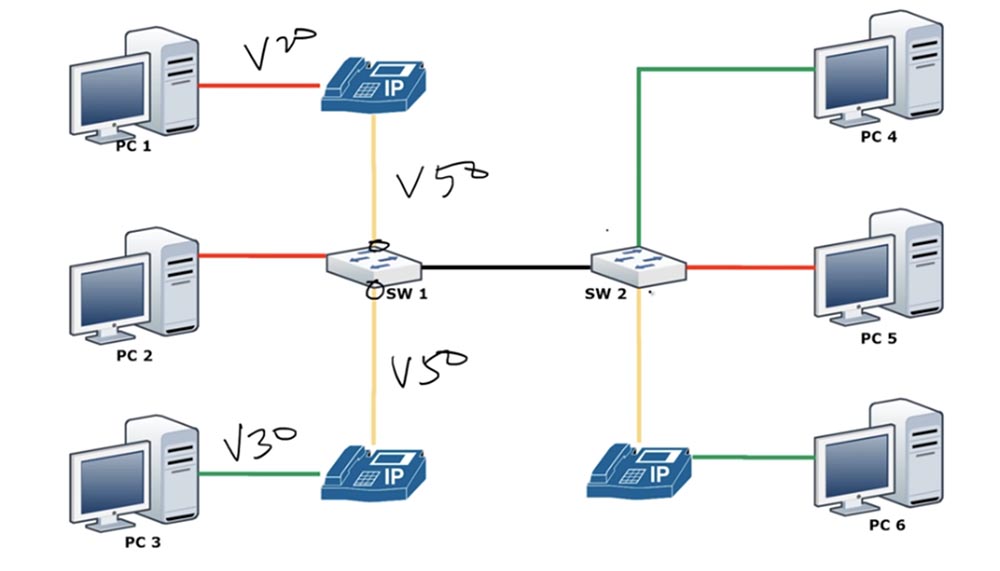

Je vous rappelle simplement que vous ne pouvez pas attribuer automatiquement des interfaces à un réseau VLAN20 tant que vous ne l'avez pas créé, vous devez donc d'abord passer en mode de configuration globale du commutateur et créer un VLAN20. Vous pouvez regarder la console des paramètres CLI et comprendre ce que je veux dire. Après avoir assigné ces 2 ports pour travailler avec VLAN20, PC1 et PC2 pourront communiquer entre eux car ils appartiendront tous les deux au même réseau VLAN20. Mais PC3 fera toujours partie de VLAN1 et ne pourra donc pas se connecter aux ordinateurs sur VLAN20.

Nous avons un deuxième commutateur SW2, dont l'une des interfaces est affectée pour fonctionner avec VLAN20, et PC5 est connecté à ce port. Avec ce schéma de connexion, PC5 ne peut pas communiquer avec PC4 et PC6, mais en même temps, ces deux ordinateurs peuvent communiquer entre eux car ils appartiennent au même réseau VLAN1.

Les deux commutateurs sont connectés par jonction via des ports correctement configurés. Je ne me répéterai pas, je dirai simplement que tous les ports du commutateur sont configurés par défaut pour le mode d'agrégation DTP. Si vous connectez un ordinateur à un port, ce port utilisera le mode d'accès. Si vous souhaitez commuter le port auquel PC3 est connecté à ce mode, vous devrez entrer la commande d'accès au mode switchport.

Donc, si vous connectez les deux commutateurs l'un à l'autre, ils forment un tronc. Les deux ports supérieurs de SW1 ne transmettront que le trafic sur VLAN20, le port inférieur uniquement sur le trafic VLAN1, mais la connexion de jonction traversera tout le trafic passant par le commutateur. Ainsi, les deux VLAN1 et VLAN20 recevront du trafic vers SW2.

Comme vous vous en souvenez, les VLAN ont une signification locale. Par conséquent, SW2 sait que le trafic arrivant au port VLAN1 à partir de PC4 ne peut être envoyé qu'à PC6 via un port qui appartient également à VLAN1. Cependant, lorsqu'un commutateur envoie du trafic à un autre commutateur sur le tronc, il doit utiliser un mécanisme pour expliquer au deuxième commutateur de quel type de trafic il s'agit. En tant que tel mécanisme, le VLAN natif est utilisé, qui est connecté au port de jonction et transmet le trafic étiqueté à travers lui-même.

\

Comme je l'ai dit, le commutateur n'a qu'un seul réseau qui n'est pas sujet à changement - c'est le réseau par défaut VLAN1. Mais par défaut, le VLAN natif est VLAN1. Qu'est-ce qu'un VLAN natif? Il s'agit d'un réseau qui transmet le trafic non balisé à VLAN1, mais dès que le trafic provenant de tout autre réseau, dans notre cas VLAN20, arrive au port de jonction, il est nécessairement balisé. Chaque trame a une adresse de destination DA, une adresse source SA et une balise VLAN qui contient l'ID VLAN. Dans notre cas, cet identifiant indique que ce trafic appartient au VLAN20, il ne peut donc être envoyé que via le port VLAN20 et destiné au PC5. Nous pouvons dire que le VLAN natif décide si le trafic doit être marqué ou non.

N'oubliez pas que VLAN1 est le VLAN natif par défaut car, par défaut, tous les ports utilisent VLAN1 comme VLAN natif pour transmettre le trafic non balisé. Cependant, dans ce cas, le VLAN par défaut est uniquement VLAN1, le seul réseau qui ne peut pas être modifié. Si le commutateur reçoit des trames non marquées sur le port de jonction, il les considère automatiquement comme VLAN natif.

Autrement dit, dans les commutateurs Cisco, vous pouvez utiliser n'importe quel VLAN en tant que VLAN natif, par exemple, VLAN20, et uniquement VLAN1 en tant que VLAN par défaut.

Dans ce cas, nous pouvons avoir un problème. Si nous changeons le premier commutateur VLAN natif en VLAN20 pour le port de jonction, le port pensera: «puisqu'il s'agit de VLAN natif, son trafic n'a pas besoin d'être étiqueté» et enverra du trafic réseau VLAN20 non balisé au deuxième commutateur de la jonction. Le commutateur SW2, ayant reçu ce trafic, dira: «excellent, ce trafic n'a pas de tag. Selon mes paramètres, mon VLAN natif est VLAN1, donc je dois envoyer ce trafic non balisé sur VLAN1. » Ainsi, SW2 transmettra le trafic reçu uniquement à PC4 et PC-6, bien qu'il soit conçu par PC5. Cela créera un gros problème de sécurité car il mélange le trafic VLAN. C'est pourquoi vous devez toujours configurer le même VLAN natif sur les deux ports de jonction, c'est-à-dire que si le VLAN natif pour le port de jonction SW1 est VLAN20, le même VLAN20 doit être défini comme VLAN natif sur le port de jonction de SW2.

C'est la différence entre le VLAN natif et le VLAN par défaut, et vous devez vous rappeler que tous les VLAN natifs du tronc doivent correspondre (note du traducteur: il est préférable d'utiliser un réseau autre que VLAN1 comme VLAN natif).

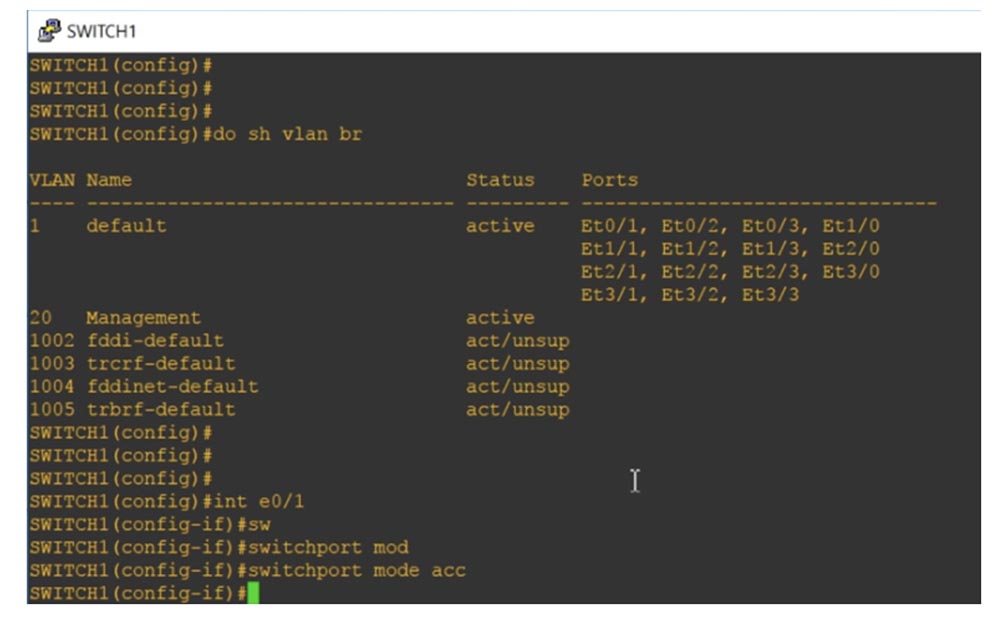

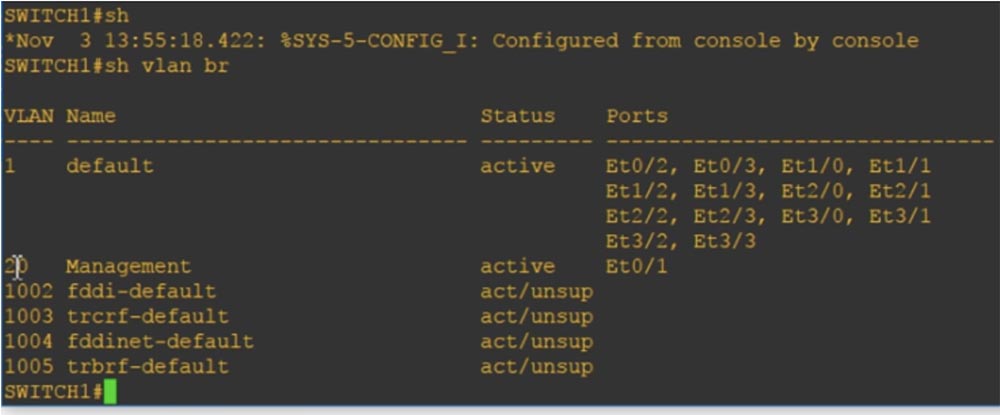

Regardons-le du point de vue du commutateur. Vous pouvez entrer dans le commutateur et taper la commande show vlan brief, après quoi vous verrez que tous les ports du commutateur sont connectés au VLAN1 par défaut.

Vous trouverez ci-dessous 4 autres VLAN: 1002,1003,1004 et 1005. Il s'agit également du VLAN par défaut, vous pouvez le voir d'après leur désignation. Ce sont les réseaux par défaut car ils sont réservés à des réseaux spécifiques - Token Ring et FDDI. Comme vous pouvez le voir, ils sont dans un état actif, mais ne sont pas pris en charge, car les réseaux des normes mentionnées ne sont pas connectés au commutateur.

La désignation par défaut du VLAN 1 ne peut pas être modifiée car il s'agit du réseau par défaut. Comme par défaut, tous les ports de commutateur appartiennent à ce réseau, tous les commutateurs peuvent communiquer entre eux par défaut, c'est-à-dire sans avoir besoin de paramètres de port supplémentaires. Si vous souhaitez connecter le commutateur à un autre réseau, vous entrez dans le mode de paramètres globaux et créez ce réseau, par exemple, VLAN20. En appuyant sur «Entrée», vous accédez aux paramètres du réseau créé et vous pouvez lui donner un nom, par exemple, Gestion, puis quitter les paramètres.

Si vous utilisez la commande show vlan brief maintenant, vous verrez que nous avons un nouveau réseau VLAN20 qui ne correspond à aucun des ports du commutateur. Afin d'attribuer un port spécifique à ce réseau, vous devez sélectionner une interface, par exemple, int e0 / 1, aller dans les paramètres de ce port et entrer les commandes access en mode switchport et access switchlan vlan20.

Si vous demandez au système d'afficher l'état des VLAN, nous verrons que maintenant le port Ethernet 0/1 est destiné au réseau de gestion, c'est-à-dire qu'il a été automatiquement déplacé ici de la zone de port affectée par défaut pour VLAN1.

N'oubliez pas que chaque port d'accès ne peut avoir qu'un seul VLAN de données, il ne peut donc pas desservir deux VLAN en même temps.

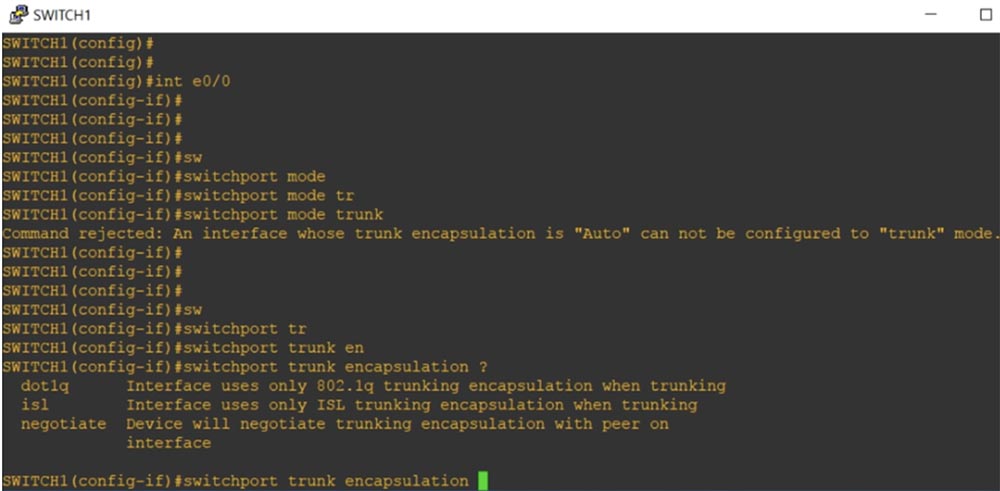

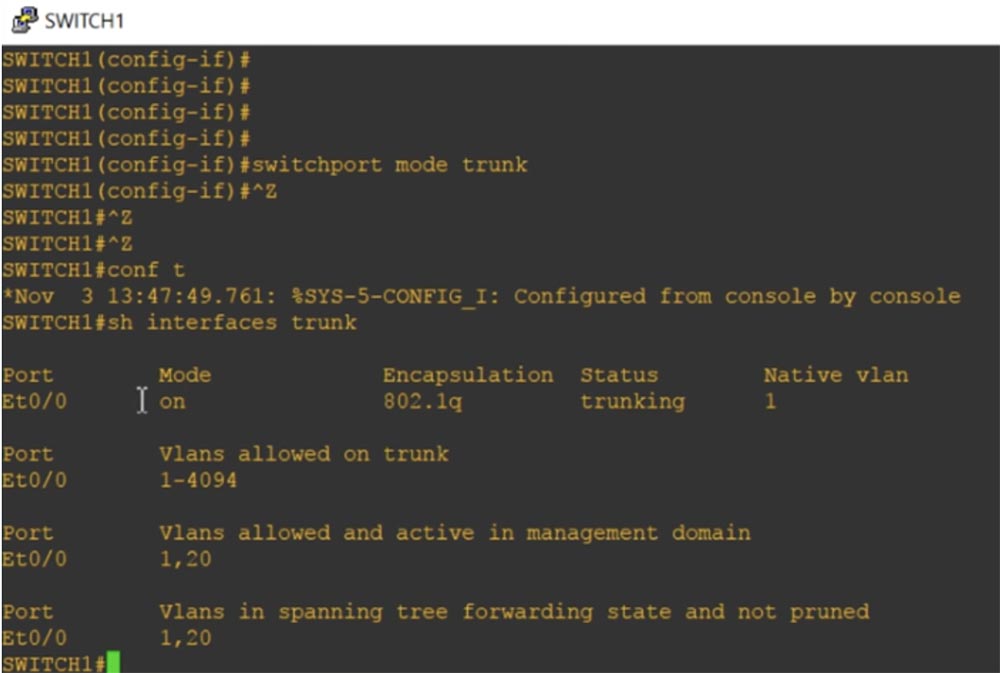

Jetez maintenant un œil au VLAN natif. J'utilise la commande show int trunk et constate que le port Ethernet0 / 0 est dédié au tronc.

Je n'avais pas besoin de le faire exprès, car le protocole DTP affectait automatiquement cette interface à la jonction. Le port est en mode souhaitable, encapsulation n-isl, l'état du port est agrégé, le réseau est VLAN1 natif.

Ce qui suit est une plage valide de numéros de VLAN 1–4094 pour la jonction et indique que VLAN1 et VLAN20 fonctionnent pour nous. Maintenant, je vais passer en mode de configuration globale et taper la commande int e0 / 0, grâce à laquelle j'irai dans les paramètres de cette interface. J'essaie de programmer manuellement ce port pour qu'il fonctionne en mode trunk avec la commande trunk de mode switchport, cependant, le système n'accepte pas la commande, répondant que: «une interface avec un mode d'encapsulation de trunk automatique ne peut pas être commutée en mode trunk.

Par conséquent, je dois d'abord configurer le type d'encapsulation du tronc, pour lequel j'utilise la commande d'encapsulation du tronc switchport. Le système a émis des conseils avec des paramètres possibles pour cette commande:

dot1q - pendant la jonction, le port utilise l'encapsulation de jonction 802.1q;

isl - pendant la jonction, le port utilise l'encapsulation de la jonction uniquement du protocole propriétaire Cisco ISL;

Négocier - le périphérique encapsule le tronc avec tout périphérique connecté à ce port.

À chaque extrémité du tronc, le même type d'encapsulation doit être sélectionné. Par défaut, le commutateur prêt à l'emploi prend uniquement en charge la jonction dot1q, car presque tous les périphériques réseau prennent en charge cette norme. Je programmerai notre interface pour encapsuler le trunking selon cette norme avec la commande dot1q d'encapsulation de tronc de switchport, puis utiliser la commande de tronc de mode de switchport précédemment rejetée. Maintenant, notre port est programmé en mode trunk.

Si le tronc est formé de deux commutateurs Cisco, le protocole ISL propriétaire sera utilisé par défaut. Si un commutateur prend en charge dot1q et ISL, et le second uniquement dot1q, le tronc sera automatiquement mis en mode d'encapsulation dot1q. Si nous regardons à nouveau les paramètres de jonction, nous verrons que maintenant le mode d'encapsulation de la jonction de l'interface Et0 / 0 est passé de n-isl à 802.1q.

Si nous entrons la commande show int e0 / 0 switchport, nous verrons tous les paramètres d'état pour ce port.

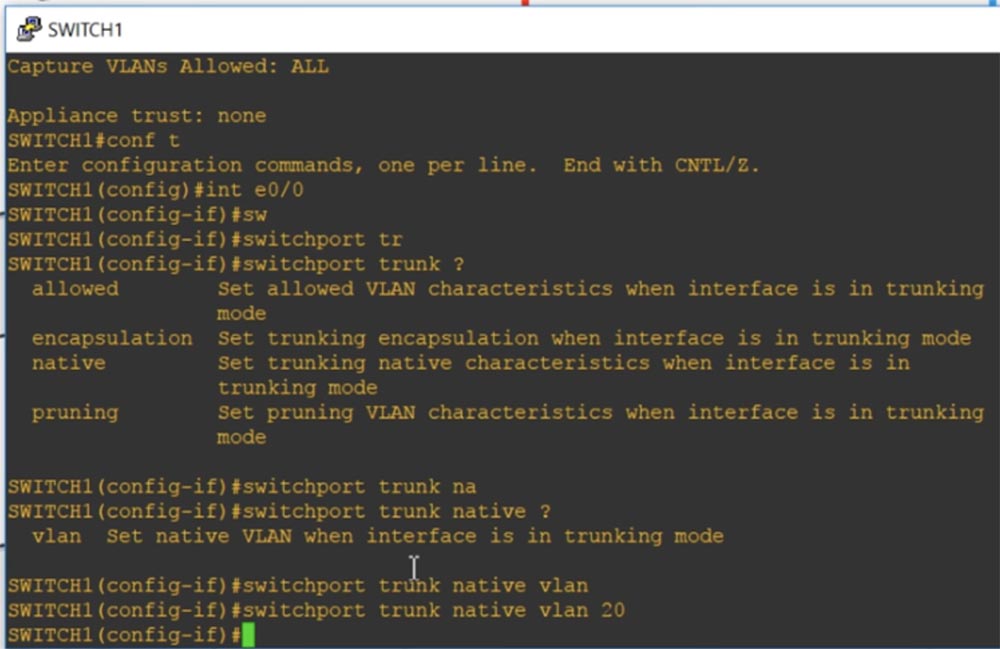

Vous pouvez voir que par défaut, VLAN1 est le VLAN natif pour la jonction native et que le mode d'étiquetage du trafic VLAN natif est possible. Ensuite, j'utilise la commande int e0 / 0, j'entre dans les paramètres de cette interface et je saisis switchport trunk, après quoi le système donne des indications sur les paramètres possibles de cette commande.

Autorisé signifie que si le port est en mode réseau, les caractéristiques VLAN autorisées seront définies. L'encapsulation active l'encapsulation de jonction si le port est en mode jonction. J'utilise le paramètre natif, ce qui signifie qu'en mode trunk, les caractéristiques natives seront définies pour le port, et j'entre dans la commande switchport trunk native VLAN20. Ainsi, en mode trunk, VLAN20 sera le VLAN natif pour ce port du premier commutateur SW1.

Nous avons un autre commutateur, SW2, pour le port de jonction dont VLAN1 est utilisé comme VLAN natif. Vous voyez maintenant que le protocole CDP affiche un message indiquant qu'une non-concordance de VLAN natif est détectée aux deux extrémités de la jonction: le port de jonction du premier commutateur Ethernet0 / 0 utilise VLAN20 natif et le port de jonction du second utilise VLAN1 natif. Cela illustre la différence entre le VLAN natif et le VLAN par défaut.

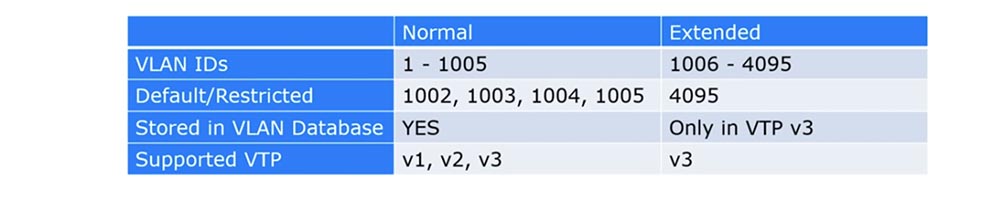

Commençons par une gamme de base et étendue de VLAN.

Pendant longtemps, Cisco n'a pris en charge que la plage de numéros de VLAN de 1 à 1005, tandis que la plage de 1002 à 1005 était réservée par défaut pour Token Ring et FDDI VLAN. Ces réseaux étaient appelés VLAN réguliers. Si vous vous en souvenez, l'ID de VLAN est une balise 12 bits qui vous permet de définir le nombre sur 4096, mais pour des raisons de compatibilité, Cisco n'a utilisé que des nombres jusqu'à 1005.

La gamme VLAN étendue comprend les numéros 1006 à 4095. Elle ne peut être utilisée sur des appareils plus anciens que s'ils prennent en charge VTP v3. Si vous utilisez VTP v3 et la plage VLAN étendue, vous devez désactiver la prise en charge VTP v1 et v2, car les première et deuxième versions ne peuvent pas fonctionner avec les VLAN s'ils ont un nombre supérieur à 1005.

Donc, si vous utilisez le VLAN étendu pour les anciens commutateurs, VTP doit être dans l'état "Désable" et vous devez le configurer manuellement pour VLAN, sinon la base de données VLAN ne sera pas mise à jour. Si vous avez l'intention d'utiliser le VLAN étendu avec VTP, vous avez besoin de la troisième version de VTP.

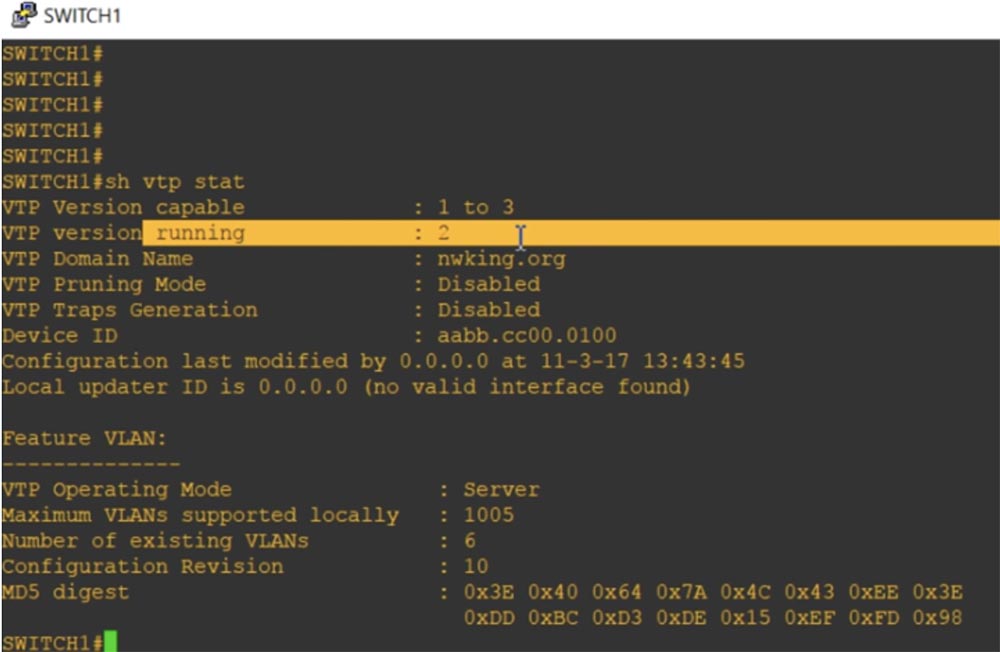

Examinons l'état VTP à l'aide de la commande show vtp status. Vous voyez que le commutateur fonctionne en mode VTP v2, alors qu'il est possible de prendre en charge les versions 1 et 3. Je lui ai attribué le nom de domaine nwking.org.

Le mode de gestion du serveur VTP est important ici. Vous pouvez voir que le nombre maximal de VLAN pris en charge est 1005. Ainsi, vous pouvez comprendre que ce commutateur par défaut ne prend en charge que la plage de VLAN normale.

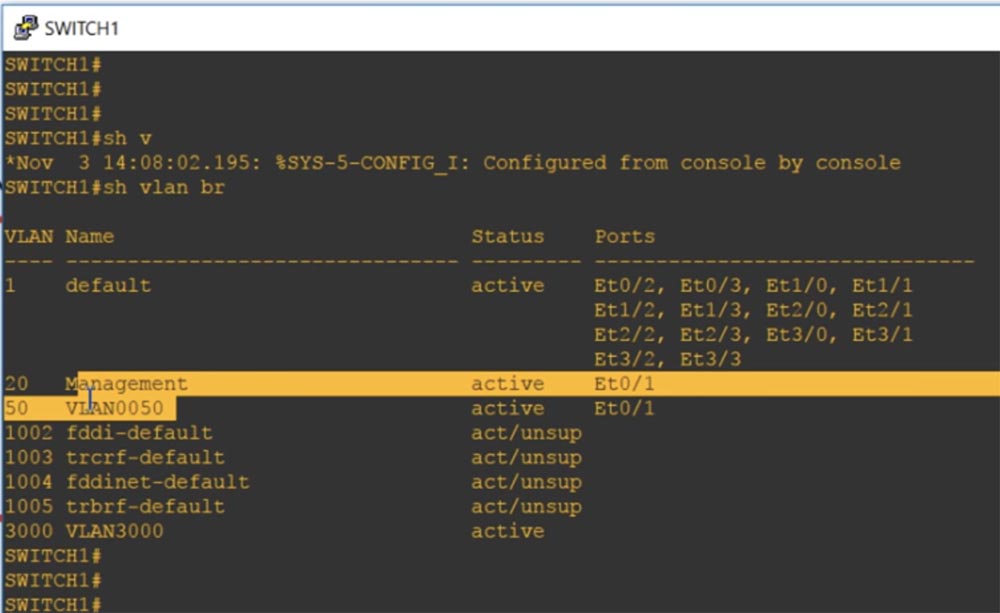

Maintenant, je tape la commande show vlan brief et vous verrez la gestion VLAN20, qui est mentionnée ici car elle fait partie de la base de données VLAN.

Si je vous demande maintenant de montrer la configuration actuelle de l'appareil avec la commande show run, nous ne verrons aucune mention des VLAN, car ils ne sont contenus que dans la base de données VLAN.

Ensuite, j'utilise la commande vtp mode pour configurer le mode de fonctionnement VTP. Les commutateurs des anciens modèles n'avaient que trois paramètres pour cette commande: client, qui met le commutateur en mode client, serveur, qui active le mode serveur et transparent, qui commute le commutateur en mode "transparent". Comme il était impossible de désactiver complètement VTP sur les anciens commutateurs, dans ce mode, le commutateur, restant dans le domaine VTP, a simplement cessé d'accepter les mises à jour de la base de données VLAN arrivant sur ses ports via VTP.

Dans les nouveaux commutateurs, le paramètre off est apparu, ce qui vous permet de désactiver complètement le mode VTP. Mettons le périphérique en mode transparent avec la commande vtp mode transparent et regardons à nouveau la configuration actuelle. Comme vous pouvez le voir, maintenant une entrée sur VLAN20 y a été ajoutée. Ainsi, si nous ajoutons une sorte de VLAN dont le numéro est dans la plage habituelle de VLAN avec des nombres de 1 à 1005, et que le VTP est en mode transparent ou désactivé, alors conformément aux politiques internes du VLAN, ce réseau sera ajouté à configuration actuelle et dans la base de données des réseaux locaux virtuels.

Essayons d'ajouter VLAN 3000, et vous verrez qu'en mode transparent, il est également apparu dans la configuration actuelle. Habituellement, si nous voulons ajouter un réseau à partir de la plage VLAN étendue, nous devons utiliser la commande vtp version 3. Comme vous pouvez le voir, VLAN20 et VLAN3000 sont affichés dans la configuration actuelle.

Si vous quittez le mode transparent et activez le mode serveur à l'aide de la commande vtp mode server, puis examinez à nouveau la configuration actuelle, vous pouvez voir que les entrées VLAN ont complètement disparu. , VLAN VLAN VTP. VTP v3, show vtp status , VLAN 4096.

, VTP v1 VTP v2 VLAN 1 1005, VTP v3 VLAN 1 4096. VTP transparent VTP off, VLAN . VLAN, VTP v3. VLAN.

VLAN VLAN . , , VLAN.

IP-. IP- Cisco , , - — . , , , VLAN. 11 12 , , , «» VLAN, , . VLAN .

VLAN. , PC1 PC2 VLAN20, PC3 – VLAN30, IP- VLAN50.

SW1 2 VLAN – .

, access VLAN VLAN, VLAN . switchport access vlan 10, switchport access vlan 20 switchport access vlan 50. : switchport access vlan 10 switchport voice vlan 50. , IP- , VLAN50 switchport access VLAN20 SW1. , .

VLAN50, Ethernet 0/1 switchport mode access. switchport access vlan 10 switchport voice vlan 50.

VLAN , Ethernet 0/0 switchport trunk native vlan 1. VLAN, , Ethernet 0/1 – VLAN 50 VLAN20.

, , VLAN, , Voice VLAN. , show int trunk, , - VLAN, VLAN1.

, , , : , access –.

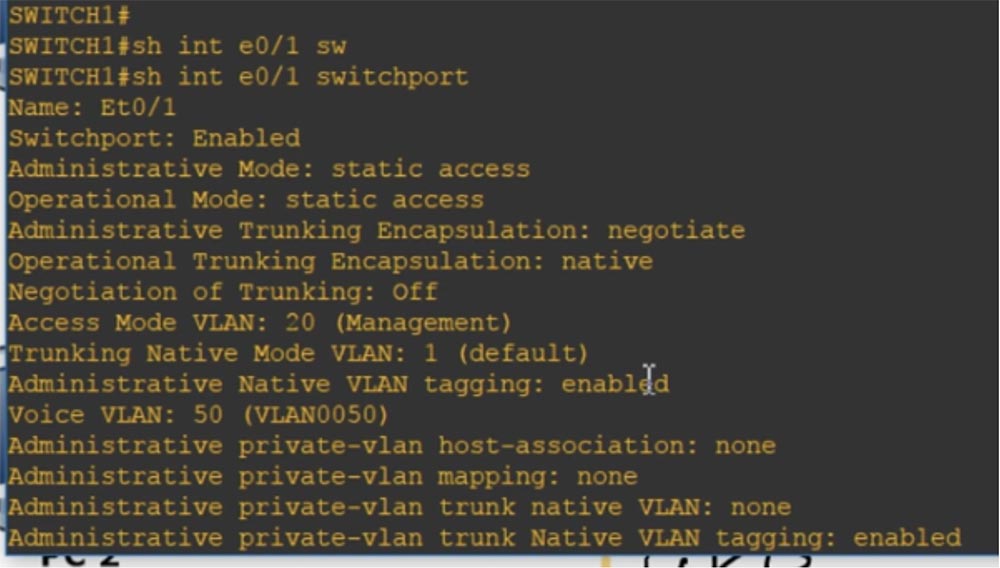

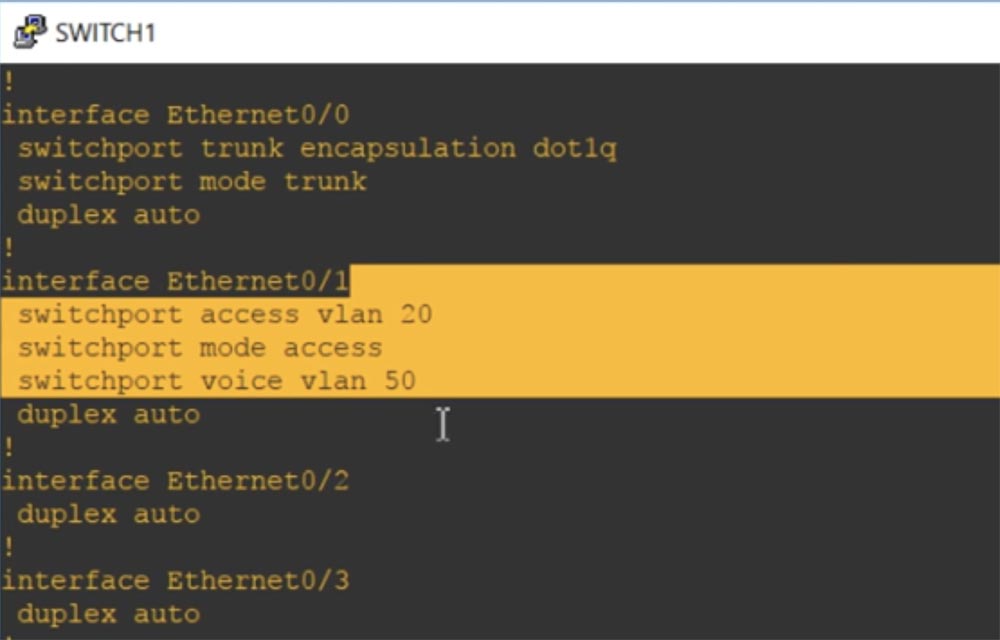

Si vous tapez la commande show int e0 / 1 switchport, vous pouvez voir que certaines caractéristiques correspondent à deux modes de fonctionnement: nous avons à la fois un accès statique et une encapsulation de jonction. Dans ce cas, le mode d'accès correspond au réseau de données de gestion VLAN 20 et en même temps il y a un réseau vocal VLAN 50. Vous pouvez regarder la configuration actuelle, qui montrera également qu'il y a des réseaux d'accès vlan 20 et voix vlan 50 sur ce port.

Vous pouvez regarder la configuration actuelle, qui montrera également qu'il y a des réseaux d'accès vlan 20 et voix vlan 50 sur ce port. C'est la différence entre VLAN de données et VLAN vocaux. J'espère que vous comprenez tout ce dont j'ai parlé, sinon - revoyez simplement ce didacticiel vidéo.

C'est la différence entre VLAN de données et VLAN vocaux. J'espère que vous comprenez tout ce dont j'ai parlé, sinon - revoyez simplement ce didacticiel vidéo.Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?