Aujourd'hui, nous allons explorer le protocole STP de Spanning Tree. Cette rubrique fait peur à de nombreuses personnes en raison de leur complexité apparente, car elles ne peuvent pas comprendre ce que fait le protocole STP. J'espère qu'à la fin de ce didacticiel vidéo ou dans la prochaine leçon, vous comprendrez comment fonctionne cet «arbre». Avant de commencer la leçon, je veux vous montrer le nouveau design de mon bureau pour cette semaine.

Vous pouvez également configurer votre bureau de manière similaire si vous utilisez le lien dans le coin supérieur droit de cette vidéo. Et n'oubliez pas "d'aimer" et de partager mes cours vidéo avec des amis.

Comme la dernière fois, nous aborderons aujourd'hui un autre sujet selon le calendrier ICND2 présenté sur le site Web de Cisco. Il s'agit de la section 1.3, «Configuration, vérification et problèmes avec les protocoles STP», sous-paragraphe 1.3a, «Modes STP (PVST + et RPVST +)» et 1.3b, «Sélection d'un commutateur de pont racine STP».

Comme il s'agit d'un sujet approfondi, j'ai déplacé la discussion de la sous-section 1.3b vers la leçon suivante, «Jour 37», et j'y ajouterai la section 1.4. Donc, aujourd'hui, nous regardons à quoi ressemble STP, examinons les modes de ce protocole PVST + et RPVST +, puis examinons l'ID du commutateur racine Bridge Switch et le coût de la route vers le port racine Port Cost.

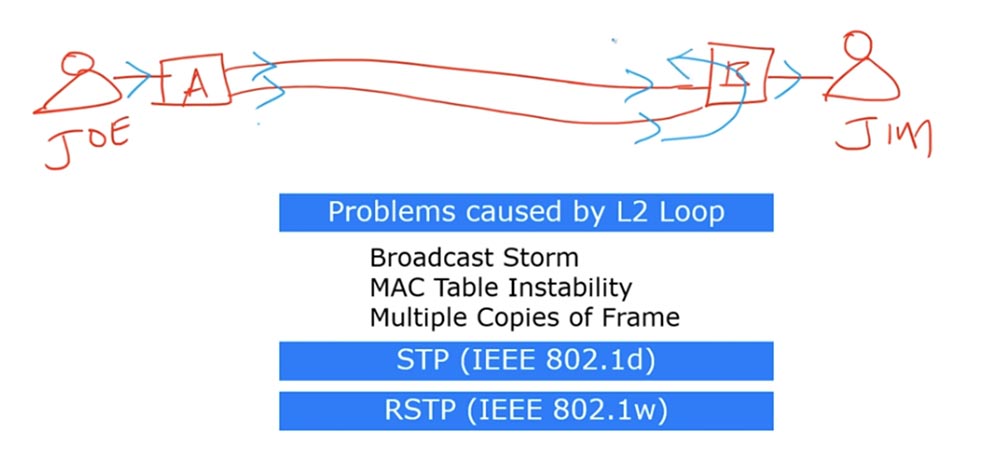

Pour commencer, nous devons comprendre quelle est la boucle de commutation qui apparaît au 2e niveau du modèle OSI (au niveau de la trame) et quels problèmes y sont associés. Nous avons déjà discuté du bouclage du trafic dans l'une des séries précédentes, et cette leçon peut être considérée comme une introduction au sujet d'aujourd'hui. Permettez-moi de vous donner un exemple: nous avons le commutateur A et le commutateur B connectés l'un à l'autre par deux lignes de communication, le premier utilisateur s'appelle Joe et le second est Jim.

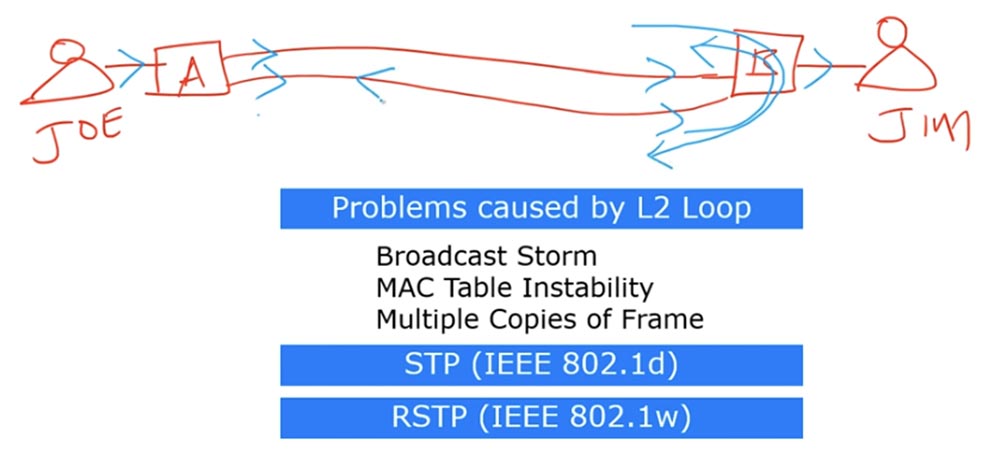

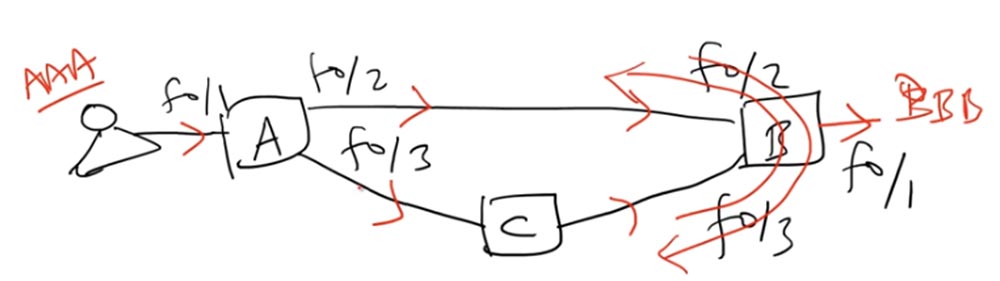

Si Joe envoie un message à Jim, il envoie la trame au commutateur A. Le commutateur A ne connaît pas l'adresse MAC de Jim, il envoie donc une trame de diffusion via tous les ports, à l'exception de celui via lequel Joe a reçu le message. Lorsque la trame de diffusion est reçue par les ports du commutateur B, le paquet arrivant sur une interface est envoyé à Jim, et le paquet arrivant sur la deuxième interface est transmis au premier port et renvoyé au commutateur A.

Dans le même temps, une requête arrivant sur la première interface est transmise au second port et est également envoyée au commutateur A.

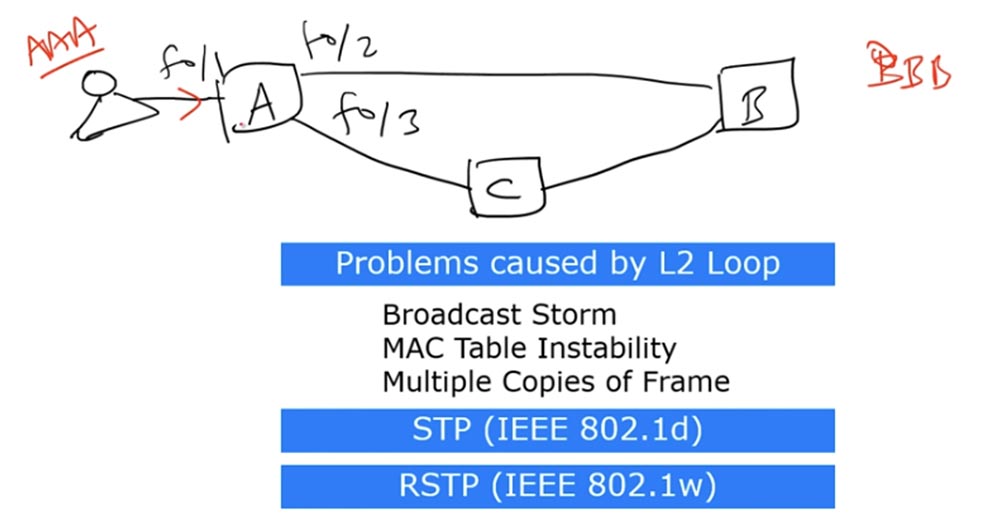

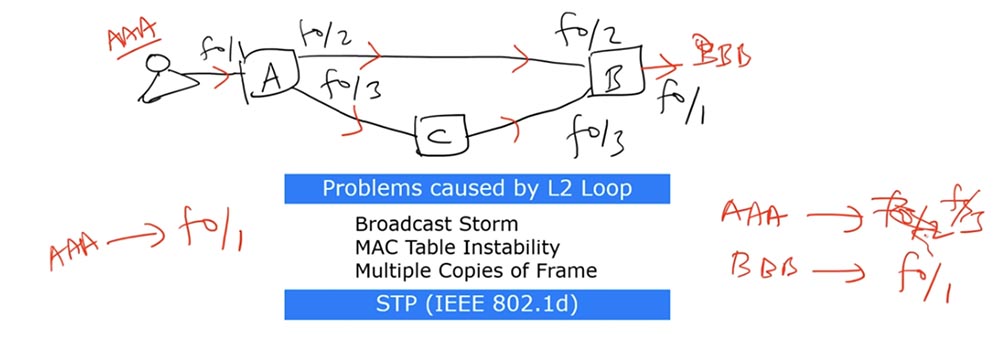

Ayant reçu ces trames de diffusion, le commutateur A les renvoie: la trame reçue sur la première interface est envoyée sur la seconde, et la reçue sur la seconde est envoyée au réseau via la première interface. Ce processus se répète encore et encore, formant une boucle de demandes de diffusion. Si une autre diffusion pénètre dans le réseau, elle boucle de la même manière que la première. Il en résulte un phénomène appelé Broadcast storm, ou broadcast storm. Le réseau inonde tellement de trames de diffusion qu'il se bloque. Cette tempête ne peut s'arrêter que lorsque l'un des appareils se déconnecte ou que la connexion est interrompue. Si la ligne reste opérationnelle, peu de temps après le début d'une telle tempête, l'un des commutateurs cessera de fonctionner en raison d'un débordement de mémoire. Dans le second cas, une boucle peut se produire en raison du transfert d'une trame avec une adresse MAC unicast. Ce problème est appelé «Instabilité de la table d'adresses MAC». Cela se produit lorsqu'il y a plus de deux connexions entre les commutateurs. Je vais dessiner un schéma dans lequel les commutateurs A, B et C sont connectés les uns aux autres et une boucle peut également se former entre eux.

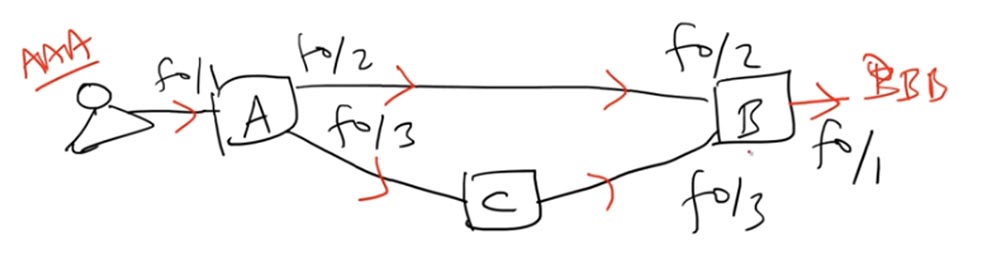

Le commutateur A a trois interfaces: f0 / 1, f0 / 2 et f0 / 3. Supposons que l'utilisateur dispose d'un ordinateur avec l'adresse MAC AAA et envoie une trame de diffusion au commutateur A. Le commutateur accepte cette trame via l'interface f0 / 1. Il y a un autre utilisateur sur le réseau dont l'ordinateur a une adresse MAC BBB. Ainsi, nous avons l'adresse source AAA et l'adresse destination BBB.

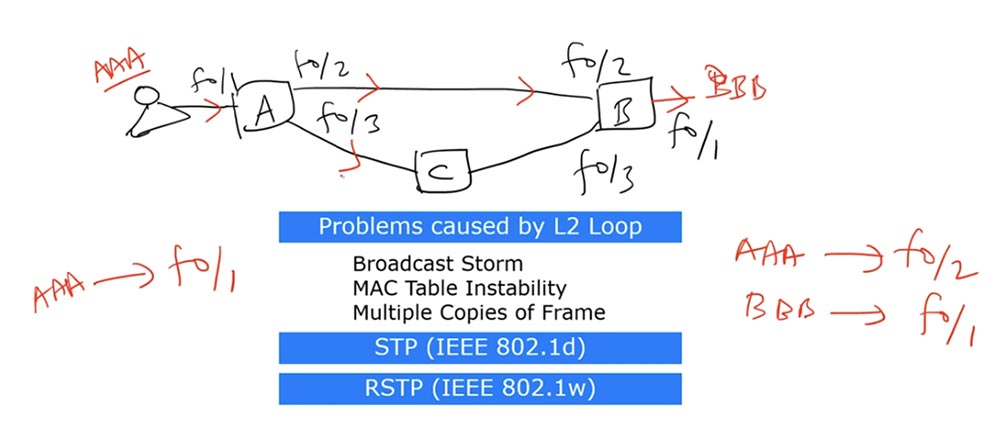

Le commutateur A ne sait pas comment accéder à l'adresse MAC de destination du BBB, mais il sait que l'adresse MAC source d'AAA peut être atteinte via l'interface f0 / 1 et place l'entrée dans sa table d'adresses MAC. Le commutateur A envoie ensuite une demande d'adresse de destination aux deux autres interfaces - f0 / 2 et f0 / 3.

Lors de la réception de la demande AAA, le commutateur B voit qu'elle provient de la source f0 / 2 et met dans sa table d'adresses MAC un enregistrement indiquant que le périphérique AAA est accessible via l'interface f0 / 2. De plus, il dispose déjà d'une entrée indiquant que l'interface fB / 1 correspond à la destination du BBB, il envoie donc la demande au destinataire.

Étant donné que le commutateur A a envoyé une trame de diffusion, il est passé non seulement par l'interface f0 / 2 au commutateur B, mais également par l'interface f0 / 3 au commutateur C, qui, à son tour, l'a envoyée à l'interface f0 / 3 du commutateur B.

Après avoir reçu la trame, le commutateur B pense de cette façon: «Je sais que la source AAA était auparavant située sur l'interface f0 / 2, mais maintenant la trame qui en est venue à moi via l'interface f0 / 3, donc je dois mettre à jour ma table d'adresses MAC et remplacer f0 / 2 sur f0 / 3. "

Ensuite, le cadre reviendra au commutateur A et le "surprendra" beaucoup: avant le commutateur A pensait que la source AAA était connectée par l'interface f0 / 1, et maintenant il s'avère que le message provenait de l'interface f0 / 2. Dans le sens inverse de la trame via les commutateurs B et C, le commutateur A recevra un message qui le confondra à nouveau - il s'avère maintenant que la source AAA est située sur l'interface f0 / 3.

Ainsi, la table d'adresses MAC de ce commutateur sera constamment mise à jour entre ces trois interfaces, c'est-à-dire que le problème susmentionné de l'instabilité de la table d'adresses MAC se posera. Comme dans le premier cas, une boucle de trame est formée ici, conduisant à une mise à jour de table toutes les quelques secondes.

Il y a un troisième problème de boucle - plusieurs copies du cadre. L'utilisateur AAA envoie la trame au commutateur A, puis l'envoie via l'interface f0 / 2 au commutateur B, qui la délivre à la destination BBB via l'interface f0 / 1. Il n'y a aucun problème.

Mais en même temps, le commutateur A envoie la même trame via sa deuxième interface f0 / 3 au commutateur C, qui le transmet au commutateur B. Lors de la réception du paquet, ou de la trame, du commutateur C, le commutateur B voit qu'il est adressé à BBB et l'envoie au destinataire. Ainsi, l'utilisateur BBB reçoit deux fois le même paquet. Ici, le problème se pose - s'il s'agit de la distribution des données effectuée par l'application, alors la même trame ne doit pas arriver deux fois à l'utilisateur.

Ce sont les trois problèmes que les boucles d'images peuvent causer. Tous sont résolus d'une manière, dont nous avons parlé plus tôt - en utilisant le protocole STP. Dans l'une des vidéos précédentes, je ne me souviens pas de son numéro, lorsque nous avons discuté des modes de port, ce protocole a déjà été mentionné, qui sert à empêcher les boucles de trafic dans le réseau.

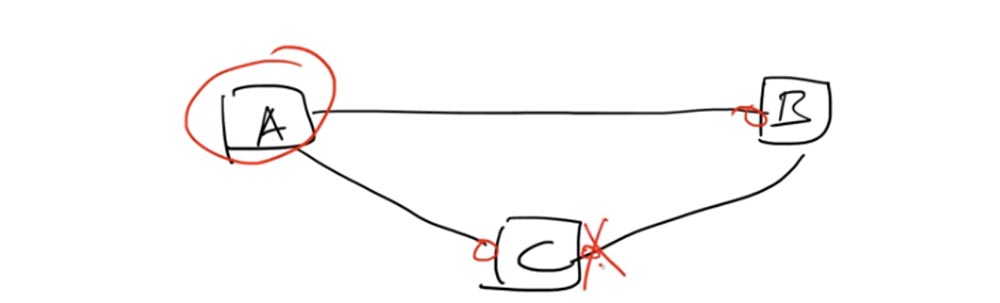

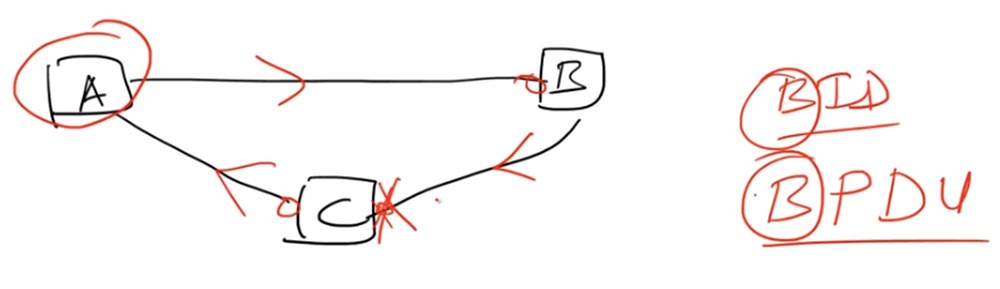

Ainsi, une boucle est formée lorsque trois appareils sont connectés les uns aux autres, formant une boucle de réseau fermée, et appartiennent au même domaine de diffusion. Dans ce cas, l'algorithme utilisé par le protocole STP désigne l'un des commutateurs comme commutateur racine - Root Bridge. Choisissons le commutateur A comme commutateur racine.

Chaque port connecté au commutateur racine doit être en état de transfert, ce sont les ports gauches du commutateur C et B. Ces ports fournissent le transfert de paquets, ou de trames, en direction du commutateur racine A. Sur la ligne de connexion des commutateurs C et B, l'un des ports doit être en état de blocage Blocage.

Cela signifie qu'il n'envoie pas de trafic. Le commutateur B peut continuer à envoyer du trafic vers le commutateur C, mais son port droit ne gérera pas ce trafic, même s'il continuera physiquement de fonctionner. Cela se fait en utilisant l'identifiant de pont, ou l'identifiant de commutateur BID - Bridge ID.

Vous devez vous rappeler que STP a été créé bien avant l'apparition des commutateurs Ethernet. Ensuite, au lieu du terme switch, le terme bridge a été utilisé, et de nombreux protocoles utilisent encore la terminologie classique des normes techniques. Alors maintenant, BID est l'identifiant du commutateur.

Les informations que le commutateur racine échange avec d'autres commutateurs sont appelées BPDU. Les appareils échangent des messages BPDU toutes les 2 secondes - cette fois, c'est le «bonjour». Le message BPDU contient le BID du commutateur racine et le coût de la route vers le commutateur racine, ou le coût du chemin racine (il s'agit en fait de la distance jusqu'au commutateur racine). Le coût du chemin d'accès à chaque port sert à calculer le chemin le plus court vers le commutateur racine, mais nous ne nous attarderons pas sur ce concept.

Logiquement, le schéma fonctionne comme ceci: grâce au port droit bloqué du commutateur C, le trafic allant dans le sens du commutateur A - commutateur B - le commutateur C n'entre pas dans le commutateur A, c'est-à-dire qu'il ne se ferme pas dans la boucle. C dirige le trafic A, qui l'envoie à B, le commutateur B le dirige vers C, et à ce stade, la boucle se rompt.

Voici comment fonctionne le protocole STP, qui est la norme IEEE 802.1d. Il s'agit d'une norme très ancienne, dont l'inconvénient est le temps maximum de mise à jour des informations lorsque la communication est déconnectée, égal à 50 secondes. En plus de l'état de blocage du port de blocage, il prend en charge 2 autres états intermédiaires - Écoute et apprentissage, après quoi il passe à l'état de transfert de transfert.

Toutes les 2 secondes, les commutateurs échangent un message bonjour - C l'envoie à B et A, A envoie bonjour C et B, etc. Si quel appareil ne reçoit pas ce message, il l'attend pendant une autre période de 10 fois la minuterie bonjour, c'est-à-dire 20 secondes. Après cela, il attend une action, passant à l'état d'écoute, qui dure 15 secondes, puis passe à l'état d'apprentissage et y reste pendant 15 secondes supplémentaires. Ainsi, la période totale d'inactivité est de 50 s. Pour les réseaux modernes, c'est une période assez longue.

Pour améliorer cette situation, une autre norme a été introduite - IEEE 802.1w, ou Rapid STP - le protocole STP rapide, appelé RSTP. Il est dépourvu d'états intermédiaires et passe de l'état Blocking à l'état Forwarding.

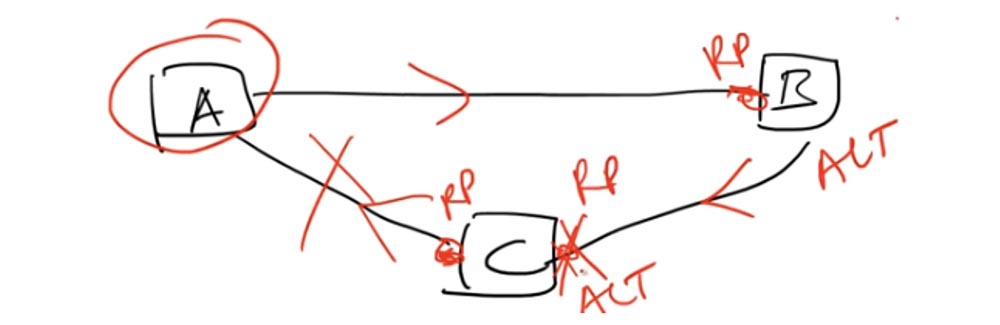

Dans STP, il y a des ports racine.Port racine - ce sont les ports par lesquels la communication avec le commutateur racine est effectuée. Dans RSTP, le concept de ports alternatifs qui ne sont pas liés au commutateur racine est ajouté. Dans le cas où une panne de connexion se produit entre le port racine du RP et le commutateur racine, le port ALT alternatif se transforme immédiatement en port racine du RP et la communication est effectuée sur une route différente.

Avec le cours des événements les plus difficiles, l'ensemble de ce processus prend un maximum de 10 secondes, et 10 secondes d'inactivité est bien mieux que 50 secondes. C'est la principale différence entre STP et RSTP.

Cisco utilise désormais STP de différentes manières, mais il était initialement destiné à fonctionner dans le même domaine de diffusion avec le VLAN natif, de sorte que STP était considéré comme faisant partie de VLAN1. Dans le même temps, on pensait que tout le trafic faisait partie de ce domaine de diffusion unique. À mesure que les périphériques réseau évoluaient, Cisco a commencé à utiliser STP d'autres manières, créant PVSTP (Per-VLAN Spanning Tree), un protocole propriétaire conçu pour fonctionner avec plusieurs VLAN. Cela signifiait que chaque VLAN aurait son propre STP, c'est-à-dire son propre root root switch Root Bridge.

De la même manière que Cisco a amélioré STP en créant RSTP, il a développé la version «accélérée» de PVSTP - RPVSTP. Ces deux protocoles encapsulés à l'aide du protocole propriétaire ISL et ne prennent pas en charge la norme 802.1q, car ils ont été développés avant son adoption. Pour améliorer l'interopérabilité, Cisco a amélioré ces protocoles en ajoutant la prise en charge 802.1q. Les nouveaux protocoles prenant en charge ISL et 802.1q sont appelés PVSTP + et RPVSTP +. Maintenant, ce sont des normes de l'industrie pour les réseaux Cisco.

Le processus STP est caractérisé par une métrique de coût de chemin à chaque port de coût de port. Comme base de cet indicateur, la caractéristique de vitesse de port a été utilisée - la vitesse de port en mb / s. Ainsi, selon la norme IEEE 1998, la vitesse de 10 Mb / s correspond au coût du port 100, la vitesse de 100 Mb / s - le coût de 19, 1 Gb / s - le coût de 4 et 10 Gb / s - le coût de 2. Cette norme ne prend pas en compte la vitesse de 100 Gb / s et 1 Tb / s, donc en 2004 un nouvel IEEE a été développé, où l'indicateur relatif du coût du port varie de 2 millions à 20.

Plus la vitesse est élevée, plus le coût est faible. Ainsi, lors du calcul des itinéraires, les ports à moindre coût sont sélectionnés. S'il y a deux lignes - FastEthernet et GigabitEthernet, alors la dernière ligne de communication aura un coût beaucoup plus faible, donc lors du choix d'un itinéraire vers le commutateur racine, le port GigabitEthern aura la priorité. Le commutateur racine lui-même a un coût de port nul. Dans la prochaine vidéo, nous verrons le processus de choix d'un itinéraire, tant de choses deviendront claires pour vous. Pour l'instant, rappelez-vous simplement quel est le principe de tarification.

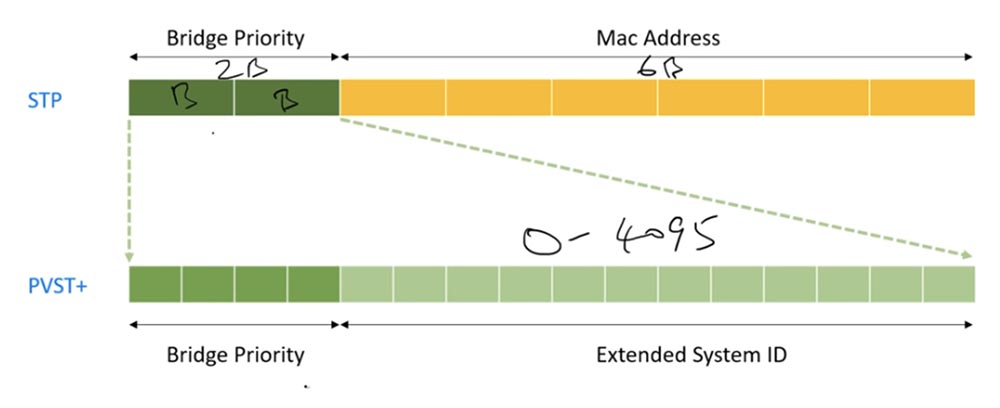

Le sujet suivant est l'ID de l'expéditeur de Bridge ID. Dans STP, il contient 2 octets d'informations de priorité de commutateur et 6 octets d'adresse MAC.

Le PVSTP le plus avancé se compose de 16 bits. Les 12 premiers bits sont appelés ID système étendu ou identifiant système étendu. Il contient l'identifiant du réseau VLAN - le numéro de réseau compris entre 0 et 4095 et l'adresse MAC. 4 autres bits sont utilisés pour indiquer la priorité du pont ou du commutateur. Si vous vous souvenez de notre table binaire magique, vous verrez que si tous les 4 bits sont à 0, alors nous aurons la priorité zéro.

Si les bits sont situés dans l'ordre 0001, cela signifie que le nombre 4096 est situé sous 1, c'est-à-dire que la priorité sera 4096. En fonction des 16 combinaisons de bits, l'un de ces nombres sera utilisé en priorité - de 0 à 61440, et chaque suivant 4096 de plus que le précédent.

Par défaut, tous les commutateurs Cisco ont la priorité 32768, mais vous pouvez choisir n'importe lequel de ces numéros comme priorité. Lorsque vous utilisez l'ID système étendu, un numéro VLAN est ajouté à ce numéro, c'est-à-dire que si vous avez VLAN1, la priorité de l'ID de pont sera 32768 + 1 = 32769.

Nous avons également une adresse MAC. Supposons que l'ID de pont d'un périphérique soit 32769: AAA: AAA: AAA et que l'autre soit 32769: BBB: BBB: BBB. Ils ont la même valeur de priorité numérique, mais le périphérique avec l'adresse MAC inférieure aura un avantage, c'est-à-dire AAA: AAA: AAA. Afin de mieux comprendre le fonctionnement de Bridge ID, vous pouvez revoir cette vidéo.

Nous ne pouvons pas changer l'adresse MAC du deuxième appareil, mais nous pouvons changer la valeur de priorité numérique 32769. Si vous voulez que cet appareil ait une priorité plus élevée, vous pouvez changer la valeur de priorité en 0 ou tout nombre inférieur à 32769. Si nous prenons 0 et le numéro de réseau VLAN1, nous obtenons alors la valeur numérique de la priorité 1. Dans ce cas, quelle que soit la valeur de l'adresse MAC, cet appareil aura une priorité plus élevée que la première.

Si vous souhaitez télécharger cette vidéo sur notre site Web, vous pouvez utiliser le coupon pour une remise de 50%, valable jusqu'à la fin du 22 novembre 2017. Je vous rappelle qu'aujourd'hui nous avons examiné un sujet très important, je vous conseille donc de revoir ce tutoriel vidéo.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?