Aujourd'hui, nous examinons la sous-section 1.7a et la section 5.4 du sujet d'examen ICND2. Ce sont des sujets descriptifs, c'est-à-dire que Cisco ne vous oblige pas à les étudier en profondeur. Il vous suffit de savoir ce que signifient la norme 802.1X et la famille de protocoles AAA.

Regardons un appareil Cisco et rappelons-nous comment nous sommes entrés dans un tel appareil. Chaque fois, afin de nous connecter à l'appareil Cisco, nous configurons un mot de passe sur les lignes VTY, qui permettent d'accéder à l'appareil via Telnet. Cela signifie que par défaut, IOS active la commande de connexion et commence à rechercher le mot de passe de la ligne VTY.

Si vous saisissez la connexion locale, le système commencera à rechercher un mot de passe local configuré pour le nom d'utilisateur. Donc, si vous entrez dans le mode de configuration globale et tapez le nom d'utilisateur "Imran" et le mot de passe "Imran", puis allez dans la ligne VTY et tapez login local, le système recherchera un mot de passe local, c'est-à-dire le nom d'utilisateur et le mot de passe que vous avez définis.

Le problème est que ces deux configurations sont configurées localement sur l'appareil, et si vous avez mille utilisateurs dans votre organisation, chacun de ces appareils devra se souvenir de mille noms d'utilisateur et mots de passe. Si vous avez 1000 appareils, chacun d'eux aura 1000 noms d'utilisateur et 1000 mots de passe. Imaginez ce que cela signifie de définir autant de mots de passe sur un millier, voire une centaine d'appareils.

Les critères de sécurité exigent que les mots de passe changent fréquemment. Si vous devez changer le mot de passe pour 1000 utilisateurs, vous devez entrer dans chacun des centaines ou des milliers d'appareils et le faire manuellement. C'est un travail incroyablement énorme.

Il existe un moyen optimal de configurer de manière centralisée les appareils Cisco. Il s'agit d'une famille de protocoles AAA (authentification, autorisation, comptabilité) qui fournit 3 fonctions - authentification, autorisation et comptabilité.

Supposons que nous ayons un serveur central qui héberge une base de données de noms d'utilisateur et de mots de passe, et votre commutateur Cisco. Lorsqu'un utilisateur essaie de se connecter à un périphérique Cisco, le commutateur ne recherche pas ces données dans sa mémoire, mais tente de se connecter au serveur AAA. Après y avoir trouvé les données de l'utilisateur, il lui permet de se connecter.

Si nous avons un millier de ces appareils, leur accès est configuré via le serveur AAA, et peu importe où vous allez entrer un tel appareil, il vérifiera toujours votre nom d'utilisateur et votre mot de passe sur ce serveur. Si vous devez modifier le mot de passe, vous vous connectez au serveur, configurez et ses paramètres sont appliqués à tous les périphériques de votre réseau.

AAA utilise principalement deux protocoles - RADIUS et TACACS +.

RADIUS est un protocole d'authentification et d'autorisation à distance décrit par la RFC 2865-2866. Les propositions de travail sont collectées sous les auspices de l'organisation ouverte Internet Society, lorsque chacun peut faire ses propositions pour améliorer le fonctionnement d'un produit logiciel. Il s'agit d'un protocole assez ancien développé en 1991. Il est principalement utilisé pour authentifier les utilisateurs du réseau et utilise les ports UDP 1645/1646, tandis que les nouveaux appareils utilisent les ports 1812/1813.

RADIUS prend en charge 3 fonctions: authentification, autorisation exécutive Autorisation EXEC et comptabilité exécutive EXEC Accounting. L'authentification vous donne la possibilité d'accéder ou non à l'appareil, et l'autorisation vous autorise ou vous interdit d'effectuer certaines actions, par exemple, d'entrer certaines commandes sur l'appareil. Cela dépend du niveau de privilèges qui vous est accordé, c'est-à-dire qu'il détermine ce que vous pouvez faire après avoir accédé à l'appareil. La comptabilité signifie enregistrer toutes les commandes que vous avez saisies sur l'appareil, afin que la conformité avec les privilèges qui vous sont accordés soit surveillée.

TACACS + est un protocole de session par lequel le serveur central AAA décide d'autoriser ou non l'utilisateur à se connecter au réseau. Il s'agit d'une version améliorée du protocole propriétaire Cisco TACACS, qui est une norme publique ouverte. Il est utilisé dans une plus large mesure pour gérer les périphériques utilisateur, par exemple, pouvez-vous vous connecter à une imprimante et que pouvez-vous faire avec cette imprimante.

Ce protocole utilise TCP et le port 49. Si vous avez un pare-feu entre l'appareil et le serveur AAA, vous devez placer le port RADIUS ou TACACS + correspondant dans des exceptions, c'est-à-dire, ouvrir le trafic UDP ou TCP. Par conséquent, il est très important de connaître le numéro de port pour que ces protocoles fonctionnent.

TACACS + prend en charge plus de fonctionnalités que RADIUS, telles que l'autorisation de commande. Dans l'autorisation exécutive de l'autorisation EXEC, vous devez d'abord spécifier le niveau de privilège utilisateur, par exemple Priv 15 ou Priv10, c'est-à-dire spécifier, par exemple, les commandes qu'un utilisateur autorisé par Priv 10 peut utiliser. Dans TACACS +, un niveau d'autorisation plus détaillé est utilisé, c'est-à-dire que vous pouvez spécifier des commandes spécifiques que l'utilisateur peut ou ne peut pas utiliser, par exemple, pour établir que l'utilisateur Priv 15 ne peut pas utiliser les commandes de contrôle du protocole de routage. C'est-à-dire qu'au niveau de l'autorisation de commande, vous pouvez spécifier quelles commandes l'utilisateur peut utiliser et quelles commandes il lui est interdit d'utiliser.

Une situation similaire avec la fonction de comptabilité des commandes - vous pouvez affiner les commandes utilisateur qui doivent être enregistrées dans le journal et celles à ignorer.

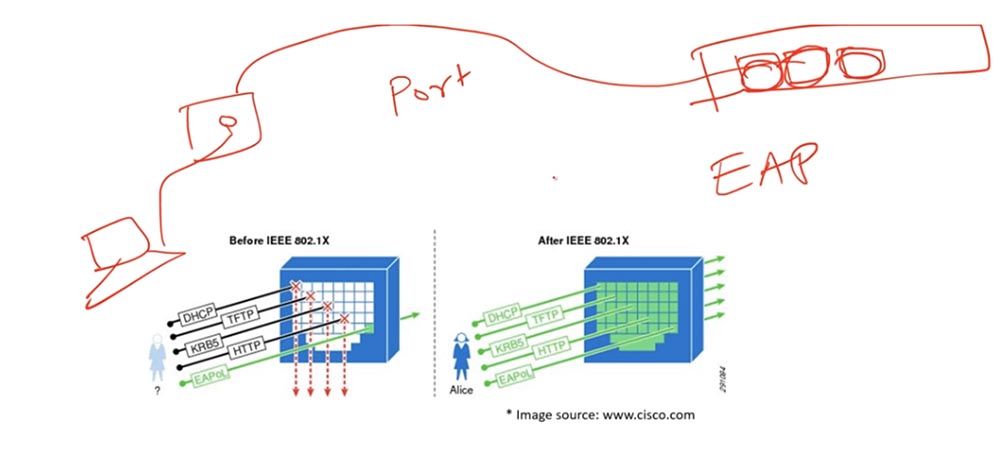

Prenons un interrupteur typique. La femme sur la photo travaille avec un ordinateur portable connecté à une prise de courant. Si vous vous souvenez, dans l'un des didacticiels vidéo ICND1, nous avons discuté de PortSecurity, qui bloque le port en fonction de l'adresse MAC de l'appareil.

Par exemple, si une adresse MAC spécifique est spécifiée pour un port spécifique, alors lorsqu'un périphérique avec une adresse MAC différente est connecté à ce port, le port sera bloqué. Ce n'est pas très pratique, car dans la pratique, il est parfois nécessaire de donner accès à un utilisateur dont l'adresse MAC de l'appareil n'a pas le droit de travailler avec ce port, et il est trop difficile de configurer les adresses MAC autorisées à chaque fois. Vous ne voulez pas que les gens abusent de ce port, mais en même temps, vous ne voulez pas refuser l'accès à tout le monde de suite. Dans ce cas, vous devez appliquer le protocole EAP de la norme 802.1X - il s'agit d'un cadre d'authentification dans les réseaux p2p.

Si vous avez un port de commutateur physique, supposons qu'une prise réseau soit connectée par un cordon de raccordement à un commutateur à 48 ports, vous pouvez configurer chacun de ces ports pour qu'il fonctionne avec 802.1X.

Lorsque vous faites cela, tout trafic DHCP, TFTP, HTTP, etc. sera bloqué, sauf pour le trafic utilisant le protocole EAPoL spécial ou le protocole d'authentification extensible sur LAN. Ce trafic ira au serveur AAA, et si le nom d'utilisateur et le mot de passe correspondent au niveau d'accès, le port du commutateur sera ouvert. Après cela, tout le trafic DHCP, TFTP, KRB5, HTTP précédemment interdit sera autorisé à être envoyé à la destination. Si le nom d'utilisateur et le mot de passe ne remplissent pas les conditions d'accès, rien ne changera - tout le trafic sauf le trafic EAPoL sera toujours refusé pour ce port. Il s'agit de l'explication la plus simple de ce que fait la norme 802.1X. Examinons le processus de travail de cette norme, qui se compose de 3 composants.

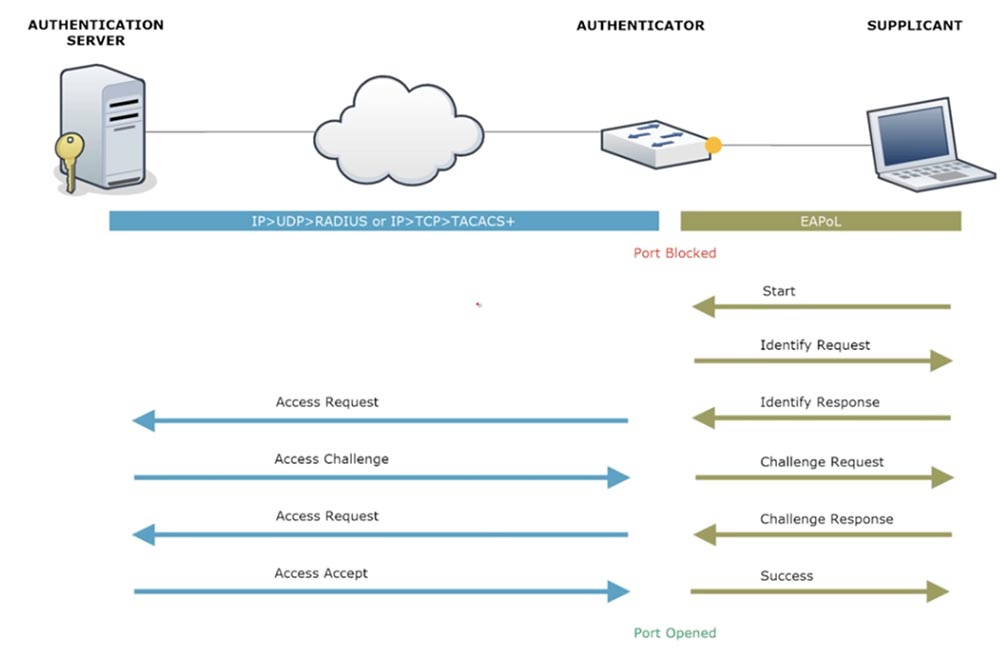

Le premier composant est le demandeur, l'utilisateur qui doit passer par l'authentification réseau. Habituellement, Supplicant signifie un logiciel spécial qui est inclus avec de nombreux systèmes d'exploitation modernes. Si votre système d'exploitation ne le contient pas, vous devrez installer un tel programme. Il vous permet de vous connecter à un port de commutateur disponible à l'aide du protocole 802.1X. Le commutateur est le deuxième composant appelé "authentificateur". Il est situé entre le demandeur et le troisième composant, le serveur d'authentification. Tout d'abord, tout le trafic utilisateur est bloqué par le port du commutateur, car l'appareil n'a même pas d'adresse IP, car toutes les communications avec l'authentificateur sont effectuées uniquement à l'aide du protocole EAPoL.

Le logiciel du demandeur crée une trame EAPoL et l'envoie à l'authentificateur. Il crée un nouveau paquet IP. Si RADIUS est utilisé, ce sera un paquet UDP, si TACACS +, alors le paquet TCP dans lequel la trame EAPoL est placée. Le paquet est envoyé au serveur d'authentification, qui vérifie le nom d'utilisateur et le mot de passe et autorise ou refuse le travail de cet utilisateur.

Examinez le processus plus en détail. Tout commence par le message de démarrage de l'appareil, mais tous les appareils ne l'envoient pas. Mais même si l'appareil de l'utilisateur se connecte au port sans un tel message, l'authentificateur lui envoie toujours une demande d'identification. Selon les paramètres, l'authentificateur Cisco envoie cette demande toutes les quelques minutes ou secondes. Si l'appareil envoie un message de démarrage, la demande d'identification du commutateur sera envoyée immédiatement. Ensuite, la machine utilisateur envoie une réponse d'identification Identify Response, qui contient le nom d'utilisateur, par exemple, Imran, et cette trame va à l'authentificateur. Il prend le nom "Imran", le met dans un paquet IP et l'envoie au serveur d'authentification. Ce message est appelé demande d'accès ou demande d'accès. Le serveur dit: "Très bien, j'ai reçu le nom d'utilisateur" Imran ", envoyez-moi son mot de passe maintenant", et envoie la demande d'accès Access Challenge correspondante à l'authentificateur.

Ne vous inquiétez pas d'une étude approfondie de ce processus, car les sujets de la norme 802.1X dans le cours ICND2 sont descriptifs.

L'authentificateur envoie une demande correspondante au demandeur et celui-ci lui envoie un mot de passe. Il y a des nuances ici: l'utilisateur ne peut pas envoyer le mot de passe au serveur sous la forme d'un simple message texte, un tunneling utilisant le cryptage est requis ici. Dans ce cas, le Supplicant doit utiliser TLS ou PIP - IP protégée, ou le protocole d'authentification MS-CHAP.

Ainsi, l'appareil de l'utilisateur envoie le mot de passe sur le tunnel crypté et il arrive au serveur d'authentification à l'intérieur de la demande d'accès. Si le mot de passe est correct, le serveur renvoie l'autorisation d'accès Accepter. Si le test réussit, l'authentificateur envoie à l'utilisateur un message de réussite, après quoi le port s'ouvre pour laisser passer le trafic. Il s'agit du processus de transfert d'un port d'un état de filtrage, ou arrêt, à un état ouvert selon les protocoles de la norme d'authentification réseau 802.1X. Nous pouvons dire que ce cadre vous offre un niveau de sécurité d'accès au réseau plus élevé que le PortSecurity standard.

Cette norme est largement utilisée pour les appareils d'accès sans fil lorsque plusieurs ordinateurs portables sont connectés à un tel appareil pour accéder au réseau. Un périphérique sans fil, ou point d'accès, se connecte au serveur d'authentification et organise l'accès au réseau pour les utilisateurs.

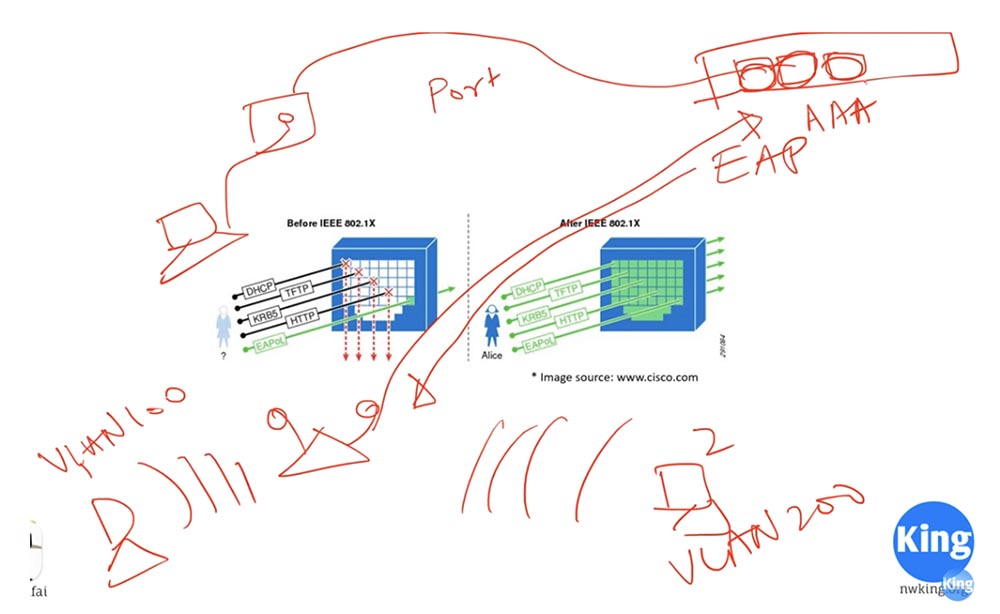

Selon le protocole utilisé, RADIUS ou TACACS +, les appareils utilisateur sont autorisés à travailler avec un VLAN spécifique. Par exemple, après l'authentification, l'ordinateur portable 1 peut utiliser le VLAN 100 pour la communication et l'ordinateur portable 2 peut utiliser le VLAN 200. Tous ces paramètres peuvent être configurés à l'aide des protocoles d'authentification 802.1X mentionnés.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?