Aujourd'hui, nous allons examiner deux sujets importants: la surveillance DHCP et le VLAN natif "non par défaut". Avant de passer à la leçon, je vous invite à visiter notre autre chaîne YouTube, où vous pouvez regarder une vidéo sur la façon d'améliorer votre mémoire. Je vous recommande de vous abonner à cette chaîne, car nous y publions de nombreux conseils utiles pour l'auto-amélioration.

Cette leçon est consacrée à l'étude des sous-sections 1.7b et 1.7c de l'ICND2. Avant de lancer DHCP Snooping, rappelons quelques points des leçons précédentes. Si je ne me trompe pas, nous avons étudié DHCP dans les leçons «Jour 6» et «Jour 24». Il a abordé des questions importantes concernant l'attribution d'adresses IP par un serveur DHCP et l'échange de messages pertinents.

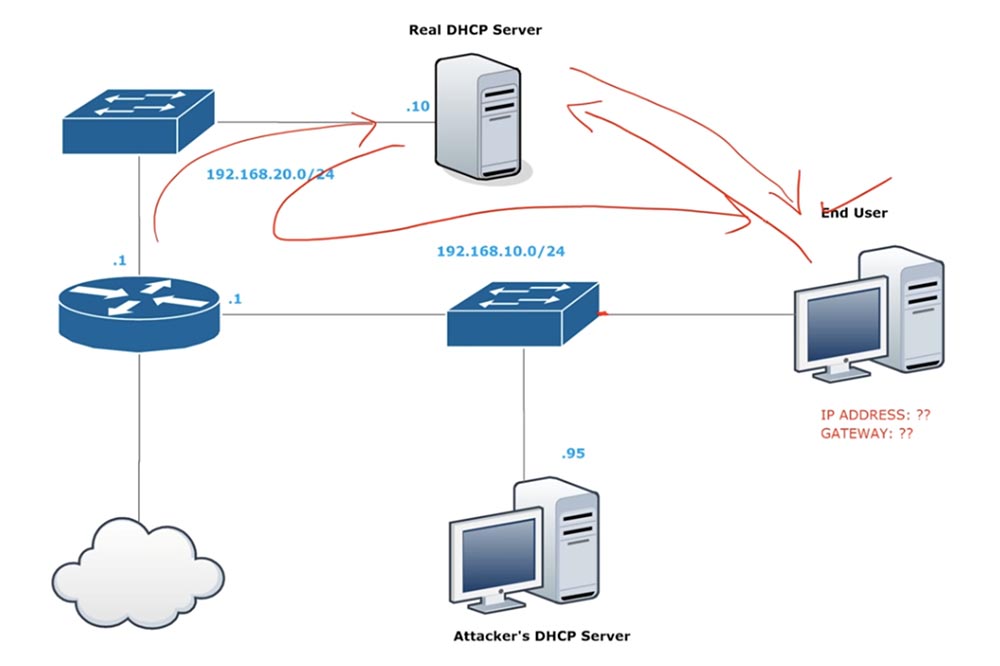

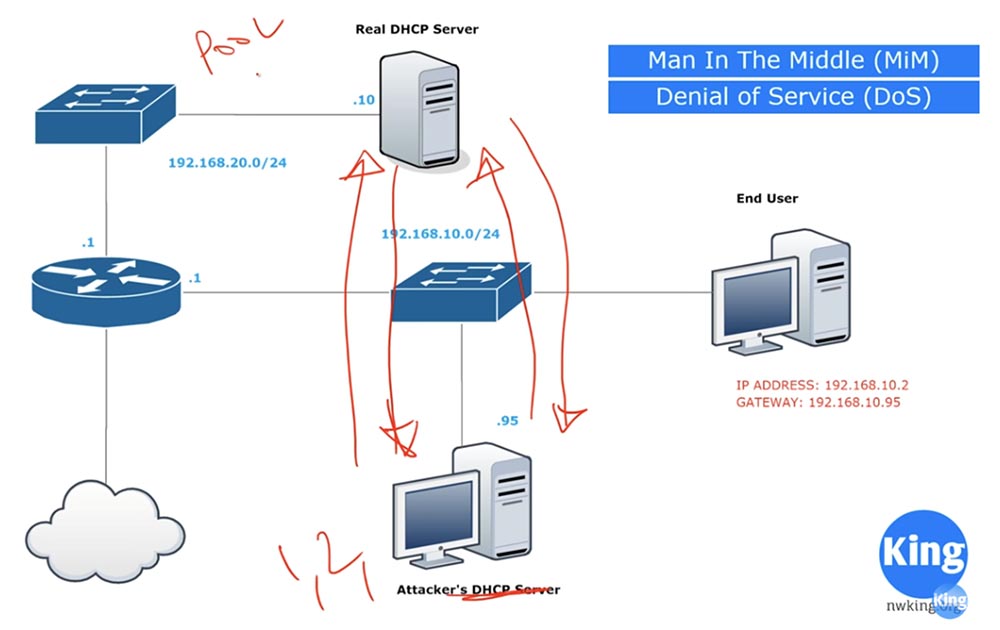

En règle générale, lorsqu'un utilisateur final pénètre dans un réseau, il envoie une demande de diffusion au réseau que tous les périphériques réseau «entendent». S'il est directement connecté au serveur DHCP, la demande va directement au serveur. Si le réseau dispose de périphériques de transmission - routeurs et commutateurs -, la demande au serveur les traverse. Après avoir reçu la demande, le serveur DHCP répond à l'utilisateur, il lui envoie une demande d'adresse IP, après quoi le serveur délivre une telle adresse à l'appareil de l'utilisateur. C'est ainsi que le processus d'obtention d'une adresse IP se déroule dans des conditions normales. Selon l'exemple du diagramme, l'utilisateur final recevra l'adresse 192.168.10.10 et l'adresse de passerelle 192.168.10.1. Après cela, l'utilisateur pourra accéder à Internet via cette passerelle ou communiquer avec d'autres périphériques réseau.

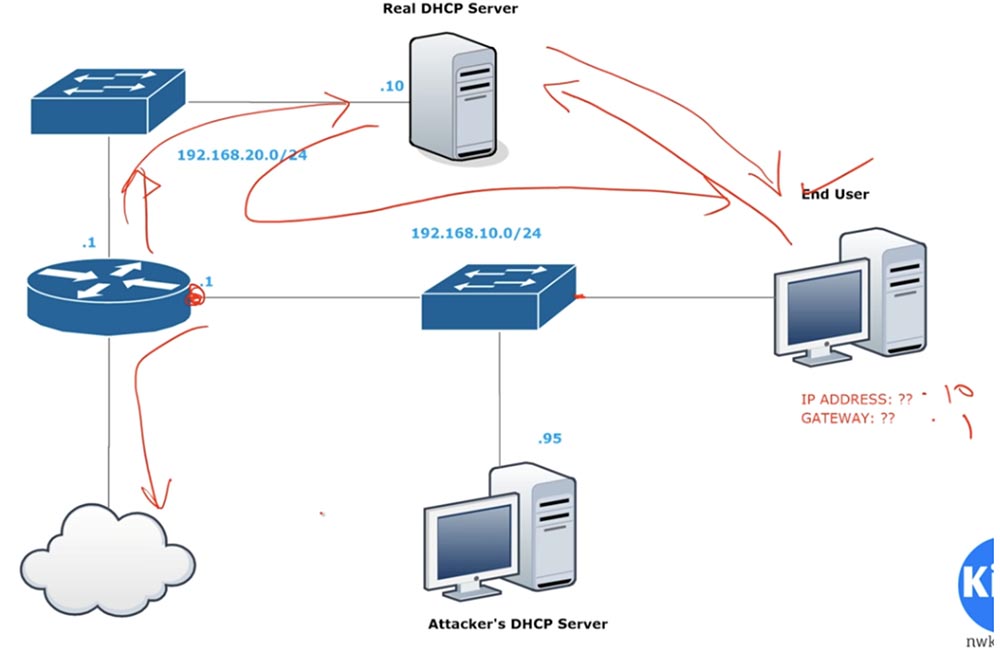

Supposons qu'en plus d'un vrai serveur DHCP, il existe un serveur DHCP frauduleux sur le réseau, c'est-à-dire qu'un attaquant installe simplement un serveur DHCP sur son ordinateur. Dans ce cas, l'utilisateur, entré sur le réseau, envoie le message diffusé de la même manière, que le routeur et le commutateur transmettront au serveur réel.

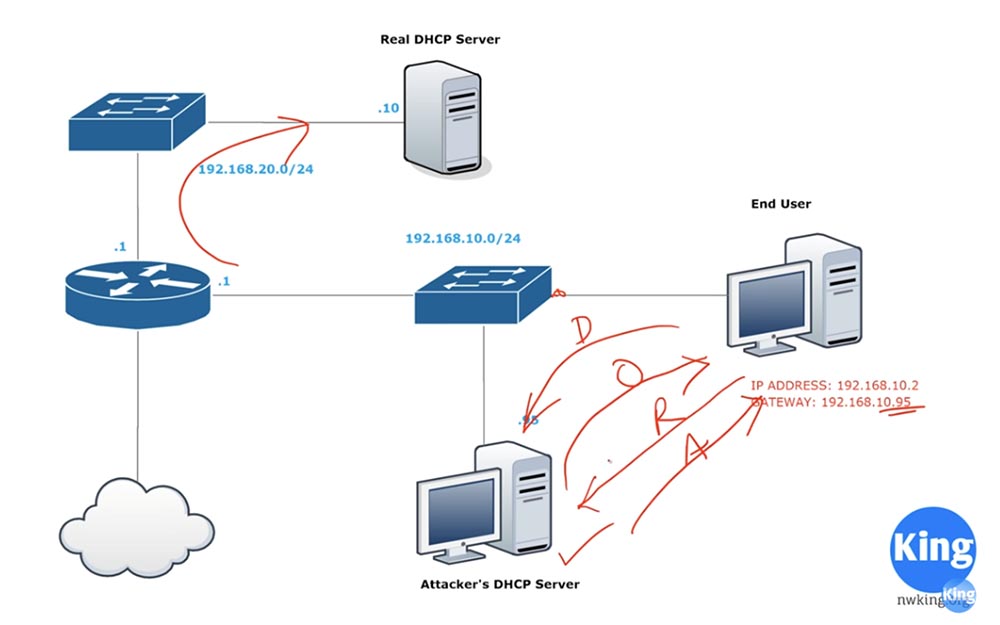

Cependant, le serveur frauduleux «écoute» également le réseau et, ayant reçu un message diffusé, répondra à l'utilisateur au lieu d'un véritable serveur DHCP avec son offre. L'ayant reçu, l'utilisateur donnera son consentement, à la suite duquel il recevra l'adresse IP de l'attaquant 192.168.10.2 et l'adresse de la passerelle 192.168.10.95.

Le processus d'obtention d'une adresse IP est abrégé en DORA et se compose de 4 étapes: découverte, offre, demande et accusé de réception. Comme vous pouvez le voir, l'attaquant donnera à l'appareil une adresse IP légale qui se trouve dans la plage d'adresses réseau disponible, mais au lieu de la véritable adresse de passerelle 192.168.10.1, il "glissera" la fausse adresse 192.168.10.95, c'est-à-dire l'adresse de son propre ordinateur.

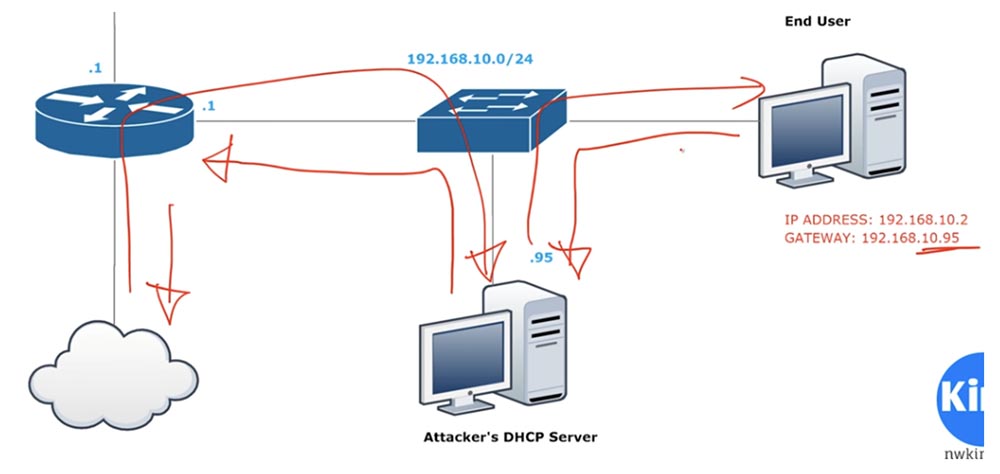

Après cela, tout le trafic des utilisateurs finaux dirigé vers Internet passera par l'ordinateur de l'attaquant. Un attaquant le redirigera davantage et l'utilisateur ne ressentira aucune différence avec cette méthode de communication, car il pourra toujours accéder à Internet.

De la même manière, le trafic inverse provenant d'Internet parviendra à l'utilisateur via l'ordinateur de l'attaquant. C'est ce que l'on appelle communément l'attaque de l'homme au milieu (MiM) - «l'homme au milieu». Tout le trafic des utilisateurs passera par l'ordinateur du pirate, qui pourra lire tout ce qu'il envoie ou reçoit. Il s'agit d'un type d'attaque pouvant avoir lieu sur les réseaux DHCP.

Le deuxième type d'attaque est appelé déni de service (DoS) ou déni de service. Que se passe-t-il avec ça? L'ordinateur du pirate n'agit plus comme un serveur DHCP, il ne s'agit plus que d'un appareil attaquant. Il envoie une demande de découverte au vrai serveur DHCP et reçoit un message d'offre en réponse, puis envoie le serveur de demande et en reçoit une adresse IP. L'ordinateur de l'attaquant le fait toutes les quelques millisecondes, recevant à chaque fois une nouvelle adresse IP.

Selon les paramètres, un vrai serveur DHCP possède un pool de centaines ou plusieurs centaines d'adresses IP vacantes. L'ordinateur pirate recevra les adresses IP .1, .2, .3 et ainsi de suite jusqu'à ce que le pool d'adresses soit complètement épuisé. Après cela, le serveur DHCP ne sera pas en mesure de fournir des adresses IP aux nouveaux clients réseau. Si un nouvel utilisateur entre sur le réseau, il ne pourra pas obtenir une adresse IP gratuite. C'est le sens de l'attaque DoS sur le serveur DHCP: le priver de la possibilité d'émettre des adresses IP aux nouveaux utilisateurs.

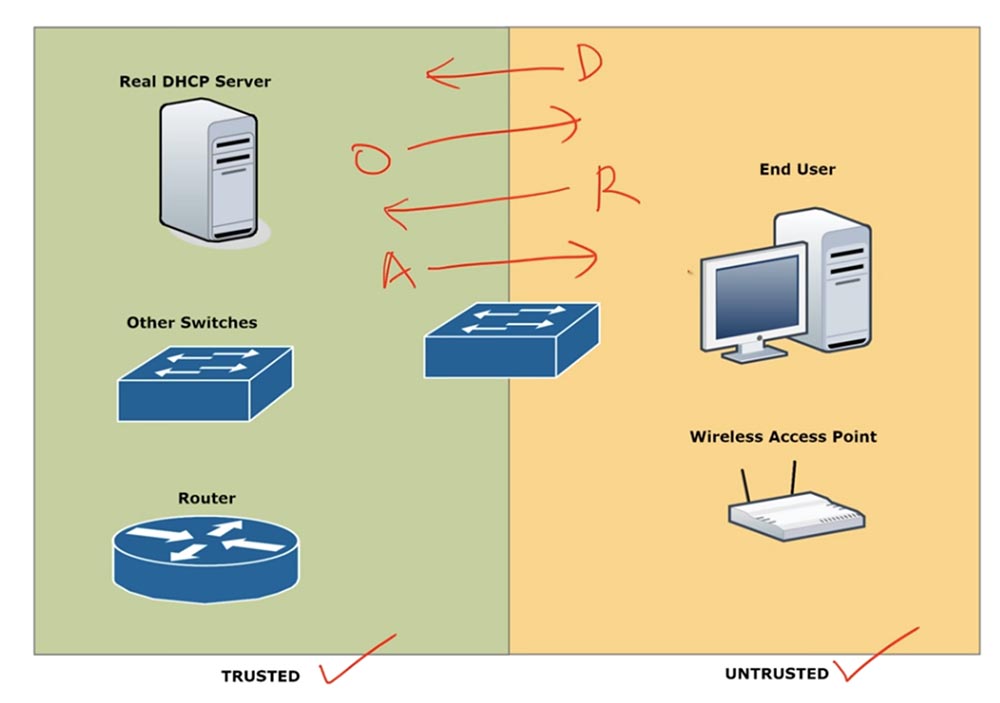

Le concept DHCP Snooping est utilisé pour contrer de telles attaques. Il s'agit d'une fonction OSI de second niveau qui agit comme une ACL et ne fonctionne que sur les commutateurs. Pour comprendre DHCP Snooping, vous devez considérer deux concepts: les ports de commutateur approuvés et les ports non approuvés non approuvés pour d'autres périphériques réseau.

Les ports sécurisés laissent passer tout type de message DHCP. Les ports non approuvés sont les ports auxquels les clients sont connectés et DHCP Snooping garantit que tous les messages DHCP provenant de ces ports sont rejetés.

Si nous rappelons le processus DORA, alors le message D vient du client au serveur, et le message O - du serveur au client. Ensuite, un message R est envoyé du client au serveur et le serveur envoie le message A au client.

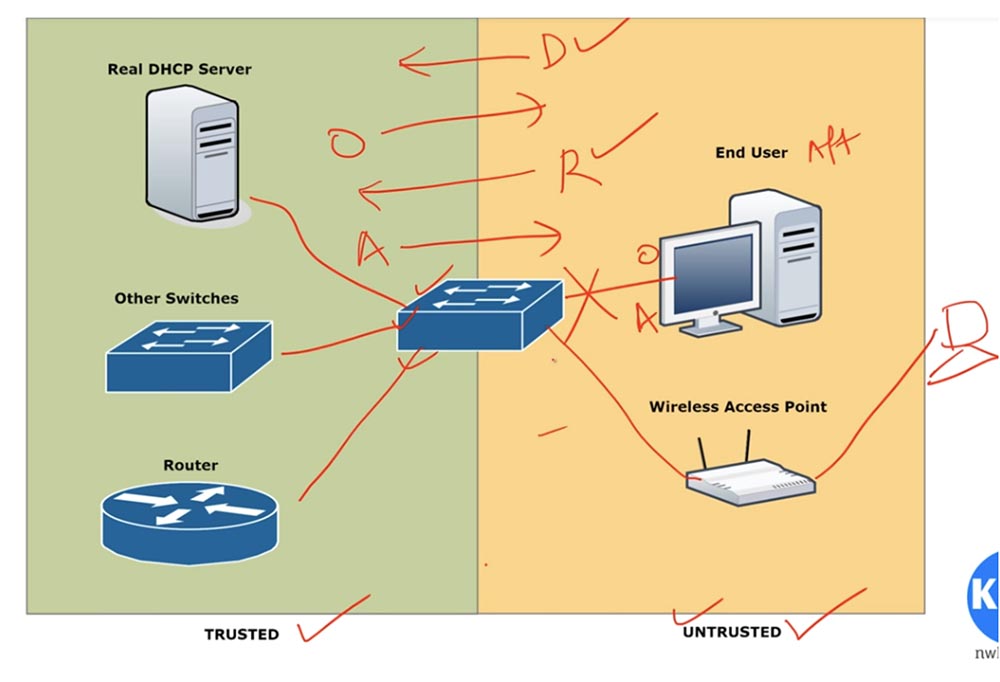

Les messages D et R provenant de ports non sécurisés sont reçus et les messages de type O et A sont ignorés. Lorsque DHCP Snooping est activé, tous les ports de commutateur sont considérés comme dangereux par défaut. Cette fonction peut être utilisée à la fois dans son ensemble pour le commutateur et pour les VLAN individuels. Par exemple, si VLAN10 est connecté à un port, vous pouvez activer cette fonction uniquement pour VLAN10, puis son port deviendra peu fiable.

Lorsque vous activez DHCP Snooping, en tant qu'administrateur système, vous devrez entrer dans les paramètres du commutateur et configurer les ports de sorte que seuls les ports connectés à des périphériques similaires au serveur soient considérés comme non fiables. Cela concerne tout type de serveur, pas seulement DHCP.

Par exemple, si un autre commutateur, routeur ou serveur DHCP réel est connecté au port, ce port est configuré comme approuvé. Les ports de commutateur restants auxquels les appareils de l'utilisateur final ou les points d'accès sans fil sont connectés doivent être configurés comme non sécurisés. Par conséquent, tout périphérique tel qu'un point d'accès auquel les utilisateurs se connectent est connecté au commutateur via un port non approuvé.

Si l'ordinateur de l'attaquant envoie les messages de commutation de type O et A, ils seront bloqués, c'est-à-dire qu'un tel trafic ne pourra pas passer par un port non fiable. C'est ainsi que DHCP Snooping empêche les types d'attaques décrits ci-dessus.

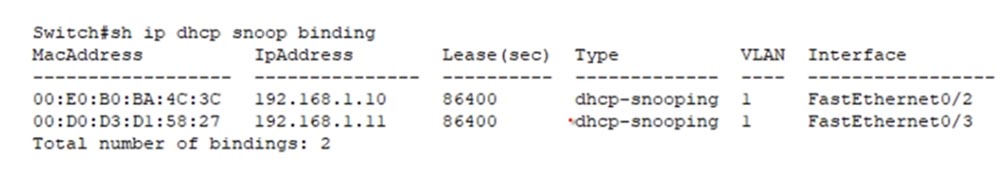

De plus, DHCP Snooping crée des tables de liaison DHCP. Une fois que le client a reçu une adresse IP du serveur, cette adresse ainsi que l'adresse MAC du périphérique qui l'a reçue seront entrées dans la table DHCP Snooping. Un port non sécurisé auquel le client est connecté sera lié à ces deux caractéristiques.

Cela aide, par exemple, à empêcher une attaque DoS. Si un client avec cette adresse MAC a déjà reçu une adresse IP, alors pourquoi aurait-il besoin d'une nouvelle adresse IP? Dans ce cas, toute tentative d'une telle activité sera empêchée immédiatement après avoir vérifié l'entrée dans le tableau.

La prochaine chose dont nous devons discuter est Nondefault, ou le VLAN natif "non par défaut". Nous avons abordé à plusieurs reprises le sujet du VLAN, consacrant 4 didacticiels vidéo à ces réseaux. Si vous avez oublié ce que c'est, je vous conseille de revoir ces leçons.

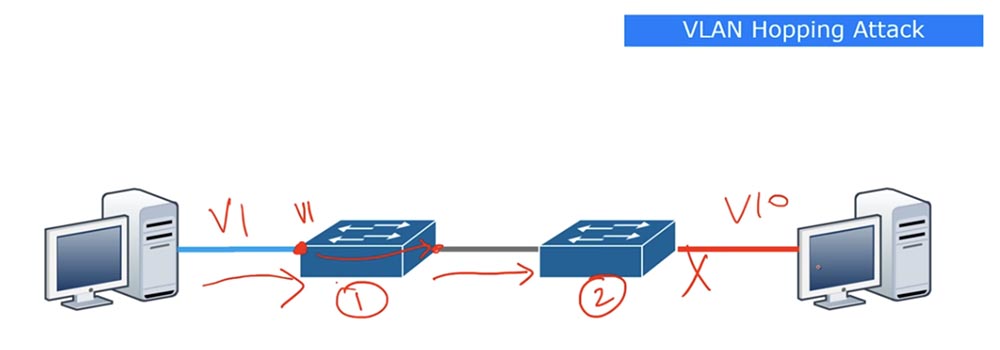

Nous savons que dans les commutateurs Cisco, le VLAN natif par défaut est VLAN1. Il existe des attaques appelées VLAN Hopping. Supposons que l'ordinateur du diagramme est connecté au premier commutateur par défaut VLAN1 natif et que le dernier commutateur est connecté à l'ordinateur par VLAN10. Entre les commutateurs, le coffre est organisé.

Habituellement, lorsque le trafic du premier ordinateur va au commutateur, il sait que le port auquel cet ordinateur est connecté fait partie de VLAN1. Ensuite, ce trafic va au tronc entre les deux commutateurs, tandis que le premier commutateur pense de cette façon: "ce trafic est venu du VLAN natif, donc je n'ai pas besoin de le baliser", et transmet le trafic non balisé qui va au deuxième commutateur le long du tronc.

Le commutateur 2, après avoir reçu du trafic non balisé, pense comme ceci: "puisque ce trafic est sans balise, cela signifie qu'il appartient à VLAN1, donc je ne peux pas l'envoyer via VLAN10". Par conséquent, le trafic envoyé par le premier ordinateur ne peut pas atteindre le deuxième ordinateur.

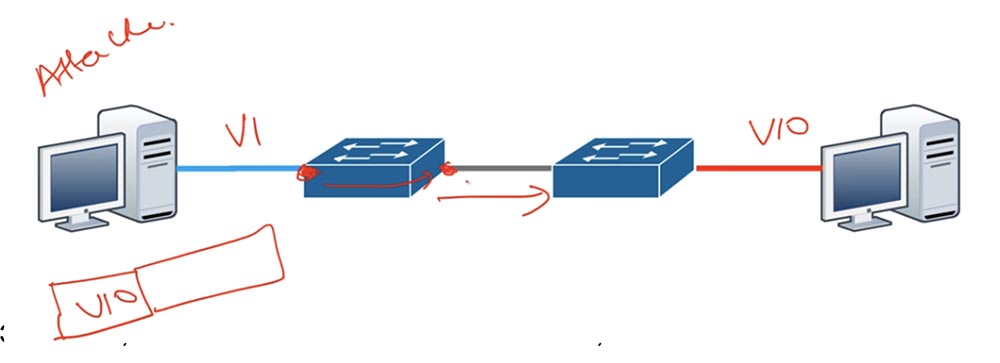

En fait, c'est exactement ce qui devrait se produire - le trafic VLAN1 ne doit pas entrer dans VLAN10. Imaginons maintenant qu'un attaquant se trouve derrière le premier ordinateur, ce qui crée une trame avec la balise VLAN10 et l'envoie au commutateur. Si vous vous souvenez du fonctionnement du VLAN, vous savez que si le trafic balisé atteint le commutateur, il ne fait rien avec la trame, mais le fait simplement passer plus loin le long du tronc. Par conséquent, le deuxième commutateur recevra du trafic avec une balise créée par l'attaquant et non le premier commutateur.

Cela signifie que vous remplacez le VLAN natif par autre chose que VLAN1.

Étant donné que le deuxième commutateur ne sait pas qui a créé la balise VLAN10, il envoie simplement le trafic au deuxième ordinateur. C'est ainsi qu'une attaque VLAN Hopping se produit lorsqu'un attaquant pénètre dans un réseau qui lui était initialement inaccessible.

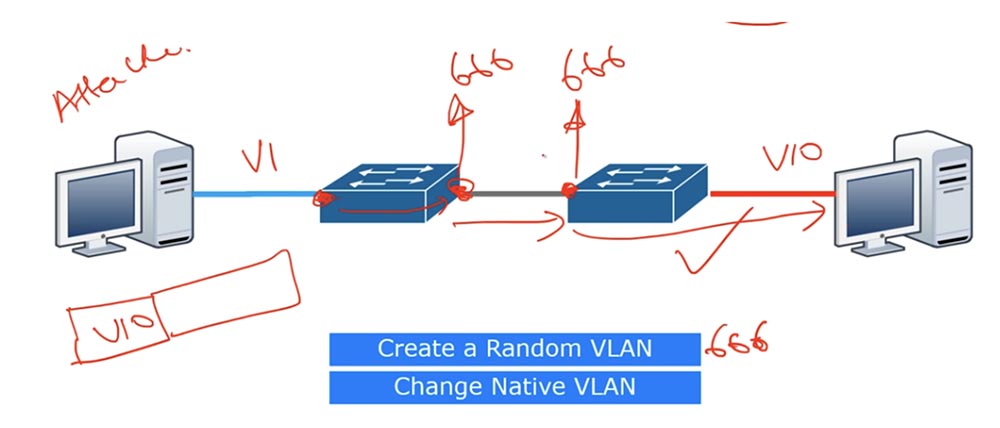

Pour empêcher de telles attaques, vous devez créer des VLAN aléatoires ou des VLAN aléatoires, par exemple VLAN999, VLAN666, VLAN777, etc., qui ne peuvent pas du tout être utilisés par un attaquant. Dans le même temps, nous basculons vers les ports de jonction des commutateurs et les configurons pour fonctionner, par exemple, avec Native VLAN666. Dans ce cas, nous changeons le VLAN natif pour les ports de jonction de VLAN1 à VLAN666, c'est-à-dire que nous utilisons tout réseau autre que VLAN1 comme VLAN natif.

Les ports des deux côtés de la jonction doivent être configurés sur le même VLAN, sinon nous obtiendrons une erreur de non-concordance de numéro de VLAN.

Après une telle configuration, si le pirate décide de lancer une attaque de saut de VLAN, il ne réussira pas, car le VLAN1 natif n'est affecté à aucun des ports de jonction des commutateurs. Il s'agit de la méthode de protection contre les attaques en créant des VLAN natifs non définis par défaut.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?