Entrée

Une fois, à l'été 2018, j'étais intéressé à savoir quelle était exactement la recherche de vulnérabilités dans les applications Web et j'ai demandé à un ami de montrer comment cela fonctionnait. Nous avons choisi comme victime le réseau social d'entreprise de notre entreprise (développé par

DaOffice ).

Intranet nouvelle génération. Social. Mobile Impliquant.

Nous avons commencé à étudier et trouvé de nombreuses vulnérabilités non critiques liées au manque de protection contre XSS, CSRF, etc. Mais l'article ne les concerne pas du tout, et maintenant, si vous avez un réseau social dans votre entreprise, vous pouvez vous familiariser avec eux.

Suppression automatique de l'utilisateur

Je me suis connecté au réseau social, et nous avons commencé à étudier les demandes échangées entre le navigateur et le serveur. Dans l'un des morceaux de code de page, mes yeux ont attrapé de mentionner une page avec le nom "SelfDelete" (adresse complète

https: // <votre site de réseau social> / net_home / PrivateRoom / SelfDelete ). Nulle part ils n'ont pu trouver un lien / bouton dessus dans l'interface et à la fin j'ai juste cliqué dessus, après que mon compte ait été supprimé du réseau social. Le fait est que les cookies qui ont été remontés dans le navigateur suffisaient à supprimer le compte sans confirmation de l'utilisateur - CSRF est exploité via une demande GET.

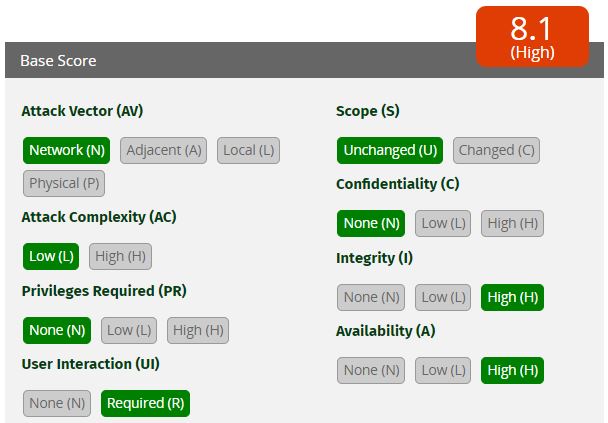

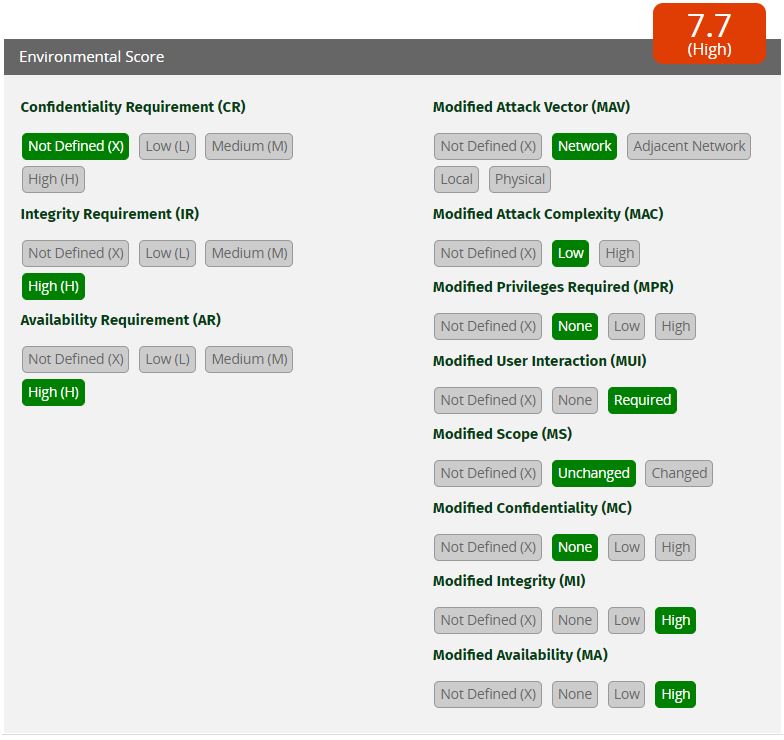

Indice de criticité

Pour la suppression, il s'est avéré qu'il suffisait que l'utilisateur soit connecté au compte et que son cookie ne soit pas pourri, pour forcer l'utilisateur à suivre le lien via le navigateur de quelque manière que ce soit.

Selon le Common Vulnerability Scoring System, la vulnérabilité peut être évaluée comme suit:

Premier appel

Malheureusement, seul le numéro de téléphone est indiqué par les contacts sur le site du développeur, ce qui, pour ainsi dire, fait allusion et nous n'obtiendrions rien de significatif. Par conséquent, nous avons contacté des contacts internes bien connus et avons reçu une demande de rejet.

Deuxième appel

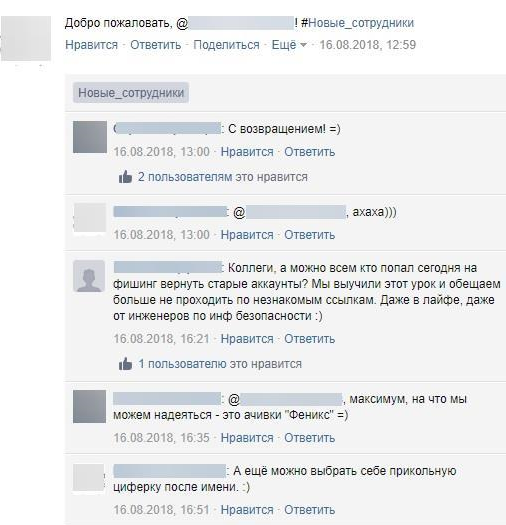

Début août 2018, nos collaborateurs ont «miraculeusement» appris l'existence de ce lien et ont commencé à le partager activement. Nos utilisateurs ont recommencé à s'enregistrer massivement sur un réseau social, voici à quoi cela ressemblait:

En conséquence, en informant le développeur que nos utilisateurs, en raison du manque de licences, suppriment leurs collègues puis s'enregistrent lorsqu'une licence gratuite apparaît, le développeur a procédé à la correction et après 4 mois, la vulnérabilité a été corrigée.

Il est dommage que certains utilisateurs aient perdu les droits d'administrateur dans les groupes, le contenu, l'historique, mais ils ont un numéro dans l'adresse de l'utilisateur:

https: // <votre site de réseau social> / net_home / People / <nom d'utilisateur> 2En 2019, personne n'a entendu mes propositions pour remplacer ce réseau social sur MS Yammer, alors que tout est toujours le même. Si quelqu'un possède un compte avec les droits nécessaires sur

www.cvedetails.com, je propose de publier la vulnérabilité avec un lien vers cet article.