De nombreux centres de sécurité font de la lutte contre les pirates et les attaques le point de leur travail, voire de leur vie. Le cas est vraiment important et intellectuellement très vaste. Nous étudions les données de Threat Intelligence, collectons l'attribution pour les groupes et ses TTP (tactiques, techniques et procédures), développons des scénarios et des règles distincts pour détecter les incidents et mettons en œuvre de puissantes solutions technologiques. Il s'agit d'un travail énorme et important pour toute équipe de sécurité, et plus encore pour tout SOC mature.

Mais périodiquement, toutes les approches classiques de la sécurité par la surveillance sont simplement multipliées par zéro lorsqu'une attaque de masse importante et désagréable prend vie. Celui que même votre grand-mère apprend. Nous appellerons conventionnellement une telle pandémie de cyberattaque médiatique, afin de ne pas le confondre avec les envois Cobalt réguliers ou les rusés outils Silence (pour les expérimentés ils sont déjà devenus quelque chose comme du bruit blanc). Nous parlons de Heartbleed, Shellshock, Wannary, des vulnérabilités dans les équipements Cisco et autres. Qu'est-ce qui les distingue des autres cyber-détournements? Comment vaut-il (ou ne vaut-il pas la peine) de se comporter dans le SOC et uniquement dans le service de sécurité de l'information de l'entreprise? Voyons cela sous la coupe.

Nouvelle menace ou ancien problème?

Si vous regardez ces incidents de plus près, il devient rapidement clair ce qui les distingue de tous les autres: chacun d'eux a une vulnérabilité critique fondamentale. Eternal Blue a récolté sa récolte en 2017, se déguisant sous différents noms (DoublePulsar, WannaCry, NotPetya), avril 2018 faisait rage avec la vulnérabilité CVE-2018-0171, le temps n'est pas encore arrivé pour BlueKeep (mais ce n'est pas exact). Par conséquent, la différence avec les attaques avancées réside dans les composants clés:

- une méthode rapide et frustrante de diffusion de logiciels malveillants (jusqu'à une pénétration directe à travers le périmètre),

- fusil perforant (vulnérabilité à large couverture, criticité élevée, effet "pénétrant" grave),

- outils primitifs (et souvent objectifs).

Au sens figuré, nous parlons d'un marteau, pas d'une rapière. Malheureusement, les vendeurs

peuvent plisser les yeux

et ne nous laissent pas ennuyer, et les attaquants se mettent souvent de tels marteaux entre les mains. Chaque attaque importante et massive avait sa propre grande et terrible vulnérabilité de l'un des fournisseurs. Dans ces conditions, le suivi des vulnérabilités critiques et le travail en temps opportun avec eux deviennent l'un des principaux aspects de la situation du centre de situation de la sécurité de l'information, qui est si souvent assimilé au centre des opérations de sécurité.

Ici, je pourrais probablement passer aux recommandations et terminer ce post ennuyé ... si nous n'avions pas rencontré quelques objections du public lors des cyber-pandémies médiatiques passées.

Ajoutez simplement des patchs de mise à l' eau

Une objection très populaire: "Mais qu'est-ce (la

censure m'a puni )

que le sage a suspendu le service sur Internet sans correctifs?!", "Les vulnérabilités existent depuis si longtemps - pourraient-elles vraiment être mises à jour à temps?" et ainsi de suite.

Si vous, le lecteur de faucon, mettez à jour l'infrastructure en un seul clic de WSUS ou SCCM ou qu'il y a si peu d'utilisateurs que vous pouvez tout mettre à la main, alors vous pouvez faire défiler jusqu'à la fin de l'article - peut-être que certains conseils seront utiles. Mais dans les grands environnements d'entreprise, le chemin de la sécurité des

Jedi est assez loin de l'obtention d'informations sur la vulnérabilité jusqu'à sa fermeture.

Qu'est-ce qui fait obstacle à un officier du SI?- Une énorme flotte de postes de travail qui ne sont jamais accessibles en même temps, et certains utilisateurs ne peuvent pas non plus les redémarrer automatiquement.

- La nécessité de tester les correctifs du système d'exploitation et du matériel pour la compatibilité avec les logiciels d'application, les protocoles spécialisés, etc.

- Charger les tests sur les systèmes clés afin que le patch ne tue pas accidentellement la vitesse du système (qui ne se souvient pas de l'historique de Spectre / Meltdown, veuillez xakep.ru/2018/01/10/meltdown-spectre-slowdown ici).

- Un processus et un service commerciaux simples, difficiles à coordonner même dans un environnement d'entreprise, et en ce qui concerne les vulnérabilités des équipements ICS ... eh bien, c'est une autre histoire.

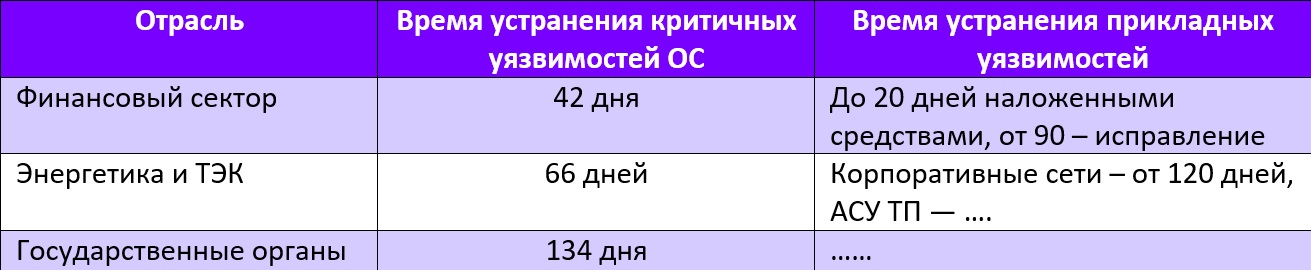

En général, j'espère que dans un avenir proche (il s'agit d'un spoiler de promesse), nous écrirons un article ou un cycle séparé sur le thème de la gestion des vulnérabilités dans les environnements d'entreprise. En attendant, nous nous limitons aux statistiques - combien de temps une entreprise moyenne doit-elle gérer les vulnérabilités:

Comme vous pouvez le voir, en moins de 40 jours, une grande compagnie d'

oiseaux rare résout les problèmes de vulnérabilité. Par conséquent, les grandes organisations doivent penser aux mesures compensatoires, aux priorités et aux autres bâtons et cordes qui doivent être élaborés pour résoudre le problème des nouvelles vulnérabilités critiques.

Loups, loups ou sans butin

Il semblerait qu'avec tous les problèmes et difficultés de mise à jour mentionnés précédemment, il est logique de ne corriger que les lacunes les plus critiques. Ou, comme il est écrit dans le commentaire d'un des experts sur nos

actualités concernant BlueKeep-1 , seuls ceux pour lesquels il existe déjà un exploit prêt à l'emploi en public. Le poste a vraiment le droit d'exister: pourquoi en vain conduire des informaticiens et gâcher les relations avec eux? Et bien sûr la fable sur le garçon, que nous avons désignée dans le titre de la section, tout le monde le sait, mais, comme toujours dans cette situation, il y a une nuance.

Et cela consiste dans le fait que, d'année en année, nous voyons le développement répété des outils des cybercriminels et le taux d'application des «nouveaux produits» dans le darknet. Cela suggère que l'exploit qui vient d'être écrit pour la vulnérabilité dans les plus brefs délais peut déjà être utilisé dans une attaque contre l'infrastructure des entreprises. Et dans ce cas, le responsable de la sécurité de l'entreprise n'a plus la possibilité de préparer, emballer et prendre des contre-mesures. A titre d'illustration, quelques statistiques:

Time2Attack

Time2AttackIl s'agit d'un extrait des grandes analyses sur les intervalles de temps qui s'écoulent entre la publication effective de la vulnérabilité du début à l'apparition d'un exploit public, puis de l'exploit à la première attaque publique (connue) des attaquants. Laissons pour l'instant la situation avec BlueKeep, qui ne s'est vraiment pas encore montrée libre, mais pour le reste la situation est assez indicative: en règle générale, il ne s'agit pas des mois, mais des semaines avant que l'exploit n'apparaisse, et des jours qui se sont écoulés depuis première utilisation. La situation semble particulièrement triste pour la vulnérabilité Adobe (CVE-2018-15982), qui a été utilisée dans l'attaque un jour après l'apparition de l'exploit. Faites défiler le message un peu vers le haut et voyez qu'en moyenne, nous n'avons tout simplement pas le temps de mettre des correctifs sur l'infrastructure si nous attendons l'exploit. Par conséquent, dans la réalité de notre vie sans elle, elle est tout à fait «bouclier» et il vaut mieux prendre soin de notre infrastructure plus tôt, sans crainte de problèmes potentiels avec les services informatiques.

Quelques conseils utiles / inutiles (soulignés)

À quoi tout ce raisonnement nous conduit-il? De quoi idéalement une entreprise a-t-elle besoin pour avoir une carte ou une méthodologie pour répondre à chaque vulnérabilité critique identifiée? Dans chaque cas, elle sera individuelle au diable, mais je veux partager quelques conseils utiles de moi-même.

- Nous surveillons régulièrement les vulnérabilités, commençons à «paniquer» avant qu'un exploit n'apparaisse - le processus n'est pas aussi difficile à organiser qu'il n'y paraît. Nous collectons des informations sur les sites des fournisseurs (patch mardi, etc.), des flux d'actualités, souscrivons à plusieurs comptes thématiques Habra et autres blogs, ajoutons des newsletters de fournisseurs spécifiques à l'infrastructure et lisons les informations publiées au moins une fois par jour le matin. C'est généralement une bonne première étape pour rester à jour.

- Nous vérifions le périmètre de l'organisation pour les services ouverts - la complexité des infrastructures augmente maintenant et le contrôle du travail des services informatiques est compliqué (par conséquent, le RDP sur le périmètre n'est pas surprenant même dans les grandes entreprises). Cela signifie que vous devez vérifier vos adresses externes avec une analyse soignée au moins une fois sur le fait de la détection d'une vulnérabilité critique, et idéalement le faire régulièrement (outils de la mer - du shodan presque gratuit aux services commerciaux). Et oui, ce processus devrait être traité approximativement comme se brosser les dents.

NB! Bien sûr, cela ne fonctionnera que si nous connaissons réellement notre périmètre externe et nos adresses externes et que nous sommes engagés dans son inventaire. - En cas de vulnérabilités RCE sur le système d'exploitation ou les logiciels bureautiques, les postes de travail doivent d'abord être inclus dans la zone de correctifs. Bien sûr, le plus critique est stocké dans le segment de serveur, mais le premier point de défaite lorsque le périmètre est fermé est susceptible d'être les utilisateurs (via les e-mails de phishing, les lecteurs flash infectés, etc.) et d'eux l'épidémie se propage à travers le réseau. De plus, l'installation de correctifs sur l'AWP, en règle générale, est moins pénible en termes de coordination et de cycle de test.

- Si nous utilisons SOA / IPS entre les réseaux, nous attendons les signatures des fournisseurs pour identifier les signes d'exploitation des vulnérabilités, ou nous l'écrirons nous-mêmes (si nous avons l'expertise requise). Isoler une menace dans un segment particulier réduira considérablement la zone de dégâts.

- Néanmoins, nous ne nous calmons pas avant d'avoir installé des correctifs sur l'ensemble de l'infrastructure. Les vecteurs de diffusion de logiciels malveillants et les attaques de malfaiteurs sont extrêmement divers, et même un livret d'épargne ne fournit plus de garantie dans nos vies.

J'espère que nos recommandations aideront quelqu'un à se battre rapidement contre les prochaines attaques de masse de zombies.