Les ERP et autres applications métier d'entreprise jouent un rôle important dans l'architecture et les processus métier de l'entreprise. Malheureusement, ces systèmes peuvent facilement être victimes de cyberattaques.

Qu'est-ce que l'ERP?

ERP est Enterprise Resource Planning System. Comme vous pouvez le comprendre à partir de cet acronyme, ce système est responsable de la gestion de toutes les ressources de l'entreprise. Il y a de nombreuses années, les gens stockaient toutes les informations sur les employés, les matériaux, les produits, les clients, etc. sur le papier, alors, des feuilles de calcul Excel ont été utilisées, mais plus tard, lorsque le nombre d'employés impliqués dans les processus métier a augmenté et que le besoin d'automatisation a considérablement augmenté, nous avons rencontré des systèmes ERP. Ces systèmes stockent et traitent désormais tous les «joyaux de la couronne» d'une entreprise, mais ils présentent également un risque énorme s'ils ne sont pas correctement sécurisés.

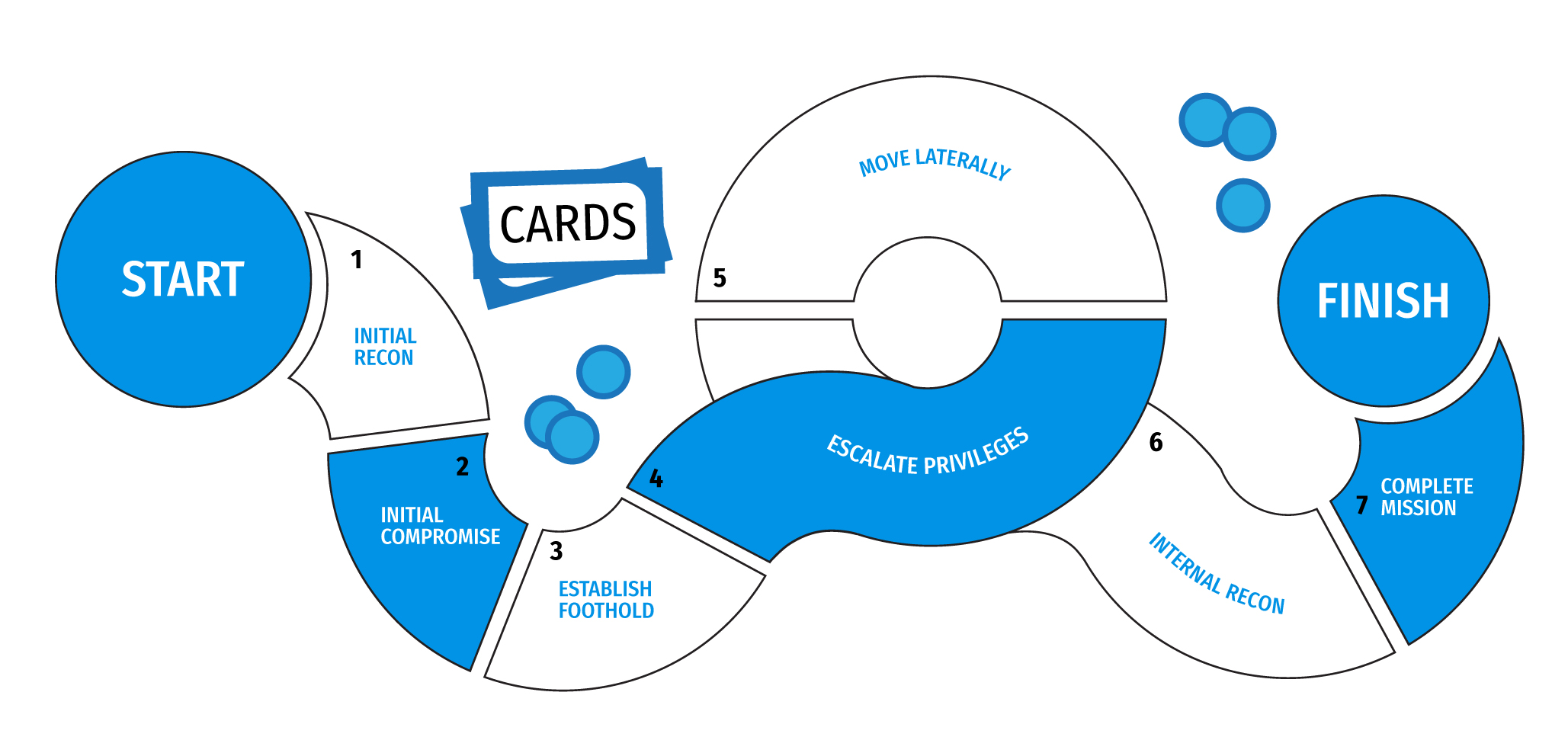

Une chaîne de mise à mort cybernétique typique se compose de plusieurs étapes telles que la reconnaissance initiale, le compromis initial, la mise en place, l'augmentation des privilèges, l'accès au système critique, la reconnaissance interne et, enfin, le vol des données ou la modification de certains paramètres de configuration critiques.

Il existe de nombreuses solutions de sécurité (pare-feu, WAF, systèmes de protection des terminaux, etc.) destinées à détecter, voire à empêcher les intrusions initiales. Ils se concentrent principalement sur les premières étapes d'une attaque, mais certains d'entre eux peuvent également aider lorsqu'un attaquant est déjà à l'intérieur du système.

Chaque année, nous constatons de plus en plus de violations de données alors que la plupart des entreprises victimes ont mis en place des mécanismes de sécurité communs. Il semble suggérer que l'accès à un réseau d'entreprise n'est pas une tâche difficile pour les attaquants qualifiés. À mon avis, cette situation ne changera pas dans un avenir proche, car si quelque chose a de la valeur, quelqu'un essaiera de le voler.

Ainsi, la stratégie la plus raisonnable consiste à protéger les actifs les plus critiques, et c'est une tâche complètement différente par rapport à la protection des limites.

Imaginez que notre réseau soit un château. Les mesures de sécurité sont mises en œuvre: voici un fossé grouillant de crocodiles, de remparts de château et de tours à gardes. Cela semble sûr. Cependant, si une taupe creuse un tunnel sous les murs du château et pénètre à l'intérieur, l'intrus aura accès au trésor car il n'y a presque pas d'équipement de sécurité à l'intérieur du château.

En conclusion, il est évident que nous devrions nous concentrer au moins sur les domaines suivants de la cybersécurité:

- Sécurité réseau

- Sécurité des applications Web

- Sécurité des terminaux

- Gouvernance des identités et des accès

- Détection et réponse aux incidents

- Sécurité des applications métier

Le dernier sujet mérite une plus grande attention, car il est responsable des processus critiques de l'entreprise. Pour dire la vérité, tous nos réseaux, applications Web, points de terminaison et systèmes d'identité sont principalement là pour fournir un accès à ces applications commerciales telles que les systèmes ERP. Sans eux, toutes les fonctionnalités de l'infrastructure informatique s'avèrent presque inutiles.

Il existe différents systèmes ERP disponibles sur le marché. Les systèmes les plus courants sont SAP ECC, Oracle EBS, Oracle JDE, Microsoft Dynamics, Infor, etc. Bien qu'ils soient différents dans les détails, ils sont assez similaires en général et représentent une architecture à 3 niveaux composée d'un client lourd ou d'un navigateur Web, d'un serveur d'applications ou de plusieurs serveurs d'applications avec un équilibreur de charge et d'une base de données en tant que backend.

Pourquoi devrions-nous nous en soucier?

Que peut-il se passer si quelqu'un entre dans les actifs les plus critiques tels que l'ERP ainsi que le SCM (Supply Chain Management), le PLM (Product lifecycle management)?

L'espionnage (violation de la confidentialité) comprend le vol d'informations financières, le secret commercial, la propriété intellectuelle et les données des clients.

Le sabotage (violation de la disponibilité) peut prendre la forme d'une détérioration intentionnelle de la qualité du produit, d'une détérioration de la production, d'une corruption de l'équipement, d'une manipulation de la chaîne d'approvisionnement, de violations de la conformité et d'une falsification des rapports financiers.

Fraude (violation de l'intégrité) .Il existe différents types de fraude, qui peuvent concerner les matériaux de ligne, les produits finis, les finances, etc. Enfin, le terrorisme (comme l'explosion) fait désormais également partie des risques de cybersécurité. Tout cela peut se produire en raison d'une seule vulnérabilité dans le système ERP.

Il existe différents systèmes ERP disponibles sur le marché. Les systèmes les plus courants sont SAP ECC, Oracle EBS, Oracle JDE, Microsoft Dynamics, Infor, etc. Bien qu'ils soient différents dans les détails, ils sont assez similaires en général et représentent une architecture à 3 niveaux composée d'un client lourd ou d'un navigateur Web, d'un serveur d'applications ou de plusieurs serveurs d'applications avec un équilibreur de charge et d'une base de données en tant que backend.

De plus, ils diffèrent des applications traditionnelles dans les options suivantes:

La complexité En règle générale, la complexité tue la sécurité. Imaginez, le système ERP de SAP (238 millions de lignes de code comme en 2007) contient plus de chaînes de code source que Windows 7 + Mac OS Tiger + Debian 5 (85+ 65 + 40 millions de lignes de code). Ainsi, il peut y avoir de nombreuses vulnérabilités différentes à tous les niveaux, du réseau à l'application. ( http://www.informationisbeautiful.net/visualisations/million-lines-of-code/ )

Personnalisation Chaque application métier telle que l'ERP ressemble plus à un framework, au-dessus de laquelle les clients développent leurs propres applications sur un langage spécifique. Par exemple, les programmeurs utilisent le langage ABAP pour étendre les fonctionnalités de SAP System tandis que pour des applications telles que Oracle PeopleSoft, ils utilisent le langage PeopleCode; et le langage X + est utilisé dans Microsoft Dynamics pour le personnaliser.

Criticité. Ce logiciel est rarement mis à jour, car les administrateurs ont peur que les systèmes puissent être cassés pendant les mises à jour en raison de la compatibilité descendante et de la connexion avec les systèmes hérités. Parfois, des instances de systèmes SAP non mis à jour depuis plusieurs années se produisent même. ( http://news.softpedia.com/news/five-year-old-sap-vulnerability-affects-over-500-companies-not-36-504043.shtml )

Nature fermée. Les systèmes ERP sont principalement disponibles au sein de l'entreprise, c'est pourquoi les applications métier sont considérées comme un monde fermé. Très peu d'experts en sécurité y ont accès et passent leur temps à étudier ces systèmes.

Dans le prochain article, nous parlerons des vecteurs d'attaques typiques sur les systèmes SAP.