Retarder la signature est une chose courante pour toute grande entreprise. Une exception n'était pas un accord entre Tom Hunter et une animalerie en ligne pour un pentesting approfondi. Il était nécessaire de vérifier à la fois le site et le réseau interne, et même le Wi-Fi fonctionnel.

Il n'est pas surprenant que les mains aient été peignées avant le règlement de toutes les formalités. Eh bien, scannez le site juste au cas où, il est peu probable qu'un magasin aussi connu que le "Chien Baskervilov" fasse des erreurs ici. Après quelques jours, Tom a néanmoins livré l'original signé du contrat - à ce moment-là, derrière la troisième tasse de café, Tom du CMS interne a évalué avec intérêt l'intérêt des entrepôts ...

Source: Ehsan Taebloo

Source: Ehsan TaeblooMais il n'était pas possible de gérer en particulier dans CMS - les administrateurs du site ont interdit l'IP de Tom Hunter. Bien qu'on puisse réussir à générer des bonus sur la carte du magasin et nourrir le chat bien-aimé à bon marché pendant des mois ... "Pas cette fois, Dark Sidious", pensa Tom avec un sourire. Il serait tout aussi amusant de passer de la zone du site Web au réseau local du client, mais apparemment, ces segments ne sont pas connectés avec le client. Pourtant, cela se produit plus souvent dans les très grandes entreprises.

Après toutes les formalités, Tom Hunter s'est armé du compte VPN fourni et s'est rendu sur le réseau local du client. Le compte était à l'intérieur du domaine Active Directory, il était donc possible de prendre et sans aucune astuce pour vider AD - pour fusionner toutes les informations publiques sur les utilisateurs et les machines qui fonctionnent.

Tom a lancé l'utilitaire adfind et a commencé à envoyer des demandes LDAP au contrôleur de domaine. Avec un filtre par classe objectategory, spécifiant person comme attribut. La réponse est revenue ici avec cette structure:

dn:CN=,CN=Users,DC=domain,DC=local >objectClass: top >objectClass: person >objectClass: organizationalPerson >objectClass: user >cn: >description: >distinguishedName: CN=,CN=Users,DC=domain,DC=local >instanceType: 4 >whenCreated: 20120228104456.0Z >whenChanged: 20120228104456.0Z

De plus, il y avait encore beaucoup d'informations utiles, mais la plus intéressante était dans le champ> description:> description. Ce commentaire de compte est, en principe, un endroit pratique pour stocker des notes mineures. Mais les administrateurs du client ont considéré que les mots de passe peuvent également rester calmement ici. Qui, après tout, pourrait être intéressé par tous ces dossiers de service mineurs? Par conséquent, les commentaires reçus par Tom ressemblaient à:

, 2018.11.16 7po!*Vqn

Vous n'avez pas besoin d'avoir sept travées dans le front pour comprendre pourquoi la combinaison est utile à la fin. Il restait à analyser un gros fichier de réponses du CD par le champ> description: et les voici - 20 paires login-mot de passe. Et près de la moitié ont des droits d'accès RDP. Bon pied, il est temps de diviser les forces attaquantes.

Environnement réseau

Les boules accessibles de Baskerville Dogs ressemblaient à une grande ville dans tout son chaos et son imprévisibilité. Avec des profils d'utilisateurs et de RDP, Tom Hunter était un pauvre garçon dans cette ville, mais même il a réussi à regarder beaucoup de choses à travers les fenêtres brillantes des politiques de sécurité.

Des parties de serveurs de fichiers, des comptes comptables et même des scripts qui leur sont associés - tout cela a été partagé. Dans les paramètres de l'un de ces scripts, Tom a trouvé le hachage MS SQL d'un utilisateur. Un peu de magie par force brute - et le hachage de l'utilisateur transformé en mot de passe en texte brut. Merci à John The Ripper et Hashcat.

Cette clé aurait dû venir à un coffre. Le coffre a été retrouvé et de plus, dix autres «coffres» y étaient reliés. Et dans six laïcs ... droits de superutilisateur, nt autorité \ système! Sur deux, j'ai réussi à exécuter la procédure stockée xp_cmdshell et à envoyer des commandes cmd à Windows. Que voulez-vous de plus?

Contrôleurs de domaine

Tom Hunter a préparé le deuxième coup pour les contrôleurs de domaine. Il y en avait trois dans le réseau des chiens Baskerville, selon le nombre de serveurs géographiquement éloignés. Chaque contrôleur de domaine a un dossier public, comme une vitrine ouverte dans un magasin, à côté duquel le même garçon appauvri Tom traîne.

Et cette fois, le gars a de nouveau eu de la chance - ils ont oublié de supprimer le script de la fenêtre où le mot de passe de l'administrateur du serveur local était codé en dur. Le chemin vers le contrôleur de domaine était donc ouvert. Entrez, Tom!

Ici, un

mimikatz a été extrait du chapeau magique, ce qui a été rentable pour plusieurs administrateurs de domaine. Tom Hunter a eu accès à toutes les machines du réseau local, et un rire diabolique a fait peur au chat depuis une chaise voisine. Ce chemin était plus court que prévu.

Eternalblue

La mémoire de WannaCry et Petya est toujours vivante dans l'esprit des pentesters, mais certains administrateurs semblent avoir oublié les cryptographes dans le flux d'autres nouvelles du soir. Tom a découvert trois nœuds avec une vulnérabilité dans le protocole SMB - CVE-2017-0144 ou EternalBlue. Il s'agit de la même vulnérabilité à l'aide du ransomware WannaCry et Petya, une vulnérabilité qui permet d'exécuter du code arbitraire sur un hôte. À l'un des nœuds vulnérables, il y avait une session d'administration de domaine - «exploiter et obtenir». Que pouvez-vous faire, le temps n'a pas enseigné à tout le monde.

Le chien de Basterville

Les classiques de la sécurité de l'information aiment répéter que le point le plus faible de tout système est une personne. Notez que le titre ci-dessus ne correspond pas au nom du magasin? Peut-être que tout le monde n'est pas si prudent.

Dans la meilleure tradition des blockbusters de phishing, Tom Hunter a enregistré un domaine d'une lettre différent du domaine des chiens Baskerville. L'adresse postale de ce domaine simule l'adresse du service de sécurité des informations du magasin. Dans les 4 jours de 16h00 à 17h00, un message comme celui-ci a été envoyé uniformément à 360 adresses à partir d'une fausse adresse:

Peut-être que seule leur propre paresse a sauvé les employés du déversement massif de mots de passe. Sur les 360 lettres, seulement 61 ont été ouvertes - le service de sécurité n'est pas très populaire. Mais c'était plus facile.

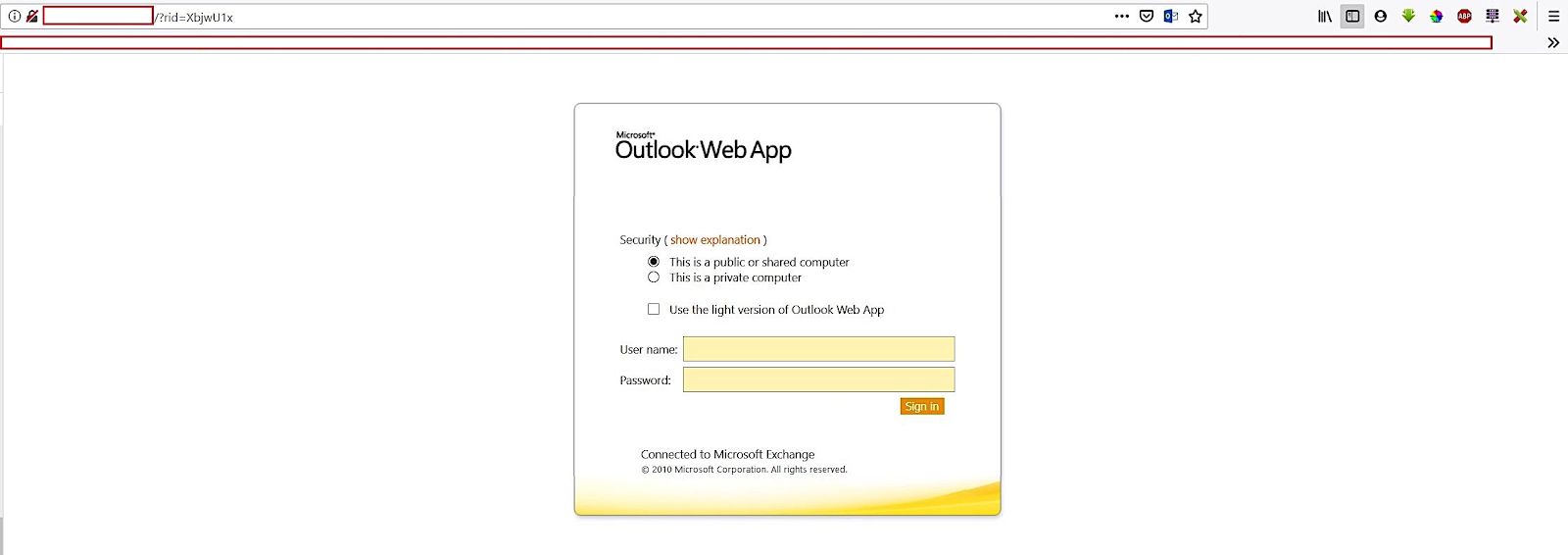

Page de phishing

Page de phishing46 personnes ont cliqué sur le lien et près de la moitié - 21 employés - n'ont pas regardé dans la barre d'adresse et ont calmement entré leurs noms d'utilisateur et mots de passe. Bonne prise, Tom.

Réseau Wi-Fi

Maintenant, je n'avais plus à compter sur l'aide d'un chat. Tom Hunter a jeté quelques morceaux de fer dans sa vieille berline et s'est dirigé vers le bureau des chiens de Baskerville. Sa visite n’a pas été acceptée: Tom allait tester le Wi-Fi du client. Dans le parking du centre d'affaires, il y avait plusieurs places libres qui ont réussi à pénétrer dans le périmètre du réseau cible. Apparemment, ils n'ont pas spécialement pensé à sa restriction - comme si les administrateurs avaient piqué au hasard des points supplémentaires en réponse à une plainte concernant une connexion Wi-Fi faible.

Comment fonctionne la protection WPA / WPA2 PSK? Le chiffrement entre le point d'accès et les clients fournit une clé de pré-session - Pairwise Transient Key (PTK). PTK utilise la clé pré-partagée et cinq autres paramètres - SSID, Authenticator Nounce (ANounce), Supplicant Nounce (SNounce), adresses MAC du point d'accès et du client. Tom a intercepté les cinq paramètres, et maintenant seule la clé pré-partagée était manquante.

L'utilitaire Hashcat a obtenu ce lien manquant en environ 50 minutes - et notre héros s'est retrouvé dans un réseau invité. Dans le quartier, vous pouviez voir le réseau de travail de l'entreprise - curieusement, ici, Tom a géré le mot de passe pendant environ neuf minutes. Et tout cela sans quitter le parking, sans aucun VPN. Le réseau de travail a ouvert nos espaces ouverts de héros pour une activité monstrueuse, mais il ... n'a pas lancé de bonus sur la carte du magasin.

Tom fit une pause, regarda sa montre, jeta quelques billets sur la table et, au revoir, quitta le café. Peut-être encore une fois un pentest, ou peut-être que j'ai imaginé une chaîne de télégramme ...