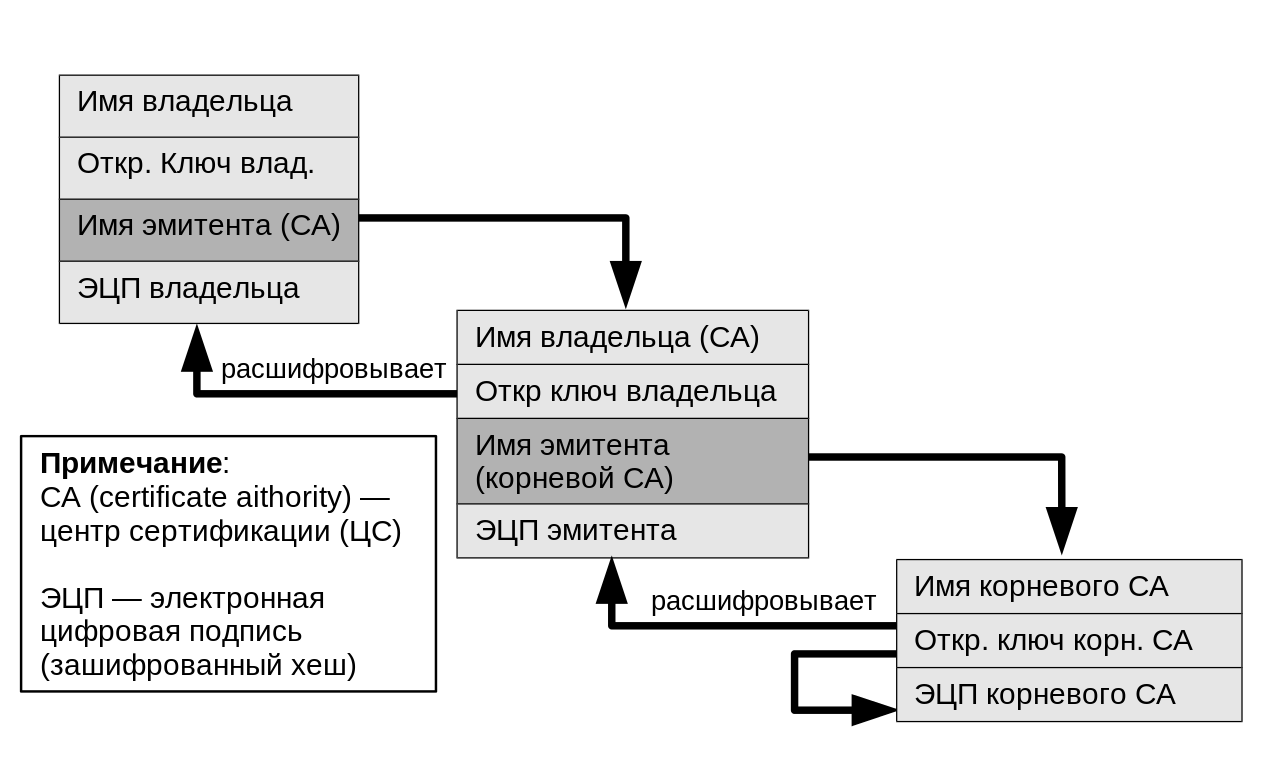

Chaîne de confiance. CC BY-SA 4.0 Yanpas

Chaîne de confiance. CC BY-SA 4.0 YanpasL'inspection du trafic SSL (décryptage SSL / TLS, analyse SSL ou DPI) devient un sujet de plus en plus d'actualité dans le secteur des entreprises. L'idée de décrypter le trafic semble contredire le concept même de cryptographie. Cependant, un fait est un fait: de plus en plus d'entreprises utilisent les technologies DPI, ce qui s'explique par la nécessité de vérifier le contenu pour les logiciels malveillants, les fuites de données, etc.

Eh bien, si vous acceptez le fait qu'il est nécessaire d'introduire une telle technologie, vous devriez au moins envisager des moyens de la rendre la plus sûre et la mieux gérée. Du moins, ne vous fiez pas à ces certificats, par exemple, que le fournisseur du système DPI vous donne.

Il y a un aspect de la mise en œuvre que tout le monde ne connaît pas. En fait, beaucoup sont vraiment surpris quand ils entendent parler de lui. Il s'agit d'une autorité de certification privée (CA). Il génère des certificats pour décrypter et rechiffrer le trafic.

Au lieu de vous fier à des certificats auto-signés ou à des certificats provenant de périphériques DPI, vous pouvez utiliser une autorité de certification dédiée d'une autorité de certification tierce telle que GlobalSign. Mais d'abord, faisons un bref examen du problème lui-même.

Qu'est-ce que l'inspection SSL et pourquoi est-elle utilisée?

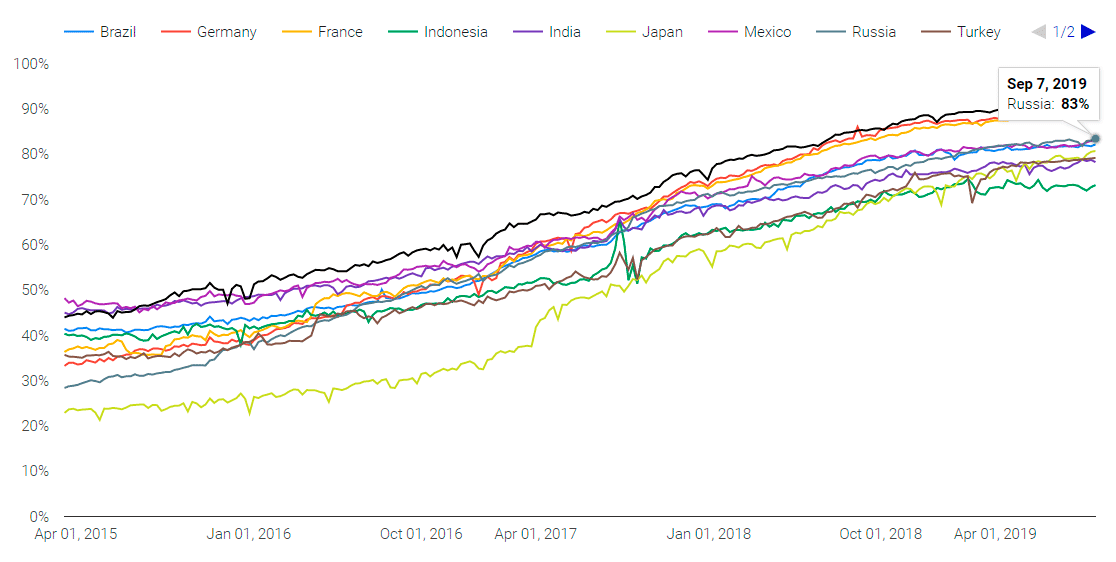

De plus en plus de sites Web publics passent au HTTPS. Par exemple, selon

les statistiques de Chrome , début septembre 2019, la part du trafic chiffré en Russie atteignait 83%.

Malheureusement, les cybercriminels utilisent de plus en plus le chiffrement du trafic, d'autant plus que Let's Encrypt distribue automatiquement des milliers de certificats SSL gratuits. Ainsi, HTTPS est utilisé partout - et le verrou dans la barre d'adresse du navigateur a cessé de servir d'indicateur fiable de sécurité.

À partir de ces positions, les fabricants de solutions DPI font la promotion de leur produit. Ils sont déployés entre les utilisateurs finaux (c'est-à-dire vos employés naviguant sur le Web) et Internet, filtrant le trafic malveillant. Il existe aujourd'hui un certain nombre de ces produits sur le marché, mais les processus sont essentiellement les mêmes. Le trafic HTTPS passe par un périphérique d'analyse, où il est déchiffré et analysé pour détecter les logiciels malveillants.

Une fois la vérification terminée, l'appareil crée une nouvelle session SSL avec le client final pour décrypter et rechiffrer le contenu.

Fonctionnement du processus de décryptage / recryptage

Pour qu'un dispositif d'inspection SSL déchiffre et rechiffre les paquets avant de l'envoyer aux utilisateurs finaux, il doit pouvoir émettre des certificats SSL à la volée. Cela signifie que le certificat CA doit y être installé.

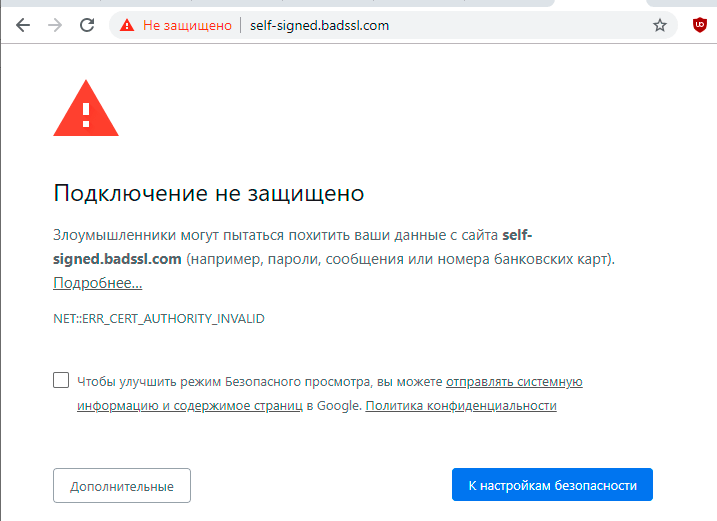

Pour une entreprise (ou une autre personne au milieu), il est important que ces certificats SSL soient approuvés par les navigateurs (c'est-à-dire qu'ils ne provoquent pas de messages d'avertissement effrayants comme celui ci-dessous). Par conséquent, la chaîne (ou la hiérarchie) de l'autorité de certification doit se trouver dans le magasin de clés de confiance du navigateur. Étant donné que ces certificats ne sont pas émis par des autorités de certification approuvées publiquement, vous devez transférer manuellement les hiérarchies d'autorité de certification à tous les clients finaux.

Un message d'avertissement pour un certificat auto-signé dans Chrome. Source: BadSSL.com

Un message d'avertissement pour un certificat auto-signé dans Chrome. Source: BadSSL.comSur les ordinateurs avec Windows, vous pouvez utiliser Active Directory et les stratégies de groupe, mais pour les appareils mobiles, la procédure est plus compliquée.

La situation devient encore plus compliquée si vous devez prendre en charge d'autres certificats racine dans l'environnement d'entreprise, par exemple, de Microsoft ou basés sur OpenSSL. De plus, la protection et la gestion des clés privées afin que l'une des clés n'expire pas de façon inattendue.

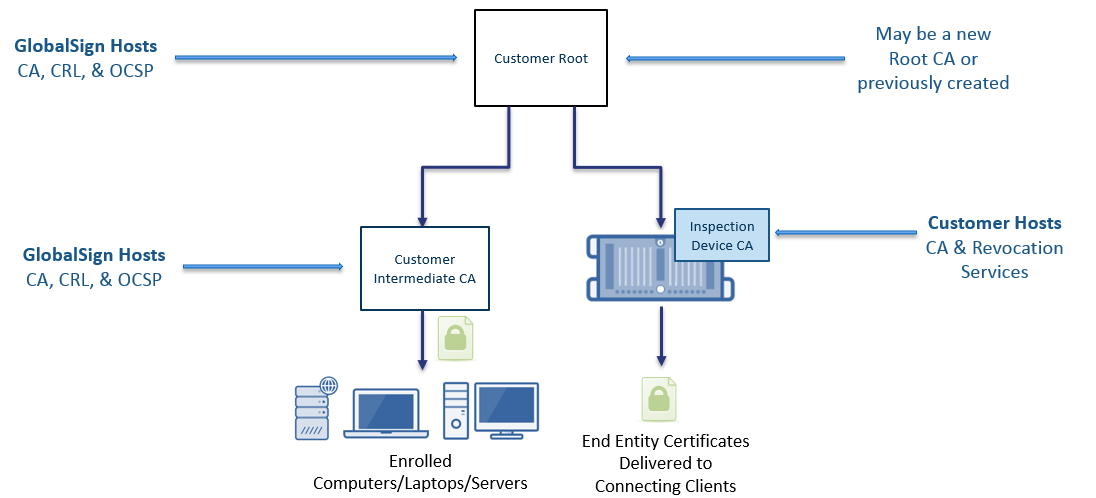

Meilleure option: certificat racine privé et dédié d'une autorité de certification tierce

Si la gestion de plusieurs racines ou certificats auto-signés n'attire pas, il existe une autre option: vous pouvez compter sur une autorité de certification tierce. Dans ce cas, les certificats sont émis par une autorité de certification

privée , qui est liée dans une chaîne de confiance à une autorité de certification racine privée dédiée créée spécifiquement pour l'entreprise.

Architecture simplifiée pour les certificats racine client dédiés

Architecture simplifiée pour les certificats racine client dédiésCette configuration élimine certains des problèmes mentionnés précédemment: au moins, elle réduit le nombre de racines à gérer. Ici, vous ne pouvez utiliser qu'un seul centre racine privé pour tous les besoins internes de PKI avec un nombre illimité d'autorités de certification intermédiaires. Par exemple, le diagramme ci-dessus montre une hiérarchie à plusieurs niveaux dans laquelle l'une des autorités de certification intermédiaires est utilisée pour vérifier / décrypter SSL, et l'autre est utilisée pour les ordinateurs internes (ordinateurs portables, serveurs, ordinateurs de bureau, etc.).

Dans ce schéma, vous n'avez pas besoin de placer l'autorité de certification sur tous les clients, car l'autorité de certification de niveau supérieur est hébergée par GlobalSign, ce qui résout les problèmes de protection de la clé privée et de la période de validité.

Un autre avantage de cette approche est la possibilité de révoquer l'autorité de certification SSL pour une raison quelconque. Au lieu de cela, il en crée simplement une nouvelle qui se lie à votre racine privée d'origine, et vous pouvez l'utiliser immédiatement.

Malgré toutes les contradictions, les entreprises mettent de plus en plus en œuvre l'inspection du trafic SSL dans le cadre de l'infrastructure interne ou privée de PKI. Les autres options d'utilisation d'une PKI privée sont la délivrance de certificats pour authentifier les appareils ou les utilisateurs, SSL pour les serveurs internes et diverses configurations qui ne sont pas autorisées dans les certificats de confiance publics conformément aux exigences du CA / Browser Forum.

Les navigateurs résistent

Il convient de noter que les développeurs de navigateurs tentent de contrer cette tendance et de protéger les utilisateurs finaux contre MiTM. Par exemple, il y a quelques jours, Mozilla a

décidé d' inclure le protocole DoH par défaut (DNS sur HTTPS) dans l'une des versions de navigateur suivantes dans Firefox. Le protocole DoH masque les requêtes DNS du système DPI, ce qui rend l'inspection SSL difficile.

Des plans similaires ont été

annoncés le 10 septembre 2019 par Google pour le navigateur Chrome.

Les CONDITIONS SPÉCIALES

Les CONDITIONS SPÉCIALES pour

les solutions PKI pour les entreprises sont valables jusqu'au 30 novembre 2019 sous le code promo AL002HRFR pour les nouveaux clients. Pour plus de détails, contactez les responsables au +7 (499) 678 2210, sales-ru@globalsign.com.