Bonjour, Khabrovsk!

1. Au lieu de rejoindre

La traduction récemment publiée des

modèles de sécurité de l'information mentale m'a intéressé non seulement au message général (en particulier, l'utilisation de modèles dans la formation est une question aiguë pour moi, car l'apprentissage est un processus continu), mais aussi à une liste de liens vers des modèles. Pourquoi est-il si important? Nous comprendrons au cours de l'article.

Certains des modèles énumérés dans le texte doivent être rencontrés dans le cadre du processus de travail (le suivi et la réponse peuvent être connectés avec MITRE ATT & CK et Kill Chain). J'avais une idée générale des autres, mais comment les appliquer, ou quelles fonctionnalités clés permettent d'augmenter l'efficacité de ce processus, est resté dans les coulisses. Honnêtement, j'ai entendu les noms de certains modèles pour la première fois.

Armé de liens et de temps libre, j'ai commencé à étudier le sujet. Je crois que ce matériel peut être utile comme une visite touristique ou un bref résumé sur le sujet. Pour l'avenir, je dirai que la description de certains modèles m'a déçu. Mais tout d'abord.

Tout d'abord, quelques mots sur vous. Je m'appelle Alexander Nosarev et je travaille dans l'intégrateur IB. Je me concentre sur les systèmes de surveillance et d'intervention. Selon le devoir du service, les principaux domaines d'activité sont l'organisation et l'automatisation des processus de collecte et d'analyse des journaux dans le contexte de la sécurité de l'information, ainsi que les processus de réponse aux violations et incidents identifiés par les résultats de l'analyse.

Le travail uniquement sur des tâches directes est, bien sûr, bon. Mais vous n'irez pas aussi loin - quoique dans une moindre mesure, mais je dois faire face aux résultats de l'ensemble du cycle de vie de la construction de la sécurité des informations dans l'entreprise, qui affectent le résultat final plus que mon propre travail.

Mais revenons à nos modèles. Je me suis donné pour tâche de développer une approche unifiée qui nous permettrait de déterminer les caractéristiques clés des objets à l'étude et de répondre aux questions suivantes: quand peut-on et doit appliquer tel ou tel modèle, sur quels postulats est-il basé, quels résultats peuvent être atteints, etc.

Pour ce faire, il a été décidé de commencer par une partie théorique, construite à la fois sur la publication originale et sur nos propres recherches et expériences. Qu'elle soit avec nous dans l'article.

2. Théorie générale

Théorie généraleQu'est-ce qu'un modèle? Il s'agit d'un système dont l'étude permet d'obtenir des informations sur un autre système; Présentation d'un processus, d'un appareil ou d'un concept réel.

Cependant, cette définition est formulée de manière générale. Nous précisons le domaine de recherche: les modèles SI dans les activités de suivi et d'intervention.

Je vais énumérer les principaux objectifs de l'application de modèles dans le domaine d'activité nommé:

- Systématisation et coordination des actions dans l'analyse des données, dans l'enquête, la prévention et l'élimination des conséquences et des causes des incidents. D'une part, cela est nécessaire pour résoudre des tâches de niveau opérationnel ou tactique (transférer le travail sur un incident d'un spécialiste à un autre, construire les processus les plus efficaces, etc.). D'autre part, pour des tâches stratégiques telles que la priorisation de la mise en œuvre et de la connexion de SIS spécifiques au système de surveillance, la création de contenu pour les systèmes de surveillance et de réponse, l'exécution de cyber-commandes, etc.

- Description des systèmes (sécurité de l'information, informatique, organisationnelle, etc.) pour la création, le stockage, la transmission d'informations, la modernisation, l'audit, etc. De plus, la valeur du modèle en tant qu'instrument de description du système est importante. Cela inclut tout, d'un modèle de réseau contrôlé à un modèle d'événement malveillant dans ce réseau.

- La formation est le transfert de connaissances sur le système et les méthodes de résolution de problèmes à l'aide de ses modèles. La formation pratique est, à mon avis, la méthode la plus efficace. Mais tôt ou tard, la question se pose de systématiser les connaissances acquises tant pour l'individu que pour l'organisation. Cela aide principalement à trouver des connexions cachées et à identifier d'autres domaines de développement ou points douloureux.

- La solution à d'autres problèmes est l'application de méthodes à un modèle de système.

Tous les modèles sont-ils également utiles pour atteindre ces objectifs? Bien sûr que non. Cependant, ce qui a passé l'épreuve du temps et n'a pas été oublié dans les annales de l'histoire mérite l'attention. À quels critères ces modèles satisfont-ils d'abord?

- Simplicité. La complexité du problème résolu par le modèle doit être supérieure à la complexité du modèle. Sinon, le sens de son utilisation est perdu. Par conséquent, il est conseillé d'appliquer le modèle à une partie relativement indépendante du système pour lequel le problème est résolu et, si nécessaire, de combiner ces représentations. Un exemple frappant est la division d'un modèle de réseau en niveaux L2, L3, etc.

- Utilité. À savoir, l'agrégat de la largeur de la région d'applicabilité du modèle et les détails de son développement. Plus la portée est large, plus il est probable qu'un modèle bien connu convient à la résolution d'un nouveau problème. Plus les détails sont profonds, plus le modèle est facile à utiliser. Autrement dit, tout peut déjà être décrit pour vous, y compris le processus d'ajout de détails supplémentaires, d'entités et de leurs relations, si nécessaire. Souvent, ces exigences se contredisent, par conséquent, un équilibre est important, ce qui peut être appelé le niveau d'abstraction du modèle. Plus le niveau d'abstraction est élevé, plus la plage d'applicabilité du modèle est large.

Avant d'appliquer le modèle, vous devez vous souvenir des propriétés suivantes:

- Limité. Tout modèle ne reflète que les caractéristiques nécessaires pour résoudre la tâche qui lui est assignée avec une certaine précision. Par conséquent, il est important de connaître les limites d'applicabilité du modèle et les méthodes de travail avec lui. Cette propriété caractérise la suffisance du modèle pour résoudre le problème.

- Itérativité Tout modèle ne reflète que les caractéristiques du système simulé connues du créateur du modèle. Lorsque de nouvelles caractéristiques auparavant inconnues apparaissent, le modèle doit être révisé (ce qui n'implique pas nécessairement un changement). Cette fonctionnalité indique la nécessité de réviser le modèle pour résoudre le problème.

La mécanique peut servir d'exemple classique de la matérialité de ces propriétés: autrefois, il n'y avait que de la mécanique classique, mais maintenant il y en a à la fois quantique et relativiste.

La théorie diffère de la pratique, par conséquent, un certain nombre de caractéristiques apparaissent lors de l'utilisation de modèles dans les activités:

- Le choix du modèle vient des options que nous connaissons. C'est pourquoi j'étais si intéressé par la liste de l'article traduit.

- L'application du modèle génère des erreurs de perception causées à la fois par des distorsions cognitives générales et une expérience personnelle. Ainsi, en particulier, ces modèles qui me semblaient sans intérêt peuvent vous aider. Et après avoir enquêté sur l'incident, un spécialiste ayant des antécédents de l'administrateur de réseau devrait faire attention s'il a raté des artefacts d'hôte. Et il vaut mieux consulter les collègues en général.

- Les modèles peuvent être superposés. C'est-à-dire que la tâche est divisée en sous-tâches (ou vice versa, les sous-tâches peuvent être synthétisées en un seul global), pour la solution de quels modèles sont utilisés, éventuellement différents des modèles pour résoudre la tâche parent. Dans le même temps, les modèles peuvent être à la fois complémentaires et concurrents. Il est important de se souvenir des spécificités de chaque modèle et de pouvoir les relier les uns aux autres afin que la solution parfaite à un problème n'entraîne pas la dégradation des problèmes adjacents.

La contribution à l'application d'un modèle spécifique (à l'exception de la tâche elle-même) est apportée par:

- Modèle de menace

- Catégorisation des actifs.

- Évaluation des risques.

Ces documents utiles vous permettent non seulement d'introduire certaines restrictions et hypothèses qui peuvent simplifier le modèle, mais parlent également généralement de l'applicabilité d'un modèle particulier. Cependant, n'oubliez pas que les criminels de votre SACO ne sont pas utilisés et que l'incident peut ne pas y entrer pendant l'enquête.

Sur la base de la partie théorique ci-dessus et de la description trouvée des modèles (d'un schéma d'images pour certains à des dizaines de pages pour d'autres), il a été décidé d'utiliser les principales caractéristiques suivantes des modèles dans cet article abstrait:

- Niveau d'abstraction.

- Portée

- Les principales dispositions et principes.

- Entités et méthodes de base.

- Relation avec d'autres modèles (si disponibles).

- Tâches résolues.

- Exemples (si nécessaire).

3. Modèles

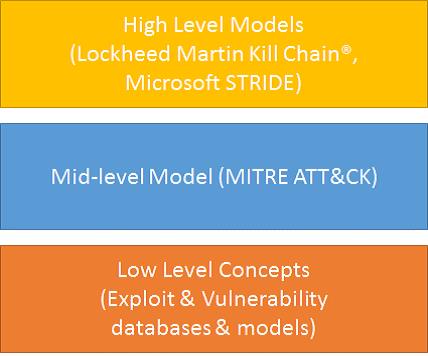

La liste des modèles est tirée de l'article d'origine. À cela s'ajoute le modèle CVSS3, pour démontrer un modèle d'abstraction de bas niveau largement utilisé en sécurité de l'information.

Si vous lisez l'intégralité de l'article sur la paresse, voici un petit navigateur pour les modèles indiquant la portée principale de leur application. Je vais le citer dans une conclusion pour les lecteurs dans l'ordre.

Navigateur de modèleModèles universels:

- Processus d'enquête - une technique pour trouver des réponses aux questions pendant l'enquête et la formation; peut être appliqué à des études plus générales.

Modèles de gestion des incidents de sécurité des informations:

- Diamond - recherche et documentation des incidents, conversion des résultats d'enquête en TI.

- MITRE ATT & CK - recherche d'incidents, analyse comportementale.

- L'intention de la preuve est médico-légale.

- PICERL - réponse aux incidents.

Modèles de construction d'un système de sécurité de l'information:

- Défense en profondeur - séparation du système de défense par rapport au SPI.

- Cyber Kill Chain - séparation du système de défense concernant les étapes de l'attaque.

- Pyramid of Pain - travailler avec IOC.

- MITRE ATT & CK - création de contenu pour le système de surveillance et son évaluation.

- L'intention de la preuve est l'introduction d'outils de surveillance spéciaux.

- PICERL - préparation de la réponse aux incidents.

- CVSS3 - création d'un système de gestion des vulnérabilités.

3.1. Modèle de processus d'enquête

Niveau d'abstraction: élevé.

Portée: Tout processus de recherche.

Points et principes clés:- Visible n'est pas la réalité. Nous ne possédons que des informations limitées et remplissons les espaces vides du puzzle avec des hypothèses ou les ignorer complètement.

- La connaissance est formée de questions.

- Dans le processus de perception, nous introduisons des distorsions (cognitives et de l'expérience personnelle).

Les principales entités:- Observation - preuve d'un moyen de sécurité de l'information (SZI) ou hypothèse d'un analyste, confirmée par quelque chose.

- Question Doit être vérifiable, se réfère généralement aux relations implicites entre les objets.

- Hypothèse. Il consiste en une hypothèse et les raisons de son hypothèse.

- La réponse est la preuve recueillie qui confirme ou réfute l'hypothèse (ce qui est préférable, car cela accélère le processus de recherche). Peut soulever d'autres questions.

- Une conclusion qui vous permet de décrire l'événement qui s'est produit.

Tâches à résoudre:- Recherchez des faits de compromis.

- Formation d'analyste SOC.

Tous les modèles avec un haut niveau d'abstraction semblent simples. Mais tout d'abord, tous les feutres n'ont pas le même goût (le jaune est plus amer). Et deuxièmement, la plupart de ces modèles ont réussi à trouver des détails qui augmentent l'efficacité de leur application. En particulier, pour ce modèle c'est:

- L'approche de «l'observation». Il n'est pas nécessaire d'ouvrir une enquête ou une sélection de SZI, à partir de journaux ou d'une fenêtre demandant une rançon du chiffreur sur le PC de la victime. Mais vous devez toujours pouvoir expliquer pourquoi vous avez lancé le processus. À votre avis, les tendances en matière de sécurité de l'information ont entraîné une augmentation de certains risques. Il est pratique pour les attaquants d'attaquer votre actif en fonction des faiblesses de sa protection connues de vous. Les protestations au Tibet peuvent entraîner des attaques massives de vos utilisateurs du Tibet depuis la Chine. N'importe quoi.

- La composition de l'hypothèse. Sans verbaliser la raison expliquant l'hypothèse, vous n'aurez pas de critères formels pour tester l'hypothèse.

- Formalisation de la conclusion. Le schéma de description des résultats doit être corrigé. Sinon, la généralisation de ces résultats et l'adoption de décisions stratégiques sur la base de ces résultats pourraient devenir impossibles. Ou vous manquez quelque chose à la suite de vos recherches.

3.2. Modèle "Diamond"

Niveau d'abstraction: élevé.

Champ d'application: tout processus de recherche dans le cadre d'un travail sur les incidents de sécurité de l'information.

Points et principes clés:- Pour chaque événement compromettant, un attaquant effectue une action pour résoudre son problème. Il profite des opportunités offertes par l'infrastructure. Ces opportunités sont dirigées contre la victime et servent à atteindre l'objectif de l'attaquant.

- Il y a des attaquants qui cherchent des moyens de compromettre les hôtes et les réseaux afin d'avancer dans leurs intentions et de satisfaire leurs besoins.

- Tout système, et donc tout actif cible, présente des vulnérabilités et des faiblesses.

- Chaque activité malveillante se compose de phases dont la mise en œuvre réussie conduit au succès de l'activité dans son ensemble.

- Chaque événement d'invasion nécessite une ou plusieurs conditions pour réussir.

- Il y a toujours une relation entre l'agresseur et la victime, même si elles sont implicites ou indirectes.

- Il existe des cybercriminels qui ont de la motivation, des ressources et la capacité de maintenir une présence malveillante sur une longue période. Cette activité malveillante peut se produire chez une ou plusieurs victimes et comprend la suppression des contre-mesures.

Les principales entités:- Un attaquant est un artiste et un client, personnifiant TTP et la cible ultime de l'attaque, respectivement.

- Infrastructure utilisée par un attaquant.

- Opportunités. Caractérisé par la qualité et la quantité.

- La victime. Des actifs et une personne «sensible» aux actions des attaquants.

Le modèle de diamant est connu de moi depuis l'université, mais il est généralement peint sous la forme d'un seul diamant, et je n'ai pas creusé plus profondément. Par conséquent, la question s'est toujours posée dans ma tête: comment cela résoudra-t-il mon problème? Il n'y avait pas de réponse. Après avoir lu la description, j'ai trouvé les détails intéressants suivants.

Relations avec les entités:- Événement - l'action d'un attaquant à un stade spécifique en utilisant des techniques spécifiques. Il se caractérise par un ensemble de métapoles. C'est l'événement qui se présente sous la forme d'un diamant.

- Flux d'activités - événements, unis sur la base de méta-champs.

- Groupe d'activités - un groupe de flux d'activités basés sur des méta-champs.

Tous les éléments de ces entités reçoivent une cote de confiance.

Ainsi, un modèle de diamant combiné avec un phasage du processus d'invasion, par exemple, selon le modèle Kill Chain, fournit un excellent cadre pour décrire le processus d'attaque. Le chaînage se déroule selon le principe suivant: ce qui semblait être une victime ou une opportunité dans un événement peut devenir une infrastructure dans les cas suivants. Les événements peuvent également concerner une phase et se dérouler séquentiellement ou en parallèle. De plus, pour l'émergence d'une connexion, les événements n'ont pas à se rapporter à un seul flux d'activité. Il peut s'agir de flux dépendants, par exemple, le piratage via un entrepreneur. Des méta-champs supplémentaires vous permettent de décrire les détails de l'attaque.

De plus, les auteurs proposent de décrire les entités et leurs relations avec les vecteurs (les éléments ont une signification verbale numérique ou fixe). Cela permet de regrouper les incidents pour trouver des réponses à une question. Par exemple, la mise en place d'un groupe d'attaquants, une tentative de prédire l'action suivante ou manquante au cours de l'enquête, le choix de SZI de fermer les capacités les plus populaires des attaquants, etc. Sur cet aspect, un accent important est mis sur la description.

Le modèle est extensible, notamment en termes de méta-champs. Par exemple, les auteurs proposent une telle option.

Entités supplémentaires:- Aspect sociopolitique (motif).

- L'aspect technologique.

Cette approche implique également l'utilisation de contre-mesures non techniques. Ces méthodes sont mises en œuvre en influençant le motif et la motivation des attaquants. Un exemple donné dans la description du modèle: l'une des véritables attaques de hackers a été stoppée après des appels de camarades compétents aux mères des interprètes. Comme dit le proverbe, en temps de guerre, tous les moyens sont bons.

Tâches à résoudre:- Systématisation et coordination des actions lors de l'analyse des données, des enquêtes, de la prévention et de l'élimination des causes des incidents.

- Erreur de calcul mathématique des problèmes analytiques d'enquête, de prévention et d'élimination des causes des incidents sur la base de graphiques.

- L'utilisation non seulement de contre-mesures techniques. Par exemple, l'exclusion des vecteurs d'attaque par des moyens non techniques, la limitation des circuits de circulation des informations protégées, etc.

En décrivant l'incident, nous pouvons passer de la vue du défenseur à la vue du côté de l'attaquant. Ensuite, nous obtenons un graphique des options d'attaque possibles, à partir desquelles nous pouvons nous appuyer sur la construction du système de sécurité de l'information.

3.3. Modèle MITRE ATT & CK

Niveau d'abstraction: moyen.

Portée:- Sécurité de l'information des réseaux informatiques (pour la sécurité des applications, la sécurité des bases de données, etc. dans un projet voisin de la même organisation MITRE CAPEC ).

- Les capteurs sur les terminaux doivent être déployés dans l'organisation, fournissant une surveillance continue (pas des instantanés). La matrice a été mise à jour plusieurs fois, de sorte que les données ne sont pas entièrement pertinentes. Mais une idée approximative de ce qui peut être détecté sans capteurs est affichée par les blocs verts de l'une des itérations précédentes du modèle (spoiler: aucun).

Systèmes pour lesquels une matrice existe:- Entreprise: Windows, Linux, MacOS.

- Mobile: Android, iOS.

Points clés:- Le modèle est construit du point de vue de l'attaquant. Par conséquent, nous pouvons passer à la question «que s'est-il passé?» à "ce qui pourrait arriver?" C'est-à-dire des actions réactives aux actions proactives.

- ( ). , . C'est-à-dire , . , .. .

- . , , , RedCanary Atomic Threat Coverage . .

- «?».

- «?».

.

:- . . , – .

- , , . , . , , . , .

- . , .

- . , , , , .

- . .

::- , .

- Red Team.

- .

- .

- Évaluation des niveaux de maturité du SOC (basée sur la couverture matricielle).

- Enrichissement des données TI. Peut-être parce que la matrice est essentiellement basée sur les rapports TI.

- Conscience de la situation. Similaire au paragraphe précédent.

- Analyse des anomalies. Au contraire, un bonus agréable résultant de l'expérience d'utilisation de la matrice.

- Médecine légale.

Entités identifiées cibles:- Fenêtre temporelle de l'incident.

- Hôtes compromis / impliqués.

- Comptes compromis.

- Les attaquants

- Tactiques et techniques utilisées.

La division en tactiques capture une partie de la chaîne de destruction, mais chaque étape comprend une à plusieurs tactiques.3.4. Modèle de défense profonde

Niveau d'abstraction: élevé.Champ d'application: création d'un système de sécurité de l'information.Points et principes clés:- Absence d'un seul point de compromis.

- Redondance et chevauchement des vecteurs d'attaque.

Tâches à résoudre: Construction d'une protection échelonnée (en ce qui concerne les méthodes et les moyens) pour augmenter le temps et le coût de l'attaque, ainsi que la protection contre les faiblesses spécifiques des mesures de protection.Le modèle lui-même illustre bien et peut être appliqué avec succès même avec une nouvelle approche du périmètre SI dans une organisation.3.5. Pyramide de modèle de douleur

Niveau d'abstraction: élevé.Champ d'application: tout processus de recherche dans le cadre d'un travail avec la COI.Points et principes clés: La détection et la prévention de l'utilisation du CIO peuvent affaiblir un attaquant, le degré de cet effet dépend du type de CIO.Entités principales: types IOC.Tâches à résoudre: Détection du CIO pour enquête, prévention et élimination des causes des incidents.Étant donné que ce modèle convient le mieux à TI, je vais laisser un lien icisur l'un des derniers articles intéressants sur le sujet. Il considère le cycle de vie des indicateurs et d'autres points intéressants. En outre, le modèle montre pourquoi il y a un si grand intérêt pour les descriptions TTP, par exemple, le MITRE ATT & CK susmentionné.3.6. Modèle "Cyber Kill Chain"

Niveau d'abstraction: élevé.Portée: gestion des incidents de sécurité de l'information.Points et principes clés:- Pour atteindre le but ultime, l'attaquant résout plusieurs tâches obligatoires.

- La prévention, la détection ou l'élimination des causes, des processus et des conséquences de l'exécution d'une tâche affecte considérablement la réalisation de l'objectif ultime par un attaquant.

Entités principales: étapes reflétant les tâches de l'attaquant: reconnaissance, armes, livraison, opération, installation, gestion, actions au sein du réseau.Tâches à résoudre: Construire un système de protection des informations en couches (par rapport aux étapes).Un bon exemple de modèle évolutif. De nombreux analogues sont générés avec plus ou moins de détails selon les tâches à résoudre.C'est également un bon exemple de modèles qui se chevauchent. Il va bien avec le MITRE ATT & CK ou le Diamond.3.7. Le modèle de l'intention de la preuve

Niveau d'abstraction: élevé.Portée: gestion des incidents de sécurité de l'information.Points et principes clés:- Il existe des preuves d'activité malveillante fournies par les développeurs de logiciels intentionnellement et non intentionnellement.

- Le niveau de confiance, la méthode de collecte, etc., dépendent de la méthode de fourniture des preuves.

Principales entités et méthodes: Type de preuves (intentionnelles, non intentionnelles).Tâches à résoudre: hiérarchiser la collecte des preuves et évaluer leur fiabilité.Exemples:- Les journaux du logiciel et du système d'exploitation sont une preuve intentionnelle.

- Le cache de requêtes est une preuve involontaire.

- Le trafic réseau est une preuve de conception, c'est-à-dire l'existence d'un objet est prouvée par le fait même de son existence.

J'appellerais ce concept un «modèle» avec un grand étirement. Il permet de tracer une section entre la criminalistique, qui peut impliquer des preuves non intentionnelles, et la surveillance, souvent sans ces moyens. Ou avoir, mais ponctuellement. Hormis cela, je n'en supportais pas le bénéfice.3.8. Modèle de processus de réponse aux incidents PICERL

Niveau d'abstraction: moyen.Portée: Réponse aux incidents de sécurité de l'information.Points et principes clés: La réponse aux incidents SI comprend plusieurs étapes.Entités clés: étapes de réponse aux incidents SI: préparation, détection, confinement, éradication, restauration, analyse des résultats.Tâches à résoudre: Construire un cycle de vie pour répondre aux incidents de sécurité de l'information.En principe, c'est un bon analogue du modèle Kill Chain, mais uniquement par rapport à la réponse. En tenant compte des actions indiquées pour chacune des étapes, il peut être utile pour créer des livres de jeu. L'essentiel est de ne pas oublier d'imposer d'abord la structure organisationnelle et les pouvoirs des personnes impliquées, puis - les caractéristiques de l'infrastructure informatique.3.9. Modèle CVSS3

Niveau d'abstraction: faible.Portée: Hiérarchisation des vulnérabilités.Points et principes clés: Une évaluation de la vulnérabilité peut être calculée à l'aide des mesures suivantes:

Niveau d'abstraction: faible.Portée: Hiérarchisation des vulnérabilités.Points et principes clés: Une évaluation de la vulnérabilité peut être calculée à l'aide des mesures suivantes:- Mesures de base.

- Mesures de temps (changement au fil du temps).

- Mesures de contexte (en fonction de l'infrastructure informatique de l'organisation).

Entités de base (entre parenthèses, les valeurs possibles acceptées par la métrique sont indiquées): Métriques debase:Composant vulnérable , caractérisé par des métriques d'exploitation:- Vecteur d'attaque AV (NALP), le degré de distance d'un attaquant potentiel par rapport à un objet vulnérable.

- Complexité d'exploitation de la vulnérabilité AC (LH), évaluation qualitative de la complexité de l'attaque.

- Authentification / Niveau de privilège PR requis (HLN).

- La nécessité d'une interaction utilisateur UI (NR).

- Limites de fonctionnement S (UC), que les composants exploités et attaqués diffèrent.

Composant attaqué (caractérisé par des mesures d'impact):- Évaluation du degré d'influence sur la confidentialité, l'intégrité et la disponibilité du composant attaqué C, I, A (NMH).

Mesures de temps:- E (ND/XHF POC/PU).

- RL (ND/XUW TF/T OF/O).

- RC (XURC).

:- CR, IR, AR (ND/XHML).

- MAV, MAC, MPR, MUI, MS, MC, MI, MA, I- .

Tâches à résoudre: Hiérarchisation des vulnérabilités (évaluation + vecteur) et chaînes de vulnérabilité.Une description plus détaillée du modèle est présentée, y compris ici . L'article comprend des exemples de transition à l'évaluation de CVSS2 à CVSS3, ce qui illustre bien le principe d'itération pour les modèles. Également pendant la préparation de la publication, CVSS3.1 a été publié.Bien que de nombreuses mesures soient examinées par des pairs, la norme fournit une partie de l'expertise. Par conséquent, l'évaluation finale ne dépend pas tellement de l'organisation qui la conduit.3.10 Autres modèles

En dehors de la discussion, des modèles tels que:- CIA

- Effroi

- STRIDE

- Préparation conjointe du renseignement de l'environnement opérationnel (JIOPE)

- ADAM

- Arbres d'attaque

- L'analyse des hypothèses concurrentes (ACH)

4. Au lieu d'une conclusion.

Une approche systématique de la sécurité, basée sur l'utilisation de modèles à différents degrés de formalisation, ainsi que de diverses normes nationales et étrangères, nous permet d'éviter pas mal d'erreurs. Il permet non seulement de ne pas oublier les conditions et les facteurs nécessaires à la réussite de la construction du système (que ce soit l'EI dans son ensemble ou l'enquête sur un incident spécifique). Mais cela vous permet également de supprimer les paramètres inutiles, qui ne font que compliquer l'image.

Il est important de se rappeler que les modèles, ainsi que les normes, ne sont pas la vérité ultime. Non seulement parce qu'ils doivent être soumis à un examen périodique afin d'afficher au maximum sans ambiguïté un objet réel dans le cadre de la tâche à résoudre. Mais aussi parce que, dans l'ensemble, ils doivent être sélectionnés en fonction de la tâche, des limites et des hypothèses que vous avez acceptées et qui, bien sûr, évoluent avec le temps. La décision d'utiliser un modèle particulier est également soumise aux exigences des processus externes qui fournissent des informations pour vos tâches ou acceptent des données résultant de votre travail. À mon avis, cet article peut contribuer à l'objectif de choisir le modèle le plus adapté. La prochaine étape dépend de vous.

Pour résumer, je vais dupliquer un petit navigateur par modèle indiquant la zone principale de leur application.

Modèles universels:- Processus d'enquête - une technique pour trouver des réponses aux questions pendant l'enquête et la formation; peut être appliqué à des études plus générales.

Modèles de gestion des incidents de sécurité des informations:- Diamond - recherchez et documentez les incidents, convertissez les résultats de l'enquête en TI

- MITRE ATT & CK - recherche d'incidents, analyse comportementale.

- L'intention de la preuve est médico-légale.

- PICERL - réponse aux incidents.

Modèles de construction d'un système de sécurité de l'information:- Défense en profondeur - séparation du système de défense par rapport au SPI.

- Cyber Kill Chain - séparation du système de défense concernant les étapes de l'attaque.

- Pyramid of Pain - travailler avec IOC.

- MITRE ATT & CK - création de contenu pour le système de surveillance et son évaluation.

- L'intention de la preuve est l'introduction d'outils de surveillance spéciaux.

- PICERL - préparation de la réponse aux incidents.

- CVSS3 - création d'un système de gestion des vulnérabilités.

Il convient de rappeler que ces modèles peuvent être appliqués à d'autres fins. De plus, ils peuvent spécifier des exigences pour les zones adjacentes. Par exemple, déterminez la composition et le format des données qui y seront utilisées à l'entrée ou à la sortie des processus associés.