Le 26 juillet 2019, Google

a présenté une proposition visant à réduire la période de validité maximale des certificats SSL / TLS du serveur des 825 jours actuels à 397 jours (environ 13 mois), soit environ de moitié. Google estime que seule l'automatisation complète des actions avec certificats permettra de se débarrasser des problèmes de sécurité actuels, qui s'expliquent souvent par le facteur humain. Par conséquent, idéalement, vous devriez vous efforcer de délivrer automatiquement des certificats de courte durée.

La question a été soumise au vote par l'organisation CA / Browser Forum (CABF), qui définit les exigences pour les certificats SSL / TLS, y compris la période de validité maximale.

Et le 10 septembre, les

résultats ont été annoncés : les membres du consortium ont voté

contre la proposition.

Résultats

Les éditeurs de certificats votent

Pour (11 votes) : Amazon, Buypass, Certigna (DHIMYOTIS), certSIGN, Sectigo (anciennement Comodo CA), eMudhra, Kamu SM, Let's Encrypt, Logius, PKIoverheid, SHECA, SSL.com

Inconvénients (20) : Camerfirma, Certum (Asseco), CFCA, Chunghwa Telecom, Comsign, D-TRUST, DarkMatter, Entrust Datacard, Firmaprofesional, GDCA, GlobalSign, GoDaddy, Izenpe, Network Solutions, OATI, SECOM, SwissSign, TWCA, TrustCor , SecureTrust (anciennement Trustwave)

Se sont abstenus (2) : HARICA, TurkTrust

Certificat de vote des consommateurs

Pour (7) : Apple, Cisco, Google, Microsoft, Mozilla, Opera, 360

Contre : 0

Se sont abstenus : 0

Selon les règles du CA / Browser Forum, pour prendre une décision positive, les deux tiers des éditeurs de certificats et 50% plus un vote parmi les consommateurs doivent voter pour.

Les représentants de Digicert ont

présenté leurs excuses pour avoir manqué le vote, où ils voteraient en faveur de la réduction de la validité des certificats. Ils notent que pour certains clients, raccourcir leur période de validité peut être un problème, mais à long terme, cela offre des avantages en termes de sécurité.

D'une manière ou d'une autre, mais l'industrie n'est pas encore prête à raccourcir la validité des certificats et à passer complètement à des solutions automatisées. Les autorités de certification elles-mêmes peuvent offrir de tels services, mais de nombreux clients n'ont pas encore implémenté d'automatisation. Par conséquent, la réduction du délai à 397 jours est reportée. Mais la question reste ouverte.

Maintenant, Google peut essayer de mettre en œuvre la «force» standard, comme ce fut le cas avec le protocole de

transparence des certificats . De plus, il est soutenu par d'autres développeurs: Apple, Microsoft, Mozilla et Opera.

Rappelons que l'automatisation complète est l'un des principes sur lesquels repose le centre de certification à but non lucratif Let's Encrypt. Il délivre des certificats gratuits à tout le monde, mais la durée de vie maximale des certificats est limitée à 90 jours. La courte durée de vie des certificats présente

deux avantages principaux :

- limiter les dommages causés par les clés compromises et les certificats délivrés de manière incorrecte, car ils sont utilisés pour une période de temps plus courte;

- les certificats de courte durée prennent en charge et encouragent l'automatisation, ce qui est absolument essentiel pour la facilité d'utilisation de HTTPS. Si nous allons migrer l'intégralité du World Wide Web vers HTTPS, nous ne pouvons pas nous attendre à un renouvellement manuel des certificats de l'administrateur de chaque site existant. Dès que l'émission et le renouvellement des certificats seront entièrement automatisés, la durée de vie plus courte des certificats, au contraire, deviendra plus pratique et pratique.

Le sondage GlobalSign sur Habré a montré que 73,7% des répondants étaient "plus susceptibles" de soutenir une réduction de la validité des certificats.

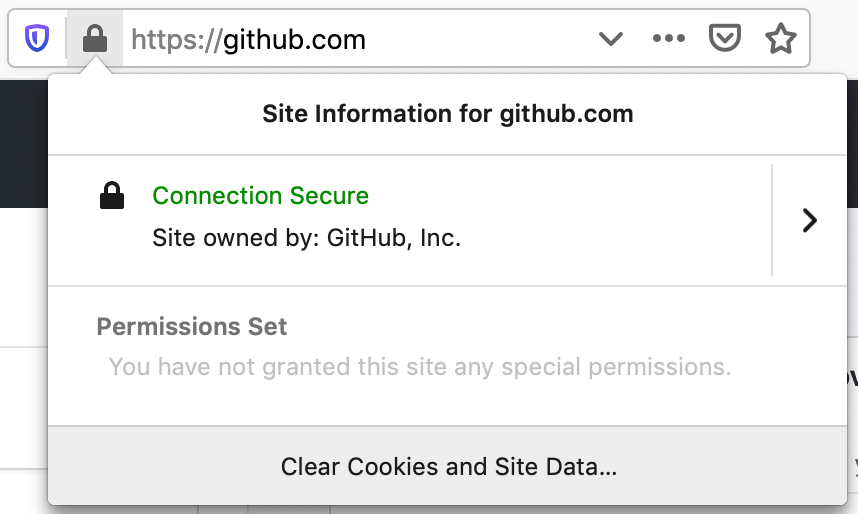

Quant à cacher le badge EV pour les certificats SSL dans la barre d'adresse, le consortium n'a pas voté sur cette question, car la question de l'interface utilisateur du navigateur est entièrement de la compétence des développeurs. En septembre-octobre, de nouvelles versions de Chrome 77 et Firefox 70 seront publiées, ce qui privera les certificats EV d'une place spéciale dans la barre d'adresse du navigateur. Voici à quoi ressemble le changement sur la version de bureau de Firefox 70:

C'était:

Sera:

Selon le spécialiste de la sécurité Troy Hunt, la suppression des informations EV de la barre d'adresse des navigateurs

enterre en fait ce type de certificat .