Dans cette publication, les lecteurs sont invités à se familiariser avec les termes et définitions de base dans le domaine de la sécurité de l'information et examineront également le concept et le paradigme de la sécurité de l'information. Les informations contenues dans cette publication et les suivantes sont basées sur les approches généralement acceptées de la Russie et du monde en matière de sécurité de l'information.

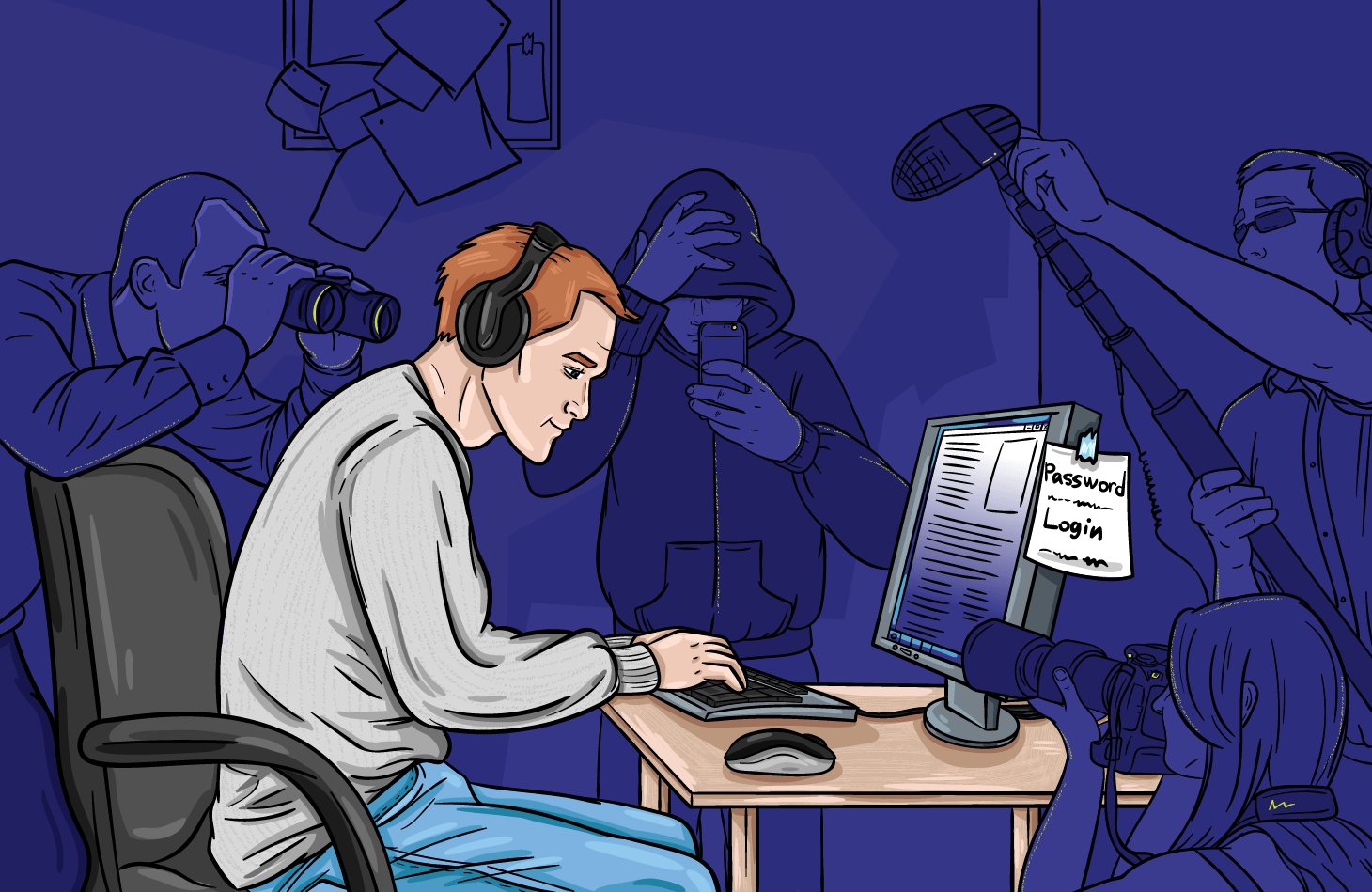

Avec le développement des technologies de l'information et leur pénétration globale dans presque tous les domaines d'activité des États et des entreprises modernes, les questions de protection de l'information deviennent essentielles: la soi-disant quatrième révolution scientifique est impensable sans l'utilisation des technologies de l'information de haute technologie, qui avec tous les avantages comportent des risques qui leur sont associés, car simultanément avec la pénétration Les TI dans la vie des États, des entreprises et des citoyens ordinaires se multiplient et multiplient les menaces à la sécurité des informations.

Il y a une évolution constante à la fois des technologies de l'information et de la sphère de la protection de l'information, ainsi que des attaquants eux-mêmes: si, dès la fin du 20e siècle, le piratage des systèmes informatiques était généralement traité par des passionnés enthousiastes du milieu universitaire qui ne visaient pas à réaliser des profits illégaux et la tromperie des entreprises et des citoyens, le nombre d'attaquants à motivation financière augmente chaque année ces derniers temps. De plus, dans le cyberespace moderne, de véritables armées de hackers opèrent, soutenues et parrainées par les gouvernements de différents pays. Ils mènent des attaques contre les ressources et les infrastructures d'autres États et de grandes entreprises afin d'obtenir des informations de renseignement et, souvent, de désactiver des infrastructures critiques ou même des industries entières. Dans le même temps, la pression réglementaire des États augmente également: réalisant l'importance de protéger les informations et l'infrastructure de l'information, presque tous les États développés adoptent des normes législatives qui répondent aux défis modernes. Ainsi, la sécurité de l'information moderne est «entre les feux» des attaquants hautement qualifiés, des besoins informatiques des entreprises et de l'État, ainsi que des réglementations légales. Pour gagner dans ces conditions, il faut tout d'abord une base solide, à savoir une compréhension claire des principaux phénomènes, termes, ainsi que du concept même de sécurité de l'information.

La

protection de l' information au sens classique signifie assurer l'intégrité, la confidentialité, l'accessibilité des ressources d'information. De plus, les propriétés supplémentaires des informations dans un état de sécurité sont la non-répudiation, l'authenticité et la responsabilité.

Une

menace à la sécurité de l'information est considérée comme une cause potentielle d'un incident indésirable de sécurité de l'information qui peut endommager des actifs et violer l'état de la sécurité de l'information; un incident peut être précédé d'un changement non autorisé de l'état d'un actif appelé événement de sécurité de l'information.

La modélisation des menaces est l'identification de toutes les menaces pouvant endommager les actifs et les vecteurs d'attaque qui peuvent être utilisés par les sources de menaces pour causer des dommages.

Le risque de sécurité de l'information est compris comme la possibilité potentielle d'utiliser les vulnérabilités des actifs comme une menace spécifique pour causer des dommages à une organisation. Comme dans la gestion des risques classique, il existe les moyens suivants de gérer les cyberrisques: ignorer, accepter, éviter, transférer, minimiser. Dans de nombreux cas, le choix de la dernière méthode de traitement des risques la plus optimale précède le développement et la mise en œuvre de systèmes et d'outils de sécurité de l'information. Dans le même temps, lors du choix et de la mise en œuvre de mesures spécifiques pour garantir la sécurité de l'information des actifs, il convient de s'inspirer de la pertinence d'appliquer ces mesures dans le contexte de la tâche commerciale à résoudre, de la valeur de l'actif et de l'ampleur des dommages prévus, ainsi que des coûts potentiels des attaquants. Selon l'approche généralement acceptée, le coût des mesures de protection ne devrait pas dépasser la valeur de l'actif ou le montant des dommages prévus, et les coûts raisonnables estimés de l'attaque pour l'attaquant devraient être inférieurs au bénéfice attendu de la mise en œuvre de cette attaque.

Les dommages causés par la mise en œuvre d'une attaque peuvent être directs ou indirects. Les dommages directs sont les pertes immédiates, évidentes et facilement prévisibles de l'entreprise, telles que la perte des droits de propriété intellectuelle, la divulgation des secrets de production, la réduction de la valeur des actifs ou leur destruction partielle ou totale, les frais juridiques et le paiement d'amendes et d'indemnités, etc. Les dommages indirects peuvent signifier une perte de qualité ou indirecte. Les pertes qualitatives peuvent être une suspension ou une diminution de l'efficacité de l'entreprise, une perte de clients, une diminution de la qualité des produits ou services manufacturés. Les pertes indirectes sont, par exemple, la perte de bénéfices, la perte de réputation commerciale et les dépenses supplémentaires encourues.

Une menace à la sécurité de l'information survient lorsqu'il existe les composants interconnectés suivants: la source de la menace, la vulnérabilité de l'actif, la façon dont la menace est réalisée, la cible de l'exposition et l'effet nocif lui-même. Donnons un exemple: un pirate informatique (source d'une menace) attaque le serveur Web d'une entreprise non corrigée (vulnérabilité des actifs) en injectant l'injection SQL (un moyen de mettre en œuvre une menace) dans le SGBD desservant ce serveur Web (cible) et reçoit illégalement des informations confidentielles (impact malveillant).

De plus, ces composantes des menaces à la sécurité de l'information seront examinées plus en détail.

1. La

source de la menace peut être des contrevenants externes ou internes (par rapport à l'objet de protection considéré), des tiers, des forces de la nature.

Les contrevenants externes ne sont pas des employés de l'entreprise, des utilisateurs légitimes des systèmes d'information internes, des sous-traitants, des sous-traitants, des fournisseurs, des clients et d'autres personnes liées aux relations juridiques avec l'organisation en question. Ces contrevenants n'ont pas un accès légitime à l'objet de protection (actif informationnel) et sont classés en fonction de leurs compétences, capacités et motivations. Des exemples d'étrangers peuvent être des pirates experts pro-gouvernementaux bénéficiant d'un soutien financier du gouvernement ou des cybercriminels embauchés par des concurrents, des hacktivistes, des cyber fraudeurs professionnels ou même des adolescents armés de programmes de piratage largement disponibles. Les contre-mesures contre les intrus externes comprennent presque tout l'éventail des méthodes «classiques» pour assurer la sécurité des informations: élaboration et mise en œuvre de documents réglementaires internes, d'outils de protection des informations, contre-mesures actives, réponse et enquête sur les cyberincidents, etc. Les organisations devraient effectuer des évaluations régulières de leur propre exposition au risque d'attaque par des attaquants externes, qui devraient tenir compte de l'étendue des activités, de la dépendance aux technologies de l'information, de la publicité, de l'attrait pour les attaquants et de l'ampleur des attaques potentielles. En général, ce sont les intrus externes qui sont le facteur le plus imprévisible et incontrôlé du cyber-risque, nécessitant la mise en œuvre des mesures et méthodes de protection les plus modernes.

Les contrevenants internes peuvent être considérés comme des individus - des employés et des dirigeants d'entreprise, ainsi que des personnes morales qui ont une relation contractuelle avec l'entreprise. Les contrevenants internes sont classés en fonction de la focalisation et de la malveillance de leurs actions, et pour effectuer un accès non autorisé ciblé, un initié malveillant doit avoir un motif, une méthode et l'opportunité correspondante d'une attaque. Les prestataires de services, d'équipements ou de personnel comportent également des risques pour la sécurité de l'information - il y a des cas où les prestataires de services informatiques, les fabricants d'équipements auxiliaires et les employés de l'entreprise contractante sont devenus les causes des fuites. Les fournisseurs de services cloud entrent également dans la catégorie des intrus internes potentiels, ce qui peut être mis en évidence par un grand nombre de fuites de données provenant de stockages cloud mal configurés. Il convient de noter la tendance récente sous la forme de normalisation des méthodes d'évaluation et de gestion du risque d'attirer des organisations tierces: le CBR a publié la norme STO BR IBBS-1.4-2018 «Information Security Risk Management in Outsourcing», et la norme internationale ISO 27036 peut être utilisée pour gérer la sécurité de l'information en interaction avec les fournisseurs de services, y compris les fournisseurs de services cloud (guidés par ISO 27036-4: 2016).

En plus des contrevenants externes et internes, il ne faut pas oublier d'autres sources de menaces: les

tiers et les forces de la nature peuvent avoir un impact négatif significatif sur les activités de l'entreprise. Ainsi, les tiers peuvent être considérés comme des autorités publiques, dont les conséquences de l'intervention dans le travail de l'entreprise peuvent être proportionnées à l'impact d'une catastrophe naturelle. L’annonce de mesures d’enquête peut nuire à l’image et à la réputation de l’entreprise, et un ordre écrit de suspendre ses activités, même pour une période relativement courte, peut en fait signifier le retrait de l’entreprise du marché. La saisie de matériel, la fermeture des salles des serveurs et l'arrestation des principaux dirigeants de l'entreprise peuvent également avoir les mêmes conséquences. Les mesures visant à minimiser les risques générés par l'impact de tiers devraient être à la fois une mise en œuvre rigoureuse de toutes les exigences de la législation actuelle et des contrôles internes continus de la conformité. Enfin, les forces de la nature dans le cadre de la catégorisation des sources de menaces sont les catastrophes naturelles, telles que les catastrophes naturelles et technologiques, ainsi que les catastrophes sociales: épidémies, opérations militaires, attaques terroristes, révolutions, grèves et autres cas de force majeure. Pour minimiser les risques de ces incidents, des investissements financiers importants sont souvent nécessaires dans les systèmes assurant la continuité des activités et le rétablissement de la capacité de travail, ainsi que la prise en compte de ces risques aux étapes initiales du développement de l'entreprise: vous devez choisir avec soin l'emplacement des bureaux en tenant compte de l'emplacement, de la proximité d'autres institutions et infrastructures, des conditions météorologiques, des conditions l'État et la société, tenir compte des prévisions de développement économique et social d'une région de présence particulière. En plus de minimiser les risques de catastrophes naturelles de la manière décrite ci-dessus, les entreprises peuvent choisir une autre façon de traiter ces risques: l'assurance. Avec un système de paiement d'assurance bien pensé et sélectionné avec compétence, vous pouvez atténuer les dommages causés par l'impact de la force majeure sur l'entreprise. Cependant, tout gestionnaire et employé doit toujours se rappeler que la vie d'une personne n'a pas de prix par rapport à même l'entreprise la plus rentable.Par conséquent, en toutes circonstances, sauver des vies et la santé doit être la première priorité.

2. La

vulnérabilité est un manque d'outils de protection du système d'information qui peuvent être utilisés par un intrus (à la fois externe et interne) pour mettre en œuvre des menaces à la sécurité de l'information. Les vulnérabilités du système d'information peuvent être causées par des erreurs dans la création, la mise en œuvre ou le fonctionnement du système, ou par la faiblesse des équipements de protection et des mesures appliquées.

D'un point de vue logique, il ne peut exister de systèmes d'information idéalement protégés et sécurisés qui ne sont pas situés dans un espace isolé, mais remplissent leur fonction commerciale, de sorte que des vulnérabilités peuvent même apparaître dans le système le plus fiable et testé. La norme russe GOST R 56546-2015 identifie plusieurs types de vulnérabilités possibles: vulnérabilités de code, configurations, architectures, vulnérabilités organisationnelles, vulnérabilités multifactorielles. Cette norme pointe également vers des endroits potentiels de vulnérabilités: à l'échelle du système, des applications, des logiciels spéciaux, du matériel, des équipements réseau et des outils de sécurité. La vulnérabilité est caractérisée par son degré de danger, qui est défini par GOST R 56546-2015 comme une valeur comparative caractérisant la vulnérabilité du système d'information et l'impact de cette vulnérabilité sur la violation des propriétés de sécurité de l'information (confidentialité, intégrité, accessibilité).

La manière généralement acceptée de calculer le risque de vulnérabilité en termes quantitatifs consiste à utiliser la métrique Common Vulnerability Scoring System (CVSS) du National Institute of Standards and Technology (NIST). Cette métrique vous permet de décrire les principales caractéristiques de la vulnérabilité et de quantifier son danger (sur une échelle de 0 à 10) en fonction de la complexité de l'opération, de l'impact sur les propriétés de sécurité de l'actif, de la disponibilité d'un exploit prêt à l'emploi et de sa disponibilité pour un attaquant, de la capacité à corriger la vulnérabilité et du niveau de fiabilité du message sur la présence vulnérabilités, ainsi que par rapport à l'environnement d'exploitation spécifique du système vulnérable.

L'idée d'enregistrer et de classer les vulnérabilités de manière centralisée a été mise en œuvre dans plusieurs registres officiels de vulnérabilités, tels que MITRE CVE (Common Vulnerabilities and Exposures), FSTEC Russian National Security Bureau (Information Security Threat Databank), NIST NVD (National Vulnerability Database), CERT / CC VND ( Base de données des notes de vulnérabilité).

Le registre MITRE CVE est maintenu depuis 1999 et pendant cette période, des données sur plus de 115 000 vulnérabilités y ont été stockées. Les informations contenues dans ce registre sont entrées par l'AIIC (autorités de numérotation CVE) - les organisations enregistrées (telles que les CERT d'État), les éditeurs de logiciels, ainsi que les chercheurs en sécurité indépendants qui sont autorisés à attribuer l'identifiant du type de vulnérabilité détecté CVE-YYYY-NNNN, où YYYY - année de découverte de la vulnérabilité, et NNNN - son numéro de série. À l'heure actuelle, la liste de l'AIIC compte 98 organisations et particuliers, dont deux sociétés russes - Yandex et Kaspersky Lab.

Le registre russe des EDR est administré par le FSTEC de Russie et l'Institut d'État de recherche du PTZI. Depuis 2015, il a été mis à jour avec des informations sur plus de 21 000 vulnérabilités avec des identifiants de type EDR: YYYY-IUUUU, où YYYY est l'année de détection et IUUUI est le numéro de série de la vulnérabilité. Ce registre se caractérise par le fait qu'il contient des informations uniques sur les vulnérabilités des logiciels développés en Russie, qui ne sont pas présentées dans d'autres registres, et permet également aux développeurs d'outils nationaux de protection des informations d'obtenir des données de vulnérabilité à jour auprès d'une source d'État fiable. Tout citoyen ou organisation qui trouve une vulnérabilité peut envoyer des informations à son sujet via un formulaire Web ou par e-mail directement au FSTEC de Russie.

En plus de ceux officiels, il existe un grand nombre de registres de vulnérabilités et d'exploits alternatifs gérés par les développeurs de logiciels (par exemple, Microsoft, Cisco, Oracle, IBM, Red Hat, Ubuntu, VMware et autres), ainsi que par des organisations individuelles et des passionnés.

La cause de cette vulnérabilité peut être une erreur commise lors du développement ou de la configuration du logiciel. L'American National Institute of Standards and Technology classe 124 types d'erreurs dans sa liste CWE (Common Weakness Enumeration). En outre, pour chacune des erreurs répertoriées sur le site Web de l'organisation MITRE, sa description détaillée est fournie avec des exemples de code vulnérable, des instructions pour détecter et éliminer ces erreurs en référence aux étapes de développement du logiciel, ainsi que des liens vers des vulnérabilités CVE enregistrées qui ont été causées par cette erreur, et les modèles d'attaque CAPEC (Common Attack Pattern Enumeration and Classification), reliant l'erreur et les attaques possibles.

Le FSTEC de Russie a créé un registre des menaces à la sécurité de l'information comme alternative nationale au classificateur MITRE CAPEC. Ce registre contient à ce jour 213 types de menaces, chaque type de menace ayant son propre identifiant unique (type d'UBI. ***), une description de la menace, la source, la cible et les conséquences de sa mise en œuvre. Une recherche par nom, source ou conséquences de la menace est disponible. Dans le même temps, le registre contient non seulement des menaces purement techniques, mais aussi des menaces organisationnelles, telles que, par exemple, UBI.040 (menace de conflit entre les juridictions de divers pays), UBI.056 (menace de mauvais transfert d'infrastructure vers le cloud) ou UBI.134 (risque de perte de confiance à votre fournisseur de services cloud).

Pour identifier les vulnérabilités, on peut utiliser à la fois des systèmes automatisés (scanners de vulnérabilité, systèmes de gestion de la configuration et des versions), et effectuer des évaluations de sécurité et des tests de pénétration, à la suite desquels l'organisation reçoit des informations sur la présence de vulnérabilités potentiellement exploitées. Cependant, vous devez vous rappeler qu'en moyenne plusieurs dizaines de nouvelles vulnérabilités apparaissent quotidiennement, vous ne devriez donc pas faire d'analyse épisodique, mais plutôt construire un processus continu de gestion des vulnérabilités.

Dans son cadre, les organisations peuvent parcourir l'inventaire, la classification et la hiérarchisation des actifs, l'analyse de la sécurité actuelle, la recherche de vulnérabilités et leur traitement (élimination / minimisation / isolation / acceptation) en fonction de leur criticité, la vérification et l'évaluation subséquentes de l'efficacité des mesures prises.3. Méthodes de mise en œuvreles menaces peuvent également être classées. Par exemple, le FSTEC de Russie propose les catégories de méthodes suivantes pour mettre en œuvre les menaces: collecte non autorisée d'informations, épuisement des ressources, injection, substitution pendant l'interaction, manipulation des conditions générales, abus de fonctionnalité, méthodes probabilistes, violation de l'authentification, violation de l'autorisation, manipulation des structures de données, analyse de la cible, manipulation ressources, l'utilisation de défaillances et d'erreurs techniques, l'obtention d'un accès physique, l'utilisation de faiblesses organisationnelles.Le projet MITRE ATT & CK est une base de connaissances sur la façon de mettre en œuvre les menaces, en élargissant la liste des méthodes aux tactiques, techniques et procédures (TTP - Tactiques, Techniques, Procédures) utilisées par les attaquants. MITRE ATT & CK est associé au classificateur de modèle d'attaque MITRE CAPEC dont nous avons parlé précédemment. Pour chacune des tactiques d'attaque, une liste de techniques spécifiques est fournie accompagnée d'une description technique détaillée de la mise en œuvre de l'attaque, une liste des logiciels utilisés par les attaquants et des identifiants de groupes cybercriminels spécifiques qui utilisent certains TTP conformément à leur «écriture», selon lesquels l'attaque peut être attribuée pour réussir. contre-mesures ou enquêtes.4. ObjetsTous les actifs de l'entreprise, à la fois tangibles et intangibles, peuvent être nuisibles lors d'une attaque: personnes, informations, développement, processus de production et d'approvisionnement, canaux de transmission de données, logiciels et matériels et composants système. Il convient de rappeler que ce sont les personnes - employés, managers, sous-traitants - qui sont souvent le maillon le plus faible du système de sécurisation des informations d'une entreprise. Si les moyens techniques de protection fonctionnent conformément aux règles qui y sont énoncées et pour leur bon fonctionnement il suffit de les configurer correctement, alors pour minimiser le «facteur humain» dans les cyberattaques, vous devez effectuer en permanence un travail explicatif avec le personnel et mener une formation et une éducation, en tenant compte des caractéristiques psychologiques et socioculturelles du comportement employés.5.Les types d' impacts malveillants, en règle générale, constituent une violation de l'intégrité, de la confidentialité, de l'accessibilité des ressources d'information, ainsi que des attaques contre la non-répudiation, l'authenticité et la responsabilité des informations.Des exemples intéressants de violations de l'intégrité peuvent être diverses méthodes de manipulation de données et de fraude, telles que Data Diddling (apportant secrètement des modifications incorrectes au système afin de préserver les informations faussées et d'en tirer des avantages financiers à l'avenir - par exemple, pour manipuler les états financiers et les cours des actions de l'entreprise) , Salami Fraud (apportant un grand nombre de changements très subtils sur une longue période, ce qui conduit finalement à des conséquences importantes - par exemple, une liste 10 kopecks de chaque compte bancaire de tous les clients tout au long de l'année), «bombes logiques» (introduction de signets logiciels qui entraînent une distorsion des données stockées / traitées sous certaines conditions - par exemple,accumulation non autorisée d'intérêts majorés sur une contribution à un certain employé de banque après son licenciement).La violation de la confidentialité des informations est lourde non seulement de conséquences évidentes à court terme, par exemple, lorsque des informations personnelles de clients sont découvertes en accès libre, mais aussi du fait que des informations volées peuvent «émerger» de manière inattendue plusieurs années après le fait du compromis - par exemple, des informations diffamant l'entreprise ou le chef peuvent Être divulgué à la veille d'une introduction en bourse ou d'un rendez-vous. Le vol du savoir-faire de l'entreprise par des concurrents peut conduire non seulement à une perte d'avantage concurrentiel et de parts de marché, mais aussi à l'extorsion en attaquant des concurrents qui menacent de faire connaître les façons «grises» de faire des affaires de l'entreprise.Les attaques qui violent la disponibilité des informations, en règle générale, se révèlent être les plus faciles à détecter, tout en étant extrêmement destructrices en termes d'activités opérationnelles et de maintien d'une réputation. Les exemples incluent les épidémies internationales sensationnelles de WannaCry ou NotPetya, ainsi que les attaques DDoS contre les systèmes de paiement et les banques russes. Les entreprises et les particuliers sont également de plus en plus confrontés aux virus rançongiciels, qui deviennent de plus en plus dangereux d'année en année et peuvent suspendre le fonctionnement de sociétés entières.Les composantes agrégées des menaces à la sécurité de l'information décrites ci-dessus (sources, vulnérabilités et méthodes de réalisation des menaces, objets et types d'effets nocifs) peuvent être neutralisées par des mesures de protection, qui sont traditionnellement divisés en organisation, technique, physique et s'appliquent aux employés, aux processus et aux technologies. Selon les objectifs des mesures appliquées, il existe une division en mesures préventives, politiques, préventives, dissuasives, correctives, correctives, d'enquête et compensatoires.Les principales normes internationales pour la mise en œuvre pratique de la sécurité de l'information sont ISO / IEC 27001: 2013 Systèmes de gestion de la sécurité de l'information - Exigences et NIST SP 800-53 Contrôles de sécurité et de confidentialité pour les systèmes d'information et les organisations et confidentialité des systèmes d'information et des organisations »), qui comprennent une description des exigences organisationnelles et techniques pour le développement d'un système holistique pour assurer et gérer la sécurité de l'information. Il convient de noter que toutes les mesures de protection décrites dans la norme NIST SP 800-53 comprennent également des étapes spécifiques pour mettre en œuvre la mesure correspondante, ce qui rend ce document beaucoup plus détaillé que la norme ISO / IEC 27001: 2013.L'introduction de différents moyens techniques de protection n'est conseillée qu'après avoir franchi les principales étapes de la construction d'un système intégré de gestion de la sécurité de l'information: élaboration de documents réglementaires internes dans le domaine de la gestion des risques et de la cybersécurité, inventaire et classification des actifs, évaluation et analyse des risques, étude de faisabilité pour la mise en place de types spécifiques d'équipements de protection . Il convient également de noter que même l'outil le plus moderne et «avancé» nécessite un réglage fin pour effectuer des fonctions commerciales de protection dans une entreprise particulière.Par conséquent, pour une utilisation rentable, vous devrez d'abord comprendre exactement quels risques couvriront tel ou tel système de cyberdéfense, puis Configurez-le en conséquence et gardez-le constamment à jour.Pour conclure, je voudrais une fois de plus noter que le développement et les avantages de l’utilisation des technologies de l’information modernes vont de pair avec les risques et les menaces qui leur sont associés. Par conséquent, l'introduction des technologies de l'information, comme tout nouveau projet porteur d'une certaine inconnue, doit être combinée avec l'analyse et le traitement des risques. Cependant, il existe souvent une approche dépassée dans laquelle les problèmes de sécurité de l'information sont considérés indépendamment du contexte commercial et ne sont pas non plus associés à la gestion des risques. Seule une compréhension globale des composantes des menaces actuelles à la sécurité de l'information, associée à l'utilisation de techniques d'évaluation des risques pour la mise en œuvre et le fonctionnement de divers systèmes d'information,ainsi qu'une compréhension des méthodes modernes de neutralisation des menaces avec des mesures de protection vous seront utiles dans le choix d'une stratégie informatique pour le développement de l'entreprise et sa transformation numérique, ainsi que dans la mise en œuvre et l'utilisation de certaines technologies de l'information, produits et services.