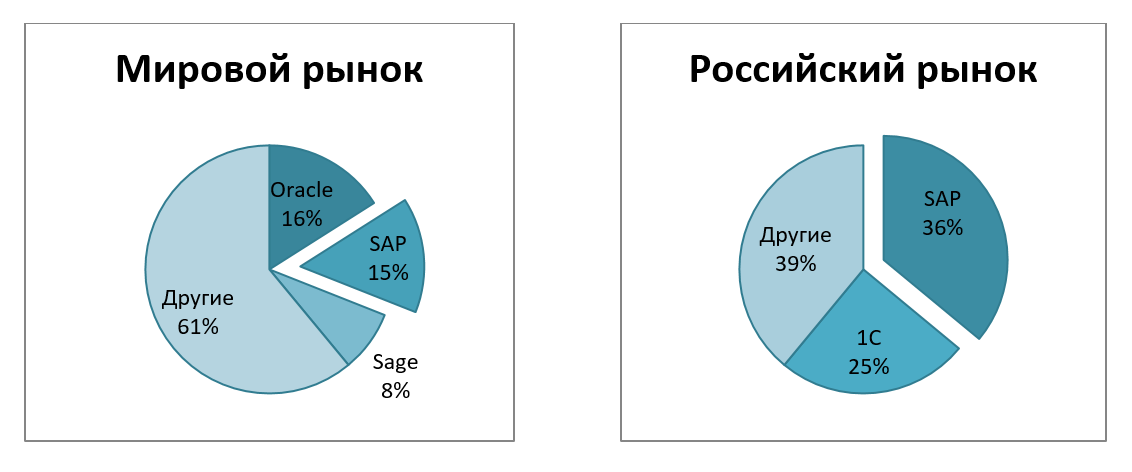

Avec la tendance à numériser les entreprises du monde entier, les systèmes de gestion des ressources d'entreprise - les systèmes ERP - gagnent en popularité. Le principal acteur de ce segment sur les marchés mondial et russe est depuis longtemps la société allemande SAP.

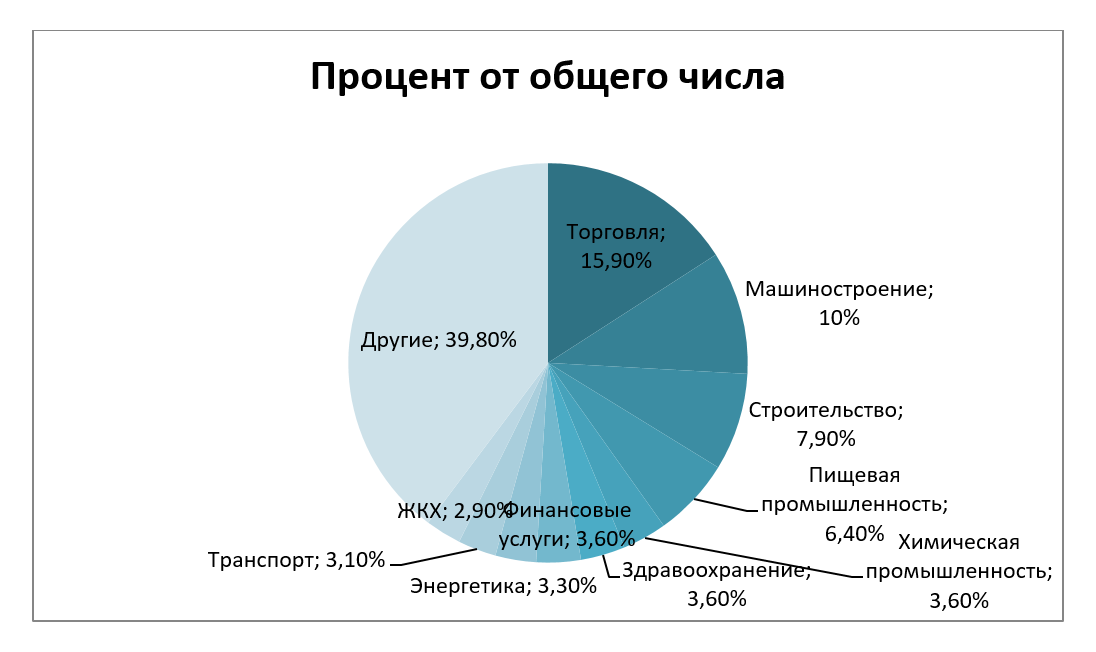

Il convient de noter que Gartner définit ce type de système comme «critique pour l'entreprise», ce qui n'est pas surprenant compte tenu des fonctionnalités étendues qu'ils fournissent: finance, fabrication, gestion de la chaîne d'approvisionnement, CRM, cycles de vie des produits, BI, etc. par exemple, la part des industries appliquant ces solutions pour le plus grand nombre de projets de mise en œuvre dirigés par le portail TAdviser est la suivante:

Cependant, malgré la pertinence de ces décisions critiques pour les entreprises, les industries souffrent toujours d'un manque d'informations sur les vecteurs d'attaque de tels systèmes utilisés par les cybercriminels dans l'espionnage industriel, les attaques de pirates à but lucratif ou à des fins politiques.

La propagation des technologies de l'information entraîne une augmentation du nombre de vulnérabilités logicielles (logiciels) détectées, en relation avec lesquelles le nombre total de composants vulnérables des systèmes augmente. Étant donné que la mise en œuvre de processus métier implique souvent l'interaction de systèmes distants les uns des autres via Internet, cela présente le plus grand danger, car dans ce cas, les systèmes ERP d'entreprise ont accès à un réseau ouvert.

Grâce à des ressources de recherche Internet spécialisées telles que Shodan et Censys, ainsi qu'à l'utilisation de certaines requêtes Google (appelées Google Dorks), qui sont publiées quotidiennement, par exemple sur le service en ligne Exploit-DB, plus de 17 000 applications peuvent être trouvées accessibles via Internet Systèmes ERP et au moins 500 fichiers de configuration SAP qui restent librement disponibles dans des stockages de fichiers non sécurisés.

Par exemple, en 2016, le CERT du département américain de la Sécurité intérieure a publié une directive déclarant qu'au moins 36 organisations mondiales avaient été piratées en exploitant une vulnérabilité des systèmes SAP connue depuis plus de cinq ans. Un exemple encore plus «brûlant»: en avril 2019, l'exploit 10KBLAZE a été présenté lors d'une conférence à Dubaï, qui a mis en danger des milliers d'entreprises, bien que des consignes de sécurité qui «comblent» cet écart dans les systèmes aient été publiées avant 2013.

Le nombre d'exploits accessibles au public ou d'instructions détaillées pour exploiter une vulnérabilité particulière n'a cessé d'augmenter (données du service en ligne Exploit-DB). Beaucoup d'entre eux utilisent des directives de sécurité publiées, et certains sont complètement automatisés pour une utilisation dans des utilitaires comme Metasploit, qui permet des tests de pénétration automatisés.

Il convient de noter que souvent, les grandes entreprises de base dans une grande variété de domaines deviennent la cible d'attaques. En partie, pour résoudre ce problème, la loi fédérale n ° 187 sur la sécurité des infrastructures d'information critiques de la Fédération de Russie (KII) a été adoptée, un an et demi s'est écoulé depuis son entrée en vigueur. Tout d'abord, l'adoption de cette loi vise à resserrer le contrôle du respect des exigences de sécurité des installations KII et à accroître la tolérance aux pannes lors des attaques informatiques contre elles. De plus, l'information sur les incidents informatiques du sujet du KII nécessitera une intégration avec le système d'État pour la détection, la prévention et l'élimination des conséquences des attaques informatiques (SOSOPKA).

En outre, par la suite, en plus de cette loi fédérale, des actes juridiques normatifs ont été adoptés qui présentaient à la fois des exigences organisationnelles et techniques significatives (entrant dans la première, deuxième ou troisième catégorie d'importance attribuée à la procédure établie de catégorisation conformément aux critères d'importance et aux indicateurs de leurs valeurs). ) objets de l'infrastructure d'information critique.

Par exemple, dans le processus de modélisation des menaces pour la sécurité des informations, il est nécessaire d'analyser les vulnérabilités possibles d'un objet significatif et de ses logiciels et micrologiciels, ainsi que de déterminer les moyens possibles de mettre en œuvre ces menaces.

Compte tenu du fait que SAP est un leader non seulement en Russie, mais également sur le marché mondial, nous pouvons conclure que pour certaines entreprises des domaines énumérés à la figure 1, la mise en œuvre des exigences de la loi «sur la sécurité des infrastructures d'informations critiques» sera directement liée assurer l'état de sécurité de leurs solutions ERP (y compris SAP). Fig.1: Sphères qui combinent les objets de KII (conformément à la loi fédérale n ° 187)

Fig.1: Sphères qui combinent les objets de KII (conformément à la loi fédérale n ° 187)La complexité des grands paysages des systèmes SAP ERP, dont les serveurs de gestion peuvent être physiquement situés à une distance suffisante les uns des autres, la gestion des entreprises de dizaines de milliers d'employés - tout cela complique le processus de surveillance et d'analyse de la sécurité des systèmes SAP.

Cependant, "l'ouverture" d'un système d'information sur Internet n'est pas toujours considérée comme un facteur négatif. Par exemple, de nombreux objets KII ont un réseau fermé et isolé, ce qui ne fait que compliquer le processus d'analyse de sécurité, car dans ce cas, le système n'a pas d'accès direct à Internet, ce qui signifie que les moyens intégrés de vérification des mises à jour ne peuvent pas toujours remplir sa fonction, ce qui entraîne des violations de sécurité restent ouverts à certains types d'attaques.

Sur la base de ce qui précède, plusieurs domaines de travail sont considérés dans la mise en œuvre des exigences de la loi fédérale «sur la sécurité des KII»:

- Amélioration et développement de mesures pour des mises à jour logicielles en temps opportun;

- L'utilisation d'équipements de protection supplémentaires imposés;

- Analyse du code source des programmes et mise en place de processus de développement de logiciels sécurisés.

Le besoin de concevoir, d'implémenter et d'appliquer des outils de sécurité SAP nationaux dans ce contexte est particulièrement aigu. La substitution des importations omniprésente nécessite non seulement le développement des produits nationaux par les fournisseurs, mais également une approche plus intégrée de la mise en œuvre des systèmes ERP par les entreprises, en tenant compte des exigences les plus pertinentes en matière de sécurité des informations.

Boris Pasynkov , ingénieur de conception, Gazinformservice