Dans cet article, les 5 premières tâches, nous apprenons les bases de l'analyse du trafic de différents protocoles réseau.

Information organisationnelleSurtout pour ceux qui veulent apprendre quelque chose de nouveau et se développer dans l'un des domaines de l'information et de la sécurité informatique, j'écrirai et parlerai des catégories suivantes:

- PWN;

- cryptographie (Crypto);

- technologies de réseau (réseau);

- reverse (Reverse Engineering);

- stéganographie (Stegano);

- recherche et exploitation des vulnérabilités WEB.

En plus de cela, je partagerai mon expérience en criminalistique informatique, analyse de logiciels malveillants et micrologiciels, attaques sur les réseaux sans fil et réseaux locaux, réalisation de pentests et écriture d'exploits.

Afin que vous puissiez vous renseigner sur les nouveaux articles, logiciels et autres informations, j'ai créé une

chaîne dans Telegram et un

groupe pour discuter de tout problème dans le domaine de l'ICD. Aussi, je considérerai personnellement vos demandes, questions, suggestions et recommandations

personnelles et répondrai à tout le monde .

Toutes les informations sont fournies à des fins éducatives uniquement. L'auteur de ce document n'assume aucune responsabilité pour tout dommage causé à quelqu'un du fait de l'utilisation des connaissances et des méthodes obtenues à la suite de l'étude de ce document.

Authentification FTP

Dans cette tâche, il nous est proposé de rechercher des données d'authentification à partir d'un vidage de trafic. En même temps, ils disent que c'est FTP. Ouvrez le fichier PCAP dans Wireshark.

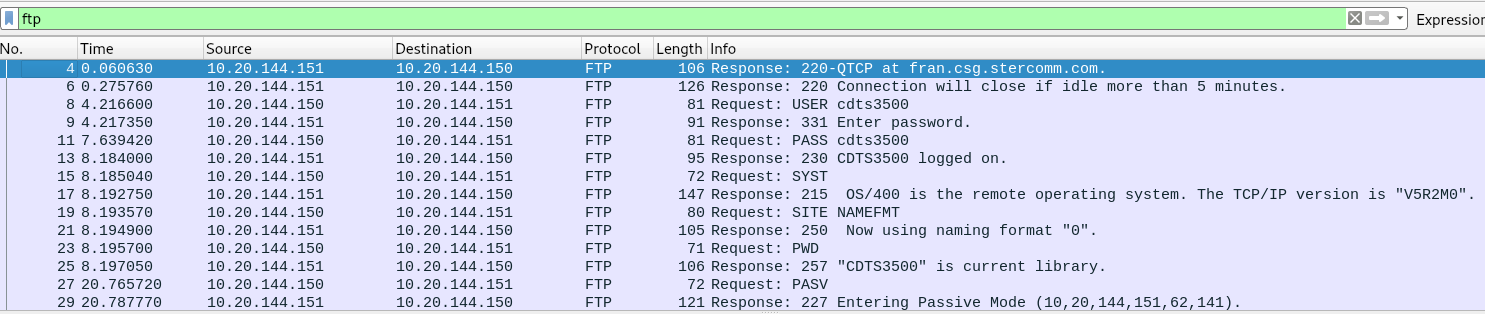

Nous filtrons d'abord les données, car nous n'avons besoin que du protocole FTP.

Nous allons maintenant afficher le trafic sur les flux. Pour ce faire, après un clic droit, sélectionnez Suivre le flux TCP.

Nous voyons le nom d'utilisateur et le mot de passe de l'utilisateur.

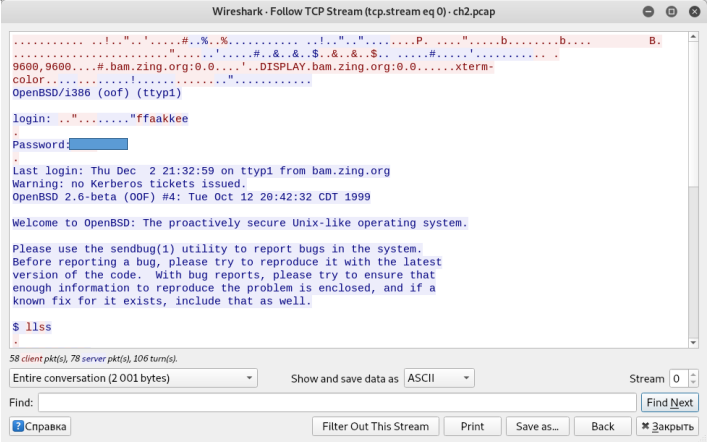

Authentification Telnet

La tâche est similaire à la précédente.

Nous récupérons le nom d'utilisateur et le mot de passe.

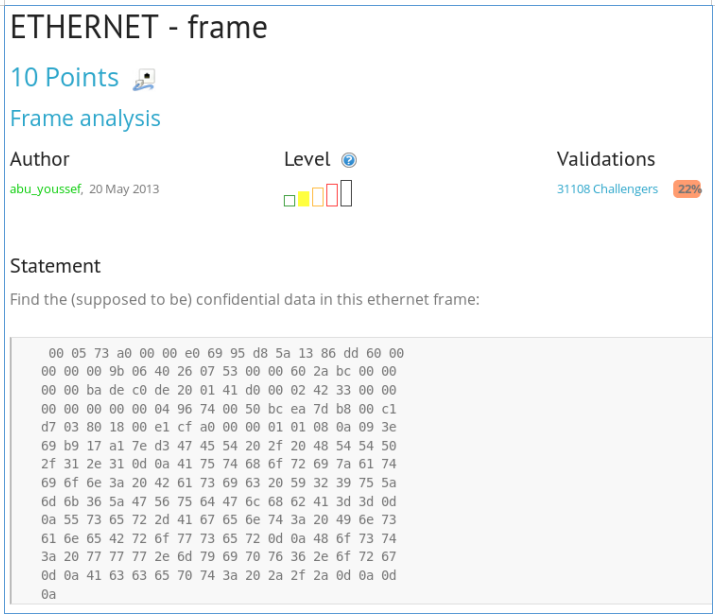

Trame Ethernet

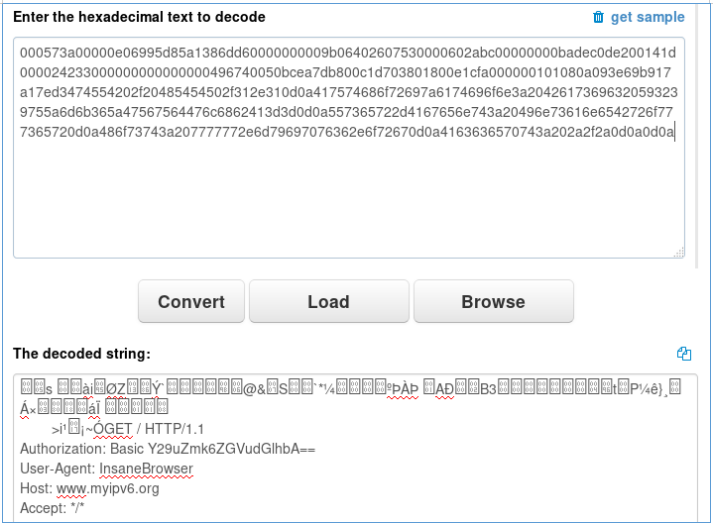

On nous donne une présentation hexadécimale d'un paquet de protocole Ethernet et on nous demande de trouver des données sensibles. Le fait est que les protocoles sont encapsulés les uns dans les autres. C'est-à-dire que le protocole IP est situé dans la zone de données du protocole Ethernet, dans la zone de données dans laquelle se trouve le protocole TCP, en HTTP, où se trouvent les données. Autrement dit, nous avons seulement besoin de décoder les caractères de la forme hexadécimale.

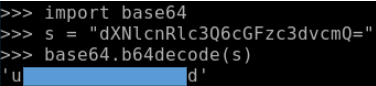

L'en-tête HTTP contient les données d'authentification de base. Décodez-les à partir de Base64.

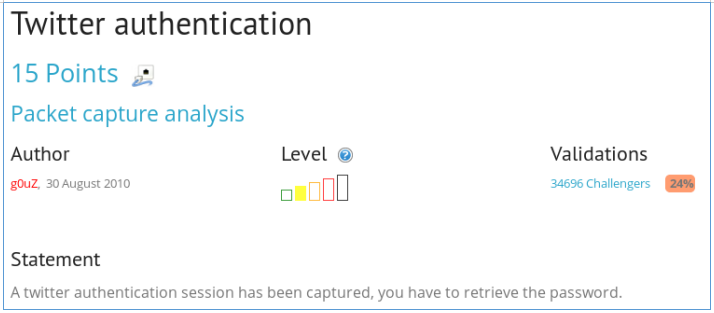

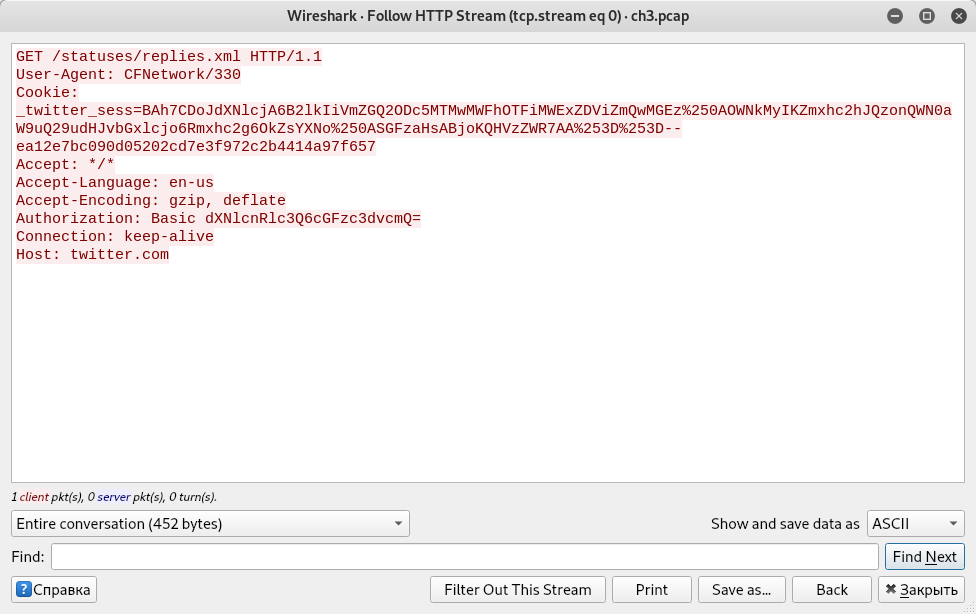

Authentification Twitter

On nous demande de trouver un mot de passe pour se connecter à Twitter à partir d'une décharge de trafic.

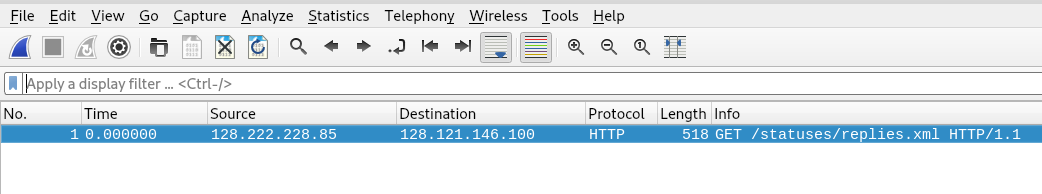

Il n'y a qu'un seul package. Ouvrez-le en double-cliquant.

Et encore une fois, nous voyons les données d'authentification de base.

Nous trouvons le nom d'utilisateur et le mot de passe.

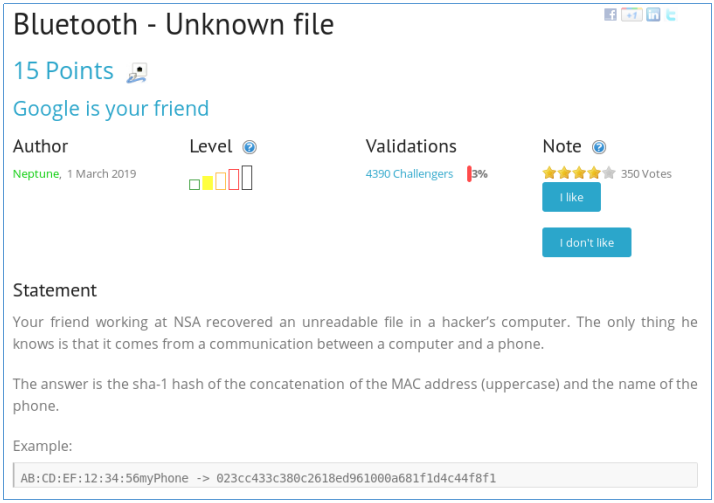

Fichier Bluetooth Unknow

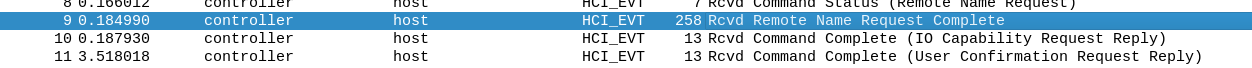

Ils racontent une histoire et demandent à trouver le nom et l'adresse MAC du téléphone. Ouvrez le fichier dans Wireshark. Recherchez la ligne Remote Name Request Complete.

Examinons les champs de ce package, où l'adresse MAC et le nom de téléphone sont affichés.

Nous prenons le hachage et le remettons.

Sur cette tâche, nous terminons l'analyse des tâches faciles sur le thème des réseaux (plus pour les débutants). De plus en plus compliqué ... Vous pouvez nous rejoindre sur

Telegram . Là, vous pouvez proposer vos propres sujets et voter sur le choix des sujets pour les articles suivants.