Nous suivons en permanence l'évolution des outils de piratage, que ce soit l'émergence de nouveaux outils ou la mise à jour des outils existants. Par conséquent, nous ne pouvions pas passer par

Silent Trinity , annoncé au DefCon 27 Demo Labs.

Qu'est-ce que c'est et pourquoi étudier

Les experts PT ESC fournissent des connaissances aux produits de l'entreprise et leur apprennent à détecter les attaquants TTP (tactiques, techniques et procédures). La phase de post-exploitation fait partie intégrante de tout compromis. Par conséquent, nous considérons qu'il est de notre devoir de découvrir un outil aussi intéressant que Silent Trinity. De plus, les spécialistes PT ESC ont déjà

trouvé des cas d'attaques réelles en l'utilisant.

Le cadre de post-exploitation Silent Trinity a reçu une mise à jour dans la nouvelle version 0.3.0. Les principales innovations sont l'architecture client-serveur et le mode multi-utilisateurs. Les pirates adorent le cadre d'utilisation du DLR (Dynamic Language Runtime).

Grâce au DLR, les implants gagnent en flexibilité et en secret par rapport à C #. À l'heure actuelle, la communication C2 avec la victime peut se produire via quatre transports - HTTP, HTTPS, DNS, WMI.

Comment fonctionne la nouvelle Silent Trinity

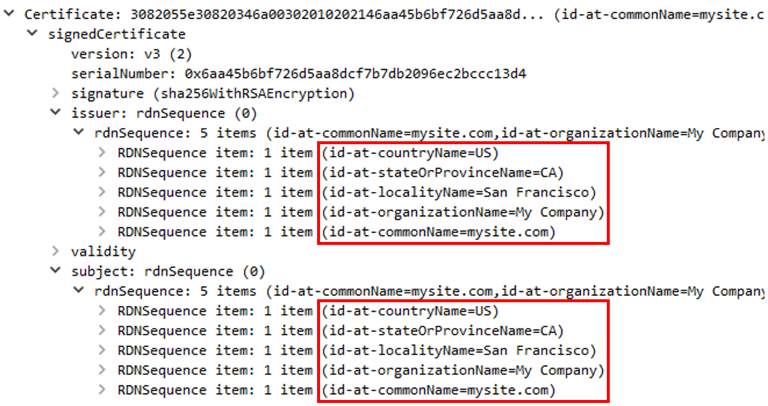

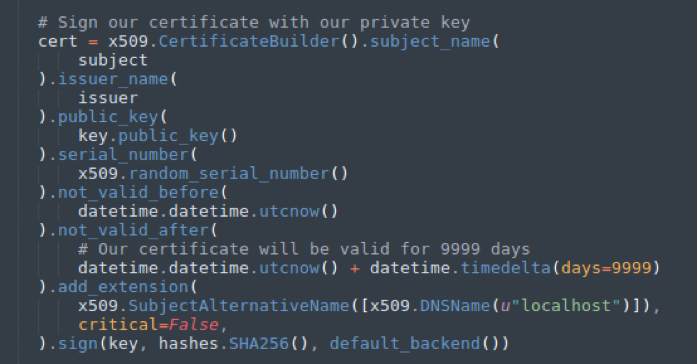

Nous avons effectué une étude de la dernière version de l'outil afin de trouver des options de détection et sommes parvenus à la conclusion: malgré tous les avantages, Silent Trinity peut toujours être détecté à la fois par l'activité sur l'hôte et par l'interaction du réseau. Commençons par le dernier. En règle générale, HTTPS est sélectionné comme transport. Au premier lancement, Silent Trinity génère un certificat TLS auto-signé, qui est ensuite utilisé pour communiquer avec un système compromis. Un tel certificat contiendra toujours les mêmes valeurs de champ d'information.

La durée de vie (9 999 jours) et le champ SubjectAlternativeName avec la valeur 'localhost' sont également inhabituels dans le certificat.

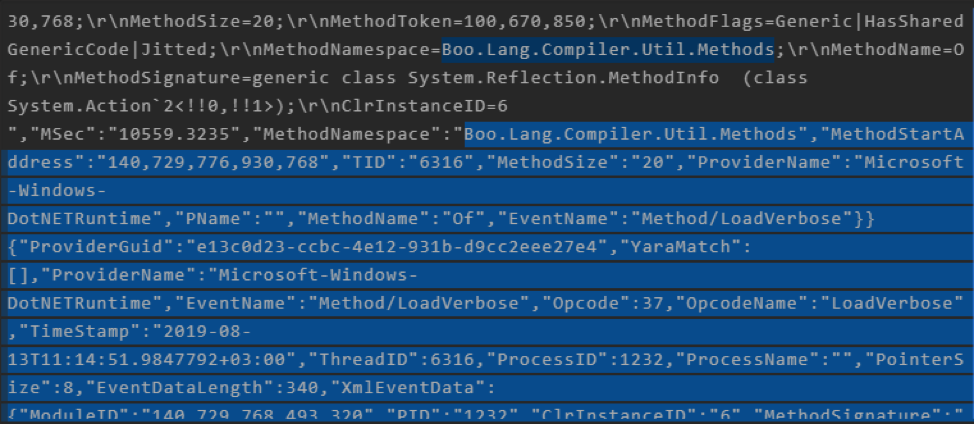

L'implant peut être lancé via powershell, msbuild ou wmic. Pour ce faire, créez un fichier qui est lancé par l'un des outils. Quelle que soit la façon dont il est lancé, le fichier contiendra un objet sérialisé en base64. C'est lui qui envoie la demande à C2 pour obtenir la charge utile qui servira de transport. La victime reçoit la charge, réalise le corps principal de l'implant. Une telle approche utilisant DLR n'est vraiment pas facile à détecter, mais il existe des moyens d'obtenir le suivi des événements via ETW (Event Tracing for Windows).

Grâce à cela, vous pouvez découvrir l'utilisation du langage Boo, dans lequel les fonctions de l'implant et les modules de charge utile sont écrits. Boo lui-même est un langage OOP de type Python et est rare.

Ainsi, pour la nouvelle version de Silent Trinity, un certain nombre de paramètres uniques sont rassemblés qui aident à détecter son utilisation.

Après la mise à jour, ainsi que Demo Labs sur Defcon 27, le nombre de références à l'outil sur les forums et canaux thématiques a augmenté, ce qui indique la popularité croissante de Silent Trinity. Par conséquent, il est possible d'augmenter le nombre d'attaques impliquant le framework.

Les experts PT ESC recommandent d'utiliser les

outils MaxPatrol SIEM et

PT Network Attack Discovery , ils ont déjà implémenté les vérifications nécessaires sous forme de règles et de corrélations.