Dans les trois articles précédents (

un ,

deux ,

trois ), nous avons expliqué comment nous avons mis à niveau le réseau câblé du bureau de Jet Infosystems. Il est maintenant temps de parler de la mise à niveau du réseau sans fil.

Inconvénients de l'ancien réseau

Le réseau sans fil de notre bureau a été construit sur l'équipement d'un autre fournisseur. Et le fonctionnement de ce réseau a provoqué un mécontentement grave chez les utilisateurs et les administrateurs système.

Qu'est-ce que les utilisateurs n'ont pas aimé?

La connexion au réseau n'a pas été facile. Nous avons implémenté le concept de BYOD (apportez votre propre appareil), lorsque l'utilisateur pouvait connecter indépendamment l'appareil au réseau. Par exemple, si l'appareil connecté au réseau est l'ordinateur portable d'entreprise d'un employé, il doit fournir un accès aux ressources de l'entreprise et à Internet. Et si l'utilisateur a apporté son appareil - un smartphone, une tablette -, vous devez lui donner uniquement accès à Internet. Malgré cette possibilité, la prise en charge d'un réseau sans fil nécessitait beaucoup d'efforts d'administrateur, car de nombreuses situations devaient être traitées individuellement. Plus beaucoup de nuances avec des plates-formes fragmentées lorsqu'il n'y a pas de travaux standardisés. En conséquence, les coûts des ressources nécessaires pour régler tous les aspects se sont révélés totalement impraticables. Il était plus logique de tout reconstruire.

Quelles plaintes les administrateurs ont-ils formulées à propos du réseau Wi-Fi?

Un grand nombre de demandes provenaient d'utilisateurs ayant divers problèmes de connectivité, incapacité à configurer l'équipement, etc. De plus, l'ancien réseau a été créé vers 2012-2013, et depuis lors, les normes ont changé et les vitesses sont devenues plus élevées.

Nous avons calculé et réalisé qu'il serait plus coûteux de mettre à niveau un réseau existant que de le remplacer complètement par un nouveau, en utilisant l'architecture et l'équipement de Huawei. Ils ont décidé de cela.

Comme base technique pour la solution, les points d'accès Huawei AP6050DN et AP6052DN ont été choisis. Ce sont des appareils modernes qui prennent en charge les normes IEEE 802.11b / g / n / ac et fonctionnent dans les bandes 2,4 GHz et 5 GHz. Nous avons également décidé d'utiliser le contrôleur de réseau sans fil Huawei AC6605 (plus précisément, deux contrôleurs combinés dans un cluster) et le complexe logiciel et matériel Huawei Agile Controller Campus (HACC) pour l'autorisation des utilisateurs et le contrôle d'accès.

Quelle est la différence entre les bandes 2,4 GHz et 5 GHzLa bande 5 GHz est mieux adaptée pour desservir un grand nombre d'appareils dans la zone d'un point, les abonnés n'interfèrent pas entre eux. Dans la plage 2,4 GHz, la plage est plus longue, les ondes pénètrent mieux à travers les murs et les plafonds, moins d'interférences dues aux réflexions des meubles et des éléments de structure.

Enquête radio

Étant donné que nous nous plaignions non seulement de la méthode de connexion, mais également de la qualité de la couverture radio du réseau Wi-Fi existant, nous avons commencé par une enquête radio. Traditionnellement, cela se fait en contournant toutes les pièces avec un ordinateur portable, parsemé d'adaptateurs de mesure et du logiciel AirMagnet configuré. Dans chaque pièce, vous devez effectuer plusieurs mesures, en fixant la position de l'ordinateur portable.

Alexander Gulyaev

raconte à asha77 : il y a beaucoup de longs couloirs dans notre bureau, il est long et fastidieux de transporter soi-même un équipement de mesure. Après avoir ressemblé à ceci pendant un jour ou deux, nous étions fatigués et avons décidé de mettre sur pied quelque chose de plus technologiquement avancé. Googlé. Sur Avito, un scooter à moitié mort a été acheté pour 2500 roubles. À partir des restes des profils du mur vidéo, un semblant de base a été tordu dans lequel des morceaux d'un scooter gyroscopique impitoyablement scié avec tous ses intérieurs et le Raspberry Pi ont été intégrés. Les collègues ont ajusté le programmeur et les Allemands créatifs (ou sont-ils néerlandais?) À partir du github - logiciel qui est versé dans le contrôleur du gyroscope et vous permet de contrôler les commandes via RS232 à partir de Raspberry PI. L'application PI a été téléchargée sur Node.js pour contrôler le contrôleur à partir d'un smartphone. Il s'est avéré un robot (appelé Robik), qui transporte un ordinateur portable pour l'opérateur. Grâce à Robik, une enquête radio détaillée du bureau a pris près de la moitié du temps que dans la version habituelle. Ceci malgré le fait que pratiquement rien n'a été fini par manque de temps.

Ce n'est pas sans l'aide de Robik qu'il s'est avéré que le niveau du signal était assez bon. Ainsi, les points d'accès ont été placés aux bons endroits avec une densité normale. Mais certains d'entre eux dans la bande 2,4 GHz ont interféré les uns avec les autres. Par conséquent, nous avons décidé de déconnecter 2,4 GHz et d'utiliser uniquement 5 GHz après la mise à niveau dans des endroits avec une forte densité de points sur une partie des points.

De plus, dans les endroits à haute densité, nous avons installé des points d'accès série AP6052DN, pas AP6050DN. Ils sont positionnés par le vendeur spécifiquement pour les lieux avec un grand nombre d'abonnés. L'AP6052DN possède deux émetteurs, dont l'un fonctionne sur deux bandes et passe automatiquement en mode optimal, et le deuxième émetteur ne fonctionne qu'à 5 GHz.

La sécurité

L'accès sans fil implique toujours un mécanisme d'autorisation, car la radio est un environnement ouvert, et tout le monde peut l'écouter. Par conséquent, les problèmes de sécurité - cryptage, autorisation - doivent recevoir une attention maximale. Avec cela, vous devez commencer à concevoir un réseau sans fil.

Nous avons trois types d'accès: l'accès à la production, l'accès invité et la connexion des propres appareils des employés.

Accès à la production

L'accès à la production est utilisé sur les ordinateurs portables d'entreprise. Les employés peuvent accéder aux mêmes ressources d'entreprise que lors de la connexion par câble. L'industrie de cette option a depuis longtemps développé un schéma d'autorisation WPA2 standard.

L'autorisation est faite selon des certificats d'utilisateur personnels. Dans l'ancien réseau, la solution d'autorisation du fournisseur était une autorité de certification distincte et des certificats d'utilisateur générés indépendamment. Cela a fonctionné sur le principe «une fois configuré et tout fonctionne», mais si quelque chose ne fonctionnait pas, notre support technique ne pouvait pas extraire le certificat généré et le placer manuellement sur l'appareil de l'utilisateur.

Par conséquent, nous avons décidé que nous n'aurions plus de solution propriétaire et nous nous intégrerions à l'autorité de certification d'entreprise Microsoft existante. Il existe trois façons d'installer un certificat utilisateur sur l'ordinateur d'un utilisateur: via les stratégies de groupe AD, apportez un ordinateur portable au service informatique, dont l'employé émettra un certificat, ou utilisez le provisionnement automatique.

Parlons de la troisième méthode. Comment ça marche? Un utilisateur tente de se connecter à notre réseau de production sans fil. S'il le fait pour la première fois, il sera automatiquement redirigé vers notre portail interne Huawei, qui est implémenté à l'aide du produit Agile Controller Campus, et proposé d'exécuter un petit utilitaire.

Cet utilitaire lance l'appel de Huawei Agile Controller Campus à l'autorité de certification de l'entreprise, générant un certificat utilisateur individuel et l'installant dans le magasin de certificats sur l'ordinateur local.

En général, dans les entreprises où tous les lieux de travail sont plus ou moins standard, il est plus pratique de distribuer des certificats aux postes de travail à l'aide de stratégies de groupe Microsoft à l'aide d'Active Directory. Mais avec nous, cela n'est pas possible pour toute l'organisation, car de nombreux ordinateurs fonctionnent sous Linux. Par conséquent, les développeurs qui ont installé diverses versions nationales de Linux sont les plus touchés. Malheureusement, une variété de solutions informatiques modernes pour de tels systèmes d'exploitation apparaissent en dernier.

En relation avec tout ce qui précède, il devrait toujours être possible de configurer manuellement le poste de travail.

Accès invité

Tout employé de notre entreprise peut inviter un invité. S'il a besoin d'un accès Internet, lorsqu'il est connecté à un réseau Wi-Fi d'entreprise, le système le redirige automatiquement vers le portail d'autorisation (Captive Portal). Dans ce cas, l'invité reçoit le nom d'utilisateur et le mot de passe de l'employé qui l'a invité.

Mais où l'employé obtient-il cette connexion avec un mot de passe? Auparavant, les informaticiens généraient une fois tous les deux ou deux mois des ensembles de connexions et de mots de passe, qui pouvaient être obtenus à la réception. N'importe quel employé pouvait aller voir les secrétaires et demander des données pour entrer dans le réseau. Ensuite, les secrétaires ont envoyé une lettre au service d'information et de support technique avec des informations à quels employés et pour quels visiteurs les informations ont été fournies.

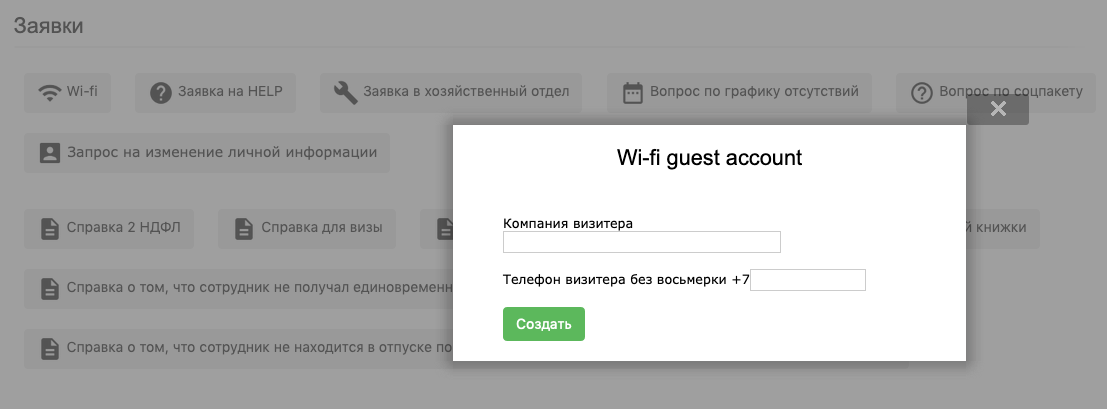

Comme vous pouvez l'imaginer, le circuit était trop gênant et obsolète. Par conséquent, dans le nouveau réseau, nous avons adopté une approche complètement différente. Nous avons maintenant une section sur le portail interne, où il suffit d'entrer le nom de l'entreprise et le téléphone mobile de l'invité. Un SMS contenant les données de connexion est envoyé sur son téléphone et un employé reçoit une confirmation de la réussite de l'opération par courrier. Comme option de sauvegarde pour la période de transition, nous avons laissé le schéma habituel aux secrétaires.

Le produit Huawei Agile Controller Campus (HACC) dispose de plusieurs interfaces Web à des fins diverses: un portail d'autorisation d'invité, une interface d'administration, un portail libre-service et un module SOAP. Le module SOAP possède diverses API qui peuvent être utilisées pour contrôler HACC à partir de logiciels tiers. Par conséquent, nous avons écrit une interface pour l'interaction de notre portail d'entreprise avec la solution Huawei.

Pour le Wi-Fi invité, nous fournissons un accès à Internet et aux ressources de l'entreprise ouvertes à un réseau externe. Nous n'autorisons pas les torrents et le trafic réseau qui sont considérés comme des botnets; L'accès aux ressources pour adultes et aux hôtes conçus pour contourner les restrictions est interdit. Grâce à cette politique, nous n'avons pour l'instant enregistré aucune explosion de trafic fou provenant du Wi-Fi invité, et nous ne limitons pas la bande passante.

Posséder des appareils mobiles

Dans notre nouveau réseau, le protocole EAP-TTLS est utilisé pour autoriser nos propres appareils, plutôt que EAP-TLS, c'est-à-dire que les certificats ne sont pas utilisés côté utilisateur, car il est extrêmement difficile d'installer automatiquement un certificat sur un appareil arbitraire. J'oserais suggérer qu'aucun fournisseur ne peut le résoudre.

Dans le même temps, la connexion EAP-TTLS a son inconvénient: un attaquant peut configurer son point d'accès et essayer de capter en quelque sorte les connexions et les hachages de mot de passe de nos utilisateurs. Par conséquent, avec les connexions et les mots de passe utilisés pour accéder aux ressources de l'entreprise, vous ne pouvez pas vous connecter au réseau invité.

Nous avons introduit des noms d'utilisateur et des mots de passe distincts pour connecter les appareils mobiles personnels. Ils sont générés selon le même principe que les invités: tout utilisateur peut enregistrer son appareil mobile sur un portail libre-service spécial. Maintenant, il est mis en œuvre via l'une des formes Web du Huawei Agile Controller Campus. L'inscription est valable pendant une certaine période, qui se termine avec la date du changement de mot de passe obligatoire conformément aux politiques de l'entreprise IS.

Si l'un des employés souhaite apporter son propre ordinateur portable, tablette ou smartphone et avoir accès non seulement à Internet, mais également aux ressources de l'entreprise, vous devrez coordonner cela avec la gestion des services de sécurité, puis vous rendre au service d'information et de support technique, où il générer et installer un certificat distinct, similaire au schéma de connexion d'ordinateur portable d'entreprise.

Indépendants

En plus des employés à temps plein, nous avons également des employés indépendants qui doivent également se rendre en ligne pour travailler, y compris via le Wi-Fi. Pour eux, nous utilisons le même profil que pour connecter les appareils mobiles des employés à temps plein. Cela élimine la nécessité de créer des comptes personnels pour les indépendants, vous n'avez pas besoin de les saisir dans le système Active Directory de l'entreprise, vous n'avez pas besoin de gérer une coordination complexe avec le service de sécurité - en général, il y a beaucoup moins de maux de tête. Mais en même temps, nous pouvons leur fournir un accès Internet contrôlé par nous.

Ou, disons, un employé a acheté un ordinateur portable personnel. Il veut le connecter tout de suite, mettre les dernières mises à jour et ainsi de suite. Dans ce cas, il n'a pas besoin de se rendre au service d'information et de support technique et de coordonner la connexion de son ordinateur portable au réseau. Il le connecte indépendamment à un réseau sans fil et commence immédiatement à travailler. Et bien que l'accès aux ressources internes de l'entreprise soit bloqué pour lui, rendez-vous sur Internet pour les mises à jour.

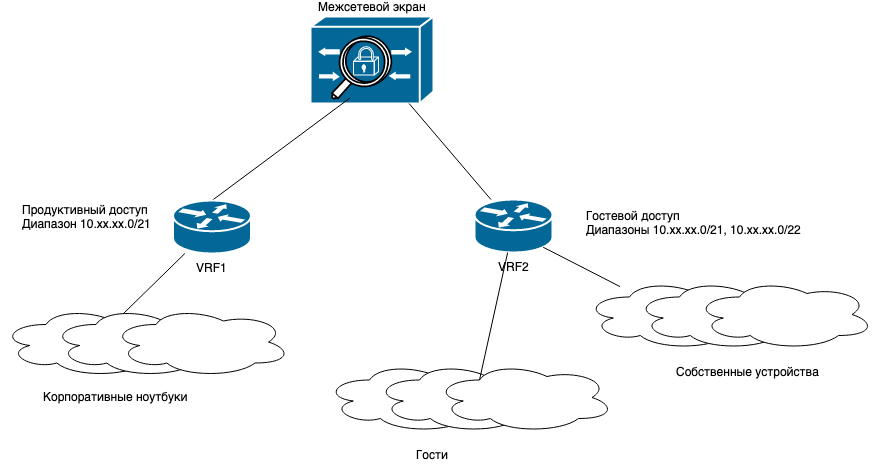

Réseautage

Les points d'accès se connectent aux mêmes commutateurs d'accès que les postes de travail des utilisateurs. Ils sont connectés dans des VLAN séparés, qui sont configurés dans des VRF distincts. Les points d'accès sont connectés aux contrôleurs WLAN Huawei AC6605 via le protocole CAPWAP. Les contrôleurs sont combinés en un cluster à sécurité intégrée, un contrôleur agit comme le principal, le second comme la sauvegarde. Huawei Agile Controller Campus agit comme serveur d'autorisation pour eux.

Par conséquent, le trafic Wi-Fi passe entre les points d'accès uniquement via le contrôleur. La baisse des performances est insignifiante pour nous, mais du point de vue de la contrôlabilité et de la mise en œuvre de diverses fonctions de protection des informations, un tel schéma est beaucoup plus pratique.

Le contrôleur transfère le trafic sans fil des appareils mobiles vers le réseau principal. Le trafic provenant de différents SSID est transmis à l'aide de différents VRF. Nous les avons obtenus en deux exemplaires - un pour les appareils des clients et des employés, le second pour le réseau de travail.

Les utilisateurs reçoivent des adresses IP du serveur DHCP d'entreprise. Auparavant, pour chaque SSID, nous avions une grande plage pour 512 appareils, et maintenant pour l'accès invité, nous avons quatre plages IP (pour 256 appareils chacune), et pour l'accès de travail et nos propres appareils, nous avons 8 plages (également 256 appareils chacune) . De n'importe quelle plage, l'utilisateur peut recevoir une adresse IP au départ, pour tout mouvement dans le bureau, cette adresse IP sera enregistrée par l'utilisateur.

Dans le même temps, l'architecture de réseau que nous avons choisie a ses inconvénients - il y a plus de points de contrôle à surveiller. En particulier, lorsqu'un utilisateur se connecte, non seulement la seule passerelle par défaut, mais également d'autres adresses IP lui sont visibles depuis notre infrastructure réseau. Pour l'accès invité, ce n'est pas très bon du point de vue de la sécurité de l'information, car moins il y a d'informations disponibles sur notre infrastructure, mieux c'est.

Pour résoudre ces problèmes dans les réseaux invités, nous avons adopté les mesures de sécurité de base suivantes:

- activé le mode dit privé afin d'exclure le transfert de trafic entre les appareils sans fil connectés;

- accès bloqué à tous les périphériques réseau qui sont des routeurs dans les plages d'adresses IP invitées avec des listes d'accès ordinaires.

Huawei Agile Controller Campus

Huawei Agile Controller Campus est un complexe matériel-logiciel. Le logiciel est écrit en Java à l'aide du framework Tomcat et fonctionne sur un serveur exécutant Windows Server 2012 (il peut également fonctionner sous SUSE Linux). Microsoft SQL Server ou Oracle peut être utilisé comme base de données.

Lorsque nous avons lancé le projet de restructuration du réseau de bureaux, Huawei a fourni HACC uniquement dans la version physique, nous avons donc dû acheter trois serveurs. L'un d'eux est appelé System Manager - il contient une base de données et toutes les interfaces Web. Les deux autres serveurs se réservent également - ce sont des contrôleurs système. C'est avec eux que le contrôleur WLAN interagit (via le protocole RADIUS) lors de la connexion et de l'autorisation des utilisateurs. C'est-à-dire que le contrôleur WLAN demande à chaque fois à n'importe quel contrôleur système disponible si un tel utilisateur avec de telles informations d'identification peut accéder au Wi-Fi.

Pendant que nous mettions en œuvre notre projet, Huawei a offert la possibilité de virtualiser les serveurs. Bien sûr, nous en avons immédiatement profité. Maintenant, au lieu de trois serveurs physiques, nous avons deux machines virtuelles. Cela a immédiatement éliminé de nombreux problèmes, en particulier avec la tolérance aux pannes, la sauvegarde System Manager et la sauvegarde de la base de données (car la machine virtuelle est copiée à l'aide d'un instantané et est sauvegardée par la batterie de virtualisation).

Newsletter SMS

Et enfin, quelques mots sur le mécanisme de distribution SMS avec des identifiants et des mots de passe pour l'accès invité. Complet avec des serveurs HACC physiques était un modem GSM qui se connecte via un port série. Malheureusement, vous ne pouvez pas connecter le port COM à la machine virtuelle, mais nous avons trouvé une solution. Il s'est avéré que nos ingénieurs impliqués dans le contrôle d'accès au bureau achètent des passerelles spéciales qui permettent au trafic provenant du port série d'être enveloppé dans Ethernet.

Nous avons utilisé le modèle EverFocus EA-LAN1. Habituellement, ils sont utilisés pour connecter des lecteurs de passes électroniques, mais pour le modem GSM chinois, cette passerelle convient parfaitement. Un pilote de port série virtuel est attaché à la passerelle, avec laquelle le HACC ne fonctionne pas moins bien qu'avec le physique. Nous avons donc mis en œuvre l'envoi de SMS à partir de machines virtuelles sans aucun problème.

Maxim Klochkov

Consultant principal, Audit de réseau et projets intégrés

Centre de solutions réseau

Jet Infosystems

Alexander Gulyaev,

architecte en chef des systèmes

Centre de solutions réseau

Jet Infosystems