Nous sommes donc

arrivés à la création de certificats auto-signés.

Où s'appliquent les certificats auto-signés? Bien sûr, avec un certificat auto-signé, vous ne pourrez pas vous inscrire sur le site Web des services d'État ou soumettre une déclaration signée au Service fédéral des impôts. Mais pour le flux de travail interne de l'entreprise, ils peuvent être utilisés. Vous pouvez également les utiliser pour protéger la correspondance e-mail personnelle, dans les réseaux VPN, etc. Mais le plus souvent, ils utilisent des certificats SSL auto-signés pour fournir un accès sécurisé via le protocole https aux applications Web.

OpenSSL reste l'outil le plus populaire pour créer des certificats auto-signés. La procédure pour obtenir des certificats SSL en utilisant le même OpenSSL est bien décrite

ici . Mais là, vous ne trouverez pas de mention de certificats GOST, de jetons

PKCS # 11 , etc. Nous examinons ici une interface graphique simple qui vous permet d'obtenir des certificats basés sur GOST R 34.10-2012 et sans aucune utilisation d'OpenSSL.

L'utilitaire cryptoarmpkcs peut être obtenu ici Cliquez donc sur le bouton "Certificat auto-signé":

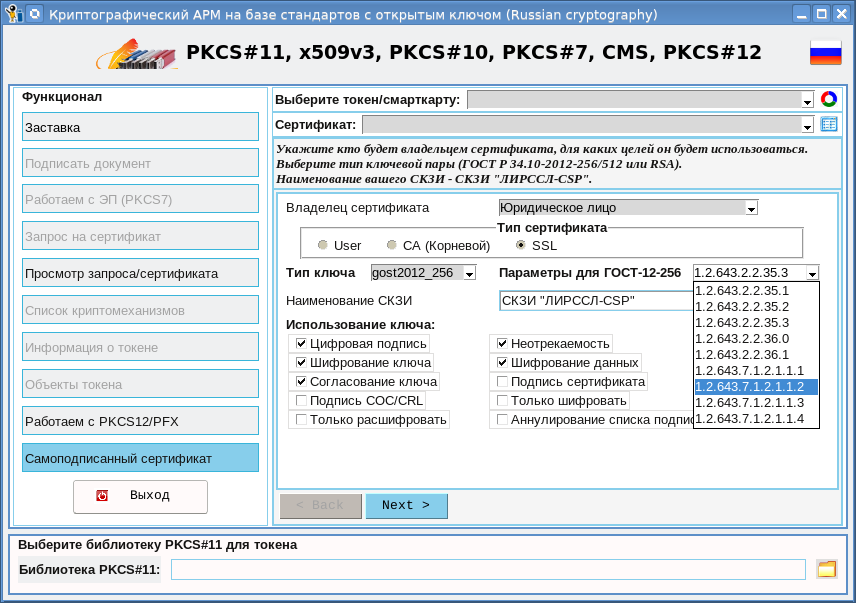

Comme vous pouvez le voir, cet onglet n'est pas très différent du même onglet lors de la

création d'une demande de certificat. Ici apparaissent les boutons permettant de sélectionner le type de certificat généré "Type de certificat":

- certificat d'utilisateur (bouton utilisateur);

- certificat racine (bouton CA);

- Certificat SSL (bouton SSL).

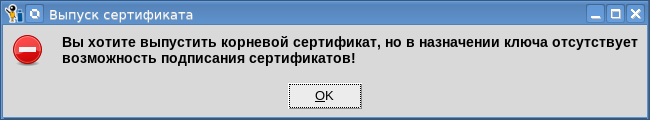

Naturellement, vous devez commencer à travailler en émettant un certificat racine, sur la base duquel tous les autres certificats seront ensuite émis. Lors de la création d'un certificat racine, n'oubliez pas d'activer la case à cocher «Signature du certificat» dans l'affectation de clé (utilisation):

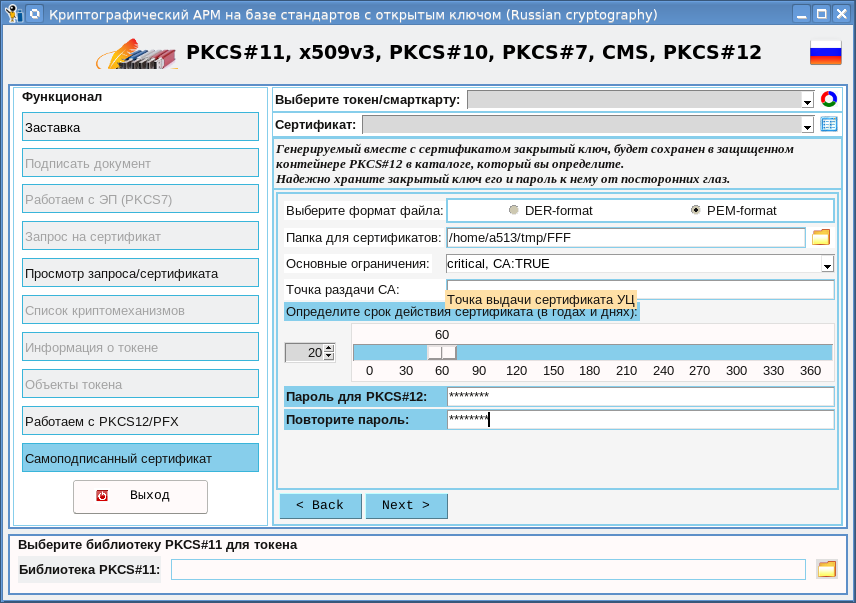

Nous omettons de remplir les principaux champs du certificat, ils ne sont pas différents de remplir les mêmes champs pour la demande, et passons immédiatement aux pages finales. Voici le premier:

Sur cette page, vous devez sélectionner le dossier dans lequel le certificat racine et sa clé privée seront enregistrés. Ce dossier devra ensuite être spécifié lors de l'émission d'autres certificats. Vous devez également déterminer la période de validité du certificat. Vous pouvez également spécifier le point auquel vous pouvez obtenir le certificat racine. À sa sortie, le certificat et la clé privée seront emballés dans un grand nombre des

conteneurs sécurisés préférés de

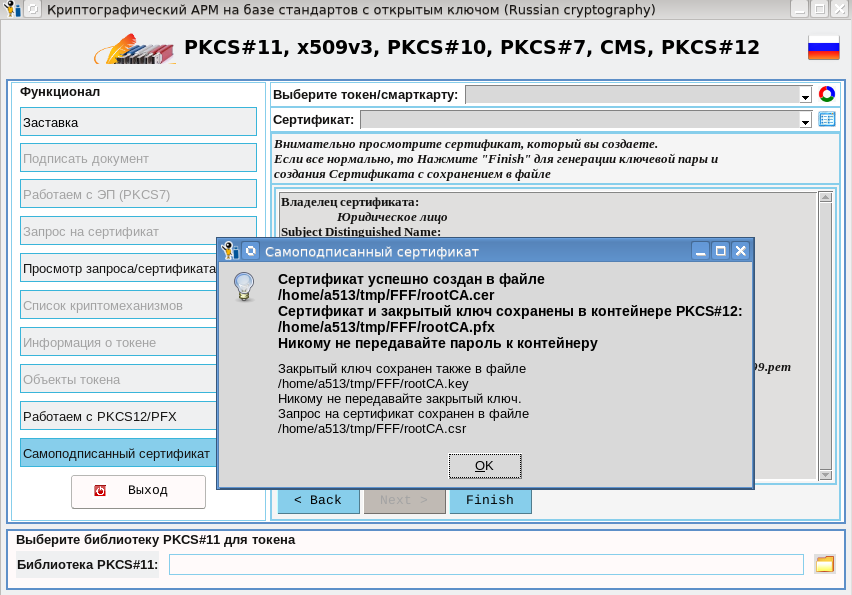

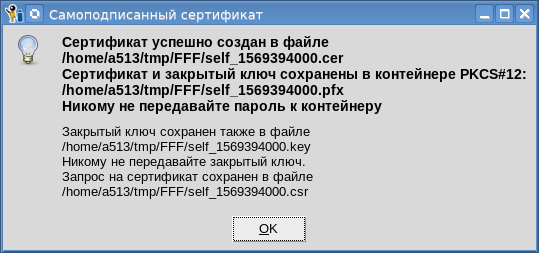

PKCS # 12 . À cet égard, vous devez définir un mot de passe pour le conteneur. En conséquence, après avoir cliqué sur le bouton "Terminer", un certificat racine sera reçu:

Lors de la délivrance du certificat, nous obtenons quatre fichiers dans le répertoire spécifié:

- rootCA.cer avec le certificat lui-même au format (PEM / DER) que vous avez sélectionné;

- rootCA.csr avec une demande de certificat;

- rootCA.pfx Conteneur PKCS # 12 protégé par mot de passe avec certificat et clé privée;

- rootCA.key avec la clé privée au format (PEM / DER) que vous avez sélectionné.

Le fichier rootCA.key, si vous ne comptez pas l'utiliser, il est préférable de le détruire immédiatement. Sinon, rangez-le dans un endroit inaccessible aux autres. Cachez également le mot de passe du conteneur rooCA.pfx aux regards indiscrets.

Maintenant que nous avons le certificat racine, nous pouvons commencer à émettre des certificats utilisateur, y compris des certificats SSL:

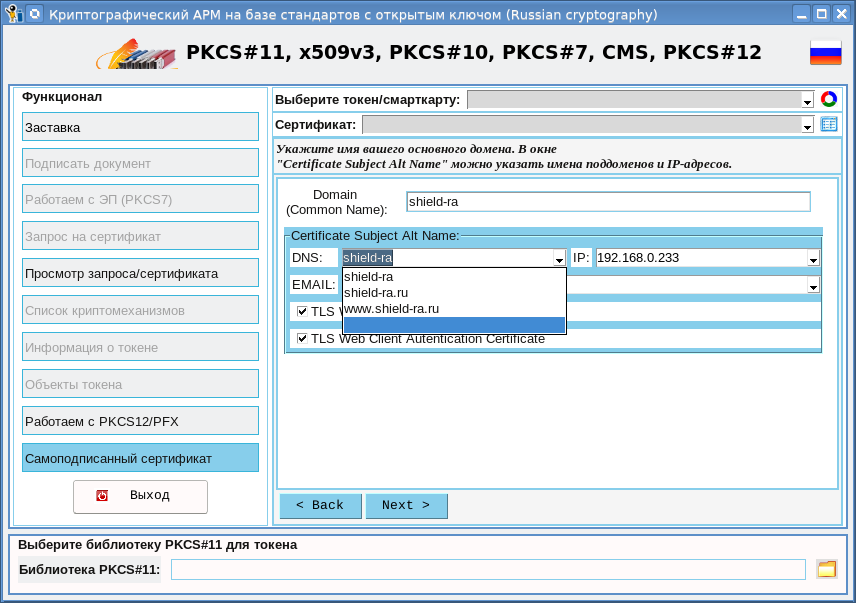

Après avoir choisi le type de certificat (certificat SSL), le type de clé, ses paramètres et comment il (clé) sera utilisé, nous allons à la page suivante:

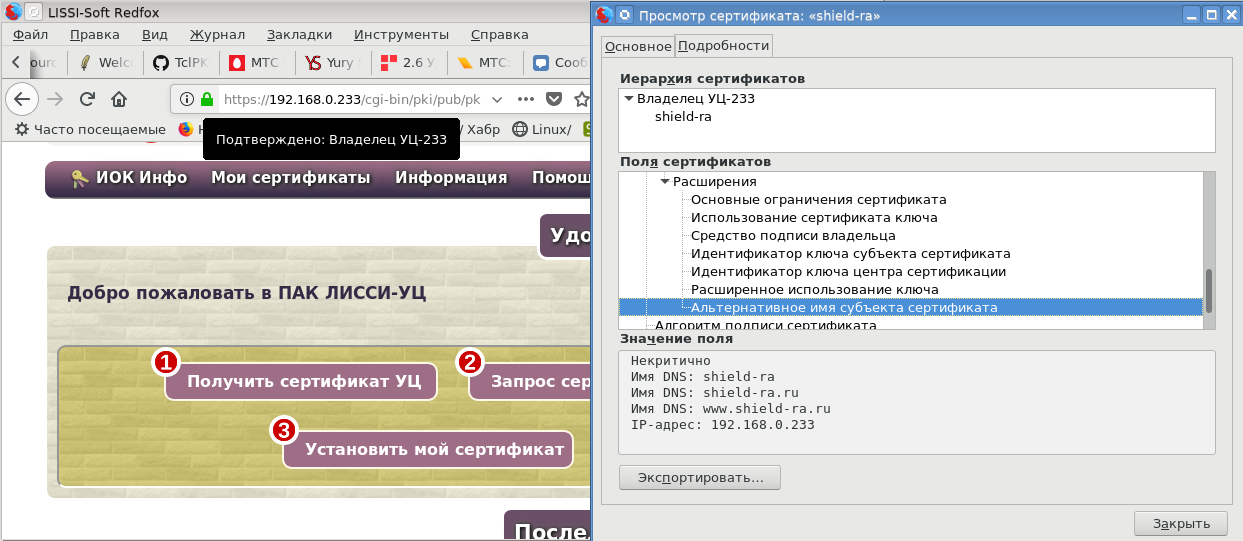

Cette page définit le nom de domaine principal, qui sera entré dans le champ Nom commun, et vous pouvez également spécifier des noms (alternatifs) supplémentaires pour votre domaine. Vous pouvez également spécifier les adresses IP où se trouve votre domaine. Tout cela est fait pour le «

château vert convoité ».

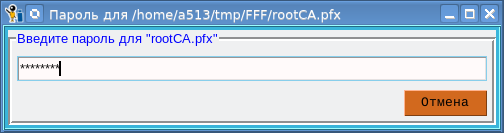

Après avoir traité les domaines, les adresses IP vont dans les onglets suivants. Tout y est comme d'habitude. La seule différence est qu'après avoir cliqué sur le bouton "Terminer", le mot de passe du conteneur racine rootCA.pfx sera demandé:

Après avoir correctement saisi le mot de passe, nous obtenons également quatre fichiers:

Tous les commentaires concernant le mot de passe et la clé privée ci-dessus concernant le certificat racine s'appliquent au reste du certificat. Tous les certificats que nous avons délivrés. Et ensuite?

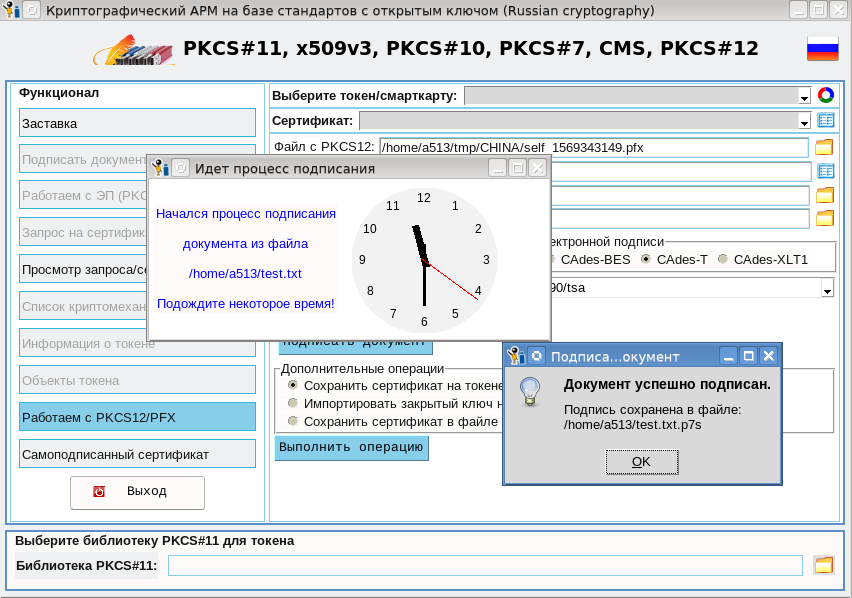

Utilisez-les. S'il s'agit de certificats utilisateur, vous pouvez les utiliser dans le même utilitaire via des

conteneurs PKCS # 12 , dans le flux de documents pour la signature de documents, par exemple:

Quant aux certificats SSL, ils doivent être utilisés conformément à leur destination pour organiser un canal sécurisé avec une application Web. En tant que telle application, nous avons pris une autorité de certification où l'accès à ses ressources pour les administrateurs est organisé selon GOST https. L'AC est déployée sur la base d'Apache2-2.4.10 avec le module mod_ssl, qui prend en charge les systèmes de cryptage russes. Sur le serveur (nous l'avons Linux), placez le certificat SSL reçu (<votre répertoire> /self_xxx.cer) et sa clé privée (<votre répertoire> /sel_xxx.key) dans le dossier / etc / ssl et écrivez leurs chemins d'accès dans le fichier / etc / apache2 / sites-available / default-ssl:

... SSLCertificateFile < >/self_xxx.cer SSLCertificateKeyFile < >/self_xxx.key ....

Redémarrez apache2:

Sur le lieu de travail (j'ai Linux) dans un

navigateur prenant en

charge la cryptographie russe, installez notre certificat racine (<votre répertoire> /rootCA.cer) en toute confiance. Sur l'ordinateur de travail, ajoutez la ligne suivante au fichier / etc / hosts:

192.168.0.233 www.shield-ra.ru shield-ra.ru shield-ra

et allez à l'une de ces adresses:

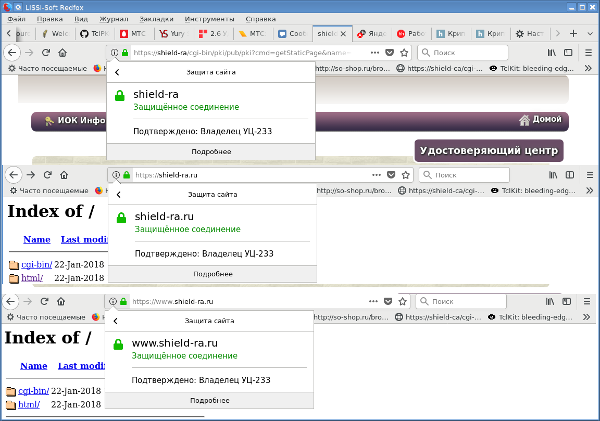

Allumé, brûlé le «verrou vert tant attendu».

Vérifiez les adresses restantes:

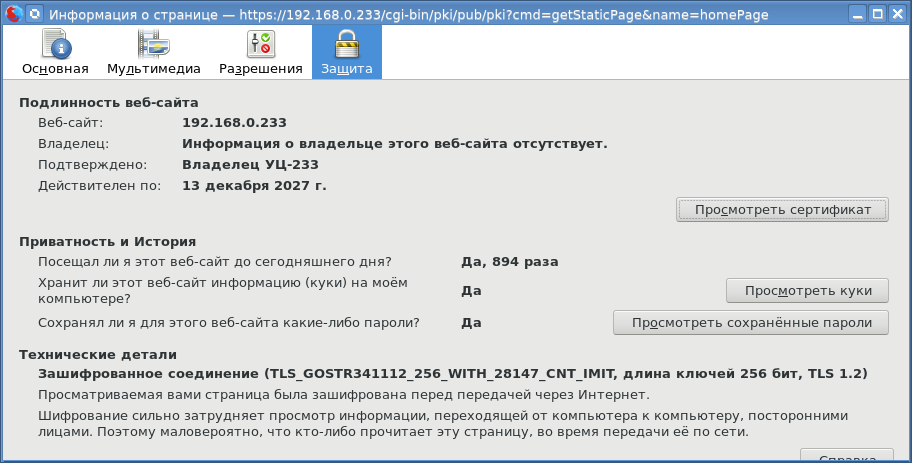

Vert autour. Et enfin, voyons quelle suite de chiffrement nous avons utilisée:

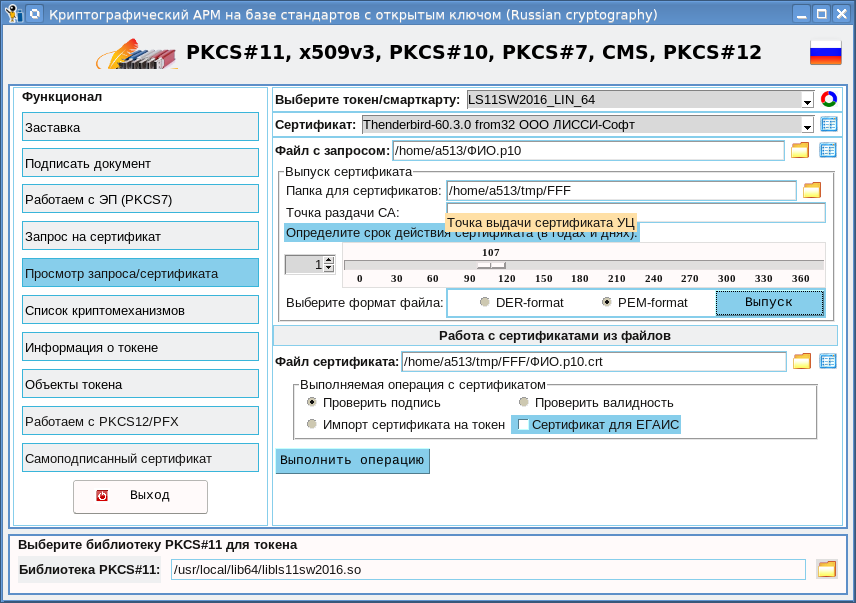

Pour créer des certificats auto-signés pour des demandes de certificat créées précédemment, la fonctionnalité de la page "Afficher la demande / le certificat" a été étendue:

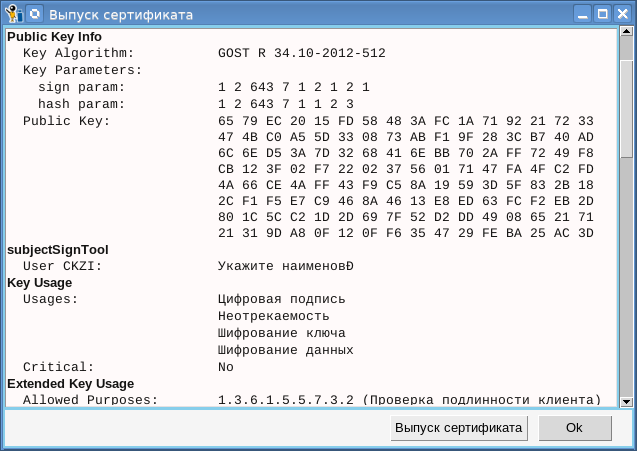

Comme vous pouvez le voir sur la capture d'écran, vous pouvez désormais non seulement afficher la demande, mais également émettre un certificat dessus. Le conteneur rootCA.pfx est utilisé comme certificat racine. Lorsque vous cliquez sur le bouton "Délivrer", une fenêtre apparaît avec une demande, après avoir regardé, vous pouvez cliquer sur le bouton "Délivrer le certificat":

Après avoir cliqué sur le bouton, un mot de passe pour le conteneur racine sera demandé et un certificat sera émis:

À propos, vous pouvez voir le certificat reçu sur la même page (bouton "Fichier de certificat").

Ainsi, notre utilitaire cryptographique cryptoarmpkcs vous permet de:

- travailler avec des jetons PKCS # 11 avec prise en charge de la cryptographie russe;

- créer des demandes de certificats;

- créer et vérifier une signature électronique (jusqu'à CAdes XLT1) à l'aide de jetons PKCS # 11;

- créer une signature électronique (jusqu'à CAdes XLT1) à l'aide de conteneurs PKCS # 12;

- délivrer des certificats auto-signés;

- Afficher les certificats et les demandes.

Probablement, il manque quelque chose, dites-moi, nous en tiendrons compte. Merci de votre patience.

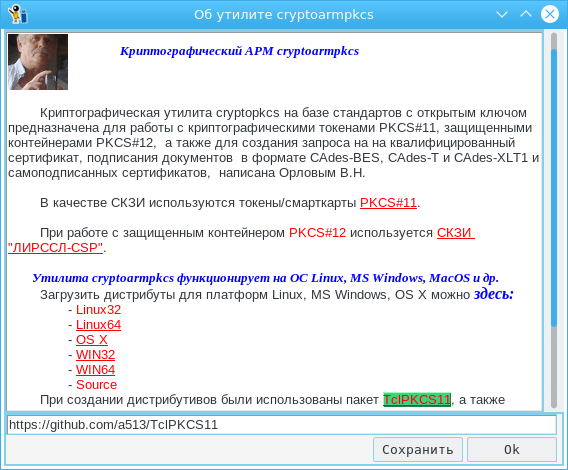

PS Maintenant, vous pouvez télécharger des versions mises à jour directement depuis l'utilitaire. Pour ce faire, déplacez simplement le curseur de la souris sur la rubrique «PKCS # 11, X509v3 ...», appuyez sur le bouton droit de la souris et sélectionnez l'élément de menu «À propos du programme»: