Cisco a une stratégie plutôt agressive d'absorption des entreprises sur le marché, qui non seulement nous apporte des revenus dans des domaines clés de notre entreprise, mais crée également ce que les étrangers aiment appeler le mot défi, qui est souvent traduit en russe par «défi». C'était peut-être une fois un défi pour notre service de sécurité de l'information, mais maintenant nous avons réussi à résoudre ce problème et je voudrais partager sa solution dans cet article. L'essence du problème initial était simple: après l'annonce du rachat d'une entreprise, il faut en moyenne environ un an pour l'intégrer pleinement, tant du point de vue des affaires que du point de vue des infrastructures informatiques. Mais une année est une période suffisamment longue pendant laquelle nous devons non seulement donner accès aux nouveaux membres de notre équipe aux ressources de l'entreprise, mais aussi assurer le suivi de l'entreprise absorbée du point de vue de la sécurité de l'information. Sur la façon dont nous avons résolu ce problème, je veux parler.

Au cours du processus d'intégration, tous les employés des sociétés acquises doivent utiliser le client VPN Cisco AnyConnect pour accéder à toutes les ressources internes, car leurs réseaux sont initialement considérés comme non fiables et ne respectent pas nos exigences de sécurité des informations. Dans le même temps, la politique de sécurité de Cisco interdit le tunneling fractionné, ce qui signifie que les nouveaux employés ne peuvent pas travailler simultanément à la fois sur le réseau d'entreprise et directement sur Internet, ce qui crée des difficultés inhabituelles pour eux et une productivité réduite (en particulier pour les développeurs). Soit dit en passant, selon une enquête menée de manière informelle par notre service SI dans de grandes entreprises américaines, l'interdiction du tunneling fractionné est une pratique courante qui augmente la sécurité des réseaux d'entreprise.

Mais revenons aux employés des sociétés acquises. Leurs ordinateurs non fiables peuvent devenir un point d'entrée dans le réseau d'entreprise, mais nous ne pouvons pas le permettre. Mais en même temps, ils devraient permettre aux nouveaux employés de travailler avec tous nos systèmes internes jusqu'à l'achèvement de l'intégration complète. Nous pourrions mettre en œuvre le schéma avec un VPN de site à site, mais cela ne résout pas le problème d'origine, car nous n'autorisons pas le tunneling fractionné, le bureau connecté n'est pas approuvé et l'accès via l'UIT sera sévèrement limité. La connexion aux ressources d'entreprise Cisco rend impossible l'accès aux ressources locales ou aux services externes (AWS, GitHub, etc.). Leur accès coupe en conséquence l'accès aux ressources Cisco. Dilemme :-( Même dans le cas de l'implémentation de l'authentification Web, il restait à la fois des difficultés techniques (par exemple, avec IPv6) et organisationnelles - manque d'expérience utilisateur et incapacité à vérifier les appareils avant de fournir l'accès (ce que fait

Cisco ISE dans le réseau d'entreprise). De plus, les sites non approuvés ne peuvent pas être surveillés, car ils ne disposent pas des outils nécessaires acceptés comme standard dans Cisco.

C'est alors que l'idée de C-Bridge, une solution réseau utilisant des routeurs, des commutateurs et des outils de sécurité Cisco, est née pour fournir des connexions rapides et sécurisées et surveiller la sécurité des nouveaux sites Cisco, non fiables, obsolètes ou non conformes. Un peu distrait, il convient de noter que nous utilisons exactement la même idée dans les projets de construction de SOC, dans lesquels il est nécessaire de surveiller la sécurité des segments industriels et même des sites isolés du monde extérieur.

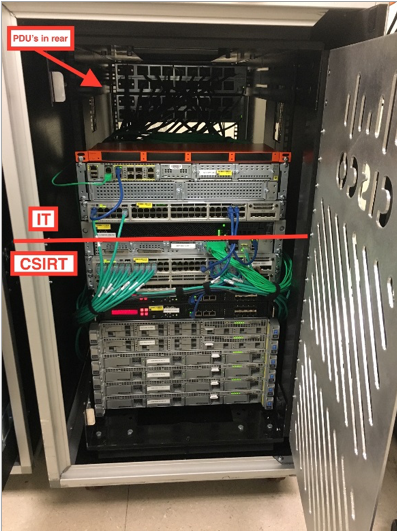

C-Bridge est une solution entièrement autonome et mobile qui utilise la gestion des identités et la vérification des appareils des utilisateurs pour fournir un accès aux ressources d'entreprise Cisco et à d'autres réseaux (par exemple, les clouds) sans compromettre la sécurité de notre entreprise. De côté, le C-Bridge ressemble à un rack ordinaire, rempli de matériel approprié. Maintenant, sa hauteur est de 20RU, mais il n'est rempli qu'à 16RU (4RU reste une réserve pour une utilisation future). Sur ces 16 unités ferroviaires, un quart est consacré aux tâches informatiques et les trois quarts restants sont destinés à la sécurité et à la surveillance.

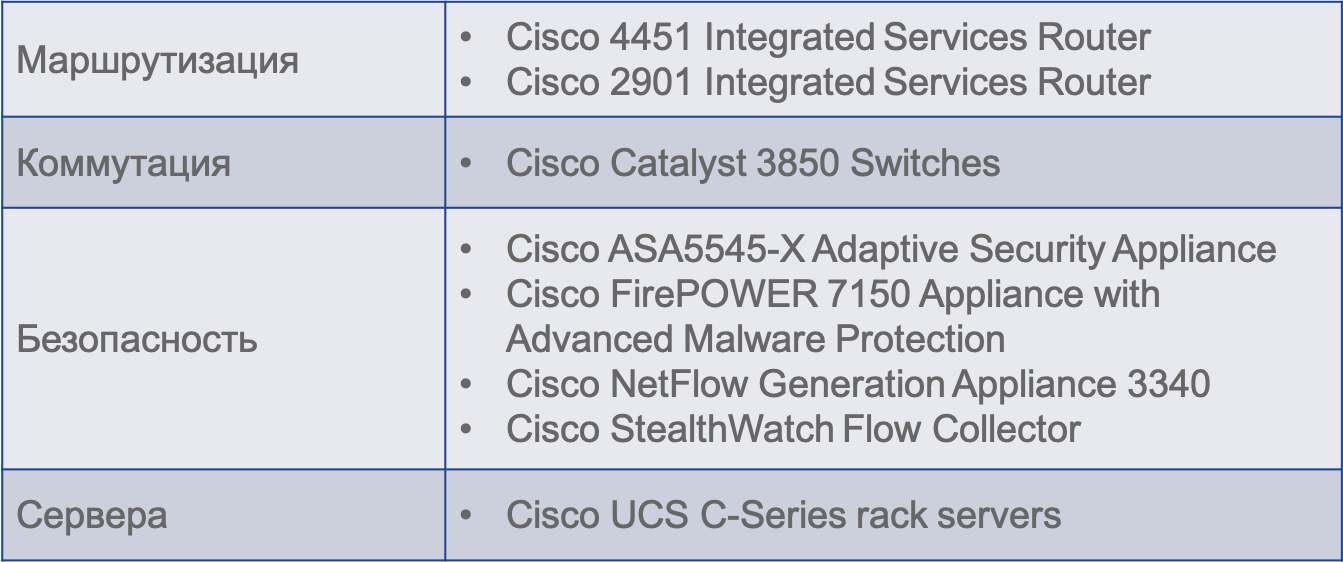

Le service Cisco CSIRT IS Monitoring and Incident Response surveille avec C-Bridge tous les accès à / via Internet, y compris l'accès à nos ressources internes. Le matériel de ce rack est le suivant:

En plus du pare-feu et de la fonctionnalité VPN, les solutions de sécurité des informations suivantes sont également utilisées:

- Cisco NGIPS avec AMP pour les réseaux

- vWSA avec AMP pour le contenu s'intégrant avec ThreatGrid

- Génération et transfert de Netflow non échantillonnés vers Cisco Stealthwatch vFlowCollector

- CSIRT PDNS et Cisco Umbrella

- Scanner de vulnérabilité Qualys (virtuel)

- BGP Black Hole / Quarantine

- Fonctionnalité DLP

- Collection Syslog.

Tout le trafic provenant de sites non approuvés passe désormais par le C-Bridge, qui est le principal point de contrôle. Les utilisateurs distants utilisant AnyConnect se connectent également à Cisco ASA dans C-Bridge et peuvent ensuite se connecter soit à nos ressources d'entreprise, soit à Internet. L'accès au réseau Cisco se fait via le tunnel DMVPN, et le trafic vers les services cloud ou les ressources Internet passe directement, sans avoir à passer par le réseau Cisco. Dans le même temps, la présence du système de détection d'attaque de nouvelle génération Cisco NGIPS dans le C-Bridge, le système de contrôle d'accès Internet Cisco Web Security, le système anti-malware Cisco AMP, le système de surveillance DNS Cisco Umbrella et le système de détection d'anomalies

Cisco Stealthwatch aident à protéger un réseau non fiable contre les

attaques. il contient du code malveillant et d'autres violations de la sécurité des informations.

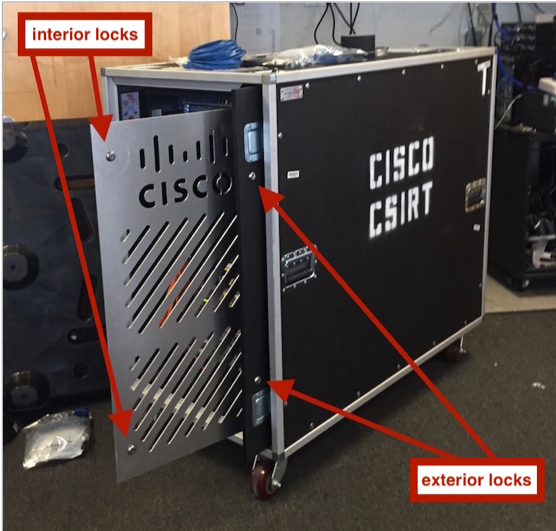

Étant donné que C-Bridge est utilisé dans un environnement non fiable, en plus des mécanismes de sécurité et de contrôle d'accès intégrés dans les outils de sécurité eux-mêmes, nous protégeons physiquement le rack mobile situé du côté de l'entreprise acquise. Deux jeux de serrures sont utilisés (intérieur + extérieur) sur les «portes» internes et externes du C-Bridge. Dans le même temps, les portes fermées n'interfèrent pas avec le travail avec des fils pour les connecter au réseau et à l'alimentation. Après la mise en œuvre, la porte extérieure peut être laissée ouverte pour la ventilation.

Mais cette décision ne s'arrête pas. Maintenant que nous avons une connexion sécurisée des sites non fiables au réseau Cisco, les nouvelles fonctionnalités dont C-Bridge est équipé deviennent disponibles. Par exemple, prise en charge 802.1x pour la connexion à la téléprésence ou le téléchargement d'images et de logiciels du système d'exploitation pour les ordinateurs portables d'entreprise Cisco. De plus, une intégration entre C-Bridge et les solutions Safety & Security Team (sécurité physique) pour la mise en place précoce de systèmes de vidéosurveillance et de contrôle d'accès dans les locaux de l'entreprise acquise est également possible.

De nombreuses années d'expérience avec le C-Bridge ont été très réussies, mais il y avait un certain nombre de difficultés associées à la taille du rack de 20 tyunites. Le principal était lié au fait que sur les petits sites:

- il n'y avait pas de pièce séparée pour le C-Bridge

- le rack pourrait surchauffer sans une bonne climatisation et une bonne ventilation

- étant placé dans des espaces de travail, le rack était très bruyant.

Nous avons introduit le concept d'une passerelle C-Bridge Lite légère pour consolider les fonctions de sécurité informatique et de l'information dans un petit boîtier avec des exigences minimales pour la zone d'installation, l'impact environnemental et le coût. La réduction du rack a entraîné une diminution de la bande passante et des performances du C-Bridge, mais pour les petits sites, ce n'était pas critique. En conséquence, le concept de passerelles de sécurité à plusieurs niveaux a été développé, qui sont utilisés dans des bureaux de différentes tailles:

- Petit : 2RU = ISR4451 avec module Etherswitch, FTD pour ISR (UCS-E) et UCS-E pour VM CSIRT, jusqu'à 300 Mbps

- Moyen : 3RU = ISR4451 avec module de commutation et 2x UCS-E pour VM CSIRT + ASA5555X-FTD, jusqu'à 600 Mbps

- Large : solution standard sur ½ rack C-Bridge, 1Gbps +.

Les avantages de la solution C-Bridge incluent:

- La vitesse . Fournit un accès simultané aux ressources de l'entreprise et aux réseaux non fiables 10 mois plus rapidement.

- Évolutivité . La solution peut être implémentée sur un ou plusieurs sites.

- Réutiliser . Un rack peut être réutilisé dans de nouveaux projets.

- Sécurité du réseau . La capacité de surveiller Internet et le trafic interne dans un réseau non fiable pour détecter les menaces potentielles.

- Productivité des employés . Élimine le besoin d'utiliser AnyConnect pour accéder aux ressources locales.

À la fin du processus d'intégration, la passerelle C-Bridge est retirée de la société acquise, qui fusionne avec le réseau Cisco et ne nécessite plus de mécanismes de protection et d'outils supplémentaires pour la surveiller - elle devient une partie intégrante de notre infrastructure.