Publié par: cuamckuu

Publié par: cuamckuuLa récupération du contenu de la carte et le travail avec les équipes EMV peuvent être intéressants non seulement à des fins de recherche. Il existe plusieurs types d'attaques contre les cartes bancaires sans contact, dont la mise en œuvre sera discutée sous la coupe.

Présentation

Cette année, j'ai obtenu un stage à Summer of Hack 2019 chez Digital Security et j'ai travaillé sur le sujet de la recherche sur les cartes EMV sans contact. Au cours du stage, il s'est avéré préférable d'apprendre le fonctionnement des cartes bancaires et de créer un nouvel utilitaire pour travailler avec les cartes sans contact. Une démonstration du mode de lecture des données peut être trouvée

ici .

Types d'attaques

La carte et le terminal communiquent en utilisant la norme EMV (Europay + MasterCard + VISA), qui a été développée pour augmenter la sécurité des paiements. À cet égard, il n'y a pas beaucoup de vecteurs d'attaque sur les cartes sans contact. L'article se concentrera sur les points suivants:

- Lier la carte de quelqu'un d'autre dans la boutique en ligne

- Étape auxiliaire en ingénierie sociale

- DoS sans contact qui transforme une carte en brique

De telles attaques sont possibles lors de l'interaction avec la carte selon la norme EMV. De nombreuses cartes vous permettent de lire facilement les informations privées de l'utilisateur, en particulier PAN, la date d'expiration et le nom du titulaire. Les données lues sont suffisantes pour mapper la carte dans certains magasins en ligne, par exemple Amazon. Et les données privées reçues peuvent être utilisées pour un phishing plus personnalisé ou lors de l'envoi de spam.

De la même manière, une attaque DoS est implémentée. L'appel des commandes EMV nécessaires vous permet de faire déborder le compteur de transactions interne ou de simuler une entrée de code PIN incorrecte, ce qui entraîne un blocage de la carte.

Pourquoi réinventer la roue?

Avant de commencer le développement, il a été décidé d'étudier les solutions existantes. En particulier, ils ont examiné:

RFIDIOt / ChAP.py ,

Jaccal ,

nfcmillionaire ,

Conference PoC ,

script "Ruby" ,

applications / bibliothèques Android .

La plupart des programmes examinés tentent de simuler le fonctionnement d'un terminal de point de vente et utilisent des dictionnaires avec des identifiants de cartes prises en charge.Par conséquent, ces solutions ne fonctionnent souvent qu'avec Visa et MasterCard.

Un autre problème est la lecture d'une petite partie des données au lieu de vider un vidage complet. Presque tous les programmes essaient d'analyser autant d'EMV que possible à la volée et font des erreurs d'analyse.

Si l'un des problèmes est absent ou moins prononcé, alors nous parlons probablement d'une application / bibliothèque pour Android, et vous aurez besoin d'un téléphone avec un lecteur NFC, ce que tout le monde n'a pas.

Les problèmes décrits peuvent être résolus, pour cela, il est nécessaire:

- Détecter le type de carte dynamiquement, au lieu d'utiliser des dictionnaires

- Ajoutez plusieurs modes de fonctionnement pour une lecture complète des fichiers

- N'essayez pas de démonter la norme EMV à la volée

- Utilisez un lecteur pas cher PN532 (~ 5 $)

Récupération des données de la carte

Il existe déjà des articles sur Habré décrivant en détail le processus d'interaction entre la carte et le terminal (

un ,

deux ,

trois ), je vais donc essayer de ne pas me répéter et de me concentrer sur la partie pratique.

Pour communiquer avec la carte, nous utiliserons le lecteur PN532 en raison du prix agréable et de la bibliothèque libnfc. Passez aux affaires en toute transparence. Les données sur la carte sont organisées comme suit:

Environnement -> Applications -> Fichiers -> Enregistrements.

Le but de la lecture est d'obtenir des données de tous les enregistrements, pour cela vous devez passer par une chaîne complète, et le choix de l'environnement et de l'application ne se produit qu'une seule fois au début de la communication.

Le même processus en termes de commandes EMV:

- SELECT PPSE // Sélectionnez un environnement sans contact

- CHOISIR UNE APPLICATION // Sélectionnez une application par AID

- LIRE ENREGISTREMENT // Spécifiez le fichier et le numéro d'enregistrement

Prenons l'exemple de la formation d'une des équipes. La première commande pour sélectionner un environnement sans contact est toujours la même et ressemble à ceci:

byte_t const command[] = { 0x40, 0x01,

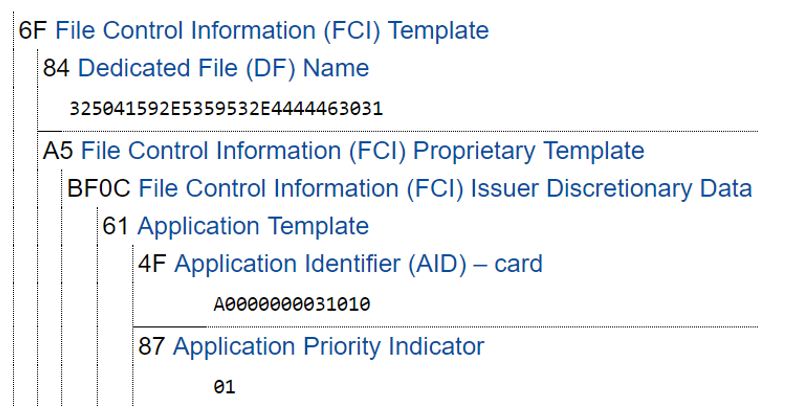

Exemple de réponse: 6F 23 84 0E 32 50 41 59 2E 53 59 53 2E 44 44 46 30 31 A5 11 BF 0C 0E 61 0C 4F 07 A0 00 00 00 03 10 10 87 01 01 90 00

Pour appeler la commande suivante, nous devons analyser la réponse de la commande précédente.

Nous sommes intéressés par l'identifiant d'application AID. Nous le mémorisons et formons une nouvelle requête SELECT, mais cette fois, nous transmettons l'AID reçu à la commande SELECT, et non à PPSE, comme dans la première commande.

Exemple: 00 A4 04 00 07 A0 00 00 00 03 10 10 00

Comme mentionné précédemment, il est important d'obtenir l'AID de manière dynamique, plutôt que d'utiliser un dictionnaire préparé, votre application est susceptible de pouvoir lire différents types de cartes, par exemple les cartes MIR.

Une fois l'application sélectionnée, nous pouvons lire les enregistrements nécessaires en utilisant la commande READ RECORD et en transmettant le numéro de fichier et le numéro d'enregistrement comme paramètres.

Un exemple de formation d'équipe:

(vous trouverez plus d'informations à ce sujet dans la norme. EMV Book1. 11.2 LIRE LE DOSSIER) byte_t const sfi_param = (sfi << 3) | (1 << 2); byte_t const command[] = { 0x40, 0x01,

Exemple d'appel: 00 B2 02 14 00

Notez qu'aucun octet complet n'est alloué au numéro de fichier, respectivement, il peut y avoir 31 (2 ^ 5 - 1) fichiers au total et 255 entrées. Les fichiers du 1er au 10 sont alloués pour le stockage des données internes et les autres sont alloués pour le stockage journal des transactions si la carte prend en charge la journalisation.

Maintenant, en utilisant deux boucles imbriquées, nous pouvons obtenir les données de tous les enregistrements de carte en appelant la commande READ RECORD pour chaque paire. Le processus de recherche peut être considérablement accéléré si vous faites attention au mot d'état renvoyé par la carte (les deux derniers octets de la réponse). L'état peut nous indiquer que le fichier n'existe pas (SW = 0x6A82) ou qu'il n'y a pas d'autres entrées dans ce fichier (SW = 0x6A83).

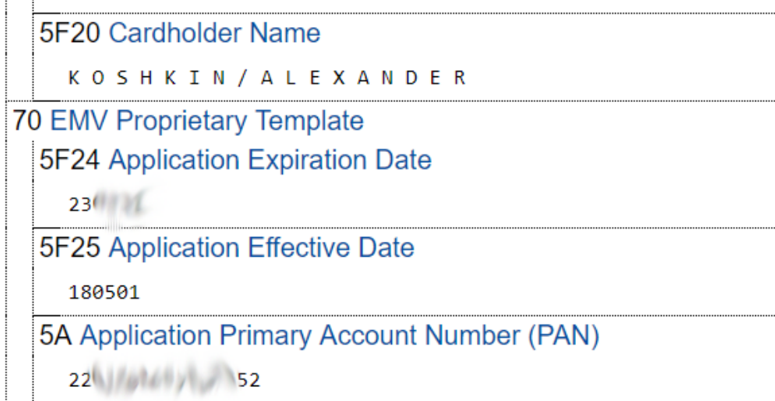

En pratique, il s'est avéré judicieux de ne considérer que le cas d'un fichier inexistant, car il existe parfois des cartes qui utilisent incorrectement le code d'état pour les entrées manquantes. Après avoir lu les données, vous pouvez les envoyer à l'un des analyseurs en ligne, j'ai aimé

celui-ci .

Fragment de données extraites des enregistrements cartographiques:

Les données lues sont suffisantes pour cartographier la carte dans certaines boutiques en ligne (principalement à l'étranger), et les informations obtenues peuvent être utilisées pour une attaque plus personnalisée en utilisant l'ingénierie sociale.

Nous organisons le DoS sans contact

Nous passons au type d'attaque suivant. Il existe au moins 2 méthodes d'implémentation pour DoS-a.

Chemin lent

Pour implémenter la méthode lente (l'attaque prendra environ 4 minutes), il est nécessaire de trop remplir le compteur de transactions de carte interne (ATC). Pour ce faire, appelez:

- SELECT PPSE // Sélectionnez un environnement sans contact

- CHOISIR UNE APPLICATION // Sélectionnez une application

- GET DATA // Découvrez combien il reste avant le débordement de l'ATC (Facultatif)

- OBTENIR DES OPTIONS DE TRAITEMENT // Démarrer la transaction

- ...

- OBTENIR DES OPTIONS DE TRAITEMENT // Répéter les transactions jusqu'au débordement

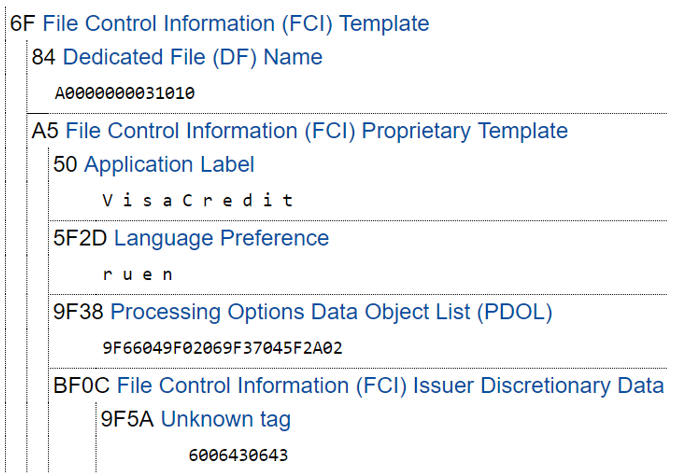

Examinez les étapes plus en détail. Le choix de l'environnement et de l'application sans contact est similaire à l'élément avec extraction de données, la seule différence est que cette fois, nous devons traiter la réponse de la commande SELECT APPLICATION.

Nous nous intéressons au champ PDOL, car il sera nécessaire pour l'appel suivant de la commande GET PROCESSING OPTIONS, ce qui augmentera le compteur de transactions pour chaque appel.

Dans PDOL, la carte nous demande des informations sur le terminal et le paiement.

Dans l'exemple ci-dessus, la carte nous demande:

- 9F66 04 // Qualificatif de transaction de terminal (4 octets)

- 9F02 06 // Montant (6 octets)

- 9F37 04 // Nombre imprévisible (4 octets)

- 5F2A 02 // Code de devise de transaction (2 octets)

Puisque nous implémentons DoS, pas un vrai paiement, nous ne pouvons pas nous soucier de l'exactitude des valeurs et utiliser simplement les valeurs pré-préparées que la carte acceptera. En savoir plus sur les valeurs requises dans la norme.

(Livre EMV 3. Annexe A Dictionnaire des éléments de données).Pour la commodité d'une utilisation pratique, je cite le tableau:

Après avoir formé les données demandées par la carte, nous sommes prêts à appeler le GPO.

Exemple: 80 A8 00 00 12 83 10 79 00 40 80 00 00 00 10 00 00 82 3D DE 7A 01 24 00

Réponse: 77 4F 82 02 20 00 94 0C 10 02 03 00 18 01 01 00 10 04 04 00 57 13 42 76 55 00 66 83 25 13 D2 00 52 01 14 89 36 20 00 00 1F 5F 20 02 20 2F 9F 10 07 06 01 11 03 80 20 00 9F 6C 02 30 00 9F 26 08 33 33 89 D5 70 A3 DF 37 9F 27 01 00 9F 36 02 02 48 90 00

Répétez l'appel GPO 65 536 fois et la carte est bloquée. Vous pouvez réduire le nombre d'appels requis en lisant d'abord la valeur ATC actuelle à l'aide de GET DATA.

Moyen rapide

Le moyen rapide est beaucoup plus pratique (et plus dangereux), car il faudra environ 2 secondes pour verrouiller la carte, de sorte qu'une analyse détaillée des détails de mise en œuvre restera dans les coulisses.

La méthode est similaire à la précédente, mais cette fois il faudra baisser le compteur des tentatives de saisie du code PIN, au lieu d'augmenter le compteur de transactions. La valeur PIN de Try Counter peut également être obtenue via GET DATA, mais dans ce cas il n'y aura pas d'augmentation significative de la vitesse.

Opérations requises:

- SELECT PPSE // Sélectionnez un environnement sans contact

- CHOISIR UNE APPLICATION // Sélectionnez une application

- OBTENIR DES DONNÉES // Découvrez combien de tentatives de saisie d'un code PIN

- OBTENIR DES OPTIONS DE TRAITEMENT // Démarrer la transaction

- VERIFY // Et entrez le mauvais code PIN

- ...

- VERIFY // Jusqu'à ce que la carte soit bloquée

Résumé

Pendant le stage, il a été possible de créer un nouvel outil pour travailler avec des cartes bancaires sans contact et résoudre plusieurs problèmes qui sont présents dans les solutions existantes, et l'utilisation d'un lecteur bon marché réduit considérablement le coût d'un kit de recherche et peut aider à attirer de nouvelles personnes pour rechercher la sécurité des cartes bancaires sans contact. Le code source du programme

est disponible sur Github .