Le développement de la technologie a eu un impact significatif sur l'architecture des systèmes de contrôle d'accès. En suivant la voie de son développement, nous pouvons prédire ce qui nous attend dans un avenir proche.Le passé

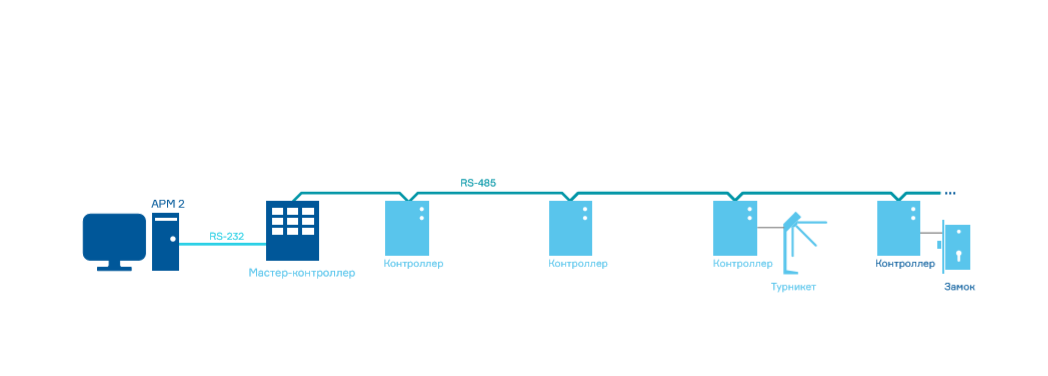

Il était une fois, les réseaux informatiques étaient encore rares. Et puis les ACS ont été construits comme suit: le contrôleur maître a servi un nombre limité de contrôleurs, et l'ordinateur a agi comme un terminal pour sa programmation et l'affichage des informations. La logique de travail a été déterminée par le contrôleur maître qui contrôle les contrôleurs secondaires.

Les contrôleurs secondaires n'ont pas pu échanger d'informations directement entre eux, l'échange a eu lieu via le contrôleur maître. Ce modèle a imposé des restrictions importantes au développement de systèmes de contrôle d'accès.

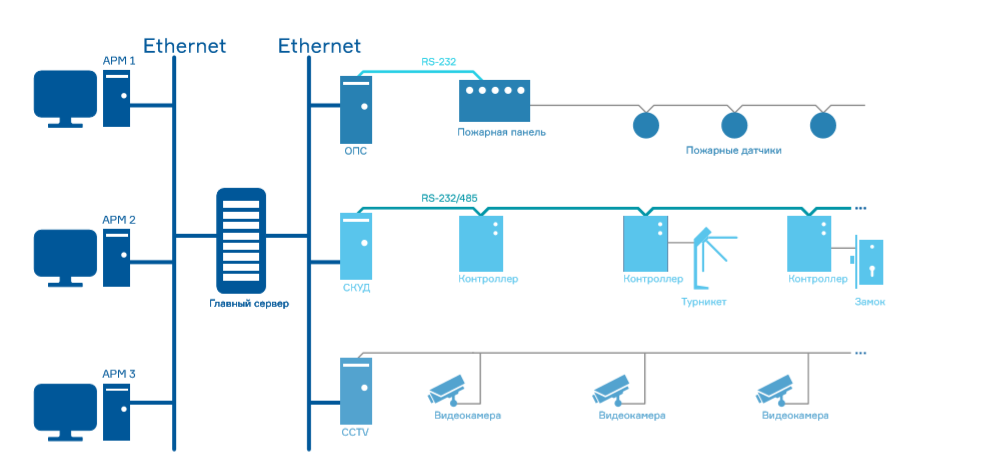

Le développement de la technologie informatique et des équipements de réseau a influencé l'architecture des systèmes, à la suite de quoi des systèmes de contrôle d'accès multiserveurs sont apparus. Les modifications ont affecté le logiciel, mais ont contourné les contrôleurs, ce qui a imposé une limitation à l'expansion et au développement du système.

Présent

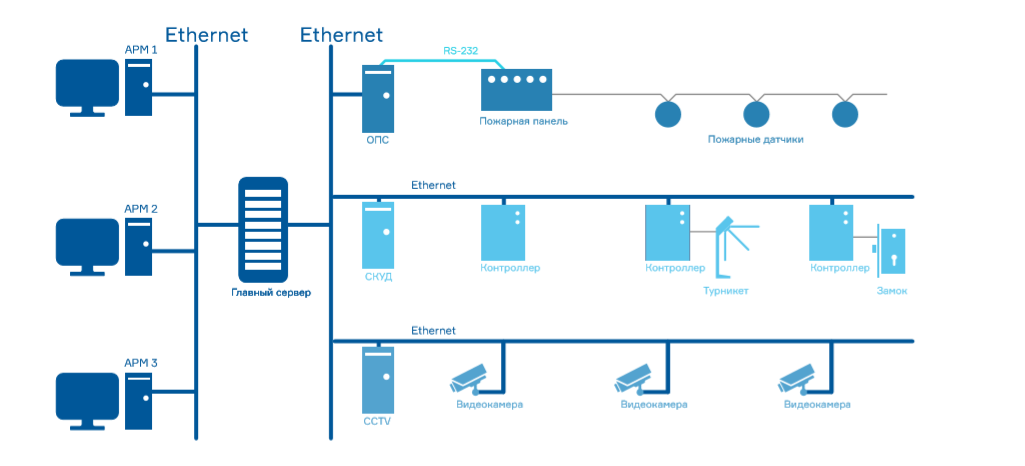

Le développement de la microélectronique a permis aux équipementiers de changer fondamentalement l'architecture d'ACS. Le modèle précédent a été remplacé par une architecture dans laquelle les contrôleurs pouvaient échanger des données directement entre eux.

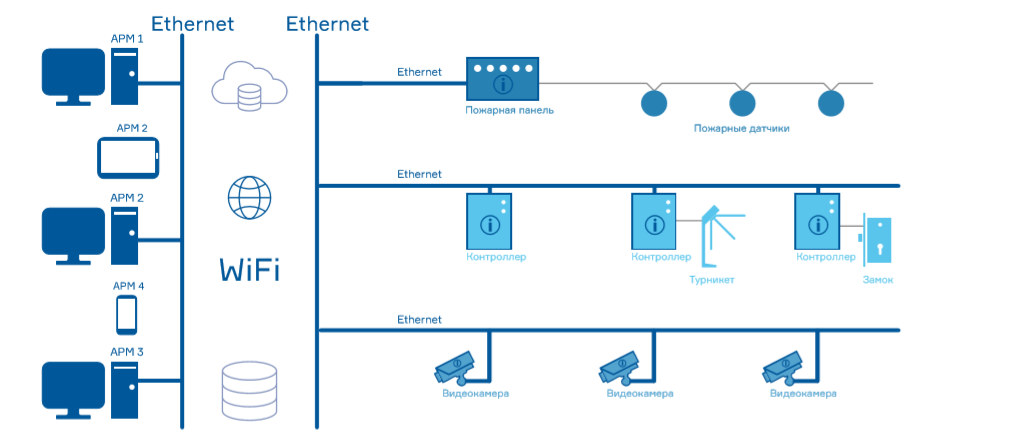

Dans ce modèle, le logiciel pouvait être installé n'importe où dans le réseau local; l'intégration avec d'autres systèmes de sécurité a été simplifiée en utilisant un seul environnement d'échange d'informations.

Ce modèle a fonctionné avec succès à ce jour, mais le niveau actuel de développement technologique nous permet de construire des systèmes avec une architecture complètement différente. Il existe un large éventail d'options physiques et logiques pour assurer la communication entre les composants du système et les moyens d'interaction entre les utilisateurs et le système. Parmi eux, les applications de console, les contrôleurs spécialisés avec une interface graphique, divers panneaux de contrôle, les tablettes et les téléphones, l'utilisation de navigateurs WEB standard. Les capacités des microcontrôleurs sont plusieurs fois supérieures aux ressources des ordinateurs utilisés dans le premier ACS.

Poursuite du développement de l'architecture de contrôle d'accès

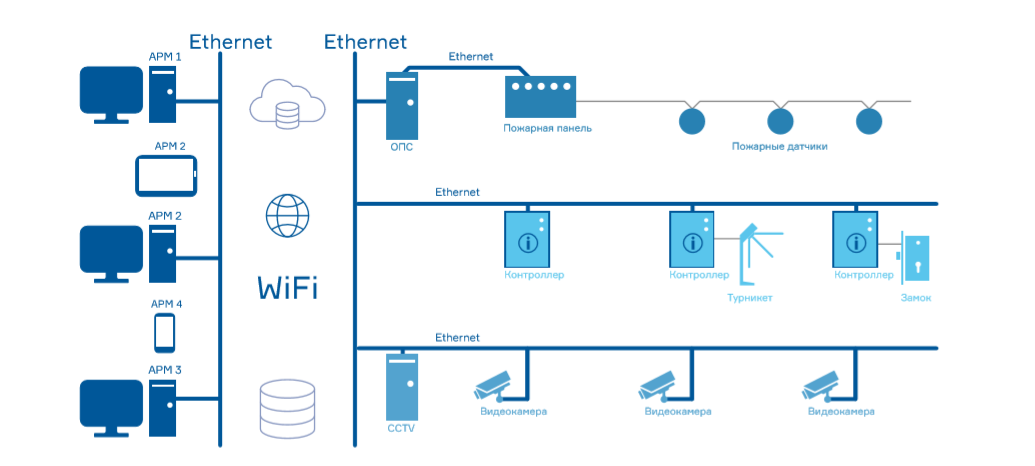

Contrôleur en tant que serveurLe serveur de l'ACS est nécessaire pour exécuter correctement la logique métier du système, pour stocker des données sur les utilisateurs et les événements. Il y a 20 ans, le contrôleur maître s'en est également occupé. Depuis lors, les exigences pour les systèmes de contrôle d'accès ont considérablement augmenté, mais les capacités des contrôleurs modernes dépassent les capacités des ordinateurs il y a 20 ans.

Le serveur système peut être installé dans le contrôleur lui-même, s'il dispose des ressources appropriées. Un serveur système déployé dans la mémoire du contrôleur présente des avantages importants. Le premier est la facilité de démarrage du système.

L'un des contrôleurs système est assigné par le serveur (ou par le maître, comme il l'était autrefois), il reçoit des instructions avec quels contrôleurs il va travailler. Tout, le système est prêt. Pour travailler avec des objets distants, le contrôleur assigné par le serveur reçoit une IP «blanche», il est indiqué aux autres contrôleurs, et ils s'y connectent indépendamment. Pour l'intégration avec 1C, il vous suffit de transférer l'adresse du contrôleur au programme. Pour intégrer le système de reconnaissance de plaque d'immatriculation, spécifiez le numéro de véhicule et l'adresse IP de la caméra ou du système capable de reconnaître les numéros de plaque d'immatriculation comme numéro de passe.

ACS en tant que serviceLe deuxième avantage majeur est la convivialité. Le client n'a plus besoin de penser sur quel ordinateur déployer le système, où il se trouvera et qui le servira. Désormais, le client reçoit simplement une adresse IP, un nom d'utilisateur et un mot de passe - et peut surveiller la discipline des employés, attribuer des droits d'accès et émettre des laissez-passer d'invités dans n'importe quel navigateur qui lui convient. Il suffit d'acheter un tourniquet et un contrôleur (ou une solution clé en main - un point de contrôle électronique) et des identifiants. Et le système est prêt.

Cette approche répond au maximum à la tendance actuelle de perception de l'ACS en tant que service. Le client ne pense pas à l'installation et à la maintenance du système, tout cela est réalisé à distance par des spécialistes. Ici, la question se pose inévitablement sur la vitesse du contrôleur et sa capacité à travailler avec 10 mille utilisateurs et 200 tourniquets? Bien que cela ne soit pas possible, mais la base de données peut être située dans le cloud ou sur un serveur dédié. Au fil du temps, les capacités des contrôleurs se développeront et le système décrit ci-dessus peut être déployé même dans les grandes entreprises avec un grand nombre d'employés et d'appareils de direction.

Le futur

La normalisation comme tendanceL'architecture ACS sera construite sur la base de contrôleurs «intelligents» qui interagiront indépendamment les uns avec les autres, ayant entre eux plusieurs contrôleurs maîtres agissant comme un serveur. Ils peuvent également être combinés sur la base d'un seul serveur (ou de plusieurs serveurs), qui fournit la logique d'interaction nécessaire.

Il est nécessaire que la standardisation des protocoles soit prise en charge par tous les acteurs du marché - non seulement au niveau de l'interaction avec le contrôleur, mais aussi au niveau de l'interaction du système.

Peut-être que l'élaboration d'une norme unique sera mise en œuvre dans un avenir lointain. Mais même si cela ne se produit pas, la standardisation de l'interaction basée sur l'API REST et l'accès aux informations via le navigateur doivent être mis en œuvre dès que possible.