En 2018, une

loi sur l'identification biométrique est entrée en vigueur en Russie. Les banques mettent en œuvre des complexes biométriques et collectent des données pour les placer dans le système biométrique unifié (EBS). L'identification biométrique donne aux citoyens la possibilité de recevoir des services bancaires à distance. Cela les évite les files d'attente et leur permet techniquement de «visiter la banque» à tout moment de la journée.

La commodité de l'identification à distance par photo ou par voix a été appréciée non seulement par les clients des banques, mais aussi par les cybercriminels. Malgré le désir des développeurs de sécuriser la technologie, les chercheurs signalent constamment l'émergence de nouvelles façons de tromper de tels systèmes.

Alors peut-être que vous ne devriez pas accepter l'offre d'un opérateur amical de subir une identification biométrique dans une agence bancaire? Ou profitez-vous de la nouvelle technologie? Nous comprenons ce post.

Quel est le problème?

L'identification biométrique présente des caractéristiques qui la distinguent de la paire nom d'utilisateur / mot de passe habituelle ou du 2FA «sécurisé»:

- Les données biométriques sont publiques. Vous pouvez trouver des photographies, des enregistrements vidéo et audio de presque tous les habitants de la planète Terre et les utiliser pour l'identification.

- Il n'est pas possible de remplacer un visage, une voix, des empreintes digitales ou une rétine avec la même facilité qu'un mot de passe, un numéro de téléphone ou un jeton pour 2FA.

- L'identification biométrique confirme une personne avec une probabilité proche mais non égale à 100%. En d'autres termes, le système admet qu'une personne peut différer dans une certaine mesure de son modèle biométrique stocké dans la base de données.

Étant donné que non seulement les tourniquets des aéroports ouvrent des données biométriques, mais aussi les coffres-forts bancaires, les pirates et les cybercriminels du monde entier travaillent dur sur les moyens de tromper les systèmes d'identification biométrique. Chaque année, le programme de la conférence BlackHat sur la sécurité de l'information contient invariablement des

rapports sur les vulnérabilités biométriques , mais il n'y a pratiquement aucun discours sur le développement des méthodes de protection.

Les principaux problèmes associés à l'identification biométrique comprennent la fraude, les fuites et les vols, la mauvaise qualité des données collectées, ainsi que la collecte de données multiples d'une personne par différentes organisations.

Falsification

Les publications relatives aux diverses méthodes de triche des systèmes d'identification biométrique se trouvent souvent dans les médias. Il s'agit de l'

empreinte digitale de la ministre allemande de la Défense, Ursula von der Leyen, réalisée à partir de ses photographies publiques , et de la

fraude Face ID sur l'iPhone X à l' aide d'un masque, du

vol sensationnel

de 243 milliers de dollars à l'aide de la

fausse voix d'un PDG, de

fausses vidéos avec des stars vantant des victoires frauduleuses et le programme chinois ZAO, qui vous permet de

remplacer le caractère d'un personnage vidéo par un autre.Pour empêcher les systèmes biométriques de prendre des photos et des masques pour les personnes, ils utilisent la technologie de détection de la «vivacité» - détection de la vivacité - un ensemble de divers contrôles qui vous permettent de déterminer qu'une personne vivante est devant la caméra, et non son masque ou sa photographie. Mais cette technologie peut être dupe.

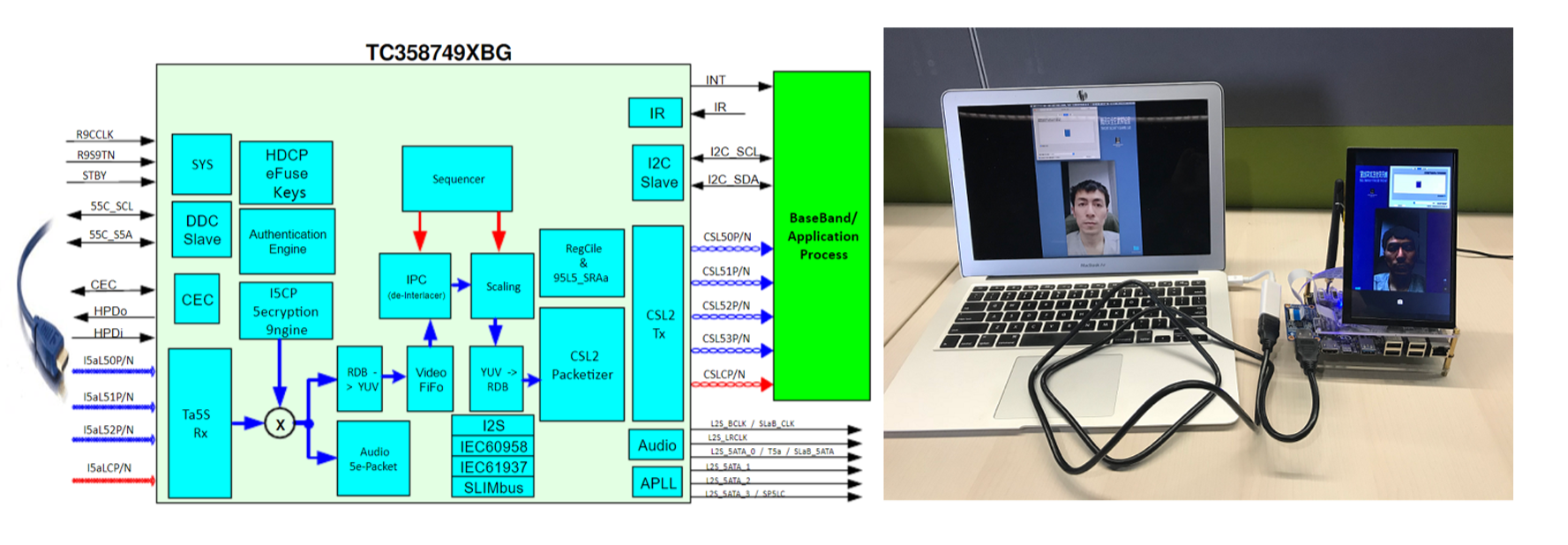

Intégrer un faux flux vidéo dans un système biométrique. Source

Intégrer un faux flux vidéo dans un système biométrique. SourceLe rapport

Biometric Authentication Under Threat: Liveness Detection Hacking présenté au BlackHat 2019 rapporte comment contourner avec succès la détection de la vivacité dans Face ID à l'aide de lunettes portées sur une personne endormie, en introduisant de faux flux audio et vidéo et d'autres méthodes.

Lunettes X - lunettes pour la détection de la vivacité de triche dans Face ID. Source

Lunettes X - lunettes pour la détection de la vivacité de triche dans Face ID. Source

Pour la commodité des utilisateurs, Face ID est déclenché si une personne met des lunettes de soleil. Dans le même temps, la quantité de lumière dans les yeux diminue, de sorte que le système ne peut pas construire un modèle 3D de haute qualité de la zone autour des yeux. Pour cette raison, après avoir découvert des lunettes, Face ID n'essaie pas d'extraire des informations 3D sur les yeux et les présente comme un modèle abstrait - une zone noire avec un point blanc au centre.

Qualité de collecte des données et fausse reconnaissance

La précision de l'identification dépend fortement de la qualité des données biométriques stockées dans le système. Pour garantir une qualité suffisante pour une reconnaissance fiable, il faut un

équipement qui fonctionne dans les succursales bancaires bruyantes et peu éclairées.Les microphones chinois bon marché vous permettent d'enregistrer un échantillon de voix dans des conditions défavorables, et les appareils photo économiques vous permettent de prendre une photo pour construire un modèle biométrique. Mais dans un tel scénario, le nombre de fausses reconnaissances augmente considérablement - la probabilité que le système prenne une personne pour une autre, avec un ton de voix similaire ou une apparence similaire. Ainsi, des données biométriques de mauvaise qualité créent plus d'occasions de tromper le système dont les attaquants peuvent profiter.

Collecte de biométrie multiple

Certaines banques ont commencé à introduire leur propre système biométrique avant que l'EBS ne soit gagné. Après avoir passé ses données biométriques, une personne pense pouvoir utiliser la nouvelle technologie de service dans d'autres banques, et lorsqu'il s'avère que ce n'est pas le cas, elle remettra les données.

La situation avec la présence de plusieurs systèmes biométriques parallèles crée un risque que:

- Une personne qui a passé deux fois la biométrie, très probablement, ne sera plus surprise de la proposition de répéter cette procédure, et à l'avenir, elle pourrait devenir la victime d'escroqueurs qui recueilleront la biométrie à des fins criminelles.

- Les fuites et les abus se produiront plus souvent à mesure que le nombre de canaux d'accès aux données possibles augmentera.

Fuites et vols

Il peut sembler que la fuite ou le vol de données biométriques soit un véritable désastre pour leurs propriétaires, mais, en réalité, tout n'est pas si mal.

Dans le cas général, un système biométrique ne stocke pas des photographies et des enregistrements vocaux, mais des ensembles de chiffres caractérisant une personne - un modèle biométrique. Et maintenant, parlons-en plus en détail.

Pour construire un modèle facial, le système trouve des points de référence anthropométriques qui déterminent ses caractéristiques individuelles. L'algorithme de calcul de ces points diffère d'un système à l'autre et est le secret des développeurs. Le nombre minimum de points de contrôle est de 68, mais dans certains systèmes, leur nombre est de 200 ou plus.

Sur la base des points de référence trouvés, un descripteur est calculé - un ensemble unique de caractéristiques faciales, indépendant des cheveux, de l'âge et du maquillage. Le descripteur résultant (un tableau de nombres) est un modèle biométrique qui est stocké dans la base de données. Il est impossible de restaurer la photo d'origine à partir du modèle.

Pour identifier l'utilisateur, le système construit son modèle biométrique et le compare au descripteur stocké dans la base de données.

Le principe de la construction de modèles a des conséquences importantes:

- Il est peu probable que l'utilisation de données volées d'un système biométrique pour en tromper un autre réussisse en raison de différents algorithmes de recherche de points de référence et de sérieuses différences dans le modèle résultant.

- Il est également impossible de tromper le système à l'aide de données qui lui sont volées - l'identification nécessite la présentation d'une photo ou d'un enregistrement audio, qui sera déjà utilisé pour construire le modèle et comparer avec la norme.

Même si la base de données stocke non seulement les modèles biométriques, mais aussi les photos et l'audio sur lesquels ils sont construits, il est impossible de tromper le système avec leur aide «sur le front»: les algorithmes de vérification de la «vivacité» considèrent les faux résultats avec la coïncidence complète des descripteurs.

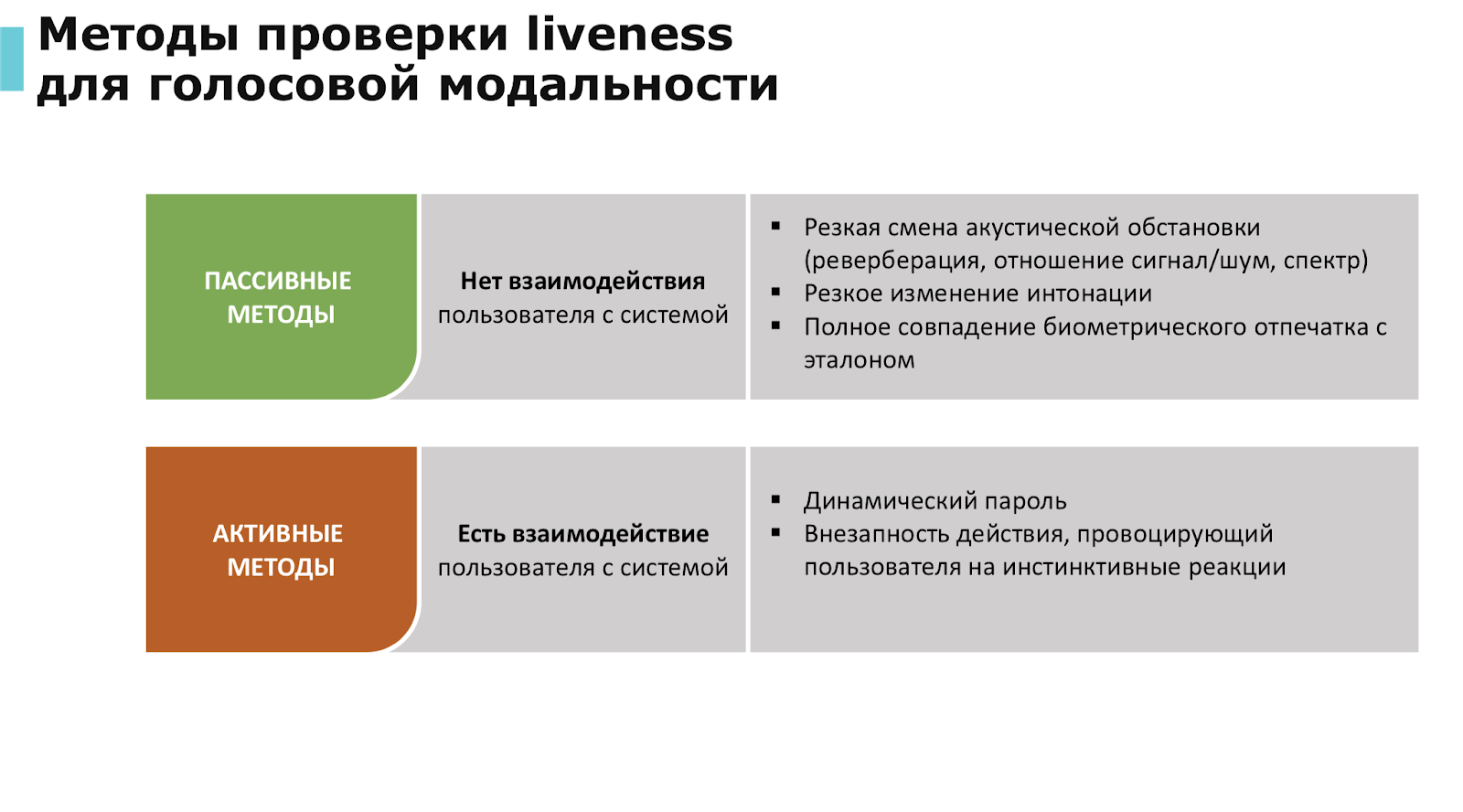

Méthodes de vérification de la vivacité pour la modalité faciale et vocale.

Méthodes de vérification de la vivacité pour la modalité faciale et vocale.

Source: Speech Technology CenterAinsi, l'utilisation de données biométriques divulguées n'aidera pas les cybercriminels à obtenir rapidement des avantages matériels, ce qui signifie qu'ils sont plus susceptibles de rechercher des méthodes d'enrichissement plus simples et plus fiables.

Comment se protéger?

La

directive européenne PSD2 ,

entrée en vigueur le 14 septembre 2019, également connue sous le nom d'Open Banking, oblige les banques à mettre en œuvre une authentification multifacteur pour garantir la sécurité des transactions à distance effectuées sur n'importe quel canal. Cela signifie l'utilisation obligatoire de deux de leurs trois composants:

- Connaissances - certaines informations connues de l'utilisateur uniquement, par exemple, un mot de passe ou une question de sécurité.

- Possession - un appareil que seul l'utilisateur possède, par exemple, un téléphone ou un jeton.

- Unicité - quelque chose d'inhérent, inhérent à l'utilisateur et identifiant de manière unique la personne, par exemple, des données biométriques.

Ces trois éléments doivent être indépendants pour que le compromis d'un élément n'affecte pas la fiabilité des autres.

Conformément à la pratique bancaire, cela signifie que la réalisation d'opérations sur des données biométriques doit nécessairement être accompagnée de contrôles supplémentaires à l'aide d'un mot de passe, d'un jeton ou de codes PUSH / SMS.

Utiliser ou non?

L'authentification biométrique a de grandes perspectives, mais les dangers qui entrent dans nos vies avec eux semblent très réalistes. Les développeurs de systèmes et les législateurs devraient étudier les résultats des dernières études de vulnérabilité des systèmes biométriques et affiner rapidement les décisions d'identification et les réglementations régissant leur travail.

Les banques doivent prendre en compte la situation des deepfakes et d'autres méthodes de tricherie des systèmes biométriques, en utilisant une combinaison de méthodes traditionnelles d'identification des utilisateurs avec la biométrie: les mots de passe, 2FA et jetons USB peuvent toujours être utiles.

La situation est difficile avec les clients des banques. D'une part, l'identification biométrique a été développée pour leur commodité dans le but d'élargir les possibilités d'obtenir des services bancaires à tout moment avec des formalités minimales. En revanche, en cas d'attaque réussie, ce sont eux qui risquent leur argent, et les régulateurs et développeurs de systèmes biométriques ne sont pas responsables des hacks.

À cet égard, une recommandation logique aux clients des banques est de ne pas se précipiter pour soumettre des données biométriques, de ne pas prêter attention aux appels agressifs. Si vous ne pouvez pas vous passer de l'identification biométrique, utilisez-la avec une authentification multifacteur pour réduire au moins partiellement les risques.