[Selon des informations publiques], le 21 septembre, Ginno Security Lab a publié des informations sur une vulnérabilité similaire à Simjacker, qui permet d'utiliser un SMS malveillant pour prendre le contrôle des fonctions mobiles d'un appareil attaqué et ainsi pouvoir envoyer des SMS, passer des appels et trouver des informations sur IMEI et géolocalisation. Le principal problème est que la vulnérabilité est détectée dans le logiciel des cartes SIM elles-mêmes et ne dépend pas directement de l'appareil. Toute exploitation par un attaquant sera invisible pour le propriétaire, puisque l'interaction se fera directement avec le WIB.

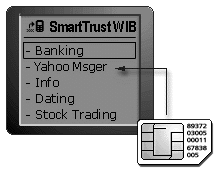

Le plus vulnérable est le navigateur Internet sans fil (WIB) de SmartTrust, qui est utilisé par la grande majorité des opérateurs de télécommunications.

L'échelle revendiquée par les chercheurs est effrayante ... mais essayons de comprendre si elle est si nouvelle et si dangereuse.

Navigateur Internet sans fil (WIB)

Ce logiciel est utilisé pour fournir aux utilisateurs un menu dynamique des fonctions de la carte SIM. Par exemple, lorsqu'une personne tente de demander un solde à un opérateur mobile à partir de la boîte à outils SIM. En fait, c'est un navigateur WAP «câblé», oui, le même bon vieux navigateur Web de nos jeunes avec WML (English Wireless Markup Language - «Markup Language for Wireless Devices»), fonctionnant sur OTA SMS (Over-the-air) .

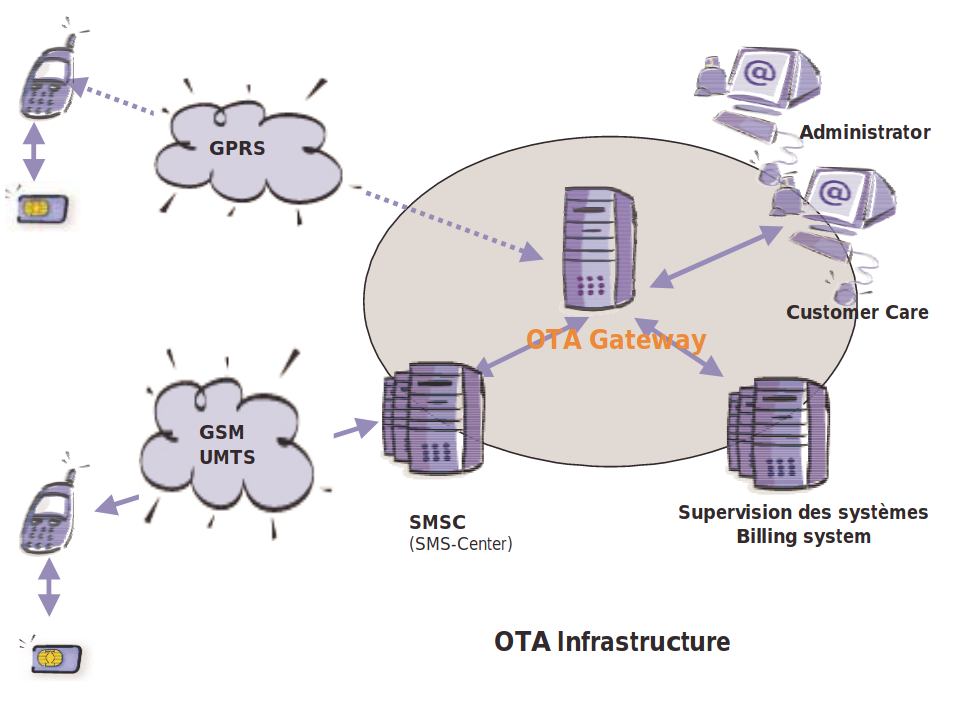

OTA est une technologie avec une architecture client-serveur qui permet à la passerelle de l'opérateur de contrôler à distance les données de la carte SIM en recevant des messages spéciaux à télécharger, en activant les services sur un appareil mobile (par exemple, votre abonnement horoscope, en débitant 100500 dollars par mois). Dans ce cas, vous avez besoin d'une connexion Internet: Wi-Fi, 3G, LTE, etc.

La passerelle OTA de l'opérateur via le centre de service de messages courts (SMSC) envoie des SMS de service à un ou plusieurs appareils.

L'appareil interagit avec la carte SIM via le système d'exploitation du processeur téléphonique (RTOS, système d'exploitation en temps réel du processeur de bande de base).

Et oui, votre téléphone possède un deuxième système d'exploitation qui a un mode de fonctionnement plus prioritaire que Android / iOS.

Infrastructure OTA

Technologie OTA (Over-The-Air)

Mise en œuvre de la sécurité OTA

Le niveau de protection SMS OTA lors de la transmission est déterminé par le premier octet du message (en-tête MSL avec un masque de bits des mécanismes de sécurité actifs: chiffrement, compteurs, sommes de contrôle). Lorsque la carte SIM reçoit des SMS OTA, le MSL de SMS (MSLsms) est comparé au MSL spécifié dans la carte SIM elle-même (MSLsim). Si MSLsim> MSLsms, la carte SIM ignore les commandes OTA.

En même temps, différents en-têtes MSL peuvent être définis pour différentes applications de service de la carte SIM. L'application cible est identifiée par le code dans l'en-tête TAR (référence d'application Toolkit à 3 octets).

Plus de détails peuvent être trouvés ici: 3GPP TS 23.048

Attaque

Attaque sur WIB

#WIBattack

- Pour exploiter cette vulnérabilité, un attaquant doit envoyer un SMS OTA illicite.

- À la réception de SMS, l'appareil exécute la commande ENVELOP COMMAND APDU (unité de données de protocole d'application) pour transférer le TPDU (unité de données de protocole de transport) reçu de SMS de RTOS vers le navigateur WIB de la carte SIM. Précisément parce que cette procédure se déroulera au niveau RTOS, la victime ne remarquera aucune activité.

- Le navigateur WIB exécutera les commandes reçues dans le TPDU et enverra la commande PROACTIVE COMMAND correspondante à l'appareil, par exemple, CONFIGURER UN APPEL, ENVOYER DES SMS, FOURNIR DES INFORMATIONS DE LOCALISATION.

- L'appareil, suivant la commande reçue de la carte SIM, effectuera l'action correspondante.

Conditions de vulnérabilité OTA

Nous sommes donc arrivés au plus intéressant.

Voici quelques conditions dans lesquelles une attaque est possible (n'importe laquelle):

- L'en-tête MSL de la carte SIM ou de l'application cible est 0 ou sans activer les propriétés de chiffrement KIc / KID.

- Si possible, rooting simcard: certaines cartes SIM sont utilisées pour les clés KIc / KID DES, dont le piratage a été démontré par Dr. Karsten Nohl (Security Research Lab Berlin) à BlackHat 2013. À l'aide de tables arc-en-ciel, le piratage dure environ 2 minutes. Avec la clé obtenue, un attaquant peut signer un SMS. Selon Nohl, environ 750 millions de cartes SIM pour 2015 sont affectées par de telles vulnérabilités. Vous pouvez lire plus en détail et de manière intéressante:

Vulnérabilité de cryptage des cartes SIM: l'étendue du problème | Blog officiel de Kaspersky

Enracinement des cartes SIM, BlackHat 2013 - Des cas de fuite de données conduisant à la compromission des clés KIc / KID étaient connus auparavant.

En résumé ... "le diable est-il si terrible?"

Malgré les déclarations effrayantes, la vulnérabilité se résume à l'utilisation d'un chiffrement faible, à des fuites d'informations d'entreprise et à une mauvaise configuration des paramètres de sécurité.

De plus, la contribution des chercheurs du Ginno Security Lab n'est pas entièrement claire, même avec la mise en garde qu'ils connaissaient de la vulnérabilité en 2015. De plus, ce vecteur a été essentiellement considéré par Karsten Nohl en 2013.

Il est difficile de donner une estimation réelle du nombre d'appareils vulnérables pour le moment. A en juger par les commentaires sur le sujet Brève introduction aux cartes SIM / Habr , nos opérateurs peuvent tout faire assez bien: Brève introduction aux cartes SIM / Commentaires .

PS En 2013, il y avait déjà un battage médiatique sur les vulnérabilités trouvées par Karsten. Et aussi, tout était plein de nouvelles sur l'apocalypse imminente. Mais comme l'apocalypse de 2012 ...