Le travail de Jim Sanborn (Jim Sanborn) Kryptos n'a pas encore été déchiffré. C'est probablement l'une des tâches cryptographiques non résolues les plus célèbres et les plus intéressantes de notre temps. Ou peut-être que c'est un intérêt artificiellement gonflé.

Cryptos n'est apparu sur le hub pas une fois, mais

un ,

deux ,

trois .

Mais nous ne parlerons pas de lui, mais des travaux antérieurs de Sanborn - le projecteur cyrillique, alias Cyrillic Projector.

Et donc il a réussi à le lire. Et il y a un bras du KGB là-bas.

Pour ne pas dire que j'ai sérieusement commencé à pirater Cryptos, mais que je me suis intéressé au sujet. Et l'un des arrêts sur mon chemin a été Jim Sanborn. Plus précisément, son travail.

Parmi eux se trouvait le projecteur cyrillique (une fois que j'ai même trouvé une traduction comme «lanterne slave»). J'ai trouvé la solution complète du projecteur cyrillique seulement après avoir passé toutes les étapes moi-même.

La sculpture

La sculpture cyrillique Projector en 1993 a été exposée au Corcoran Museum of Art de Washington sous le nom de "Covert Obsolescence: The Code Room", en 1997, elle a été acquise par l'Université de Caroline du Nord et installée sur le

campus .

La sculpture est une pipe en bronze de 3 mètres de haut et de 1,5 de diamètre, au centre de laquelle une lampe est installée, et des lettres sont gravées sur les parois de la pipe. Lorsque la lampe est allumée, ces mêmes lettres gravées sont projetées autour de la sculpture.

Il existe également une tablette pour cette œuvre d'art:

JIM SANBORN

Américain, b. 1945

1997 Le projecteur cyrillique

- Bronze

Le texte cyrillique est divisé verticalement en deux moitiés.

La moitié contient un texte codé et fait référence à la

dangers de supprimer la propriété intellectuelle et artistique

la liberté. L'autre moitié - «Tableaux de Vigenere», est

le texte de décodage. La forme du cylindre est inspirée de

machines utilisées pour le chiffrement.

Œuvres d'art pour State Buildings Collection

Des lettres

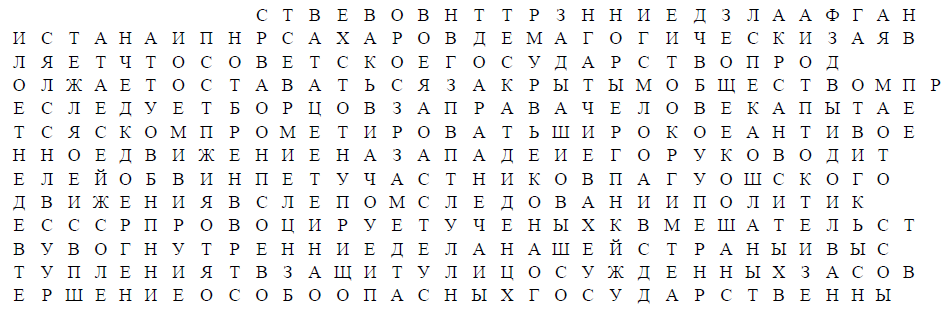

Les lettres peuvent être divisées en quatre sections. Ou en deux moitiés comme prévu, comme indiqué sur la plaque.

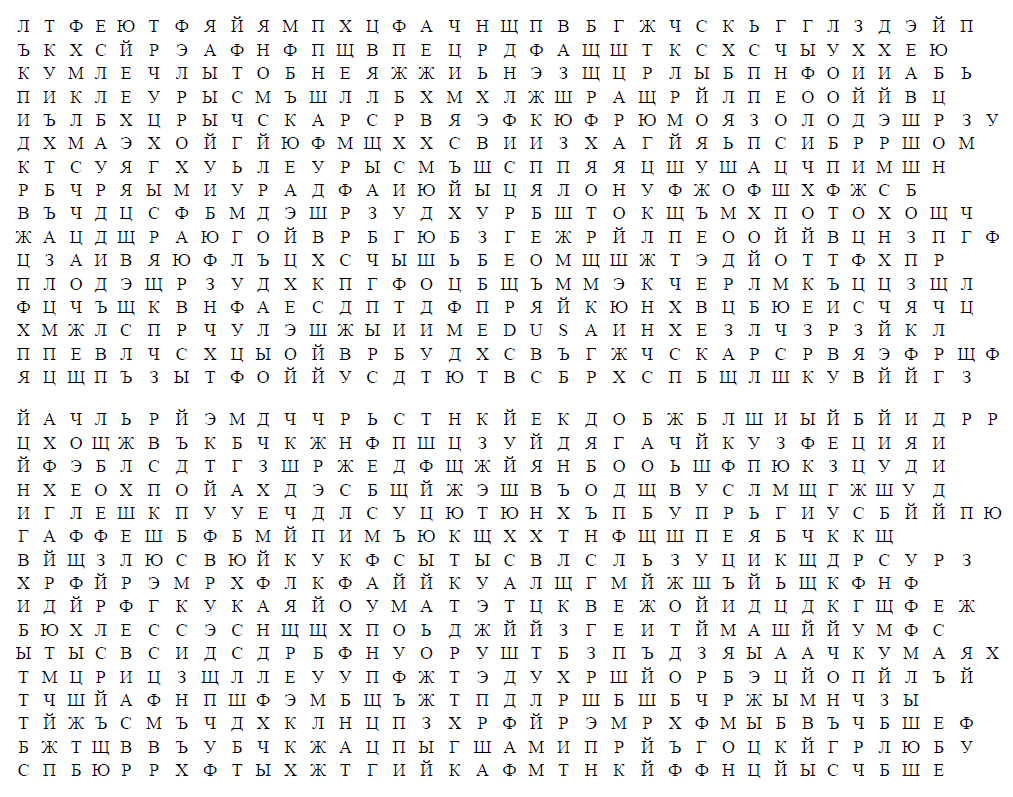

La première moitié est un texte chiffré et ressemble à ceci:

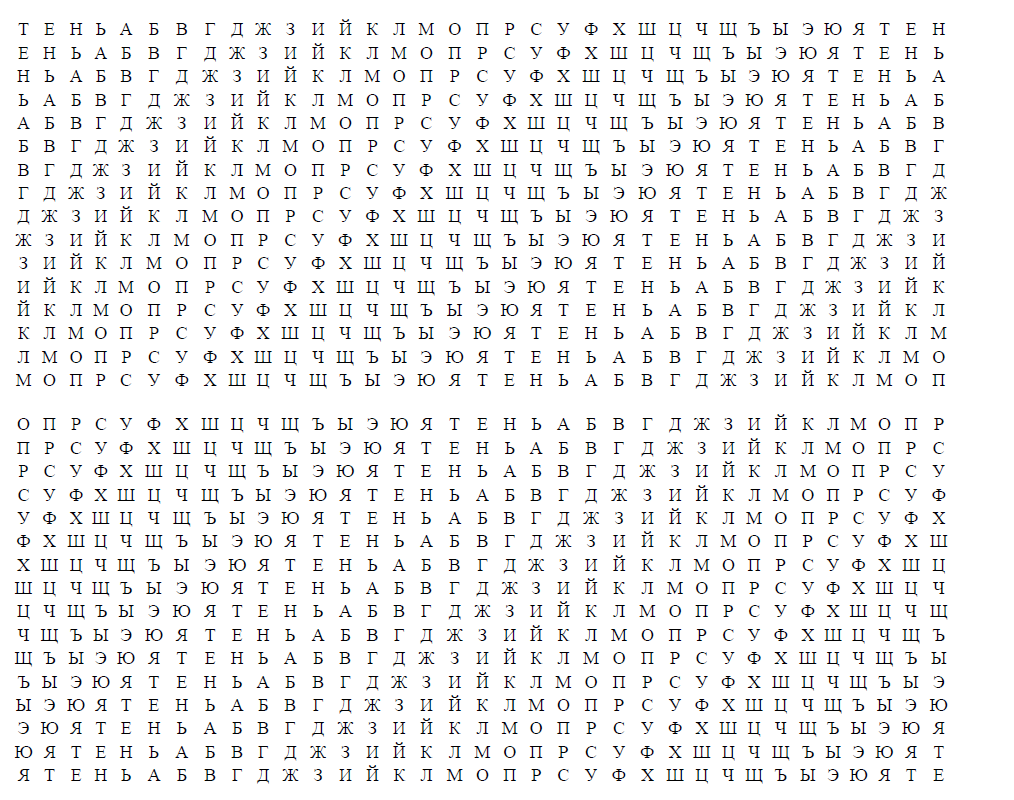

Et voici la seconde moitié, qui est un carré de Vigenere modifié:

Si l'un d'entre vous a envie de travailler "avec la source", alors vous pouvez regarder sous les spoilers:

Texte chiffréLTFEYUTFYAYAMPHTSFACHNSCHPVBGZHCHSKGGLZDEYP

KHSYREAAFNFPSCHVPETSRDFASCHTKSHSCHYUHHEHU

KUMLEKINLESSNEADER

PIKLEOURYSMYSHLLLBKHMHLZHSRASCHRYLPEEOYIVC

ILBKHTSRYCHSKARSRVYAEFKYUFRYUMOYAZOLODESHRZU

DKhMAEHOYYUYUFMSHCHSVIIZHAGYAPSIBRSHROM

KTSUYAGHULEURYSM'SHSPPYATSHUSHATSCHPIMSHN

RBCHRYUIMUURADFAYUYALONUFZHOFSHKHFSB

VYCHDTSSFBMDESHRZUDHURBSTOKSCHMHPOTOCHOSCHCH

ZHATSDSCHRAUSHOYVRBGYUBZGEZHREYLPEOOYIVTSNZPGF

ZAIVAYUFLATSKHSCHYSHBEOMSHZHTEDYOTTFHPR

PLODESHRZUDKHKPGFOTSBSCHMMEKCHERLMKATSTSZSCHL

FTSCCHSCHKVNFAESDPTDFPPRYAYKUNHVTSBYUEISCHYACHTS

XMLCHPRESHULESHI MEDUSAINHEZLZZRZIKL

PEVLCHSCHYOYVRBUDKHSVGZHHSKARSRVYAEFRSCHF

YaSchPZyzTFOYyUSDTYuTVSBRhSPbShlShKUVYyGZ

YACHLRYEMDCHCHRSTNYKDOBZHBLISHYYBYIDRR

TSKHOSCHZHVKBCHKZHNFPSHTSZUIDYAGACHYUKFESETSII

YFEBLDSDTGZSHRZHEDFSCHYYANBOOShFPYUKZTSUDI

NKHEOKHPOYAHDESBSHEZHESHVODODSHVUSLMSCHGZHShUD

IGLESHKPUUCHDLSUTSYUTYUNHPBUPRGIUSBYYPYU

GAFFESHBFBMYIPIMYUKSHKHTNFSCHPEYABCHKSCH

VISCHLYUSVYUYUKFFSYSTSVLSLSUKSIKDSDRSURZ

KHRFYREMRKHFLKFAYIKUALSHGMYZHSHYYSHKFNF

IDYRFGKUAYOUMATETTSKVEZOYIDTSDKGSCHFEZH

BYUCHLESSESNSHCHPOJJYZGEITIMMAYYUMFS

YTYSVSIDSDRBFNUORUSHSTBZPDJYAYAACHKUMAYAH

TMCRCZSCHLLEUUPFZHTEDUKHRSHYORBETSYOPYLY

TCHShYAFNPSHFEMBSCHZHTPDLRShBSHBCHRZHYMNCHZY

TYZHSM'CHDHKLNTSPZHRFYREMRKHFMYBVACHCHSHEF

І

SPBURRHFTYZHTGIYKAFMTNKYFFNTSYYES

Tables VigenereTENABBWGJZIYKLMOPRSUFHShCHSCHCHYYUYAT

ENABBGJZIYKLMOPRSUFKHSHCHSCHCHYYUE

NABAWGJIJKLMOPRSUFHWHHHHHHM

BABWGJZIYKLMOPRSUVHHCHSCHCHYYUJABYABAB

ABVGJZIYKLMOPRSUFHSHCHSCHCHYAEABABLEABB

BVGJZIYKLMOPRSUFKHSHCHSCHCHYEJAABABG

VGJZIYKLMOPRSUFHShCHSCHCHYEJAABABGD

GJZIYKLMOPRSUFHSHCHSCHCHYAJABABGWJ

JZIYKLMOPRSUFHSHCHSCHYYAJAABABGJJ

ZHIYKLMOPRSUFHShCHSCHCHYUJAJABABVGJZI

ZIYKLMOPRSUFKHShCHSCHCHYUJAJABABVGJZIY

IKLMOPRSUFKHShCHSCHYYYUJAABABVGJZIYK

YKLMOPRSUFKHShCHSCHYYYUJAABABGGJZIYKL

KLMOPRSUFHSHCHSCHEYAJABAWGJJIYKLM

LMOPSUFHHHHHHHHHHHHHHHHH.A.J.

MOPRSUFHShCHSCHCHYAJABABGGJZIYKLMOP

OPRSUFKHShCHSCHYYUJAABABGGJZIYKLMOPR

PROSUFHHHHHHHHHHHHHHHH.M.ABBJHJIYKLMOPRS

RSUFHSHCHSCHYYUJAABABGJJIYKLMOPRSU

SUFHCHCHSCHYEJAJABABGJJIYKLMOPRSUF

UFKHSCHSCHYEJAJABABGJJIYKLMOPRSUFH

FKHSCHSCHYYUJABABBGJZIYKLMOPRSUFHSh

CONNAISSANCESABAWGJJIYKLMOPRSUUF

SHCHSCHCHYUJAABABGGJZIYKLMOPRSUFHShCHSCH

CHAPITRE 9L'ABBHGJZIYKLMOPRSUFHSHSCH

EXCLUSION ABBHGJZIYKLMOPRSUFHSHSCHCH

APPLICATION ABBHGJIYKLMOPRSUHHCHSCHCHYY

SAUF ABBHGJIYKLMOPRSUHHCHSCHCHYE

EXECUTIONABBGGJIYKLMOPRSUFHSHCHSCHEYU

EYATABABGGJIYKLMOPRSUHHCHSCHCHYYUYUA

YUTENABABGJZIYKLMOPRSUFHShCHSCHCHYYUYUYAT

YATENABBGGZHIYKLMOPRSUFHShCHSCHCHYYUYUYUYATE

Chiffre Vigenere

Les origines

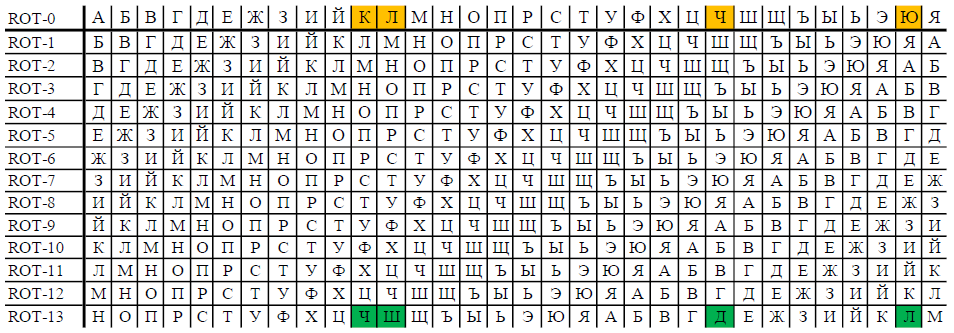

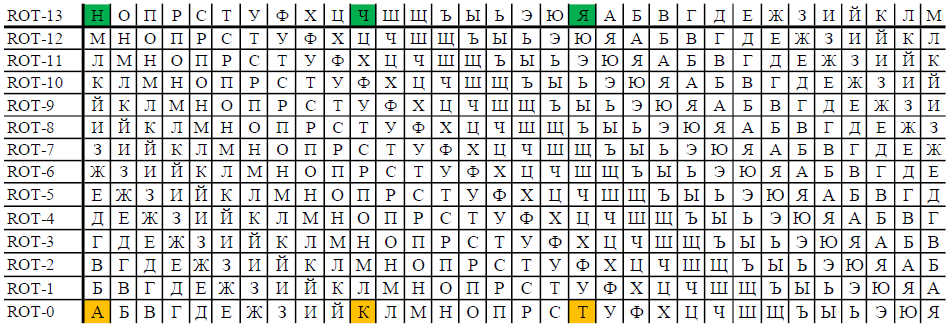

Comme cela a été dit sur la plaque signalétique du projecteur, les tables Vigenere sont utilisées pour le décryptage. Pour faire face au chiffre de Vizhener, vous devez prendre du recul et vous souvenir du chiffre de César.

Le chiffre de César est un chiffre de remplacement alphabétique unique dans lequel les lettres de l'alphabet utilisées pour le chiffrement sont décalées par rapport à l'habituel d'un certain nombre de la plage n-1, où n est le nombre de lettres de l'alphabet.

Par exemple, prenez le mot "KEY" et chiffrez-le avec un décalage de 13:

La sortie est "CHSHLD".

Pour décrypter, vous devez effectuer l'opération inverse: connaître la clé, c'est-à-dire avec quel décalage le message a été chiffré, recherchez la lettre du texte chiffré et déterminez à quelle lettre du texte en clair il correspond.

Par exemple, «Nanny» pour le même décalage:

Vous pouvez déchiffrer un message, en plus de connaître la clé, par exemple, par simple énumération, c'est-à-dire déchiffrer le message avec chaque décalage possible jusqu'à ce que le résultat soit un texte significatif. Ou en utilisant l'analyse de fréquence. Bien sûr, il existe d'autres options, mais je m'en suis débarrassé.

Analyse de fréquence

L'analyse de fréquence est basée sur l'hypothèse que les bouées dans une langue commune ne sont pas utilisées de manière uniforme. Par exemple, dans la phrase précédente, la lettre O apparaît 12 fois, H - 10 fois, A - 6, T - 5, E - 5, C - 4, S - 4, I - 4, B - 4, H - 3, P - 3, P - 3, M - 3, Z - 3, L - 3, B - 2, Y - 2, K - 2, I - 2, Y - 1, D - 1, J - 1, L - 1, S - 1.

Un autre exemple - la lettre de l'alphabet anglais "e" est la plus couramment utilisée dans la langue anglaise. Et l'un des mots les plus populaires (il n'est pas tout à fait correct de l'appeler ainsi, mais néanmoins) est l'article défini «le».

Ainsi, après avoir vu dans le texte chiffré qu'une lettre se produit le plus souvent, par exemple, "o", nous pouvons supposer que c'est en fait la lettre "e", et si la combinaison de lettres "dro" est souvent trouvée, alors nous pouvons supposer que sous il cache "le".

En plus des fréquences des lettres elles-mêmes, il existe diverses dépendances sur lesquelles les lettres peuvent aller avant et après la lettre.

La distribution des lettres en anglais ressemble à ceci:

Si le texte chiffré est suffisamment long, vous pouvez calculer la fréquence d'occurrence des lettres qu'il contient, puis combiner les graphiques. Avec une bonne combinaison de circonstances, les graphiques seront approximativement similaires, bien qu'ils ne coïncident pas avec les pics. Mais à partir d'eux, il sera possible de déterminer quel décalage a été utilisé.

Alors qu'est-ce que Visioner?

Il a été proposé (pas du tout par Visioner, ou plutôt pas par lui d'abord) d'utiliser plusieurs alphabets (en fait, l'idée a été mise en œuvre de manière légèrement différente, déjà avec une machine de cryptage).

Afin de crypter le message avec ce chiffre, vous devez prendre le «carré Vigenere» - c'est tout un ensemble de «chiffres César», dans lequel le décalage des lettres sur chaque ligne est égal à une lettre. Pour la langue russe (sans la lettre "") le carré ressemblera à ceci:

Après cela, vous devez prendre un mot qui sera utilisé comme clé.

Le processus de cryptage lui-même n'est pas différent du cryptage de César. La différence réside dans le décalage utilisé.

Par exemple, le mot "SEL".

Je vais crypter la première lettre du message avec un décalage de 17, la seconde - 14, la troisième - 11, la quatrième - 28.

Après cela, répétez jusqu'à la fin du message: la cinquième lettre avec un décalage de 17, la sixième - 14, etc.

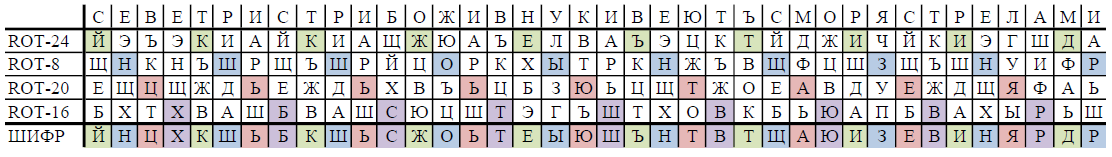

Par exemple, je vais prendre cette ligne: "Voici les vents, petits-enfants de Stribozh, souffle des flèches de la mer".

Je vais le chiffrer en utilisant le chiffre de César avec des décalages de 8, 16, 20, 24, ainsi que le chiffre de Vigenère avec le mot-clé "Chiffre".

Le chiffre de Vizhener vous permet de modifier la fréquence des lettres dans le texte, ce qui rend difficile la lecture du texte ouvert. L'analyse de fréquence peut être effectuée non pas pour l'ensemble du texte chiffré, mais en le divisant en plusieurs, en fonction de la longueur de clé. C'est-à-dire si la clé a 4 lettres, divisez le texte chiffré en 4 parties: dans la première lettre du texte chiffré 1, 5, 9, ..., dans la seconde - 2, 6, 10, ... et plus loin par analogie avec toutes les lettres. Le problème est de trouver la longueur de la clé, mais il existe des méthodes pour cela.

Plus la clé est longue, mieux c'est. Plus le message est court, mieux c'est.

Idéalement, la clé doit être égale au message. Dans ce cas, nous parlons de

cipherpad .

Pour utiliser le chiffrement Vigenère, l'utilisation de tout moyen technique n'est pas nécessaire, bien qu'ils puissent simplifier l'utilisation, augmenter la vitesse de chiffrement et de déchiffrement, et également réduire la probabilité d'erreurs.

Les tables Vigenère peuvent être modifiées même pour chaque lettre de la clé, il n'y aura qu'un problème avec la distribution des tables modifiées.

Exemple d'analyse de fréquence

Je vais prendre un texte suffisamment long:

Un fantôme parcourt le monde moderne, un fantôme de la cryptanarchie. La technologie informatique est sur le point de permettre aux individus et aux groupes de communiquer et d'interagir de manière totalement anonyme. Deux personnes pourront échanger des messages, faire des affaires, conclure des contrats électroniques, sans pouvoir établir les vrais noms, les identités l'une de l'autre. Les interactions dans le réseau ne peuvent pas être surveillées en raison de changements répétés dans les itinéraires des paquets cryptés et des blocages contre les interférences non autorisées qui confèrent aux protocoles cryptographiques une protection presque parfaite.

Je vais d'abord chiffrer César:

Je suis un shch a r a W n y u c e u b b y m u v f x y e f y s f p u w h y i y r y s y r v m b p h t h w y z b v t u t r v m r s b y u o e u r e u e w e e f u r t s x y t x y r b y y g e en m b p b yu y y y y x y e w h h e w b y e l x yu e v a r v l e x sh h x t p h y y z e u b h b b r e t sh w m y u f sh e e l x sh x erysh z e u b v sh f a g u f a g u r t h w y z x w b w t t b x v sh e x t y u q e u s g f x v y b v x x f w x b h x e w ia r et a g v yut h r et sh d a y u t r e e l e r y x y t sh a y x x f g y a x c f r o y u in e x b r e w sh u e sh a y u t r e e u u t x h and r in h x m b in t r s y u t y u u a l x e r f xypovyashv u sh a y u a r d sh z x b y x sh a y u v y u y l y a r u v sh z x b h w h w h

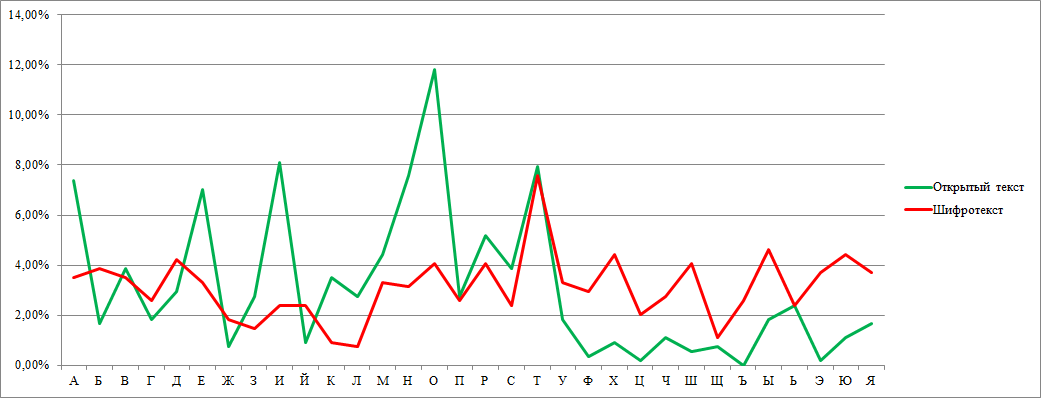

Je composerai des fréquences pour les textes ouverts et chiffrés:

Évidemment, les graphiques sont les mêmes. Si vous regardez combien de lettres les graphiques sont l'un derrière l'autre, vous pouvez savoir quel décalage a été utilisé. Dans ce cas, le biais était de 16.

Et maintenant, je vais crypter le même texte selon Visioner. Mot-clé "TOUR":

I r y f r f k f e f t e f g e f g h a y x f g p g h x y a sh sh b y u m y u t e f g e w b y y YUZYYK E YODA YUCHT P MNOCH P O D T U R U R U R M B O E R T P Y Y S N b x x y r r p ne ne b o l u c t e v d d m x y o de f y e et t h w a h a r h r r p p y y s u by y f d d l s d d v r r y y t g s e w h e t g n a y a p t m h b y s y s h h h b h y x n u sh m z n b y u w sh sh d g a z f r g r d t h y y z w b e x h x b b r f u j y g d u v w y u t sh t h p h y y u le g e d a d h a g a g e v a n g a g y g y t e c d e n d c y s w r b p d e n b r t t m s e th s y o o et in u t u r u b b e c d h m x z g z b y b b b b b b b b j b y n h a m x c y y

Et encore une fois, je vais composer les fréquences:

L'horaire a changé, il ne se prête donc tout simplement pas à l'analyse des fréquences.

Piratage du projecteur

Recherche par mot-clé

Comment puis-je déchiffrer ce chiffre? Mais il s'est avéré qu'il ne fallait pas du tout être piraté, mais simplement décrypter, car la clé de celui-ci pend dans un endroit très en vue.

Quelqu'un aurait pu remarquer une «anomalie» dans le texte chiffré, et quelqu'un dans la photographie d'une vue générale de la sculpture au début de l'article:

Je choisirai parmi les tableaux des sculptures Vigenère de la ligne "MEDUZA", pour plus de commodité:

Je vais commencer à décrypter la première partie du texte chiffré (sous une forme plus pratique, je montrerai le résultat un peu plus tard):

Je passe au second. Il fallait recommencer avec la lettre «M» dans la clé:

Cette partie était une continuation de la première partie.

Mais ensuite, vous devez recommencer avec la lettre «M» pour obtenir une nouvelle partie du texte:

Le site

Le site propose une approche de la solution.

L'annonce de la décision indique que la solution a été trouvée de manière indépendante par deux personnes, mais pour diverses raisons, n'a pas commencé à la publier immédiatement. Il y a des gens qui ont trouvé une solution - Mike Bales et Frank Corr.

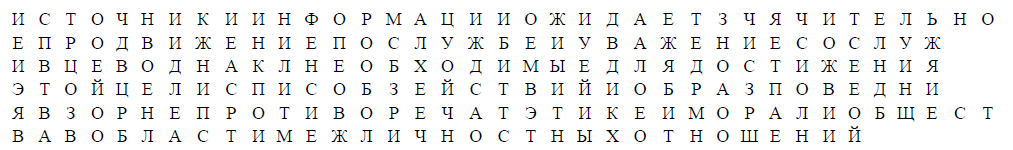

Résultats de déchiffrement

Il reste maintenant à tout mettre sous la forme dans laquelle le texte peut être lu: divisé par des mots, placez au moins approximativement des signes de ponctuation, supprimez le mot-clé:

L'art suprême de l'intelligence clandestine est la capacité de développer une source que vous contrôlerez et contrôlerez complètement. Selon la poésie des services secrets secrets, une source contrôlée, en règle générale, fournit les informations les plus fiables. Contrôlé est une source achetée ou située dans d'autres boucles. Par tradition, l'objectif d'un professionnel travaillant dans une distribution secrète. Il s'agissait toujours de confondre toute source d'information potentiellement précieuse sur le réseau psychologique et de resserrer ce réseau au bon moment. Les possibilités pour cela ne sont pas très nombreuses, mais les employés du service militaire qui développent avec succès des sources d’information contrôlables s’attendront à une promotion sensée et au respect de leurs collègues. Cependant, les moyens nécessaires pour atteindre cet objectif et ces comportements ne contredisent pas l'éthique et la moralité de la société dans le domaine des relations interpersonnelles.

J'ai réussi à trouver seulement une hypothèse, plus similaire à la déclaration selon laquelle cela vient du manuel du KGB pour mes employés travaillant avec des agents.

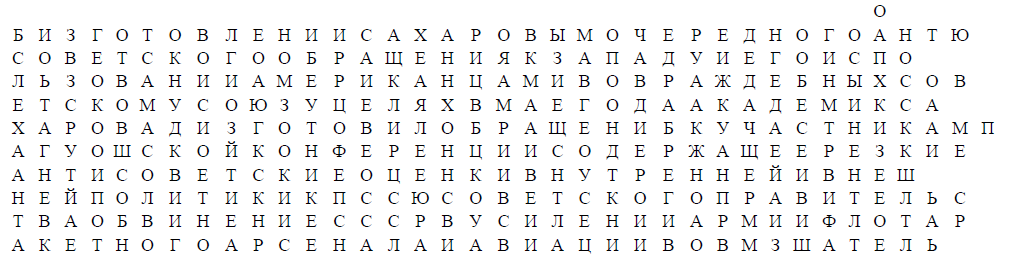

La deuxième partie du texte concerne l'académicien Sakharov:

À propos de la production par Sakharov du prochain "appel" antisoviétique à l'Occident et de son utilisation par les Américains à des fins hostiles à l'Union soviétique. En mai, l'académicien Sakharov A.D. a lancé un «appel» aux «participants à la conférence de Pugwash», contenant des évaluations antisoviétiques sévères des politiques internes et étrangères du PCUS du gouvernement soviétique, accusant l'URSS de «renforcer l'armée, la marine, l'arsenal de missiles et l'aviation», «en tant que destroyer

Apparemment, cela provient d'un des documents du KGB:

Anomalies

Le texte en clair contient des «fautes de frappe». Je ne pense pas que ce soient de simples fautes de frappe de l'inattention, d'autant plus que Jim avait probablement le texte source sous les yeux. Dans quel but ces erreurs ont-elles été introduites? Une question ouverte.

Il y a aussi un mot spécial "", c'est aussi "COMPORTEMENT", dans lequel la lettre manque.

Et le plus intéressant est la présence du mot "VZOR" en texte clair. À mon avis, ce mot ne devrait pas être ici.

Personnellement, il me semble qu'il existe un "deuxième niveau", mais je n'ai pas pu trouver ce "verrou" auquel cette "clé" correspondrait. Peut-être qu'il n'y a rien ici.

Analyse de fréquence du projecteur

Au départ, je pensais que les fautes de frappe en texte clair étaient nécessaires pour compliquer la cryptanalyse des fréquences. Mais les fautes de frappe étaient trop peu nombreuses pour avoir un impact significatif sur les fréquences. Néanmoins, je donnerai des graphiques pour les fréquences ouvertes et chiffrées. Je ne prendrai que la première partie du texte chiffré comme la partie la plus intégrale.

J'ai pris ici les fréquences de l'alphabet russe.

Antipodes

Sanborn a un autre travail lié au projecteur cyrillique. Comme cependant avec Cryptos. Cette œuvre s'appelle Antipodes et a été créée en 1997.

L'ouvrage contient un Cryptos modifié dans la partie anglaise et un texte chiffré étendu du projecteur cyrillique dans la partie russe.

Le projecteur cyrillique contient 75% du texte chiffré Antipode.

Le nombre de lettres dans les lignes et, par conséquent, le nombre de lignes diffèrent.

Je ne donnerai que le reste du texte chiffré.

Texte chiffréFBZHBLSVTCHRYYPTMBOYMSGUMBP

KTRYRAKHKHADGOSHCHDGSTSTSGYUBEMEYSCHYAL

OZCHSHUSFEZHBUHLEYCHShShGOGOESHVESHOCHZHZH

RYUKTSPSHRACHTLBKHMTSYASBLNRGPRUTBESHVESMY

ZFUYAYAZKHUFONSVSHGMYBVSYUBSHSVTSPTATTHSY

REAFEFYFRYAYRUFRFGRDEYFZSCHZCHCHLSLS

TULPZHVKKBCHKZHTGGYUUASHIDPRDSCHZSCHGRSHMR

POZHYFELKPNYRYAACHKUMRFKHTMTRITZZSCHDR

SHZHDRZPVNEOZHNFYEOZHFSHNYRYHLShKKHP

BEHFHOSCHGRGMOYAZHVYUBCHTCHEZHEYPEABYIDHH

FSNCHSCHDPVCHOPRPYAPOATGTSPLFFSHTCHTYFNP

YUTSSYUYUKUAHFLTBKKHVRDNSFVKAAPRPLYYHYRF

YOAZPYILESBEFMYHPLYSHShShGOESHVTSUKG

Décryptage de la même manière, avec le même mot-clé et la même lettre du mot-clé, où j'ai fini par décoder la partie sur l'académicien Sakharov. Voici le résultat:

Sous une forme plus pratique:

... Thy dans la dzla interne en Afghanistan et en Pologne. " Sakharov déclare démagogiquement que l'État soviétique continue de rester une "société fermée" et persécute les "militants des droits de l'homme". Il essaie de discréditer le vaste mouvement anti-guerre en Occident et ses dirigeants. Il accusera les participants du mouvement Pugwash de «suivre aveuglément» les politiques de l'URSS, incitera les scientifiques à intervenir dans les affaires intérieures de notre pays et à se défendre contre les personnes condamnées pour un état particulièrement dangereux ...

Il est prévu que ce soit une continuation du document sur l'académicien Sakharov.Finale

Le projecteur cyrillique est beaucoup plus simple et ne contient pas ces pièges et de mauvais indices comme Cryptos. Il peut être résolu par une personne qui ne possède pas de connaissances approfondies en cryptographie - il suffit d'avoir des concepts de base, une réserve de patience et un temps libre suffisant.Je voudrais être le premier à lire le message crypté, mais j'étais très en retard.Cependant, répéter le chemin parcouru par les autres était également très excitant.